Эпидемия шифровальщика WannaCry: что произошло и как защититься. Как обновить Windows, чтобы защититься от WannaCry.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows - вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

В этом посте я соберу советы от специалистов о том, как защититься от вируса Wana Decrypt0r. Пост будет обновляться.

Рекомендации по лечению:Убедитесь, что включили решения безопасности.

- Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

- Убедитесь, что в продуктах «Лаборатории Касперского» включен компонент «Мониторинг системы».

- Проверьте всю систему. Обнаружив вредоносную атаку как MEM: Trojan.Win64.EquationDrug.gen, перезагрузите систему. Еще раз убедитесь, что установлены исправления MS17-010.

Атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.«Все решения "Лаборатории Касперского" детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen. Решения Лаборатории Касперского также детектируют программы-шифровальщики, которые использовались в этой атаке следующими вердиктами: Trojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (для детектирования данного зловреда компонент "Мониторинг Системы" должен быть включен)», - отметил представитель компании.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

«После детектирования MEM:Trojan.Win64.EquationDrug.gen необходимо произвести перезагрузку системы; в дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях», - подчеркнул представитель «Лаборатории Касперского».

Сегодня наши специалисты добавили обнаружение и защиту от новой вредоносной программы, известной как Ransom:Win32.WannaCrypt. В марте мы также представили дополнительную защиту от вредоносного ПО подобного характера вместе с обновлением безопасности, которое предотвращает распространение вредоносного ПО по сети. Пользователи нашего бесплатного антивируса и обновленной версии Windows защищены. Мы работаем с пользователями, чтобы предоставить дополнительную помощь.

Это вирус-шифровальщик. Такие вирусы достаточно популярны, и хакеры прибегают к ним не впервые. Используя криптографию шифрования, вирус зашифровывает файлы на зараженном компьютере. На каждом устройстве он использует уникальный секретный ключ, который сам генерирует. Другими словами, даже расшифровав его на одном компьютере, вы будете заново расшифровывать его на другом.Как с этим бороться?

1. Делайте резервные копии. Если у вас есть резервная копия, это вирус вам не страшен, даже если он к вам попал.

2. Всегда будьте в курсе новостей информационной безопасности. Необходимо следить за такими информационными блогами, как Security Lab, Dark Reading и другими.

3. Этот вирус использует конкретные уязвимости, которые сейчас описаны в Интернете, нужно проверить свои сети на наличие этих уязвимостей. Не открывать файл от людей, которых вы не знаете. В основном письма шифровальщиков присылаются под видом писем от бухгалтерий, либо неоплаченных штрафов от ГИБДД.

Вирус Wanna Cry – новый вид хакерской атаки, вредоносная программа-вымогатель заставил содрогнуться пользователей ПК и Интернета по всему миру. Как работает вирус Wanna Cry, можно ли от него защититься, и если можно, то – как?

Вирус Wanna Cry, описание – вид вредоносного ПО, относящееся к категории RansomWare , программа-вымогатель. При попадании на жесткий диск жертвы, Wanna Cry действует по сценарию своих «коллег», таких как TrojanRansom.Win32.zip , шифруя все персональные данные всех известных расширений. При попытке просмотра файла пользователь видит на экране требование заплатить n-ную сумму денег, якобы после этого злоумышленник вышлет инструкцию по разблокировке.

Зачастую вымогательство денег осуществляется с помощью СМС-пополнения специально созданного счета, но в последнее время для этого используется сервис анонимных платежей BitCoin .

Вирус Wanna Cry – как работает. Wanna Cry представляет собой программу под названием WanaCrypt0r 2.0 , которая атакует исключительно ПК на OC Windows. Программа использует для проникновения «дыру» в системе - Microsoft Security Bulletin MS17-010 , существование которой было ранее неизвестно. На данный момент доподлинно неизвестно, как хакеры обнаружили уязвимость MS17-010. Бытует версия о диверсии производителей противовирусного ПО для поддержания спроса, но, конечно, никто не списывает со счетов интеллект самих хакеров.

Как это ни печально, распространение вируса Wanna Cry осуществляется простейшим способом – через электронную почту. Открыв письмо со спамом, запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

Вирус Wanna Cry – как защититься, лечение. WanaCrypt0r 2.0 использует при атаке уязвимости в сетевых службах Windows. Известно, что Microsoft уже выпустила «заплатку» - достаточно запустить обновление Windows Update до последней версии. Стоит отметить, что защитить свой компьютер и данные смогут только пользователи, купившие лицензионную версию Windows – при попытке обновить «пиратку» система просто не пройдет проверку. Также необходимо помнить, что Windows XP уже не обновляется, как, разумеется, и более ранние версии.

Защититься от Wanna Cry можно, соблюдая несколько простых правил:

- вовремя осуществлять обновление системы –все зараженные ПК не были обновлены

- пользоваться лицензионной ОС

- не открывать сомнительные электронные письма

- не переходить по сомнительным ссылкам, оставленных пользователями, не вызывающими доверия

Как сообщают СМИ, производители антивирусного ПО будут выпускать обновления для борьбы с Wanna Cry, так что обновление антивируса также не стоит откладывать в долгий ящик.

Благодарим Вас за обращение в компанию «Айдеко».

Надеемся, что Вы указали достаточно контактной информации, и наши сотрудники смогут связаться с Вами в ближайшее время.

Согласие на обработку персональных данных

Пользователь, регистрируясь на сайте, дает свое согласие ООО «Айдеко», расположенному по адресу 620144, г. Екатеринбург, ул. Кулибина 2, оф.500, на обработку своих персональных данных со следующими условиями:

- Согласие дается на обработку своих персональных данных с использованием средств автоматизации.

- Согласие дается на обработку следующих персональных данных:

- Номера контактных телефонов;

- Адрес электронной почты;

- Место работы и/или занимаемая должность;

- Город пребывания или регистрации.

- Целью обработки персональных данных является: предоставление доступа к материалам сайта , доступа к сервису on-line вебинаров или подготовки документов для согласования вариантов развития договорных отношений, включая коммерческие предложения, спецификации, проекты договоров или платежных документов.

- В ходе обработки с персональными данными будут совершены следующие действия: сбор, систематизация, накопление, хранение, уточнение, использование, блокирование, уничтожение.

- Основанием для обработки персональных данных является ст. 24 Конституции Российской Федерации; ст.6 Федерального закона №152-ФЗ «О персональных данных»; Устав ООО «Айдеко», иные федеральные законы и нормативно-правовые акты.

- Передача персональных данных может осуществляться третьим лицам только в порядке, установленном законодательством Российской Федерации или при получении дополнительного согласия Пользователя.

- Данное согласие действует до момента реорганизации или ликвидации ООО «Айдеко». Также Согласие может быть отозвано Пользователем, путем направления письменного заявления на почтовый адрес ООО «Айдеко».

- Хранение персональных данных осуществляется согласно Приказу Министерства культуры РФ от 25.08.2010 №558 об утверждении «Перечня типовых управленческих документов, образующихся в процессе деятельности государственных органов, органов местного самоуправления и организаций, с указанием сроков хранения» и иным нормативно-правовым актам в области архивного дела и архивного хранения.

Лицензионное Соглашение

о предоставлении прав на тестовое использование Программного Комплекса «Интернет-Шлюз Ideco ICS 6»

Лицензия ООО «Айдеко» на право использования программы для ЭВМ «Программный комплекс «Интернет-шлюз Ideco ICS 6» (далее – «Программа»):

- Настоящая лицензия на право использования Программы (далее - «Лицензия») предоставляется лицу – конечному пользователю (далее - «Лицензиат») Лицензиаром - ООО «Айдеко» и содержит информацию об ограничении прав на тестовое использование Программы, включая любые ее компоненты.

- Если Вы не согласны с условиями Лицензии, Вы не имеете права устанавливать, копировать или иным способом использовать данную Программу и любые ее компоненты, и должны их удалить.

- Лицензиар предоставляет Лицензиату неисключительное право, которое включает использование Программы и ее компонентов следующими способами: право на воспроизведение, ограниченное правом инсталляции запуска, в объемах использования, предусмотренными настоящей Лицензией. Право на использование Программы и ее компонентов предоставляется исключительно с целью ознакомления и тестирования сроком на 1 (один) месяц с даты, указанной в настоящей лицензии.

- Программа поставляется как есть, Лицензиар устранил все известные ему ошибки, остается вероятность выявления ошибок при дальнейшей эксплуатации.

- Лицензиату известны важнейшие функциональные свойства Программы, в отношении которых предоставляются права на использование, и Лицензиат несет риск соответствия Программы его ожиданиям и потребностям, а также риск соответствия условий и объема предоставляемых прав своим ожиданиям и потребностям.

- Лицензиар не несет ответственность за какие-либо убытки, ущерб, независимо от причин его возникновения, (включая, но не ограничиваясь этим, особый, случайный или косвенный ущерб, убытки, связанные с недополученной прибылью, прерыванием коммерческой или производственной деятельности, утратой деловой информации, небрежностью, или какие-либо иные убытки), возникшие вследствие использования или невозможности использования Программы и любых ее компонентов.

- Лицензиат может устанавливать и использовать одну копию Программы на одном компьютере или сервере.

- Программа включает технологии защиты от копирования, чтобы предотвратить ее неправомочное копирование. Запрещено незаконное копирование Программы и любых ее компонентов, удаление или изменение защиты от копирования.

- Лицензиат не может модифицировать и декомпилировать Программу и любые ее компоненты, изменять структуру программных кодов, функции программы, с целью создания родственных продуктов, распространять или содействовать распространению нелицензионных копий Программы и любых ее компонентов.

- Не допускается аренда и передача Программы и любых ее компонентов третьими лицам, а также распространение Программы и любых ее компонентов в сети Интернет.

- По истечению тестового периода использования Программы Лицензиат обязан деинсталлировать Программу и все ее компоненты (удалить из памяти ЭВМ), удалить все сделанные копии Программы и ее компонентов, и уведомить об этом Лицензиара, либо приобрести право на использование Программы.

Глобальная хакерская атака в настоящее время затронула множество компьютеров в России и за рубежом, включая сети крупных телекоммуникационных компаний, силовых ведомств и медицинских учреждений.

Наши технологические партнеры из Лаборатории Касперского за вчерашний день, 12 мая, зафиксировали 45 тыс. попыток взлома в 74 странах.

О вирусе

Программа-шифровальщик, распространяющаяся в сети, получила название WannaCry (он же Wana Decryptor, WanaCrypt0r и Wana Decrypt0r). В отличие от других программ подобного типа, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. В качестве механизмов проникновения использует как электронную почту (этот механизм позволяет ему преодолевать защитные межсетевые экраны), так и опубликованную 14 марта этого года сетевую уязвимость протокола SMB: Microsoft Security Bulletin MS17-010 . Данная уязвимость позволяет вирусу распространяться внутри зараженной сети и поражать максимальное число уязвимых устройств.

Microsoft не распространяет автоматически обновления безопасности для ОС Windows XP и Windows 2003, поэтому пользователи, использующие устаревшее ПО, наиболее уязвимы.

Заражая устройство, вирус зашифровывает все пользовательские данные на жестком диске и требует выкуп за их расшифровку.

Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах по умолчанию закрыты, поэтому он защищён от атак, использующих сетевые уязвимости, подобные тем, что использует данный вирус. Технология NAT также надежно защищает все сетевые устройства от подключений извне. Среди вариантов распространения вируса: электронная почта, возможно, зараженные сайты и флеш-диски, также вирус может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками. Все механизмы распространения вируса пока не изучены и могут быть дополнены злоумышленниками для усиления атаки в ближайшем будущем.

Настройка Ideco ICS

Защита конечных устройств

- Установите патч для закрытия эксплуатируемой вирусом уязвимости: MS17-010 .

- Заблокируйте использование протокола SMBv1, выполнив следующую команду на компьютерах и Windows-серверах:

dism /online /norestart /disable-feature /featurename:SMB1Protocol - Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур.

- На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

kb4012598 для Windows XP SP3

kb4012598 для Windows Server 2003 x86

kb4012598 для Windows Server 2003 x64

Если вы используете Windows в качестве интернет-шлюза

Мы не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к интернету. За последнее время была опубликована информация о большом количестве уязвимостей, не все из которых закрыты существующими обновлениями систем безопасности данных ОС. Заражение подобным WannaCry вирусом непосредственно интернет-шлюза может привести к заражению всех хостов сети, потерям коммерческой информации, а также участию сети, как части ботнета, в атаках на другие ресурсы, среди которых могут оказаться и правительственные.

Программное обеспечение, использующее Windows как платформу, также не может обеспечить требуемый уровень безопасности, т.к. ядро системы все равно будет уязвимым. Если вы используете такое ПО, как , Kerio Winroute, мы рекомендуем как можно скорее мигрировать на более безопасные и современные решения.

Шлюз безопасности Ideco ICS удобен тем, что может быть использован не только в качестве программно-аппаратного комплекса, но и устанавливаться непосредственно на имеющийся сервер или может быть развернут в качестве виртуальной машины на гипервизоре.

По всему миру с 12 мая. Этот шифровальщик проникает в операционные системы компьютеров при скачивании файла из интернета. Когда компьютер получает такой вирус, WannaCry шифрует различные файлы - фото, музыку, фильмы, текстовые документы, презентации, архиваторы и т.п. Злоумышленники вымогают за расшифровку 300 долларов. Как бороться с этим вирусом-шифровальщиком?

В "Лаборатории Касперского" заявляют, что наиболее уязвимыми к атаке оказались компьютеры, на которых не были установлены обновления программ и имелся пиратский софт.

1 Как работает вирус Wanna Cry?

WannaCry представляет собой программу под названием WanaCrypt0r 2.0, которая атакует исключительно ПК на OC Windows. Программа использует "дыру" в системе - Microsoft Security Bulletin MS17-010, существование которой было ранее неизвестно.

2 Как распространяется вирус WannaCry?

Вирус WannaCry распространяется через электронную почту. После открытия вложения в письме со спамом запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

3 На что нужно обращать внимание, чтобы не заразить компьютер вирусом WannaCry?

Внимательно смотрите, что вам присылают по электронной почте. Не раскрывайте файлы с такими расширениями: .exe , .vbs и .scr . Мошенники могут использовать несколько расширений, чтобы замаскировать вредоносный файл как видео, фото или документ (например, avi.exe или doc.scr ), пишет ru24.top.

Гендиректор компании по предотвращению и расследованию киберпреступлений Group-IB Илья Сачков советует: "В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение". Для обнаружения потенциально вредоносных файлов нужно включить опцию "Показывать расширения файлов" в настройках Windows.

4 Что предприняла компания Microsoft, чтобы защитить OC Windows от вируса WannaCry?

Microsoft уже выпустила "заплатку" - достаточно запустить обновление Windows Update до последней версии. Стоит отметить, что защитить свой компьютер и данные смогут только пользователи, купившие лицензионную версию Windows - при попытке обновить "пиратку" система просто не пройдет проверку. Также необходимо помнить, что Windows XP уже не обновляется, как, разумеется, и более ранние версии, сообщает Rorki.ru.

5 Простейшие способы защиты от вируса WannaCry

Чтобы не "поймать" на свой компьютер вирус WannaCry, нужно следовать нескольким простым правилам безопасности:

- вовремя осуществлять обновление системы - все зараженные ПК не были обновлены,

- пользоваться лицензионной ОС,

- не открывать сомнительные электронные письма,

- не переходить по сомнительным ссылкам, оставленных пользователями, не вызывающими доверия.

Как показал анализ,

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan.Win64.EquationDrug.gen

- Мониторинг системы должен быть включен)

- Защита от сетевых атак должен быть включен).

отчете «Лаборатории Касперского» .

Как вылечить зараженную сеть, если установлено решение «Лаборатории Касперского»

- Убедитесь, что компонент Мониторинг cистемы и все его модули включены:

- Мониторинг системы , смотрите инструкцию в статье .

- Защита от сетевых атак .

- Убедитесь, что включен компонент Файловый антивирус .

- Запустите задачу Проверка важных областей

- Подключите хост к сети.

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Постоянная защита файлов .

- статьи

- Запустите задачу Проверка важных областей , чтобы обнаружить возможное заражение как можно раньше.

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Выполните полную проверку на вирусы, чтобы удалить вредоносное ПО.

- Подключите хост к сети.

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Постоянная защита файлов .

- Запустите задачу Проверка важных областей , чтобы обнаружить возможное заражение как можно раньше.

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Выполните полную проверку на вирусы, чтобы удалить вредоносное ПО.

- Подключите хост к сети.

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Файловый антивирус .

- Убедитесь, что включен компонент Анти-Хакер .

- Запустите задачу Полная проверка , чтобы обнаружить возможное заражение как можно раньше.

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Выполните полную проверку на вирусы, чтобы удалить вредоносное ПО.

- Подключите хост к сети.

Как вылечить зараженную сеть, если установлено стороннее защитное решение

Воспользуйтесь бесплатными программами «Лаборатории Касперского» для проверки и лечения зараженных компьютеров.

Локальное выполнение:

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Запустите задачу сканирования в Kaspersky Virus Removal Tool. Если вы не знаете, как запустить сканирование, смотрите инструкцию в статье .

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Выполните полную проверку на вирусы, чтобы удалить вредоносное ПО.

- Подключите хост к сети.

Удаленное выполнение:

- Установите официальный патч от Microsoft:

- Разместите исполняемый файл-утилиту Kaspersky Virus Removal Tool в общедоступной папке.

- Выполните запуск утилиты на удаленном хосте (через удаленную командную строку, групповую политику или Kaspersky Security Center с помощью BAT-файла) командой:

\\share\kvrt.exe -accepteula -silent -dontcryptsupportinfo -d \\share\logs\%COMPUTERNAME%

- share - имя общедоступной папки.

- После выполнения данной команды на удаленном хосте будет выполнена проверка БЕЗ лечения и создан лог работы в каталоге \\share\logs\

- Для выполнения лечения добавьте к команде параметры -adinsilent -processlevel 1

\\share\kvrt.exe -accepteula -silent -adinsilent -processlevel 1 -dontcryptsupportinfo -d \\share\logs\%COMPUTERNAME%

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Загрузите хост с загрузочного диска Kaspersky Rescue Disk. Если вы не знаете, как создать загрузочный диск Kaspersky Rescue Disk, смотрите инструкцию в статье .

- Запустите задачу сканирования. Если вы не знаете, как запустить сканирование, смотрите инструкцию в статье .

- После детектирования MEM:Trojan.Win64.EquationDrug.gen перезагрузите систему.

- Выполните полную проверку на вирусы, чтобы удалить вредоносное ПО.

- Подключите хост к сети.

Как избежать заражения сети

Kaspersky Endpoint Security 8/10:

- Установите официальный патч от Microsoft:

- Убедитесь, что компонент Мониторинг системы и все его модули включены:

- Если вы не знаете, как включить Мониторинг системы , смотрите инструкцию в статье .

- Убедитесь, что включен компонент Защита от сетевых атак .

- Убедитесь, что включен компонент Файловый антивирус .

- статье .

Kaspersky Security 10 для Windows Server:

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Постоянная защита файлов .

- Настройте продукт согласно рекомендациям из статьи - данные рекомендации позволят защитить сервер от удаленного шифрования с хостов, у которых есть доступ к сетевым ресурсам сервера.

- Обновите антивирусные базы.

Антивирус 8.0 для Windows Servers EE:

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Постоянная защита файлов .

- Обновите антивирусные базы. Если вы не знаете, как обновить базы, смотрите инструкцию в статье .

Антивирус Касперского 6.0 R2 для Windows Workstations:

- Отключите зараженный хост от корпоративной сети.

- Установите официальный патч от Microsoft:

- Убедитесь, что включен компонент Файловый антивирус .

- Убедитесь, что включен компонент Анти-Хакер .

- Обновите антивирусные базы.

Как распространить обновления от Microsoft с помощью Kaspersky Security Center

Для распространения обновлений от Microsoft с помощью Kaspersky Security Center воспользуйтесь одним из методов:

Основной метод

- Загрузите необходимые обновления с ресурсов Microsoft:

- Создайте на локальном диске временный каталог и поместите туда загруженные файлы (MSU).

- Во временном каталоге создайте BAT-файл и пропишите в нем команду вида:

wusa.exe "%cd%\updatename.msu" /quiet /warnrestart

updatename - имя файла обновления.

Пример команды:

wusa.exe "%cd%\kb4012212-x64.msu" /quiet /warnrestart

- Данная команда предписывает провести установку обновления, не показывая процесс пользователю, но потом выводит запрос на перезагрузку и дает около минуты на сохранение открытых файлов (отказаться от перезагрузки нельзя).

Если прописать forcerestart вместо warnrestart - то ПК будет незамедлительно перезагружен, а открытые приложения - закрыты с потерей данных.

В итоге во временном каталоге должен быть BAT-файл и необходимые файлы MSU.

Eсли команду запустить на ПК, где обновление уже установлено или оно не подходит - последствий не будет.

- В Kaspersky Security Center перейдите в раздел Удаленная установка\Инсталляционные пакеты и выберите опцию Создать инсталляционный пакет для программы, указанной пользователем .

- Создайте инсталляционный пакет, который будет вызывать созданный BAT-файл, при этом обязательно установите флажок копировать всю папку в инсталляционный пакет - чтобы MSU-файлы были включены в пакет.

В BAT-файле вы можете указать установку нескольких обновлений и поместить их все во временный каталог, но размер установочного пакета увеличится.

- Созданный пакет установите на ПК. Это можно сделать из выборки ПК по типу ОС (в контекстном меню любой группы ПК выберите Установить программу

), можно создать задачу для группы ПК (в Управляемые ПК

выберите корень списка или определенную группу, перейдите на вкладку Задачи

и создайте задачу по установке), либо другим привычным вам способом.

Пакет также можно установить локально.

Альтернативный метод

Условия работы:

- Наличие расширенной лицензии на продукт.

- Использование задачи Поиска уязвимостей и обновлений для ПО Microsoft . Подробнее о задаче смотрите в статье .

Выполнение:

- Перейдите в раздел Дополнительно → Управление программами → Обновление .

- В строке поиска найдите необходимое обновление Microsoft.

- В контекстном меню обновления выберите Установить обновление .

- Выполните установку на необходимые хосты.

Как безопасно включить хосты, если обновления от Microsoft не установлены

Для безопасного включения компьютеров:

- Отключите компьютер от сети организации (отключите сетевой кабель).

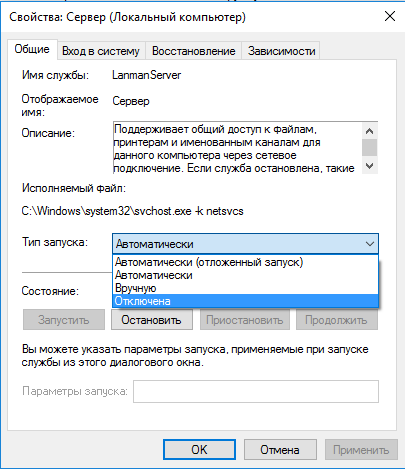

- В настройках сервисов отключите службу Сервер : в выпадающем списке Тип запуска выберите Отключена .

- Подключите сетевой шнур и обновите ОС со всеми перезагрузками.

Убедитесь, что система больше не предлагает установить обновления.

- Включите службу Сервер .

- Убедитесь, что в Kaspersky Endpoint Security включены компоненты:

- Файловый антивирус .

- Мониторинг системы .

- Защита от сетевых атак .

Была ли информация полезна?

Общие статьи: Общие статьи

Мы проанализировали информацию о заражениях программой-шифровальщиком, получившей название «WannaCry», с которыми 12 мая 2017 года столкнулись компании по всему миру.

Как показал анализ, атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010 . Затем на зараженную систему устанавливался руткит, с помощью которого злоумышленники запускали программу-шифровальщик.

Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen, а программы-шифровальщики, которые использовались в этой атаке, как:

- Trojan-Ransom.Win32.Scatter.uf

- Trojan-Ransom.Win32.Scatter.tr

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan-Ransom.Win32.Zapchast.i

- Trojan.Win64.EquationDrug.gen

- PDM:Trojan.Win32.Generic (для детектирования компонент Мониторинг системы должен быть включен)

- Intrusion.Win.DoublePulsar.a (для детектирования компонент Защита от сетевых атак должен быть включен).

- Установите официальный патч от Microsoft, который закрывает используемую в атаке уязвимость:

- Убедитесь, что включены защитные решения на всех узлах сети.

- Обновите базы всех используемых продуктов «Лаборатории Касперского».

Наши эксперты анализируют образцы вредоносного ПО для установления возможности расшифровки данных.

Более подробную информацию об атаках «WannaCry» вы можете найти в