Три способа защититься от вируса Petya. Найдена защита от вируса Petya

Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен - зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.Глава глобального центра исследований и анализа угроз «Лаборатории Касперского» Костин Райю (Costin Raiu) отметил, что вирус использует цифровую подпись Microsoft и маскируется под нативное приложение Windows. Предполагается, что новая версия зловреда Petya.A скомпилирована 18 июня этого года.

В свою очередь «Лаборатория Касперского» выразила сомнение по поводу того, что атака вызвана вирусом Petya.A или Petya.C.

«Программные продукты «Лаборатории Касперского» детектируют данное вредоносное ПО как UDS:DangeroundObject.Multi.Generic. По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», - Вячеслав Закоржевский, руководитель отдела антивирусных исследований «Лаборатории Касперского».Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

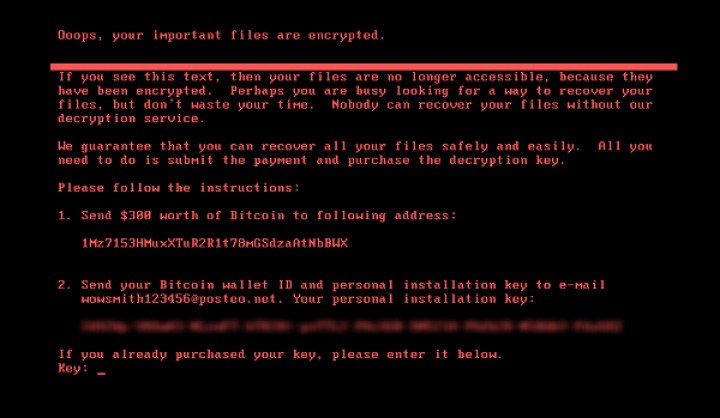

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Первыми с проблемой в работе компьютерных систем столкнулись украинские энергетические компании как в столице, так и в регионах. Вирус успел заблокировать компьютеры некоторых банков, в том числе «Ощадбанка» и «ПриватБанка», после чего Национальный банк Украины опубликовал официальное предупреждение о возможных перебоях в работе украинской банковской системы.«В результате кибератак банки имеют сложности в обслуживании клиентов и осуществлении банковских операций. Сейчас в финансовом секторе усилены меры безопасности и противодействия хакерским атакам всех участников финансового рынка. НБУ мониторит ситуацию и будет сообщать о текущем состоянии киберзащиты банковской системы», - из сообщения НБУ.

Позднее сообщалось, что вирус затронул мобильные операторы «Киевстар», lifecell и «Укртелеком», службу экспресс-доставки «Новая почта», завод «Антонов», аэропорт «Борисполь», «Укрзализныцю», министерства, телеканалы и даже добрался до киевского метро, где заразил терминалы пополнения проездных. При этом сайты многих государственных компаний и предприятий оказались недоступны. Атака коснулась и Чернобыльской АЭС, чей сайт также был отключен.

![]()

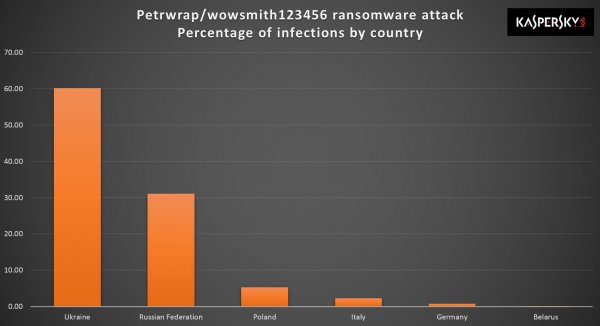

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

В России масштабы атаки вирусом Petya.A / Petya.C оказались не такими значительными. Первыми его жертвами стали компании «Роснефть» и «Башнефть», однако позднее представители «Роснефти» опровергли эту информацию. Центральный банк России заявил, что сбои в работе банковской системы не наблюдались, имеются лишь единичные случаи заражения вирусом финансовых учреждений. В СМИ писали об атаке на банк «Хоум Кредит» и о поражении компьютерной сети металлургической компании Evraz. Отмечалось также, что жертвами атаки вируса стали Mars, Nivea, производитель шоколада Alpen Gold - Mondelez International и прочие компании.

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

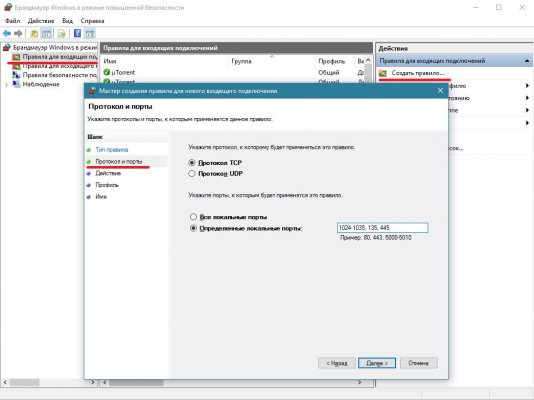

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией , закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office - вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

На уже зараженных системах вирус может создавать следующие файлы:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Пользователям, у которых установлен антивирус Касперского, компания рекомендует подключиться к облачной системе KSN и активировать мониторинг системы (System Watcher). Дополнительно можно использовать функцию AppLocker для запрета исполнения файла с названием perfc.dat , а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Многие интернет-любители до сих пор наивно полагают, что если не заходить на сомнительные странички и не переходить по незнакомым ссылкам, шансов «поймать» вирус нет. «К сожалению, это не так, - констатируют в компании DriverPack (занимается автоматизацией работы с драйверами на платформе Microsoft Windows. - Прим. ред.). - Новое поколение вирусов действует совершенно иначе - они активируют себя самостоятельно, используя уязвимость в одном из протоколов». Из их числа и Petya. По данным компании Symantec (американская компания, разрабатывающая антивирусный софт. - Прим. ред.), Petya существует с 2016 года. А вот активизировался он только сейчас. Правда, это может быть и не совсем Petya. В «Лаборатории Касперского» троянец назвали ExPetr и утверждают, что на прошлого «Петю» он похож, но незначительно. А в компании Cisco (американская компания, специализирующаяся на высоких технологиях, в том числе по кибербезопасности. - Прим. ред.) новый вирус-вымогатель и вовсе назвали Nyetya.

Чем опасен?

Как ты «Петю» ни назови, а проблема остается. «Распространение вируса идет с помощью фишинговой рассылки на e-mail адреса, - предупреждают в Group-IB (российская компания, специализирующаяся на борьбе с киберпреступностью. - Прим. ред.). - После открытия вредоносного вложения происходит заражение целевого компьютера с шифрованием файлов. Любые вложения - .doc, .docx, .xls, .xlsx, .rtf и другие файлы в формате Microsoft Office могут содержать вредоносный контент». В Cisco добавили, что вирус шифрует главную загрузочную запись компьютера (можно сказать, «содержание» жесткого диска).

Если речь идет о корпоративной сети, то чтобы заразить ее всю, нужен всего один «инфицированный» компьютер. «После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть восстановить работоспособность ОС, - вроде бы дают надежду в Positive Technologies (российская компания, специализирующаяся на кибербезопасности. - Прим. ред.). - Однако расшифровать файлы не удастся. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно».

Увы, эксперты также выяснили, что набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

Как сделать так, чтобы Petya не прошел?

Для того чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. «Подпишитесь на Microsoft Technical Security Notifications», - советуют и в Group-IB. Собственно, это залог того, что когда Microsoft проанализирует пути обезвреживания этой угрозы, компания установит соответствующие обновления. К слову, в российском подразделении Microsoft уже сообщили, что антивирусное ПО обнаруживает этот вирус-вымогатель и защищает от него.

Причем в DriverPack отмечают, что последствия атаки оказались настолько серьезными, что «компания Microsoft пошла на беспрецедентный шаг — выпустила обновление даже для снятой с поддержки Windows XP. Это значит, что под угрозой атаки находятся все компьютеры с открытым протоколом SMB (сетевой протокол, появившийся в 1983 году. - Прим.ред.) и без последних обновлений». «Некоторые пользователи держат не обновлёнными компьютеры много-много лет», - разводит руками руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский. Однако если обновления все-таки делаются, то параллельно с этим процессом в компании Cisco советуют внести в стратегию обеспечения безопасности базовое положение относительно резервного копирования ключевых данных.

Еще для дополнительной защиты от Petya разработчики советуют создавать на компьютере файл-обманку. В частности, как пишет в своем твиттере компания Symantec, чтобы защититься от вируса, нужно создать файл под названием perfc и разместить его в папке Windows на диске C. Проникая в компьютер, вирус проверяет систему на наличие заражения, и такой файл имитирует его. Создать файл можно в программе «Блокнот». Из имени документа будет необходимо удалить расширение.txt.

Если Petya все же пришел

В первую очередь, эксперты по информационным технологиям не рекомендуют платить деньги вымогателям, если вирус все же заблокировал компьютер. Причем объясняют это вовсе не высокотехнологичными причинами. «Почтовый адрес нарушителей уже был заблокирован, и даже в случае оплаты выкупа ключ для расшифровки файлов наверняка не будет получен», - говорят в Positive Technologies. Да и в целом, отмечают в «Лаборатории Касперского», если давать деньги «фишерам», вирусы будут только множиться. «Для предотвращения распространения шифровальщика в Сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от Сети зараженные узлы и снять образы скомпрометированных систем», - дают конкретные рекомендации в Positive Technologies.

Причем если данные на компьютере уже зашифрованы, лучше «не дергаться». «Если появится возможность расшифровать и восстановить хотя бы часть файлов, то дополнительные действия могут только помешать будущей расшифровке», - считает Вячеслав Закоржевский из «Лаборатории Касперского». «В случае, если исследователи найдут способ расшифровки файлов, заблокированные данные могут быть восстановлены в будущем», - уверены и в Positive Technologies. Господин Закоржевский при этом советует попытаться восстановить резервные копии, если таковые имеются.

Сколько в мире «Петь»?

В «Лаборатории Касперского» подсчитали, что число вредоносных программ для атак только на устройства Интернета вещей превышает семь тысяч, причем более половины из них появились за первые шесть месяцев 2017 года. А всего в мире работают больше 6 миллиардов подключенных к Интернету устройств. По словам Закоржевского, интенсивность по киберугрозам в мире ежедневно меняется, но все же не сильно. Скорее, меняется география атак. И еще влияют на «киберстатистику» время суток и национальные праздники.

У основных игроков рынка, работающих на рынке информационной безопасности, есть онлайн-карты, показывающие количество атак в реальном времени по всему миру. Эти данные основаны на данных пользователей, поставивших у себя тот или иной «антивирусник». Руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский рассказал, как читают профессионалы такие карты и где расположено большинство хостингов, являющихся «рассадником» фишинга и прочих «зловредов».

По оценкам DriverPack, полностью беззащитны перед компьютерными вирусами более 35% пользователей в России. «Наибольшей угрозе подвержены пользователи операционных систем младше Windows 10, не установившие последнее обновление от Microsoft и оставляющие открытыми порты SMB», - уверены эксперты. По аналитическим данным компании, более чем 18% пользователей работают на нелицензионной ОС Windows, что автоматически ставит их под угрозу, у 23% отключен сервис Windows Update, а еще на 6% компьютеров установлены устаревшие операционные системы, для которых обновления не выпускаются в принципе.

Group-IB 28.06.2017 17:18

2648

27 июня на Украине, в России и в нескольких других странах мира была зафиксирована масштабная кибератака с использованием новой модификации локера-шифровальщика Petya.

Распространение вируса идет с помощью фишинговой рассылки на e-mail адреса сотрудников компаний. После открытия вредоносного вложения происходит заражение целевого компьютера с шифрованием файлов.

Любые вложения – .doc, .docx, .xls, .xlsx, .rtf и другие файлы в формате Microsoft Office могут содержать вредоносный контент. При открытии вложения с вирусом «Petya» произойдет установка вредоносного программного обеспечения путем использования известной уязвимости CVE-2017-0199.

Вирус ждет 30-40 минут после инфицирования (для распространения), а после этого Petya шифрует локальные файлы.

За расшифровку вымогатели требуют выкуп в размере $300 в биткоинах на интернет-кошелек.

Жертвы

В первые 2 часа были атакованы энергетические, телекоммуникационные и финансовые компании - в итоге было заражено более 100 компаний по всему миру:- в России: «Роснефть», «Башнефть», Хоум Кредит Банк, Evraz и другие;

- на Украине: «Запорожьеоблэнерго», «Днепроэнерго», «Днепровская электроэнергетическая система», Mondelez International, Ощадбанк, Mars, «Новая Почта», Nivea, TESA, Киевский метрополитен, правительственные компьютеры Украины, магазины «Ашан», украинские операторы («Киевстар», LifeCell, «УкрТелеКом«), Приватбанк, аэропорт «Борисполь» и другие;

- в мире: американский биофармацевтический гигант Merck, Maersk, компании Индии, Австралии, Эстонии и другие.

Что необходимо сделать для защиты?

1. Принять меры по противодействию mimikatz и техникам повышения привилегий в сетях Windows.2. Установить патч KB2871997.

3. Ключ реестра: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential установить в 0.

4. Убедиться в том, что пароли локальных администраторов на всех рабочих станциях и серверах разные.

5. Экстренно поменять все пароли привилегированных пользователей (администраторов систем) в доменах.

6. Ставить патчи от CVE-2017-0199 и EternalBlue (МS17-010).

7. Экстренно отбирать администраторские права у всех, кому они не нужны.

8. Не разрешайте пользователям подключать ноутбуки к ЛВС, пока не установлены патчи на все компьютеры в сети.

9. Делайте регулярный Backup всех критичных систем. В идеале используйте оба варианта – бэкап в облаке и на съемных носителях.

10. Внедрите политику «нулевого доверия» и проведите обучение по безопасности для своих сотрудников.

11. Отключите SMBv1 в сети.

12. Подпишитесь на Microsoft Technical Security Notifications. 1. Вы спонсируете преступников.

2. У нас нет доказательств того, что данные тех, кто заплатил выкуп, были восстановлены.

В последнее время кошмарный сон каждого выглядит так: вы включаете свой компьютер и видите загадочное сообщение о том, что ваши файлы зашифрованы. Вы скоро поймете, что ваши данные, скорее всего, потеряны навсегда - даже если вы заплатите выкуп хакерам.

Новый вирус Petya(также называемый NotPetya) в считанные часы нанес удар по Европе, но больше всех пострадала Украина – повреждения получили энергосистема, банки, госучреждения и аэропорты страны. Первые симптомы атаки проявились 27 июня, когда жертвой вируса пали Национальный банк Украины и Киевский международный аэропорт. Сообщается, что пострадали даже системы радиационного мониторинга в Чернобыле. Но Petya, который ориентирован на операционную систему Windows, не остался там. Microsoft подтвердил, что были заражены компьютеры в 64 странах. Зараза не обошла стороной и обычных пользователей. Дошло до того, что учреждения отключали свои сайты, а пользователи не включали компьютер, чтобы не запустить вирус.

Но на этот раз нашлась вакцина от вируса, которая защищает ПК от проникновения вируса, по крайней мере пока. Вредоносное ПО, требующее выкуп в обмен на дешифрование файлов, по словам компании Symantec, особенно изощренное, потому что вместо простого шифрования файлов системы, он фактически модифицирует главную загрузочную запись компьютера, чтобы зашифровать жесткий диск. После заражения системы отображается сообщение, требующее биткойнов на сумму $300. Однако, поскольку указанный адрес электронной почты для подтверждения того, что выкуп был уплачен, был отключен провайдером электронной почты, есть мало шансов, что ключ дешифрования будет предоставлен, даже если жертва заплатит. По сути, те, кто попал в лапы Petya, могут попрощаться со своими файлами.

Но ситуация не безнадежна. Для тех, кто либо не хотят, либо просто не могут позволить себе отключить свой компьютер и ждать, пока все пройдет, имеется оружие в битве против этой атаки. К счастью, это довольно простое домашнее средство.

Исследователь безопасности по имени Амит Серпер, похоже, нашел способ всего несколькими легкими шагами предотвратить запуск вредоносного ПО на уязвимых компьютерах. Его наблюдение, которое было подтверждено другими исследователями, выяснило, что Petya ищет определенный файл на компьютере перед тем, как шифровать его содержимое. Если этот файл находится, вирус не заражает ПК.

Амит Серпер утверждает, что все заинтересованные пользователи должны создать файл с названием «perfc» в папке C: \ Windows. Важно отметить, что файл должен быть только для чтения и у него не должно быть расширения(наподобие.txt, .jpg, .doc и т.д.).

Кроме этого, не мешает установить обновления безопасности Windows. Эксплойт EternalBlue, используемый вирусом Petya, основан на уязвимости блока сообщений сервера (SMB), которая была исправлена в марте.

Как объясняет Серпер, поддержания ОС Windows в актуальном состоянии с помощью патчей безопасности и создания вышеуказанного файла должно быть достаточно, чтобы противостоять Petya. Хотя это уже не поможет Национальному банку Украины, вас это может спасти.

Американский разработчик антивирусов Symantec опубликовал рекомендации по борьбе с вирусом Petya, который 27 июня поразил компьютеры многих компаний и учреждений. Инструкция очень проста: пользователь должен создать в «Блокноте» файл под названием perfc, положить его в папку Windows на диске C. Так можно имитировать заражение компьютера: когда вирус-вымогатель попадает в систему, он ищет этот файл, а когда находит, то перестает работать.

IT-эксперты: Спастись от вируса Petya поможет имитация заражения

Производитель антивирусного программного обеспечения Symantec (США) представил рекомендации по борьбе с вирусом-вымогателем Petya, поразившим тысячи компьютеров по всему миру. Сотрудники компании порекомендовали пользователям имитировать заражение, создав в программе «Блокнот» файл perfc и разместив его в папке Windows на диске C. Когда вирус попадает в систему, он ищет этот файл, а найдя его, прекращает работу, пишет «Коммерсант».

Symantec рассказал о механизме защиты от вируса-вымогателя Petya

Ведущий мировой поставщик решений для обеспечения кибербезопасности и предотвращения утечки данных Symantec рассказал о механизме защиты от вируса-вымогателя Petya, который 27 июня атаковал компании по всему миру. Вирус больше всего затронул Россию и Украину.

Вирус-вымогатель ExPetr атакует компьютеры всего мира

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте.

Появилась инструкция по защите компьютера от вируса Petya.A

Примечательно, что создать файл можно в обычном «Блокноте», но желательно сделать его доступным только для чтения, чтобы вирус не смог внести в него изменения.

Symantec дал простой способ защиты от вируса-вымогателя Petya

Американская компания Symantec, специализирующаяся на противовирусном программном обеспечении, выпустила простые рекомендации по борьбе с вирусом-вымогателем Petya, атаковавшим системы компаний в ряде стран мира 27 июня. Как пишет компания в своем твиттере, чтобы защититься от вируса, нужно создать файл под названием perfc и разместить его в папке Windows на диске C. Проникая в компьютер, вирус проверяет систему на наличие заражения, и такой файл имитирует его.

Найден способ защитить компьютер от нового опасного вируса

Пресс-секретарь Microsoft в России Кристина Давыдова рассказала «РИА Новости», что вымогатель использует несколько способов распространения, включая тот, который использовал нашумевший в мае вирус WannaCry.

Symantec предложила решение по борьбе с вирусом-вымогателем Petya.A

Американская компания Symantec, которая специализируется на информационной безопасности, предложила решение по борьбе с вирусом-вымогателем Petya.A, который вчера поразил ряд украинских и русских компаний.

«Petya проверяет наличие предыдущего заражения через поиск имени своего файла, обычно это C:\windows\perfc», - говорится в сообщении пресс-службы.

Специалисты рассказали, как можно защититься от вируса Petya

Компания Symantec, специализирующаяся на разработке программного обеспечения в области кибербезопасности, рассказала, как можно защититься от компьютерного вируса Petya. Для того, чтобы обезопасить свой компьютер от вируса, который поразил тысячи компьютеров в России, Украине и других странах, необходимо создать видимость того, что ПК уже поражен, говорят специалисты.

Американский производитель антивирусного программного обеспечения Symantec выпустил рекомендации по борьбе с вирусом-вымогателем Petya, поразившим накануне системы многих компаний и госучреждений по всему миру. Согласно инструкциям, пользователям необходимо имитировать заражение компьютера, создав в программе «Блокнот» файл perfc и разместив его в папке Windows на диске C. Когда вирус попадает в систему, он ищет этот файл и, найдя его, прекращает работу.

Symantec опубликовал способ уничтожения вируса Petya

Американская компания Symantec, специализирующаяся на выпуске антивирусного ПО, опубликовала рекомендации по противодействию вирусу Petya.Согласно инструкции, с помощью программы «Блокнот» необходимо создать файл perfc и разместить его в папке Windows на диске с установленной операционной системой. Когда вирус попадает в систему, он автоматически найдет указанный файл и прекратит работу.