Windows ažuriranje protiv ransomware-a. Wana Decrypt0r ransomware je istovremeno napao desetke kompanija i organizacija širom svijeta

WannaCry decrypt0r šifrira korisničke podatke. Pojednostavljeno rečeno - nakon što virus proradi, nećete moći otvoriti svoje fotografije, dokumente itd.

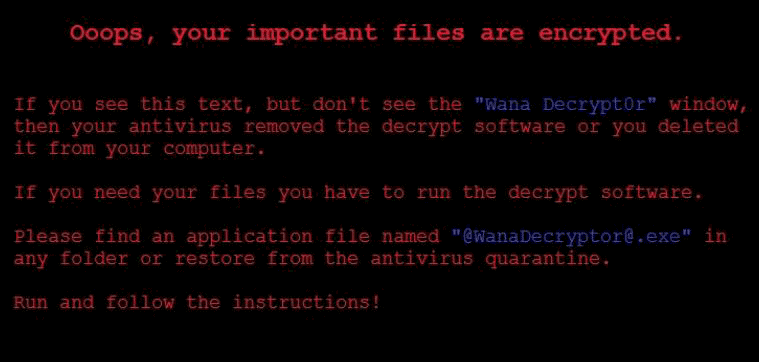

Ako je vaš računar zaražen ovim virusom, vidjet ćete baner sa zahtjevom za plaćanje otkupnine. Za virus je potreban novac u kriptovaluti, iznos je oko 600 američkih dolara.

Važno je naglasiti da su virusom pogođeni samo računari sa Windows operativnim sistemom.

Kako zaštititi svoj računar od WannaCry decrypt0r napada

1. Sa službene web stranice Microsofta (samo sa službene!) Preuzmite posebnu "zakrpu" za svoju verziju OS-a. Instalirajte zakrpu (pokrenite i slijedite upute programa).

Budući da mnogi ljudi u svijetu još uvijek koriste Windows XP, uprkos činjenici da više nije podržan, kompanija za razvoj je objavila zakrpu za ovu verziju OS-a.

2. Ne zaboravite da sada treba posebno paziti na sve linkove i priloge koji dolaze na vašu e-poštu. Čak i ako vam je link ili fajl poslao neko koga dobro poznajete, nemojte preuzimati NIŠTA na svoj računar!

3. Barem privremeno, ne biste trebali posjećivati sumnjive stranice i shodno tome preuzimati bilo kakav sadržaj sa njih.

4. Ako još niste uhvatili virus, ali ga se bojite, napravite rezervnu kopiju važnih podataka na nezavisnom mediju (fleš disk, eksterni čvrsti disk, CD ili DVD drajv).

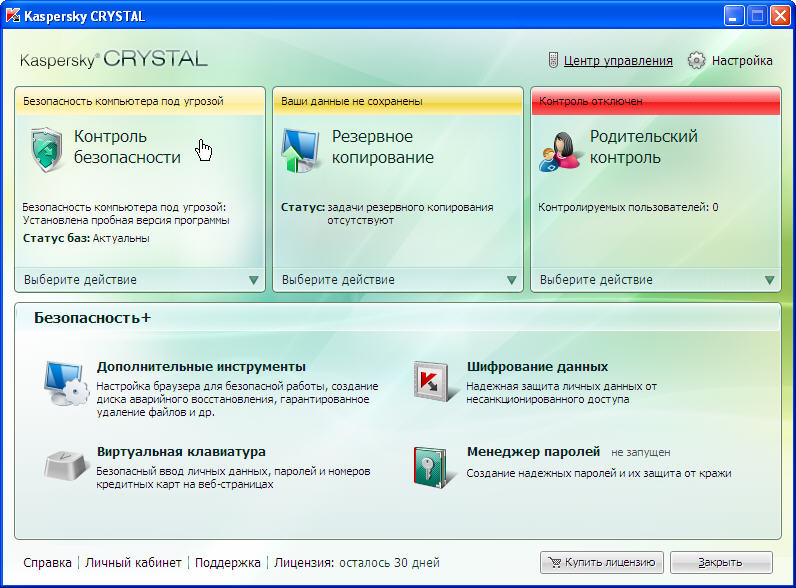

Zapamtite da uobičajeno prisustvo antivirusa na PC-u (čak i onog najpoznatijeg i najskupljeg) neće spasiti vaše podatke od ovog ransomware virusa ako sami niste pažljivi i pažljivi! Uprkos optimističnim izvještajima nekih medija, svijet i dalje aktivno širi ovaj virus.

U petak navečer, 12. maja, saznalo se za napad virusa WannaCry na niz velikih državnih agencija i privatnih kompanija. Prema posljednjim podacima, zaraženo je više od 230 hiljada računara u više od 100 zemalja svijeta. I šta se zna ovog trenutka o ovom opasnom virusu?

Šta je virus?

Po prirodi distribucije, WannaCry (aka Wana Decrypt0r 2.0) je crv, odnosno, koristeći sigurnosnu ranjivost, prodire u računar, obavlja svoj prljavi posao, a zatim svoje kopije šalje na druge računare. Ulazak na kompjuter WannaCry virusšifrira važne datoteke i prikazuje obavijest u kojoj se navodi da su datoteke šifrirane i da morate platiti između 300 i 600 dolara u Bitcoinu da biste ih dešifrirali. Ovaj virus koristi ranjivost u operativnom sistemu Windows poznatu kao ETERNALBLUE. Microsoft je zatvorio ovu ranjivost još u martu izdavanjem zakrpe MS17-010, ali kako je napad pokazao, nisu svi uspjeli instalirati ovu nadogradnju ili jednostavno nisu htjeli to učiniti. O ovoj ranjivosti se naširoko pričalo nakon što je hakerska grupa ShadowBrokers objavila izvorne kodove programa za nadzor američke Agencije za nacionalnu sigurnost. Ovi programi su koristili ETERNALBLUE za infiltriranje u kompjutere građana Sjedinjenih Država i drugih zemalja koje je nadgledala NSA.

Ko je stvorio virus i u koju svrhu?

Nažalost, na ovo pitanje još niko ne može dati tačan odgovor. Postoje samo verzije i pretpostavke.

Verzija 1. Nekoliko sati nakon početka napada, zapadni mediji su požurili da za sve okrive mitske "ruske hakere", pod kojima misle na hakere koji rade za rusku vladu i ruske obavještajne službe. Sada, kada se zna da se većina zaraženih računara nalazi u Rusiji, a posebno su Ministarstvo unutrašnjih poslova, Ruske željeznice, telekom operateri i druge važne kompanije i institucije patile od virusa, svima je jasno da je ovo verzija je apsolutno neodrživa. Osim toga, samo postojanje ovih "ruskih hakera" još nikome nije dokazano. Jedini ruski trag u ovom slučaju je da je poruka koju prikazuje virus uključena različitim jezicima najkompetentnije sastavljeno na ruskom. Stoga je vjerovatnoća da su ljudi koji govore ruski autori virusa vrlo velika.

Verzija 2. Najočiglednija verzija je da su autori virusa obični sajber kriminalci koji žele lako zaraditi. Iskoristili su izvore špijunskih alata NSA, koji se mogu naći na mreži, i dodali svom ransomware virusu i odabrali velike kompanije i institucije samo zato što upravo te kompanije imaju veoma važne informacije koje ne žele da izgube, pa će biti prinuđene da plate napadačima.

Verzija 3. Prema ovoj verziji, i autori virusa su samo sajber kriminalci, ali ih uopće nije zanimao novac koji mogu dobiti od žrtava, već baze podataka koje kradu sa zaraženih računara. Oni tada mogu vrlo profitabilno prodati ove informacije. Zbog toga su na udaru mnoge državne strukture i budžetske institucije.

Verzija 4. Neko uz pomoć virusa jednostavno ispita situaciju i želi da zna koliko su zaštićeni razni važni kompjuterski sistemi, koliko brzo će reagovati sistem administratori i bezbednosne službe kompanije, koliko daleko virus može da prodre i koje važne informacije može da ukrade. Koga bi ovo moglo zanimati? Možda teroristi ili specijalne službe neke države ili čak velike međunarodne korporacije?

Nakon objavljivanja ovog članka, postalo je poznato da su stručnjaci antivirusne kompanije Symantec, proučavajući kod WannaCry, pronašli sličnosti sa hakerskim alatima koje su ranije koristili hakeri iz grupe Lazarus. Ova hakerska grupa postala je poznata nakon hakiranja u Sony Pictures 2014. godine. Mnogi stručnjaci ovu grupu povezuju sa vođstvom Sjeverna Koreja. Međutim, još nije moguće dokazati da su Lazarus tvorci WannaCryja.

Šta trebam učiniti da se ne zarazim virusom?

Slučajevi WannaCry infekcije javljaju se uglavnom u mrežama velikih organizacija i institucija, ali s obzirom na slučajnost širenja virusa, mogu biti pogođeni i mali uredi i obični kućni korisnici. Da biste se zaštitili morate:

- Ažurirajte operativni sistem:

- Ako imate instaliran OS: Windows 7, Windows 8.1, Windows 10, samo ažurirajte sistem u normalnom načinu putem automatsko ažuriranje(ako to nije moguće iz bilo kojeg razloga, slijedite vezu i ručno preuzmite zakrpu za svoju verziju OS).

- Ako koristite stariju verziju (na primjer: Windows XP), slijedite ovu vezu i preuzmite zakrpu za verziju vašeg operativnog sistema.

- Obavezno instalirajte najnoviju verziju antivirusa (može biti i besplatna, na primjer: Avast Free) ili ako je već instalirana, ažurirajte je na najnoviju verziju i nemojte onemogućiti automatska ažuriranja, jer proizvođači antivirusnih programa također prate situaciju i pokušavaju blagovremeno odgovoriti na nove prijetnje.

- Poduzmite ove jednostavne mjere opreza:

- Nemojte preuzimati datoteke sa sumnjivih lokacija i lokacija koje posjećujete prvi put.

- Ne otvarajte veze i datoteke u e-mailovima ako ne znate pošiljaoca ili ako vam se poruka čini sumnjivom. Često takva pisma sadrže neku vrstu zastrašujuće informacije, na primjer, da ste nešto učinili i da ćete sada za to biti kažnjeni. Ne dajte se i ne žurite nigdje kliknuti, ovo je standardni psihološki trik raznih prevaranata.

- Ne umetajte tuđe fleš diskove i diskove u računar, a još više one koje se nalaze negdje na ulici.

Šta učiniti ako je vaš računar zaražen WannaCry?

Na mnogo načina, ono što radite odmah nakon infekcije i koliko brzo to učinite će odrediti da li možete sačuvati svoje datoteke. Ne savetujemo vam da plaćate uljeze, niko vam neće garantovati da će vaši fajlovi zaista biti dešifrovani, i jednostavno ne treba da ohrabrujete sajber kriminalce. Ako odlučite da platite i fajlovi su zaista dešifrovani, ipak vam savetujemo da očistite računar od virusa do potpune reinstalacije operativnog sistema, jer se ne zna koja će backdoors („backdoors“) virus ostaviti za sobom. Vjerovatnoća da se infekcija može ponoviti je vrlo velika.

Pažnja! U vrijeme pisanja ovog članka nije bilo načina za dešifriranje datoteka koje je šifrirao WannaCry, ali sada postoji način da se dobije ključ za dešifriranje na 32-bitnim verzijama Windows operativnog sistema (detalji na kraju članka). Karakteristika ove metode je da ne možete isključiti računar i pokrenuti bilo koji program kako ne biste prepisali ovaj ključ. Stoga su upute u nastavku zastarjele i bit će relevantne samo ako hitno trebate vratiti normalan rad vašeg računala, a šifrirani podaci nisu potrebni.

I šta treba uraditi:

- Isključite internet i isključite računar što je prije moguće. Virus ne može trenutno šifrirati sve datoteke, što prije reagirate, više datoteka možete sačuvati.

- Pokrenite računar sa Live CD/DVD/USB (ako ne znate šta je to, bolje je da kontaktirate poznatog čarobnjaka ili servisni centar) i skenirajte sve diskove raznim antivirusnim uslužnim programima (na primer, Dr. .Web CureIT ili Kaspersky Virus Removal Tool)

- Ako je virus otkriven i uklonjen, kopirajte negdje one datoteke koje ostaju nešifrirane.

- Računar možete uključiti u normalnom načinu rada. Ako sistem radi normalno i virus se ni na koji način ne manifestira, instalirajte zakrpu za svoju verziju Windowsa da biste zatvorili ranjivost (ili potpuno ponovo instalirajte operativni sistem). Instalirajte novi antivirus. Ponovo skenirajte računar na viruse.

- Ako virus nije uspio izbrisati sjenčanu kopiju sistema datoteka, možete pokušati vratiti datoteke pomoću programa ShadowExplorer.

Dana 13. maja, u štampi se pojavio izvještaj da je britanski stručnjak za kompjutersku sigurnost poznat na internetu kao

Danas, 12. maja 2017. kompanije i organizacije iz naj različite zemlješirom svijeta (uključujući Rusiju) počeli su masovno prijavljivati napade Wana Decrypt0r ransomwarea, koji je također poznat kao WCry, WannaCry, WannaCrypt0r i WannaCrypt.

WannaCry/WanaCrypt0r 2.0 zaista pokreće ET pravilo: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Sada je poznato da je Wana Decrypt0r zarazio desetine hiljada mašina u roku od nekoliko sati. Dakle, prema stručnjacima Avast-a, njihov broj već premašuje 57.000, a glavne mete operatera zlonamjernog softvera su Rusija, Ukrajina i Tajvan.

Mapa infekcija

Mapa infekcija Među žrtvama ransomware napada su velika telekomunikacijska kompanija Telefonica, gasna kompanija Gas Natural, dobavljač električne energije Iberdrola, banka Santander, konsultantska kuća KPMG, kao i mnoge medicinske ustanove u Velikoj Britaniji, koje su čak izdale upozorenje Nacionalne zdravstvene službe o zemlja.

Osim toga, novinari Meduze javljaju da je ransomware napao Megafon u Rusiji. Publikacija citira Petra Lidova, direktora za odnose s javnošću kompanije:

“Problem postoji, lokaliziran je. Svi izgledamo kao Engleska. Kompjuteri su bili šifrirani i traženi su otkupnini. Raspored je isti.

Ima propusta u pristupu podacima, ali kancelarije su već zatvorene, tako da nema većih problema. Naša veza radi normalno, ni na koji način ne utiče na pretplatnike. To je uticalo na rad u servisu: odnosno, ako pretplatnik pozove operatera, moći će da poveže neke usluge pomoću glasovnih komandi, ali neće moći da se prijavi na vaš nalog, jer mu je računar onemogućen iz bezbednosnih razloga.

Imamo kompjutere zaražene virusom. Ima ih dosta. Brojku je teško procijeniti, imamo ogromnu kompaniju. Isključili smo mreže da se sve ovo ne širi.

Ne mogu tačno reći kada je počeo napad na nas. Otprilike popodne. Teško mi je reći u kojim regijama.

Publikacija također prenosi da je Wana Decrypt0r napao Ministarstvo unutrašnjih poslova i Istražni komitet Ruske Federacije, međutim, zvanični predstavnici odjela demantuju ove informacije i tvrde da je "u toku planirani rad na internom krugu".

Vrijedi napomenuti da se Microsoft još u martu 2017. godine pozabavio VJEČNIM BLUE problemom u biltenu MS17-010, međutim, kao što to uvijek biva, mnoge kompanije i korisnici ne žure da instaliraju ažuriranja. Zapravo, sada vidimo posljedice široko rasprostranjenog zanemarivanja sigurnosti.

Trenutno je već kreirana karta na kojoj možete pratiti širenje Wana Decrypt0r u realnom vremenu.

UPD. 22:45

"Interfaks" prenosi da su zvanični predstavnici Ministarstva unutrašnjih poslova potvrdili činjenicu napada na njihove servere.

„Odeljenje za informacione tehnologije, komunikacije i zaštitu informacija (DITSiZI) Ministarstva unutrašnjih poslova Rusije je 12. maja zabeležilo napad virusa na personalni računari odeljenja koja koriste Windows operativni sistem. Trenutno je virus lokaliziran. U toku je tehnički rad na njegovom uništenju i ažuriranju alata za antivirusnu zaštitu “, kaže Irina Volk, službena predstavnica Ministarstva unutrašnjih poslova.

Interfaks piše i da su stručnjaci Kaspersky Lab-a već zabilježili oko 45.000 Wana Decrypt0r napada, koji su se dogodili u 74 zemlje svijeta, a najviše je zaražena Rusija.

Uveče 12. maja 2017. godine 74 zemlje je zahvatio novi virus za šifrovanje koji je pogodio računarske mreže ne samo i ne toliko privatnih korisnika koliko kompanija o čijoj informatičkoj aktivnosti ovise milioni ljudi. Najviše pogođena strana akcijama hakera bila je Rusija.

Koliko košta zaraziti baze podataka Ministarstva unutrašnjih poslova, Ruskih željeznica, MegaFona i drugih velikih organizacija. Pročitajte o novom virusu za šifriranje od 12. do 13. maja 2017. u materijalu stranice

Novi ransomware virus maj 2017 – šta je suština virusa?

Enkripcijski virus, ušavši u računar, šifrira datoteke pohranjene na njemu (dokumente, fotografije, video zapise, itd.). Nakon toga, korisnik, pokušavajući da otvori određenu datoteku, umjesto dokumenta, dobija prozor u kojem se od njega traži da prenese urednu svotu u bitcoinima (od 300 do 600 dolara u bitcoinima) na račun napadača. Kao odgovor, navodni korisnički podaci će biti dešifrovani.

Ni u kom slučaju nemojte pratiti prevarante i ne plaćajte im traženi iznos. Prvo, daleko je od sigurnog da ćete dobiti ključ za dešifriranje, a drugo, vodeći programeri sada su zauzeti proučavanjem ovog virusa. Čim se nađe rješenje, ono će biti objavljeno na web stranicama vodećih antivirusnih kompanija.

Novi ransomware virus Maj 2017: ko stoji iza stvaranja virusa?

Prvo su se na webu pojavile informacije da u Ponovo su krivi ruski hakeri. Međutim, ova verzija nije stekla popularnost čak ni među zapadnim obavještajnim agencijama, budući da su ruski kompjuteri dobili najveći udio zaraze kao rezultat velikog sajber napada.

Bivši američki obavještajac Edward Snowden nazvan korijenima ovog problema u razvoju špijunaže Agencije nacionalna bezbednost(ANB)

“Odluka NSA da stvori alate za napad na Amerikanca softver sada ugrožava živote pacijenata u bolnicama. Uprkos upozorenjima, NSA je razvila takve alate. Danas vidimo koliko vredi."

Istina, vrijedno je napomenuti da su programeri iz Velike Britanije sasvim slučajno uspjeli zaustaviti širenje virusa. MalvareTech programer i njegov kolega Darian Hass otkrio da novi ransomware virus pristupa nerazumljivoj adresi na webu, koja se sastoji od skupa nekoherentnih slova. Programeri su ovu kombinaciju registrovali kao ime domena. I odmah je cyber napad prestao.

Vrijedi napomenuti da ova mjera može biti privremena ako hakeri promijene adresu u virusu. Ali za programere se takva pauza pokazala vrlo korisnom.

Kako se zaštititi od ransomware virusa i kako ne postati njegova žrtva?

Kako biste se zaštitili od novog virusa za šifriranje (ili, kako je već nazvan, virusa ransomware), potrebno je pravovremeno ažurirati operativni sistem i koristiti rezervne kopije.

Zastarelo Operativni sistemi veoma važno ažurirati. Na kraju krajeva, oni su već skinuti iz zaštite i najranjivi su sistemi na napade virusa.

Ne otvarajte priloge u e-porukama od stranaca. Virus može ući u vaš računar zajedno sa otvorenom datotekom. Stoga uvijek filtrirajte poruke, pa čak i ako vam padne na pamet da uđete u pismo, ni u kom slučaju vas ne zanima prilog nepoznatog pošiljatelja.

Da otkriju potencijal zlonamjerne datoteke, trebali biste omogućiti opciju "Prikaži ekstenzije datoteka" u postavkama Windowsa. Stručnjaci kažu da se morate kloniti datoteka poput .exe, .scr. i .vbs.

Novi ransomware virus iz 2017. Wanna Cry nastavlja svoj opresivni marš širom Weba, inficirajući računare i šifrirajući važne podatke. Kako se zaštititi od ransomware-a, zaštititi Windows od ransomware-a - izdaju li se zakrpe, zakrpe za dešifriranje i liječenje datoteka?

Novi ransomware Wanna Cry iz 2017. nastavlja zaraziti korporativne i privatne računare. Šteta od virusnog napada iznosi milijardu dolara. Za 2 sedmice, ransomware virus je zarazio najmanje 300.000 računara, uprkos upozorenjima i sigurnosnim mjerama.

Encryptor virus 2017, šta je to - u pravilu možete "pokupiti", čini se, na najbezopasnijim stranicama, na primjer, bankovnim serverima s korisničkim pristupom. Jednom kada se nađe na tvrdom disku žrtve, ransomware se "nastanjuje" u sistemskoj fascikli System32. Odatle, program odmah deaktivira antivirus i ulazi u "Autorun". Nakon svakog ponovnog pokretanja, ransomware ulazi u registar i počinje svoj prljavi posao. Ransomware počinje preuzimati slične kopije programa kao što su Ransom i Trojan. Takođe nije neuobičajeno da se ransomware samoreplicira. Ovaj proces može biti trenutan, ili može potrajati sedmicama - dok žrtva ne primijeti da nešto nije u redu.

Enkriptor se često maskira u obične slike, tekstualne fajlove, ali suština je uvek ista – to je izvršna datoteka sa ekstenzijom .exe, .drv, .xvd; ponekad - libraries.dll. Najčešće, datoteka ima potpuno bezopasan naziv, kao što je "dokument. doc" ili " picture.jpg“, gdje se ekstenzija upisuje ručno, a pravi tip datoteke je skriven.

Nakon što je enkripcija završena, korisnik umjesto poznatih datoteka vidi skup „slučajnih“ znakova u nazivu i unutra, a ekstenzija se mijenja u do sada nepoznatu - .NO_MORE_RANSOM, .xdata i druge.

2017 Wanna Cry ransomware virus - kako se zaštititi. Želio bih odmah napomenuti da je Wanna Cry prije zbirni izraz za sve ransomware i ransomware viruse, jer novije vrijeme najčešće zaraženih računara. Dakle, razgovarat ćemo o zaštiti od Ransom Ware ransomwarea, kojih ima jako puno: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Kako zaštititi Windows od ransomware-a. Kao što je ranije objavljeno, ransomware tipa Wanna Cry prodire u sistem koristeći, međutim, „zakrpljenu“ ranjivost – EternalBlue preko protokola SMB porta.

Windows zaštita od ransomware-a 2017 - osnovna pravila:

Windows ažuriranje, blagovremeni prelazak na licencirani OS (Napomena: XP verzija nije ažurirana)

ažuriranje antivirusnih baza podataka i zaštitnih zidova na zahtjev

najveća pažnja pri preuzimanju bilo kojeg fajla (slatke "mačke" mogu dovesti do gubitka svih podataka)

pravljenje rezervnih kopija važnih informacija na prenosivim medijima.

Ransomware virus 2017: kako izliječiti i dešifrirati datoteke.

Oslanjajući se na antivirusni softver, možete zaboraviti na dešifriranje na neko vrijeme. U Kaspersky Labs, Dr. Web, Avast! i drugih antivirusa, još nije pronađeno rješenje za liječenje zaraženih datoteka. Trenutno je moguće ukloniti virus pomoću antivirusa, ali još ne postoje algoritmi koji bi sve vratili "u normalu".

Neki pokušavaju koristiti dekriptore poput uslužnog programa RectorDecryptor, ali to neće pomoći: algoritam za dešifriranje novih virusa još nije kompajliran. Također je apsolutno nepoznato kako će se virus ponašati ako se ne ukloni nakon korištenja takvih programa. Često to može rezultirati brisanjem svih datoteka - kao upozorenje onima koji ne žele platiti napadačima, autorima virusa.

Trenutno najviše efikasan način da vrate izgubljene podatke je apel za one. podrška dobavljača antivirusni program koju koristite. Da biste to učinili, pošaljite pismo ili upotrijebite obrazac za povratne informacije na web stranici proizvođača. Obavezno dodajte šifriranu datoteku u prilog i, ako postoji, kopiju originala. Ovo će pomoći programerima u sastavljanju algoritma. Nažalost, za mnoge je napad virusa potpuno iznenađenje, a kopije nisu pronađene, što povremeno komplikuje situaciju.

Srčane metode liječenja Windowsa od ransomware-a. Nažalost, ponekad morate pribjeći potpunom formatiranju tvrdog diska, što podrazumijeva potpunu promjenu OS-a. Mnogi će razmišljati o obnavljanju sistema, ali to nije opcija - čak i postoji "povratak" koji će vam omogućiti da se riješite virusa, tada će datoteke i dalje ostati šifrirane.