Ažuriranja protiv ransomware virusa. Wana Decrypt0r ransomware je istovremeno napao desetke kompanija i organizacija širom svijeta

Svijet je zahvatio val novog virusa za šifriranje WannaCry (drugih naziva Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), koji šifrira dokumente na kompjuteru i iznuđuje 300-600 USD za njihovo dekodiranje. Kako znati da li je računar zaražen? Šta treba učiniti da ne postanete žrtva? I šta se može učiniti da se izliječi?

Da li je vaš računar zaražen Wana Decryptor?

Nakon instaliranja ažuriranja, računar će se morati ponovo pokrenuti - sada virus ransomware neće prodrijeti u vas.

Kako se oporaviti od virusa za šifriranje Wana Decrypt0r?

Kada antivirusni program otkrije virus, ili će ga odmah ukloniti ili će vas pitati: liječiti ga ili ne? Odgovor je izliječiti.

Kako oporaviti datoteke šifrirane pomoću Wana Decryptor?

Ništa utješno ovog trenutka ne možemo reći. Do sada nije kreiran alat za dešifriranje datoteka. Ostaje samo čekati dok se dešifriranje ne razvije.

Prema riječima Briana Krebsa, stručnjaka za kompjutersku sigurnost, kriminalci su do sada primili samo 26.000 USD, što znači da je samo oko 58 ljudi pristalo da plati otkupninu za ransomware. Da li su u isto vrijeme obnovili svoja dokumenta, niko ne zna.

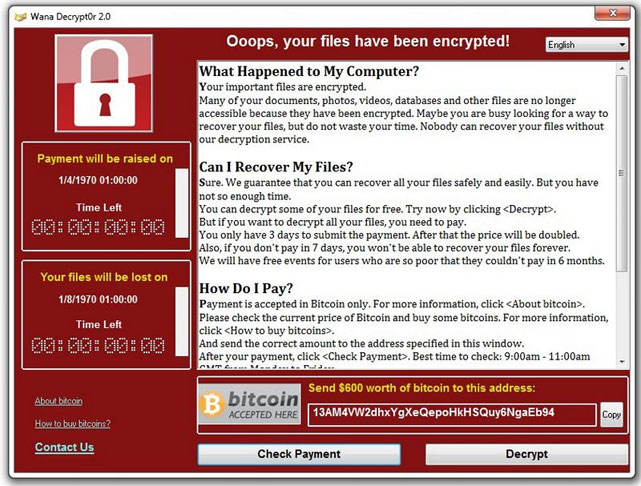

WannaCry decrypt0r šifrira korisničke podatke. Pojednostavljeno rečeno - nakon što virus proradi, nećete moći otvoriti svoje fotografije, dokumente itd.

Ako je vaš računar zaražen ovim virusom, vidjet ćete baner sa zahtjevom za plaćanje otkupnine. Za virus je potreban novac u kriptovaluti, iznos je oko 600 američkih dolara.

Važno je naglasiti da su virusom pogođeni samo računari sa Windows operativnim sistemom.

Kako zaštititi svoj računar od WannaCry decrypt0r napada

1. Sa službene web stranice Microsofta (samo sa službene!) Preuzmite posebnu "zakrpu" za svoju verziju OS-a. Instalirajte zakrpu (pokrenite i slijedite upute programa).

Budući da mnogi ljudi u svijetu još uvijek koriste Windows XP, uprkos činjenici da više nije podržan, kompanija za razvoj je objavila zakrpu za ovu verziju OS-a.

2. Ne zaboravite da sada treba posebno paziti na sve linkove i priloge koji dolaze na vašu e-poštu. Čak i ako vam je link ili fajl poslao neko koga dobro poznajete, nemojte preuzimati NIŠTA na svoj računar!

3. Barem privremeno, ne biste trebali posjećivati sumnjive stranice i shodno tome preuzimati bilo kakav sadržaj sa njih.

4. Ako još niste uhvatili virus, ali ga se plašite, napravite rezervnu kopiju važnih podataka na nezavisnom medijumu (fleš disk, eksterni čvrsti disk, CD ili DVD drajv).

Imajte na umu da uobičajeno prisustvo antivirusa na PC-u (čak i onog najpoznatijeg i najskupljeg) neće spasiti vaše podatke od ovog ransomware virusa ako sami niste pažljivi i pažljivi! Uprkos optimističnim izvještajima pojedinih medija, svijet i dalje aktivno širi ovaj virus.

Uveče 12. maja 2017. godine 74 zemlje je zahvatio novi virus za šifrovanje koji je pogodio računarske mreže ne samo i ne toliko privatnih korisnika koliko kompanija o čijoj informatičkoj aktivnosti ovise milioni ljudi. Najviše pogođena strana akcijama hakera bila je Rusija.

Koliko košta zaraziti baze podataka Ministarstva unutrašnjih poslova, Ruskih željeznica, MegaFona i drugih velikih organizacija. Pročitajte o novom virusu za šifriranje od 12. do 13. maja 2017. u materijalu stranice

Novi ransomware virus maj 2017 – šta je suština virusa?

Enkripcijski virus, ušavši u računar, šifrira datoteke koje su na njemu pohranjene (dokumente, fotografije, video zapise, itd.). Nakon toga, korisnik, pokušavajući da otvori određenu datoteku, umjesto dokumenta, dobija prozor u kojem se od njega traži da prenese urednu svotu u bitcoinima (od 300 do 600 dolara u bitcoinima) na račun napadača. Kao odgovor, navodni korisnički podaci će biti dešifrovani.

Ni u kom slučaju nemojte pratiti prevarante i ne plaćajte im potreban iznos. Prvo, daleko je od sigurnog da ćete dobiti ključ za dešifriranje, a drugo, vodeći programeri sada su zauzeti proučavanjem ovog virusa. Čim se nađe rješenje, ono će biti objavljeno na web stranicama vodećih antivirusnih kompanija.

Novi ransomware virus Maj 2017: ko stoji iza stvaranja virusa?

Prvo su se na webu pojavile informacije da u Ponovo su krivi ruski hakeri. Međutim, ova verzija nije stekla popularnost čak ni među zapadnim obavještajnim agencijama, budući da su ruski kompjuteri dobili najveći udio zaraze kao rezultat velikog sajber napada.

Bivši američki obavještajac Edward Snowden nazvan korijenima ovog problema u razvoju špijunaže Agencije nacionalna bezbednost(ANB)

“Odluka NSA da stvori alate za napad na Amerikanca softvera sada ugrožava živote pacijenata u bolnicama. Uprkos upozorenjima, NSA je razvila takve alate. Danas vidimo koliko vredi."

Istina, vrijedno je napomenuti da su programeri iz Velike Britanije sasvim slučajno uspjeli zaustaviti širenje virusa. MalvareTech programer i njegov kolega Darian Hass otkrio da novi ransomware virus pristupa nerazumljivoj adresi na webu, koja se sastoji od skupa nekoherentnih slova. Programeri su ovu kombinaciju registrovali kao ime domena. I odmah je cyber napad prestao.

Vrijedi napomenuti da ova mjera može biti privremena ako hakeri promijene adresu u virusu. Ali za programere se takva pauza pokazala vrlo korisnom.

Kako se zaštititi od ransomware virusa i kako ne postati njegova žrtva?

Kako biste se zaštitili od novog virusa za šifriranje (ili, kako je već nazvan, ransomware virusa), potrebno je pravovremeno ažurirati operativni sistem i koristiti rezervne kopije.

Zastarelo Operativni sistemi veoma važno ažurirati. Na kraju krajeva, oni su već skinuti iz zaštite i najranjiviji su sistemi na napade virusa.

Ne otvarajte priloge u e-porukama od nepoznatih osoba. Virus može ući u vaš računar zajedno sa otvorenom datotekom. Stoga uvijek filtrirajte poruke, pa čak i ako vam padne na pamet da uđete u pismo, ni u kom slučaju vas ne zanima prilog nepoznatog pošiljaoca.

Da otkriju potencijal zlonamjerne datoteke, trebali biste omogućiti opciju "Prikaži ekstenzije datoteka" u postavkama Windowsa. Stručnjaci kažu da se morate kloniti datoteka poput .exe, .scr. i .vbs.