Les virus informatiques et leurs variétés. Que sont les virus informatiques

Virus informatique- un type de logiciel malveillant qui peut créer des copies de lui-même et s'introduire dans le code d'autres programmes, zones de mémoire système, secteurs de démarrage, et également distribuer ses copies sur divers canaux de communication.

En règle générale, un virus a pour but de perturber le fonctionnement des systèmes logiciels et matériels : suppression de fichiers, mise hors d'usage des structures d'hébergement de données, blocage du travail des utilisateurs, etc. Même si l'auteur du virus n'a pas programmé d'effets malveillants, le virus peut provoquer des pannes d'ordinateur en raison d'erreurs, sans tenir compte des subtilités d'interaction avec le système d'exploitation et d'autres programmes. De plus, les virus, en règle générale, occupent de l'espace sur les supports de stockage et consomment d'autres ressources système.

Dans la vie de tous les jours, les "virus" sont appelés tous les logiciels malveillants, bien qu'il ne s'agisse en fait que d'un type parmi d'autres.

Histoire

Les bases de la théorie des mécanismes d'auto-reproduction ont été posées par John von Neumann, un Américain d'origine hongroise, qui a proposé en 1951 une méthode pour créer de tels mécanismes. Des exemples concrets de tels programmes sont connus depuis 1961.

Les premiers virus connus sont Virus 1,2,3 et Elk Cloner pour le PC Apple II, apparus en 1981. À l'hiver 1984, les premiers utilitaires antivirus sont apparus - CHK4BOMB et BOMBSQAD par Andy Hopkins (Eng. Andy Hopkins). Au début de 1985, Guy Wong Gee Wong) a écrit le programme DPROTECT - le premier antivirus résident.

Les premières épidémies virales remontent à -1989 : Cerveau A(répandu dans les secteurs de démarrage des disquettes, a causé la plus grande épidémie), Jérusalem*(manifesté le vendredi 13 mai 1988, détruisant les programmes lors de leur lancement), le ver Morris (plus de 6200 ordinateurs, la plupart des réseaux étaient hors service pendant cinq jours), DATACRIME (environ 100 000 ordinateurs infectés rien qu'aux Pays-Bas) .

Parallèlement, les principales classes de virus binaires se dessinent : vers de réseau (Morris worm, 1987), chevaux de Troie (AIDS, 1989), virus polymorphes (Chameleon, 1990), virus furtifs (Frodo, Whale, 2nd semestre 1990 ).

Parallèlement, des mouvements organisés d'orientation à la fois pro- et anti-virus se dessinent : en 1990, un BBS Virus Exchange spécialisé, le "Little Black Book of Computer Viruses" de Mark Ludwig, le premier anti-virus commercial Symantec Norton AntiVirus fait son apparition.

En outre, les virus monolithiques cèdent largement la place à des suites de logiciels malveillants et à des auxiliaires séparés par des rôles (chevaux de Troie, téléchargeurs/droppers, sites de phishing, spambots et araignées). Les technologies sociales - spam et phishing - sont également en plein essor comme moyen d'infection contournant les mécanismes de protection des logiciels.

Au début, basé sur les chevaux de Troie, et avec le développement des technologies de réseau p2p - et indépendamment - le plus aspect moderne virus - vers de botnet (Rustock, 2006, environ 150 000 bots ; Conficker, 2008-2009, plus de 7 millions de bots ; Kraken, 2009, environ 500 000 bots). Les virus, parmi d'autres logiciels malveillants, sont enfin officialisés comme moyen de cybercriminalité.

Étymologie du nom

Virus informatique a été nommé par analogie avec des virus biologiques pour un mécanisme de distribution similaire. Apparemment, la première utilisation du mot "virus" en relation avec le programme a été utilisée par Gregory Benford (Gregory Benford) dans l'histoire fantastique "The Scarred Man", publiée dans le magazine Venture en mai 1970.

Le terme "virus informatique" a ensuite été "découvert" et redécouvert plus d'une fois. Ainsi, la variable du sous-programme PERVADE(), dont la valeur déterminait si le programme ANIMAL serait distribué sur disque, s'appelait VIRUS. De plus, Joe Dellinger a appelé ses programmes un virus, et c'est probablement ce qui a d'abord été correctement étiqueté comme un virus.

Définition formelle

Il n'y a pas de définition généralement acceptée d'un virus. Dans le milieu universitaire, le terme a été utilisé par Fred Cohen dans son ouvrage "Experiments with computer virus", où il attribue lui-même la paternité du terme à Len Edleman.

Formellement, le virus est défini par Fred Cohen en référence à la machine de Turing comme suit :

M : (S M , je M , O M : S M x je M > je M , N M : S M x I M > S M , D M : S M x I M > d)

avec un ensemble d'états donné S M, l'ensemble des symboles d'entrée JE SUIS et mappages (O M , N M , D M ), qui, d'après son état actuel s ∈ S M et caractère d'entrée je ∈ je M, lu sur la bande semi-infinie, détermine : le symbole de sortie o ∈ je M pour l'enregistrement sur bande, l'état suivant de la machine s" ∈ S M et mouvement le long de la bande d ∈ (-1,0,1).

Pour cet appareil M, suite de caractères v : v je ∈ je M peut être considéré comme un virus si et seulement si le traitement de la séquence và l'époque t, implique qu'à l'un des instants suivants t, sous-séquence v′(ne chevauche pas v) existe sur la bande, et cette séquence v′ a été enregistré Mà ce point t′ couché entre t et t″:

∀ C M ∀ t ∀ j : S M (t) = S M 0 ∧ P M (t) = j ∧ ( C M (t, j) … C M (t, j + |v| - 1)) = v ⇒ ∃ v" ∃ j" ∃ t" ∃ t": t< t" < t" ∧ {j" … j" +|v"|} ∩ {j … j + |v|} = ∅ ∧ { C M (t", j") … C M (t", j" + |v"| - 1)} = v" ∧ P M (t") ∈ { j" … j" + |v"| - 1 }

- t ∈ N le nombre d'opérations élémentaires de "mouvement" effectuées par la machine

- P M ∈ N numéro de position sur la bande de la machine à ce moment t

- S M 0 état initial de la machine

- C M (t, c) contenu des cellules cà l'époque t

Cette définition a été donnée dans le contexte de l'ensemble viral VS = (M, V)- une paire constituée d'une machine de Turing M et un ensemble de séquences de caractères V : v, v" ∈ V. Il ressort de cette définition que la notion de virus est inextricablement liée à son interprétation dans un contexte ou un environnement donné.

Il a été montré par Fred Cohen que « toute suite de caractères auto-reproductible : un singleton VS, selon lequel il existe un nombre infini CONTRE, et pas- CONTRE, pour laquelle il existe des machines pour lesquelles toutes les séquences de caractères sont un virus, et des machines pour lesquelles aucune des séquences de caractères n'est un virus, permet de comprendre quand toute séquence de caractères finie est un virus pour une machine. Il prouve également qu'en général, la question de savoir si une paire donnée est (M, X) : X je ∈ je M virus, est indécidable (c'est-à-dire qu'il n'existe aucun algorithme capable d'identifier de manière fiable tous les virus), par le même moyen par lequel le problème d'arrêt est prouvé indécidable.

D'autres chercheurs ont prouvé qu'il existe des types de virus (virus contenant une copie d'un programme de capture de virus) qui ne peuvent être détectés avec précision par aucun algorithme.

Classification

Il existe maintenant de nombreuses variétés de virus qui diffèrent par la principale méthode de distribution et de fonctionnalité. Si les virus étaient à l'origine distribués sur des disquettes et d'autres supports, les virus qui se propagent via Internet dominent désormais. La fonctionnalité des virus, qu'ils adoptent à partir d'autres types de programmes, se développe également.

Via Internet, les réseaux locaux et les supports amovibles.

Mécanisme

Les virus se propagent en copiant leur corps et en assurant son exécution ultérieure : s'imbriquant dans le code exécutable d'autres programmes, remplaçant d'autres programmes, s'enregistrant en autorun, etc. Un virus ou son support peut être non seulement des programmes contenant du code machine, mais également toute information contenant des commandes exécutables automatiquement - par exemple, des fichiers batch et des documents Microsoft Word et Excel contenant des macros. De plus, pour pénétrer dans un ordinateur, un virus peut utiliser des vulnérabilités dans des logiciels populaires (par exemple, Adobe Flash, Internet Explorer, Outlook), pour lesquels les distributeurs l'intègrent dans des données ordinaires (images, textes, etc.) avec un exploit qui utilise la vulnérabilité.

Canaux

- Disquettes. Le canal d'infection le plus courant dans les années 1980-1990. Il est maintenant pratiquement inexistant en raison de l'émergence de canaux plus courants et efficaces et du manque de lecteurs de disquettes sur de nombreux ordinateurs modernes.

- Lecteurs flash (lecteurs flash). De nos jours, les clés USB remplacent les disquettes et répètent leur sort - un grand nombre de les virus se propagent via les lecteurs amovibles, y compris les appareils photo numériques, les caméscopes numériques, les lecteurs numériques portables, et depuis les années 2000, les téléphones mobiles, en particulier les smartphones, ont joué un rôle croissant (les virus mobiles sont apparus). L'utilisation de ce canal était auparavant principalement motivée par la possibilité de créer un fichier spécial autorun.inf sur un lecteur, dans lequel vous pouvez spécifier le programme que l'Explorateur Windows lance lorsque le lecteur est ouvert. Dans Windows 7, la possibilité d'exécuter automatiquement des fichiers à partir d'un support portable a été désactivée.

- E-mail . Habituellement, les virus dans les e-mails sont déguisés en pièces jointes inoffensives : images, documents, musique, liens vers des sites Web. Certains e-mails peuvent en effet ne contenir que des liens, c'est-à-dire que les lettres elles-mêmes peuvent ne pas contenir de code malveillant, mais si vous ouvrez un tel lien, vous pouvez accéder à un site Web spécialement créé contenant un code de virus. De nombreux virus de messagerie, une fois qu'ils arrivent sur l'ordinateur d'un utilisateur, utilisent le carnet d'adresses des clients de messagerie installés tels qu'Outlook pour s'envoyer plus loin.

- Systèmes de messagerie instantanée. Il est également courant ici d'envoyer des liens vers des soi-disant photos, de la musique ou des programmes qui sont en fait des virus via ICQ et d'autres programmes de messagerie instantanée.

- Les pages Web. Il est également possible d'infecter via Internet en raison de la présence sur les pages du World Wide Web de divers contenus "actifs": scripts, composant ActiveX. Dans ce cas, des vulnérabilités logicielles sont utilisées installées sur l'ordinateur de l'utilisateur, ou des vulnérabilités dans le logiciel du propriétaire du site (ce qui est plus dangereux, car les sites respectables avec un flux important de visiteurs sont exposés à l'infection), et les utilisateurs sans méfiance, ayant accédé à un tel site, risque d'infecter son ordinateur .

- Internet et réseaux locaux (vers). Les vers sont un type de virus qui s'infiltre dans un ordinateur victime sans intervention de l'utilisateur. Les vers utilisent ce qu'on appelle des "trous" (vulnérabilités) dans le logiciel du système d'exploitation pour infiltrer un ordinateur. Les vulnérabilités sont des erreurs et des failles dans les logiciels qui permettent le téléchargement et l'exécution à distance du code machine, à la suite de quoi un ver pénètre dans le système d'exploitation et, en règle générale, commence à infecter d'autres ordinateurs via un réseau local ou Internet. Les attaquants utilisent les ordinateurs des utilisateurs infectés pour envoyer des spams ou pour des attaques DDoS.

Anti-détection

Prévention et traitement

En ce moment il y a beaucoup programmes antivirus utilisé pour empêcher les virus de pénétrer dans le PC. Cependant, il n'y a aucune garantie qu'ils seront en mesure de gérer les derniers développements. Par conséquent, certaines précautions doivent être prises, notamment :

- Ne travaillez pas sous des comptes privilégiés à moins que cela ne soit absolument nécessaire. (Compte administrateur sous Windows)

- N'exécutez pas de programmes inconnus provenant de sources douteuses.

- Essayez de bloquer la possibilité de modification non autorisée des fichiers système.

- Désactivez les fonctionnalités système potentiellement dangereuses (par exemple, l'exécution automatique des médias dans MS Windows, le masquage de fichiers, leurs extensions, etc.).

- N'allez pas sur des sites suspects, faites attention à l'adresse dans la barre d'adresse du navigateur.

- N'utilisez que des distributions fiables.

- Faites constamment des copies de sauvegarde des données importantes, de préférence sur des supports qui ne sont pas effacés (par exemple, BD-R) et disposez d'une image système avec tous les paramètres pour un déploiement rapide.

- Effectuez des mises à jour régulières des programmes fréquemment utilisés, en particulier ceux qui assurent la sécurité du système.

- Objets affectés : infecte le code source, les virus de démarrage, les virus de fichiers, les virus de macro.

- Méthode d'infection : s'ajoutant au fichier exécutable, corrompant le fichier ou le supprimant sans possibilité de récupération, les virus créant des fichiers séparés pour leur existence.

- Systèmes d'exploitation : Windows, Unix, Linux, DOS.

- Par technologie virale : virus invisibles, rootkits.

- Par la langue dans laquelle le virus a été créé. Il y en a beaucoup et ils varient beaucoup.

- Ils sont divisés selon leur objectif : espions, backdoors, etc.

Au créateur du virus Partitions, qui a causé des dommages aux utilisateurs de Macintosh en 1988, n'a pas été inculpé parce que ses actions ne relevaient pas de la loi alors en vigueur aux États-Unis Loi sur la fraude et les abus informatiques ou d'autres lois. Cette affaire a conduit à l'élaboration de l'une des premières lois relatives aux virus informatiques : Loi sur l'éradication des virus informatiques(1988). De même, le créateur du virus le plus dévastateur, ILOVEYOU, a échappé aux sanctions en 2000 en raison de l'absence de lois pertinentes aux Philippines.

Création et diffusion malware(y compris les virus) est poursuivi dans certains pays comme vue séparée infractions: en Russie selon le Code pénal de la Fédération de Russie (), aux États-Unis selon Loi sur la fraude et les abus informatiques, au Japon . Dans de nombreux pays, cependant, la création de virus n'est pas en soi un crime, et les dommages qu'ils causent relèvent de lois plus générales sur les délits informatiques.

Un virus informatique est une sorte de logiciel malveillant conçu pour nuire à l'utilisateur. Tel Logiciel possibilités de distribution assez larges, il peut créer ses propres copies, se déplacer dans des dossiers et des appareils portables. De plus, le virus prend soin de sa sécurité, est intégré dans le code de divers programmes. Certains virus sont capables d'infecter les zones de la mémoire du système.

Fondamentalement, un virus informatique est nécessaire pour endommager l'ordinateur de l'utilisateur ou voler des données personnelles, par exemple : supprimer certains fichiers, bloquer le travail, rendre l'ordinateur inutilisable. Parfois, il y a des cas où le virus n'est pas programmé pour endommager l'ordinateur, mais cela se produit toujours en raison de conflits internes du système avec des logiciels malveillants. De tels conflits s'expliquent assez simplement, il est très difficile de prédire quels problèmes peuvent survenir lorsqu'un virus interagit avec un système. Et pourtant, même les virus les plus inoffensifs consomment constamment des ressources système, vous ne devez donc pas les supporter.

Classement des virus

Au départ, les virus ne pouvaient se propager que via des disquettes et des disques durs, mais avec le temps, leurs capacités se développent et maintenant ils se sentent bien sur Internet ... Maintenant, les virus sont classés selon un schéma assez compréhensible, je vais donner des exemples.

Types de virus informatiques

À monde moderne il est difficile de trouver une personne qui a accès à Internet et qui n'a pas entendu parler de virus. Cet article vous aidera à découvrir ce que sont types de virus informatiques. Je vais lister les principaux qui surviennent le plus souvent :

Virus de démarrage- frapper les secteurs du disque dur, en remplaçant les informations nécessaires au fonctionnement de l'ordinateur. Par exemple, si un tel virus s'infiltre avec succès dans votre ordinateur, vous ne pourrez probablement pas démarrer le système d'exploitation. Le fait est que les informations remplacées sont utilisées pour démarrer le système d'exploitation.

Exploiter— un virus qui exploite les vulnérabilités de système opérateur et ouvrir la "route" à d'autres virus. En utilisant ce virus, les attaquants peuvent exécuter de nombreux logiciels malveillants différents sur l'ordinateur et accéder à toutes les sections du PC.

Portes dérobées- ces programmes antivirus sont utilisés par les pirates principalement pour obtenir un accès caché et des droits illimités sur l'ordinateur. Cela entraîne souvent la perte de données personnelles, de portefeuilles et même d'argent du compte. Il peut également être utilisé pour l'installation cachée de divers programmes.

Macrovirus sont de très petits virus écrits dans le langage de l'application. Par exemple, un tel virus peut être créé dans Microsoft Excel. Ces virus infectent le document dans lequel ils sont contenus et, pour se propager, vous devez exécuter le document sur un ordinateur sain.

Agriculture- l'attaquant crée une copie du célèbre site et y redirige le trafic (utilisateurs). Cela se fait au moyen du fichier hôte, de telles manipulations vous permettent de voler de l'argent, des données personnelles. Souvent, de cette manière, les gens perdent leur argent à partir de portefeuilles électroniques ou de données de cartes.

rootkit— est secrètement installé sur un ordinateur infecté et crée des copies de données pour un attaquant, tandis que l'identité du pirate reste cachée. Souvent, ces virus ne sont pas détectés par les antivirus en temps réel et vous devez analyser le système.

Zombi- un type de virus qui infecte un ordinateur et l'utilise pour des attaques DOS et des manipulations similaires.

Vers- L'un des moyens préférés de propagation de ces virus est le transfert de fichiers, car ils infectent les fichiers et les programmes tiers. Peut être envoyé à un utilisateur naïf par e-mail sous forme de photo ou de fichier texte. Très facile à distribuer, créez vos propres copies sur un ordinateur.

Virus invisibles

Certains virus fonctionnent complètement inaperçus, et si vous n'analysez pas votre ordinateur, il est difficile de deviner qu'ils existent même. Je vais donner un petit exemple.

J'ai trouvé ces virus récemment, ils n'ont créé aucun problème notable, mais ont tout de même affecté les performances. Tout virus consomme des ressources informatiques, ce qui ralentit considérablement son fonctionnement. De nombreux virus peuvent être attrapés lors du téléchargement de fichiers depuis Internet, alors soyez prudent !

Les tout premiers virus étaient inoffensifs. Il s'agissait d'expériences - comme l'un des premiers virus "Creeper", qui affichait simplement le message "JE SUIS UN CREEPER : ATTRAPE-MOI SI TU PEUX". Leur distribution était limitée aux réseaux domestiques (Creeper existait sur TENEX OS). C'était en 1971.

Aujourd'hui, des millions de virus se propagent sur Internet de toutes sortes de manières - distributions de fichiers, e-mails, sites Web. Quand tout est connecté à tout, les virus se propagent rapidement. La protection antivirus est une activité rentable.

Cela a commencé plutôt lentement et beaucoup plus tôt que vous ne le pensez. Les premiers virus se sont propagés hors ligne - ils fonctionnaient avec des disquettes et leur étaient transférés entre ordinateurs. Qui a inventé le virus ?

Le premier virus Mac a été écrit comme une blague pour adolescents. Le premier virus PC a été conçu pour lutter contre le piratage.

Cloneur de wapiti

Je plaisantais avec mes pairs, changeant des copies de jeux piratés pour qu'ils s'autodétruisent après un certain nombre de lancements. J'ai distribué des jeux, ils sont devenus accros, puis elle a soudainement cessé de travailler et a fait une sorte de commentaire amusant à l'écran (sens de l'humour de neuvième année).

En conséquence, des amis ont cessé de laisser Skrenta près de leurs disquettes. Ils ont cessé de lui prêter des jeux, tout le monde a cessé de jouer avec ses jouets, etc. Mais il ne s'est pas calmé. Il a commencé à se pencher sur les instructions et les descriptions, essayant de trouver une faille de sécurité dans l'Apple II. Et il a trouvé un moyen d'exécuter du code sans toucher aux disquettes.

"J'ai eu l'idée de laisser une certaine trace dans le système d'exploitation sur un ordinateur d'école de travail. Si l'utilisateur suivant n'a pas redémarré l'ordinateur à partir de son lecteur, son lecteur a été affecté par mon code."

Il a écrit le code en langage assembleur et l'a appelé Elk Cloner. Il est devenu ce qu'on a appelé plus tard un "virus de secteur d'amorçage". Lorsqu'un disque non infecté était inséré dans le lecteur d'un ordinateur infecté, il infectait le disque en écrivant une copie du virus dans le secteur de démarrage. Ce code a été exécuté automatiquement au démarrage. En apportant un disque infecté sur un autre ordinateur et en démarrant à partir de celui-ci, la personne a infecté cet ordinateur avec une copie du virus.

Le virus a un peu interféré avec l'ordinateur, et au 50e lancement, au lieu de lancer le programme, il a affiché tout un poème à l'écran :

Elk Cloner : un programme avec une personnalité

S'adaptera à vos roues

Pénétrez vos jetons

Oui, c'est Cloner !

Colle comme de la colle

Corrigera votre opérateur

Envoyez Cloner rapidement.

En raison du retard dans l'apparition du programme, il n'a pas été immédiatement perceptible, ce qui a amélioré les chances de distribution. L'épidémie s'est poursuivie pendant plusieurs semaines.

Le programme a également atteint l'ordinateur du professeur de Skrenta, qui l'a accusé d'avoir pénétré par effraction dans son bureau. Le virus a également été attrapé par des parents de Skrenta de Baltimore (il vivait lui-même à Pittsburgh), et plusieurs années plus tard, il a entendu parler d'un cas d'infection d'un ordinateur appartenant à un marin.

cerveau

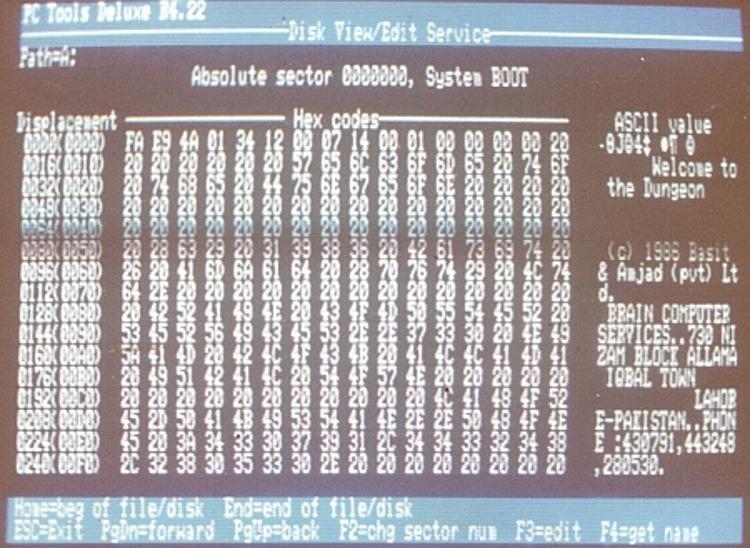

Pour l'IBM PC, le virus Brain est devenu. Il s'est également installé dans le secteur de la botte. Il a été écrit par les frères Bazit et Amjad Farooq Alvi du Pakistan en 1986. Ils avaient 17 et 24 ans.

Les frères possédaient une société informatique, Brain Computer Services, et ils ont écrit un virus pour suivre les copies piratées de leur logiciel médical. Le programme piraté mangeait la RAM, ralentissait le disque et interférait parfois avec la sauvegarde des données. Selon les assurances des frères, elle n'a pas détruit les données. Le programme contenait le message suivant :

Bienvenue au Donjon 1986 Basit & Amjad (pvt) Ltd. BRAIN COMPUTER SERVICES 730 NIZAB BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN TÉLÉPHONE : 430791,443248,280530. Méfiez-vous de ce VIRUS… Contactez-nous pour la vaccination… $#@% [courriel protégé]!!

Bienvenue dans le donjon… Méfiez-vous de ce virus… Contactez-nous pour un traitement…

La rubrique contenait de vrais contacts. Lorsque quelqu'un les appelait à l'aide, ils pouvaient identifier la copie piratée. Le virus comptait également le nombre de copies réalisées.

Ils ont constaté que le piratage était répandu et que des copies de leurs logiciels étaient distribuées très loin. Amjad dit que leur premier appel est venu des États-Unis, Miami.

Les frères Alvi en 2011

C'était le premier de nombreux appels en provenance des États-Unis. Le problème s'est avéré être que Brain était distribué sur d'autres disquettes, pas seulement sur des copies de leur programme. L'Université du Delaware a même eu une épidémie de ce virus en 1986, puis il est apparu dans de nombreux autres endroits. Aucune poursuite n'a été intentée, mais les journaux ont beaucoup écrit à ce sujet. Les créateurs ont même été mentionnés dans Time Magazine en 1988.

Le New York Times écrivait en mai 1988 : « L'audace Programme d'ordinateur, qui est apparu sur les ordinateurs du Bulletin de la Providence ce mois-ci, a détruit les fichiers d'un correspondant et s'est propagé via des disquettes dans tout le réseau du journal. Les informaticiens pensent qu'il s'agit du premier cas d'infection du système informatique d'un journal américain par un programme aussi audacieux, appelé "virus" informatique.

Les frères Alvi ont dû changer de téléphone et supprimer les contacts des versions ultérieures du virus. Ils ont cessé de vendre le programme en 1987 . Leur entreprise est devenue un fournisseur de télécommunications et est maintenant le plus grand fournisseur au Pakistan. Il est situé à la même adresse.

Et maintenant - Chaos

Skrenta en 2012

Skrenta a travaillé dans la sécurité de l'information et est maintenant le PDG de Blekko, une société de technologie de recherche.

Bien que les disquettes aient disparu depuis longtemps, il existe des virus dans les secteurs de démarrage. Maintenant, ils fonctionnent avec des clés USB. Comme les supports physiques sont moins utilisés pour le transfert de données, les jours des virus de démarrage sont comptés.

La guerre contre les virus s'est déplacée en ligne. Skrenta a déclaré dans une interview : « C'est triste qu'il y ait une si grande industrie de l'antivirus. Nous devons créer des systèmes plus sûrs et non organiser une industrie de plusieurs millions de dollars pour nettoyer ceux qui existent déjà.

Skrenta et les frères Alvi ne se sentent pas coupables d'avoir lancé une marche infernale de logiciels malveillants à travers le monde. "Le génie serait sorti de la bouteille de toute façon", a écrit Skrenta sur son blog, "j'étais ravi d'être le premier à le sortir."