But des programmes antivirus et leurs types But et principales fonctions des programmes antivirus. Programmes antivirus modernes

Aujourd'hui, plus que jamais, le logiciel antivirus n'est pas seulement le plus demandé dans le système de sécurité de tout système d'exploitation, mais aussi l'un de ses principaux composants. Et si auparavant l'utilisateur avait un choix très limité et modeste, il existe maintenant de nombreux programmes de ce type. Mais si vous regardez la liste des "Top 10 des antivirus", vous remarquerez qu'ils ne sont pas tous égaux en termes de fonctionnalités. Considérez les forfaits les plus populaires. Dans le même temps, l'analyse inclura à la fois les logiciels payants et partagiciels (antivirus pendant 30 jours) et les applications librement distribuées. Mais avant tout.

Top 10 des antivirus pour Windows : critères de test

Avant de procéder à la compilation d'une certaine note, vous devriez peut-être vous familiariser avec les principaux critères qui, dans la plupart des cas, sont utilisés lors du test de telles Logiciel.

Naturellement, il est tout simplement impossible de considérer tous les packages connus. Cependant, parmi tous ceux destinés à protéger un système informatique au sens le plus large, on peut distinguer les plus populaires. Dans le même temps, nous prendrons en compte à la fois les notes officielles des laboratoires indépendants et les avis des utilisateurs qui utilisent tel ou tel logiciel dans la pratique. De plus, les programmes mobiles ne seront pas affectés, nous nous concentrerons sur les systèmes fixes.

Quant à la conduite des tests de base, en règle générale, ils comprennent plusieurs aspects principaux:

- disponibilité des versions payantes et gratuites et restrictions liées aux fonctionnalités ;

- vitesse de numérisation régulière ;

- la rapidité d'identification des menaces potentielles et la possibilité de les supprimer ou de les isoler en quarantaine à l'aide d'algorithmes intégrés ;

- fréquence de mise à jour des bases de données antivirus ;

- autodéfense et fiabilité;

- disponibilité de fonctionnalités supplémentaires.

Comme vous pouvez le voir dans la liste ci-dessus, la vérification du fonctionnement d'un logiciel antivirus vous permet de déterminer les forces et les faiblesses d'un produit particulier. Ensuite, je considérerai les progiciels les plus populaires inclus dans le Top 10 des antivirus, et donnerai également leurs principales caractéristiques, bien sûr, en tenant compte des opinions des personnes qui les utilisent dans leur travail quotidien.

Produits logiciels de Kaspersky Lab

Pour commencer, considérons les modules logiciels développés par Kaspersky Lab, qui sont extrêmement populaires dans l'espace post-soviétique.

Il est impossible de distinguer un seul programme ici, car parmi eux, vous pouvez trouver un scanner Kaspersky Antivirus standard, des modules comme Internet Security et des utilitaires portables comme l'outil de suppression de virus, et même des disques de démarrage pour les systèmes Rescue Disc endommagés.

Il convient de noter immédiatement deux inconvénients principaux: premièrement, à en juger par les critiques, presque tous les programmes, à de rares exceptions près, sont payants ou partagiciels, et deuxièmement, la configuration système requise est déraisonnablement élevée, ce qui rend impossible leur utilisation dans des configurations relativement faibles . Naturellement, cela effraie de nombreux utilisateurs ordinaires, bien que les clés d'activation de Kaspersky Antivirus ou Internet Security puissent être facilement trouvées sur le World Wide Web.

D'autre part, la situation avec activation peut être corrigée d'une autre manière. Par exemple, les clés Kaspersky peuvent être générées à l'aide d'applications spéciales telles que Key Manager. Certes, cette approche est, pour le moins, illégale, cependant, comme solution, elle est utilisée par de nombreux utilisateurs.

La vitesse de travail sur les machines modernes est moyenne (pour une raison quelconque, de plus en plus de versions lourdes sont créées pour de nouvelles configurations), mais les bases de données constamment mises à jour, le caractère unique des technologies de détection et de suppression des virus connus et des programmes potentiellement dangereux sont au top ici. Il n'est pas surprenant que Kapersky Lab soit aujourd'hui un leader parmi les développeurs de logiciels de sécurité.

Et deux mots de plus sur le disque de récupération. Il est unique à sa manière, car il charge un scanner avec une interface graphique avant même le démarrage de Windows lui-même, vous permettant de supprimer les menaces même de mémoire vive.

Il en va de même pour l'outil de suppression de virus portable, qui peut traquer toute menace sur un terminal infecté. Il ne peut être comparé qu'à un utilitaire similaire de Dr. La toile.

Protection du Dr. la toile

Devant nous se trouve un autre de leurs plus puissants représentants dans le domaine de la sécurité - le célèbre "Doctor Web", qui était à l'origine de la création de tous les logiciels antivirus depuis des temps immémoriaux.

Parmi le grand nombre de programmes, vous pouvez également trouver des scanners réguliers, des outils de protection pour la navigation sur Internet, des utilitaires portables et des disques de récupération. Vous ne pouvez pas tout lister.

Le principal facteur en faveur du logiciel de ce développeur est la détection instantanée et rapide des menaces avec la possibilité de suppression complète ou d'isolement, ainsi qu'une charge modérée sur le système dans son ensemble. En général, du point de vue de la plupart des utilisateurs, il s'agit d'une sorte de version allégée de Kaspersky. Néanmoins, il y a encore quelque chose d'intéressant ici. Il s'agit notamment du Dr. katana Web. On pense qu'il s'agit d'un produit logiciel de nouvelle génération. Il se concentre sur l'utilisation de technologies "sable", c'est-à-dire placer une menace dans le "cloud" ou "sandbox" (comme vous voulez l'appeler) pour analyse avant qu'elle ne pénètre dans le système. Cependant, si vous le regardez, il n'y a pas d'innovations particulières ici, car cette technique a été utilisée dans l'antivirus gratuit Panda. De plus, selon de nombreux utilisateurs, Dr. Web Katana est une sorte d'espace de sécurité avec les mêmes technologies. Cependant, en général, tout logiciel de ce développeur est assez stable et puissant. Il n'est pas surprenant que de nombreux utilisateurs préfèrent ces forfaits.

Pour détecter, supprimer et protéger contre les virus informatiques, des programmes spéciaux ont été développés pour vous permettre de détecter et de détruire les virus.

Ces programmes sont appelés programmes antivirus. Les programmes antivirus modernes sont des produits multifonctionnels qui combinent à la fois des outils préventifs et prophylactiques, ainsi que des outils de traitement des virus et de récupération des données.

Exigences pour les programmes antivirus.

Le nombre et la variété des virus sont importants, et pour les détecter rapidement et efficacement, un programme antivirus doit respecter certains paramètres.

Stabilité et fiabilité du travail. Ce paramètre est sans aucun doute décisif - même le meilleur antivirus sera complètement inutile s'il ne peut pas fonctionner normalement sur votre ordinateur, si, à la suite d'un dysfonctionnement du programme, le processus d'analyse de l'ordinateur ne va pas jusqu'au bout. Ensuite, il est toujours possible que certains fichiers infectés soient passés inaperçus.

La taille de la base de données virale du programme (le nombre de virus correctement détectés par le programme). Compte tenu de l'apparition constante de nouveaux virus, la base de données doit être mise à jour régulièrement - à quoi sert un programme qui ne voit pas la moitié des nouveaux virus et, par conséquent, crée un sentiment erroné que l'ordinateur est "propre". Cela devrait également inclure la capacité du programme à détecter divers types de virus et la possibilité de travailler avec des fichiers divers types(archives, documents). La présence d'un moniteur résident qui vérifie tous les nouveaux fichiers à la volée (c'est-à-dire automatiquement, au fur et à mesure qu'ils sont écrits sur le disque) est également importante.

La rapidité du programme, la présence de fonctionnalités supplémentaires telles que des algorithmes de détection de virus même inconnus du programme (analyse heuristique). Cela devrait également inclure la possibilité de récupérer des fichiers infectés sans les effacer du disque dur, mais uniquement en supprimant les virus qu'ils contiennent. Le pourcentage de faux positifs du programme (une détection erronée d'un virus dans un fichier "propre") est également important.

Multiplateforme (disponibilité des versions du programme pour différents systèmes d'exploitation). Bien sûr, si l'antivirus n'est utilisé qu'à la maison, sur un ordinateur, ce paramètre n'a pas beaucoup d'importance. Mais un antivirus pour une grande organisation est simplement obligé de prendre en charge tous les systèmes d'exploitation courants. De plus, lorsque vous travaillez sur un réseau, il est important d'avoir des fonctions de serveur conçues pour le travail administratif, ainsi que la possibilité de travailler avec différents types de serveurs.

Caractéristiques des programmes antivirus.

Les programmes antivirus sont divisés en : programmes de détection, programmes de médecin, programmes d'audit, programmes de filtrage, programmes de vaccination.

Les programmes de détection permettent de rechercher et de détecter les virus dans la RAM et sur les supports externes, et lors de la détection, ils émettent un message correspondant. Il existe des détecteurs universels et spécialisés.

Les détecteurs universels dans leur travail utilisent la vérification de l'immuabilité des fichiers en comptant et en comparant avec une norme de somme de contrôle. L'inconvénient des détecteurs universels est l'impossibilité de déterminer les causes de la corruption de fichiers.

Des détecteurs spécialisés recherchent les virus connus par leur signature (un morceau de code répétitif). L'inconvénient de tels détecteurs est qu'ils sont incapables de détecter tous les virus connus.

Un détecteur capable de détecter plusieurs virus est appelé un polydétecteur.

L'inconvénient de ces programmes antivirus est qu'ils ne peuvent détecter que les virus connus des développeurs de ces programmes.

Les programmes de docteur (phages) non seulement trouvent les fichiers infectés par des virus, mais les "traitent" également, c'est-à-dire les supprimez le corps du programme antivirus du fichier, ramenant les fichiers à leur état d'origine. Au début de leur travail, les phages recherchent des virus dans la RAM, les détruisent, et ne procèdent qu'ensuite au "traitement" des fichiers. Parmi les phages, on distingue les polyphages, c'est-à-dire programmes de médecin conçus pour trouver et détruire un grand nombre de virus.

Étant donné que de nouveaux virus apparaissent constamment, les programmes de détection et les programmes de médecin deviennent rapidement obsolètes et des mises à jour régulières de leurs versions sont nécessaires.

Les programmes d'audit sont parmi les moyens les plus fiables de protection contre les virus. Les auditeurs se souviennent de l'état initial des programmes, des répertoires et des zones système du disque lorsque l'ordinateur n'est pas infecté par un virus, puis comparent périodiquement ou à la demande de l'utilisateur l'état actuel avec l'état d'origine. Les changements détectés sont affichés sur l'écran du moniteur vidéo. En règle générale, les états sont comparés immédiatement après le chargement du système d'exploitation. Lors de la comparaison, la longueur du fichier, le code de contrôle cyclique (somme de contrôle du fichier), la date et l'heure de la modification et d'autres paramètres sont vérifiés.

Les programmes d'audit ont des algorithmes assez avancés, détectent les virus furtifs et peuvent même faire la distinction entre les modifications de la version du programme en cours de vérification et les modifications apportées par le virus.

Les programmes de filtrage (watchmen) sont de petits programmes résidents conçus pour détecter les actions suspectes pendant le fonctionnement de l'ordinateur qui sont caractéristiques des virus. De telles actions peuvent être :

Tente de corriger les fichiers avec les extensions COM et EXE ;

Modification des attributs de fichier ;

Ecriture directe sur disque à adresse absolue ;

Écriture sur les secteurs de démarrage du disque.

Lorsqu'un programme tente d'effectuer les actions spécifiées, le "watchman" envoie un message à l'utilisateur et propose d'interdire ou d'autoriser l'action correspondante. Les programmes de filtrage sont très utiles, car ils sont capables de détecter un virus au stade le plus précoce de son existence avant sa reproduction. Cependant, ils ne "réparent" pas les fichiers et les disques. Pour détruire les virus, vous devez utiliser d'autres programmes, tels que les phages. Les inconvénients des programmes de surveillance incluent leur "désagrément" (par exemple, ils émettent constamment un avertissement à propos de toute tentative de copie d'un fichier exécutable), ainsi que d'éventuels conflits avec d'autres logiciels.

Les vaccins (immuniseurs) sont des programmes résidents qui empêchent l'infection des fichiers. Les vaccins sont utilisés s'il n'y a pas de programmes médicaux qui "traitent" ce virus. La vaccination n'est possible que contre des virus connus. Le vaccin modifie le programme ou le disque de telle manière qu'il n'affecte pas leur travail, et le virus les percevra comme infectés et ne prendra donc pas racine. Les programmes de vaccination sont actuellement d'une utilité limitée.

Un inconvénient important de ces programmes est leur capacité limitée à prévenir l'infection par un grand nombre de virus différents.

Bref examen des programmes antivirus.

Lors du choix d'un programme antivirus, il est nécessaire de prendre en compte non seulement le pourcentage de détections de virus, mais également la capacité à détecter de nouveaux virus, le nombre de virus dans la base de données antivirus, la fréquence de ses mises à jour et la disponibilité de fonctions supplémentaires.

Actuellement, un antivirus sérieux doit être capable de reconnaître au moins 25 000 virus. Cela ne signifie pas qu'ils sont tous "gratuits". En fait, la plupart d'entre eux ont soit cessé d'exister, soit sont dans des laboratoires et ne sont pas distribués. En réalité, vous pouvez rencontrer 200 à 300 virus, et seuls quelques dizaines d'entre eux sont dangereux.

Il existe de nombreux programmes antivirus. Considérez le plus célèbre d'entre eux.

Norton AntiVirus 4.0 et 5.0 (Fabricant : Symantec).

L'un des antivirus les plus célèbres et les plus populaires. Le taux de reconnaissance du virus est très élevé (proche de 100%). Le programme utilise un mécanisme qui vous permet de reconnaître de nouveaux virus inconnus.

L'interface de Norton AntiVirus comprend une fonctionnalité LiveUpdate qui vous permet de mettre à jour à la fois le programme et la signature de virus définie via le Web en un seul clic. L'assistant de contrôle des virus vous donne des informations détaillées sur le virus détecté et vous donne également le choix de supprimer le virus automatiquement ou plus soigneusement, grâce à une procédure étape par étape qui vous permet de voir chacune des actions effectuées lors de la suppression. processus.

Les bases de données antivirus sont mises à jour très fréquemment (parfois des mises à jour apparaissent plusieurs fois par semaine). Il y a un moniteur résident.

L'inconvénient de ce programme est la complexité des paramètres (bien qu'il ne soit pratiquement pas nécessaire de modifier les paramètres de base).

Dr Solomons AntiVirus (fabricant : "Dr Solomons Software").

Il est considéré comme l'un des meilleurs antivirus (Eugene Kaspersky a dit un jour que c'était le seul concurrent de son AVP). Détecte presque 100 % des virus connus et nouveaux. Un grand nombre de fonctions, un scanner, un moniteur, des heuristiques et tout ce dont vous avez besoin pour résister avec succès aux virus.

Analyse antivirus McAfee (fabricant: McAfee Associates).

C'est l'un des packages antivirus les plus connus. Il supprime très bien les virus, mais VirusScan est pire que les autres packages lorsqu'il s'agit de détecter de nouvelles variétés de virus de fichiers. Il est facile et rapide à installer en utilisant les paramètres par défaut, mais vous pouvez également le personnaliser à votre guise. Vous pouvez analyser tous les fichiers ou uniquement les fichiers programme, distribuer ou non la procédure d'analyse aux fichiers compressés. Il a de nombreuses fonctions pour travailler avec Internet.

Dr.Web (fabricant : Dialog Science)

Antivirus domestique populaire. Il reconnaît bien les virus, mais il y en a beaucoup moins dans sa base de données que les autres programmes antivirus.

Antiviral Toolkit Pro (fabricant : Kaspersky Lab).

Cet antivirus est reconnu dans le monde entier comme l'un des plus fiables. Malgré sa facilité d'utilisation, il dispose de tout l'arsenal nécessaire pour lutter contre les virus. Mécanisme heuristique, analyse redondante, analyse des archives et des fichiers compressés - ce n'est pas une liste complète de ses capacités.

Kaspersky Lab surveille de près l'émergence de nouveaux virus et publie des mises à jour des bases antivirus en temps opportun. Il y a un moniteur résident pour contrôler les fichiers exécutables.

Conclusion.

Malgré l'utilisation généralisée des programmes antivirus, les virus continuent de "se reproduire". Pour y faire face, il est nécessaire de créer des programmes antivirus plus universels et qualitativement nouveaux qui incluront toutes les qualités positives de leurs prédécesseurs. Malheureusement, sur ce moment aucun programme antivirus ne garantit une protection à 100 % contre tous les types de virus, mais certaines entreprises, comme Kaspersky Lab, ont obtenu de bons résultats à ce jour.

La protection contre les virus dépend également de l'alphabétisation de l'utilisateur. L'utilisation de tous les types de protection ensemble permettra d'atteindre une sécurité informatique élevée et, par conséquent, des informations.

Type de travail: Travail de cours

Matière: Programmes antivirus modernes

Discipline: Informatique

Télécharger: Gratuitement

Date de placement : 20/01/14 à 12:10

Présentation 3

1. Partie théorique 4

1.1. Virus informatiques 4

1.1.1. Principaux types de virus 6

1.2. Façons de se protéger contre les virus informatiques. Programmes antivirus 10

1.2.1. Configuration requise pour le logiciel antivirus 10

1.2.2. Caractéristiques des programmes antivirus 12

1.2.3. Techniques des logiciels antivirus 15

1.3. Programmes antivirus 17

1.3.1. Vue d'ensemble des programmes antivirus modernes 17

1.3.2. La structure d'un programme antivirus moderne. Kaspersky Anti-Virus 2010 19

2. Partie pratique 22

2.1. Énoncé du problème 22

2.2. Description de l'algorithme de résolution du problème 23

2.3. Résultats des calculs sous forme graphique 26

Conclusion 27

Références 28

Introduction.

Actuellement, de nombreux domaines de l'activité humaine sont associés à l'utilisation des ordinateurs. Les possibilités des ordinateurs modernes étonnent l'imagination la plus riche. Un ordinateur peut stocker et traiter une très grande quantité d'informations, qui est actuellement l'une des ressources les plus coûteuses. À mesure que les systèmes informatiques et les logiciels évoluent et se mettent à niveau, le volume et la vulnérabilité des données qu'ils stockent augmentent.

Aujourd'hui, nous pouvons affirmer avec certitude que les virus informatiques restent l'une des causes les plus courantes de distorsion et de destruction d'informations vitales, ce qui peut entraîner des pertes financières et temporaires. L'une des confirmations en est les données de la société mi2g, selon lesquelles le total des dommages causés par les virus s'élevait à 184 milliards de dollars en 2004. Les organisations ont été exposées à des attaques de virus.

En conséquence, le problème de la lutte contre les virus donne à l'utilisateur moyen un grand " mal de crâne". Par conséquent, il est important de comprendre comment les virus se propagent et apparaissent, et comment les traiter.

Ainsi, la pertinence du problème posé est déterminée à la fois par sa signification théorique et sa signification appliquée.

Partie théorique

1.1.Virus informatiques

Un virus informatique est un programme spécialement écrit qui peut s'attacher spontanément à d'autres programmes, créer des copies de lui-même et les injecter dans des fichiers, des zones du système informatique et des réseaux informatiques afin de perturber des programmes, de corrompre des fichiers et des répertoires et de créer toutes sortes d'interférences dans fonctionnement de l'ordinateur.

Le processus par lequel un virus introduit sa copie dans un autre programme (la zone système d'un disque, etc.) est appelé infection, et un programme ou un autre objet contenant un virus est appelé infecté.

Lorsqu'un programme infecté démarre, le virus prend d'abord le contrôle. Le virus trouve et "infecte" d'autres programmes, et effectue également certaines actions nuisibles (par exemple, il corrompt des fichiers ou la table d'allocation de fichiers (FAT) sur le disque, "obstrue" la RAM, etc.). Pour masquer un virus, des actions visant à infecter d'autres programmes et à causer des dommages ne peuvent pas toujours être effectuées, mais, par exemple, sous certaines conditions. Une fois que le virus a effectué les actions dont il a besoin, il transfère le contrôle au programme dans lequel il se trouve et il fonctionne comme d'habitude. Ainsi, extérieurement, le travail d'un programme infecté ressemble à celui d'un programme non infecté.

De nombreux types de virus sont conçus de sorte que lorsqu'un programme infecté est lancé, le virus reste dans la mémoire de l'ordinateur et infecte de temps à autre des programmes et effectue des actions indésirables sur l'ordinateur.

Tant que relativement peu de programmes sont infectés sur l'ordinateur, la présence d'un virus peut être presque invisible. Cependant, après un certain temps, quelque chose d'étrange commence à se produire sur l'ordinateur.

À ce moment-là, en règle générale, un grand nombre (voire la plupart) des programmes avec lesquels vous travaillez sont infectés par un virus, et certains fichiers et disques sont corrompus. De plus, les programmes infectés de l'ordinateur "infecté" peuvent déjà avoir été transférés à l'aide d'un lecteur flash ou d'un réseau local vers les ordinateurs de collègues et d'amis.

Certains virus sont très insidieux. Au début, ils infectent discrètement un grand nombre de programmes et de disques, puis causent de très graves dommages, par exemple, ils formatent tout le disque dur de l'ordinateur. Il existe des virus qui se comportent très secrètement et endommagent progressivement les données du disque dur ou modifient la table d'allocation des fichiers (FAT).

Par conséquent, il est très important de détecter à temps que l'ordinateur est « infecté ». Pour ce faire, vous devez connaître les principaux signes de la manifestation des virus. Il s'agit notamment des éléments suivants :

- cesser de travailler ou mauvais travail des programmes déjà couronnés de succès ;

- performances informatiques lentes

- impossibilité de démarrer le système d'exploitation ;

- disparition de fichiers et de répertoires ou déformation de leur contenu ;

- redimensionner les fichiers ;

- augmentation significative inattendue du nombre de fichiers sur le disque ;

- une réduction significative de la taille de la RAM libre ;

- afficher des messages ou des images involontaires sur l'écran ;

- gels et pannes d'ordinateur fréquents.

Il convient de rappeler que les phénomènes ci-dessus ne sont pas nécessairement causés par la présence du virus, mais peuvent être le résultat d'autres causes. Par conséquent, il est toujours difficile de diagnostiquer correctement l'état de l'ordinateur.

1.1.1. Les principaux types de virus

À l'heure actuelle, un grand nombre sont connus virus logiciels, ils peuvent être classés selon les principales caractéristiques suivantes :

- habitat;

- système d'exploitation (SE);

- caractéristiques de l'algorithme de travail ;

- possibilités destructrices.

Par habitat, les virus peuvent être divisés en:

1. Les virus de fichiers infiltrent les fichiers exécutables de diverses manières (le type de virus le plus courant), créent des fichiers jumeaux (virus compagnons) ou utilisent des fonctionnalités d'organisation du système de fichiers (virus de liaison) ;

2. Les virus d'amorçage s'écrivent soit dans le secteur d'amorçage du disque (secteur d'amorçage), soit dans le secteur contenant le chargeur d'amorçage du disque dur (Master Boot Record), ou changent le pointeur vers le secteur d'amorçage actif.

3. Les virus de macro infectent les fichiers de documents et les feuilles de calcul de plusieurs éditeurs populaires ;

4. Les virus de réseau utilisent les protocoles ou les commandes des réseaux informatiques et du courrier électronique pour se propager.

Il existe un grand nombre de combinaisons - par exemple, des virus d'amorçage de fichiers qui infectent à la fois les fichiers et les secteurs d'amorçage des disques. Ces virus, en règle générale, ont un algorithme de travail assez complexe, utilisent souvent des méthodes originales de pénétration du système, utilisent des technologies furtives et polymorphes. Un autre exemple d'une telle combinaison est un virus de macro réseau qui non seulement infecte les documents édités, mais envoie également des copies de lui-même par e-mail.

Le système d'exploitation infecté (ou plutôt le système d'exploitation dont les objets sont susceptibles d'être infectés) est le deuxième niveau de division des virus en classes. Chaque virus de fichier ou de réseau infecte les fichiers d'un ou plusieurs systèmes d'exploitation - DOS, Windows, Win95/NT, OS/2, etc. Les virus de macro infectent les fichiers Word, Excel, Office97. Les virus de démarrage se concentrent également sur des formats spécifiques pour l'emplacement des données système dans les secteurs de démarrage des disques.

Parmi les caractéristiques des algorithmes antivirus, les points suivants ressortent :

- utilisation d'algorithmes furtifs ;

- auto-cryptage et polymorphisme ;

- l'utilisation de méthodes non standard.

Lorsqu'un virus résident infecte un ordinateur, il laisse sa partie résidente dans la RAM, qui intercepte alors les appels du système d'exploitation vers les objets infectés et s'y injecte. Les virus résidents résident dans la mémoire et sont actifs jusqu'à ce que l'ordinateur soit éteint ou que le système d'exploitation soit redémarré. Les virus non résidents n'infectent pas la mémoire de l'ordinateur et restent actifs pendant une durée limitée. Certains virus laissent de petits programmes résidents dans la RAM qui ne propagent pas le virus. Ces virus sont considérés comme non résidents.

Les virus de macro peuvent être considérés comme résidents, car ils sont constamment présents dans la mémoire de l'ordinateur pendant toute la durée d'exécution de l'éditeur infecté. Dans ce cas, le rôle du système d'exploitation est assumé par l'éditeur, et le concept de "redémarrage du système d'exploitation" est interprété comme une sortie de l'éditeur.

Dans les systèmes d'exploitation multitâches, la "durée de vie" d'un virus DOS résident peut également être limitée au moment où la fenêtre DOS infectée est fermée, et l'activité des virus de démarrage dans certains systèmes d'exploitation est limitée au moment où les pilotes de disque OC sont installés.

L'utilisation d'algorithmes STEALTH permet aux virus de se cacher complètement ou partiellement dans le système. L'algorithme furtif le plus courant consiste à intercepter les demandes de lecture/écriture OC pour les objets infectés. Dans le même temps, les virus furtifs les guérissent temporairement ou « substituent » à leur place des informations non infectées. Dans le cas des virus de macro, la méthode la plus courante consiste à désactiver les appels au menu d'affichage des macros. L'un des premiers virus furtifs basés sur des fichiers était "Frodo", le premier virus furtif de démarrage était "Brain".

L'auto-cryptage et la polymorphicité sont utilisés par presque tous les types de virus afin de compliquer au maximum la procédure de détection du virus. Les virus polymorphes (polymorphes) sont des virus plutôt difficiles à détecter qui n'ont pas de signatures, c'est-à-dire ne contenant pas un seul morceau de code constant. Dans la plupart des cas, deux échantillons du même virus polymorphe n'auront pas une seule correspondance. Ceci est réalisé en chiffrant le corps principal du virus et en modifiant le programme de décryptage.

Diverses astuces non standard sont souvent utilisées dans les virus afin de se cacher le plus profondément possible dans le noyau OC (comme le fait le virus « 3APA3A »), protéger sa copie résidente de la détection (virus « TPVO », « Trout2 »), et rendre difficile le traitement du virus (par exemple, en plaçant votre copie dans Flash-BIOS), etc.

Selon leurs capacités destructrices, les virus peuvent être divisés en :

- inoffensif, c'est-à-dire qui n'affectent en aucune manière le fonctionnement de l'ordinateur (à l'exception de la réduction de l'espace disque libre résultant de sa distribution) ;

- non dangereux, dont l'impact se limite à une diminution de l'espace disque libre et des effets graphiques, sonores, etc. ;

- virus dangereux, ce qui peut entraîner de graves dysfonctionnements informatiques ;

- très dangereux, dans l'algorithme duquel sont délibérément incorporées des procédures qui peuvent entraîner la perte de programmes, détruire des données, effacer les informations nécessaires au fonctionnement de l'ordinateur enregistrées dans les zones de mémoire système, et même, comme l'une des légendes informatiques non vérifiées dit, contribuer à l'usure rapide des pièces mobiles - parties de mécanismes - pour entrer en résonance et détruire les têtes de certains types de disques durs.

Mais même si aucune branche qui endommage le système n'est trouvée dans l'algorithme du virus, ce virus ne peut pas être qualifié d'inoffensif en toute confiance, car sa pénétration dans un ordinateur peut avoir des conséquences imprévisibles et parfois catastrophiques. Après tout, un virus, comme tout programme, contient des erreurs, à la suite desquelles les fichiers et les secteurs du disque peuvent être corrompus (par exemple, le virus DenZuk, qui est assez inoffensif à première vue, fonctionne assez correctement avec les disquettes, mais peut détruire des informations sur des disquettes plus grandes). Jusqu'à présent, il existe des virus qui définissent "COM ou EXE" non pas par le format de fichier interne, mais par son extension. Naturellement, si le format et l'extension du nom ne correspondent pas, le fichier devient inutilisable après l'infection. Il est également possible de "bloquer" un virus résident et le système lors de l'utilisation de nouvelles versions de DOS, lorsque vous travaillez sous Windows ou avec d'autres systèmes logiciels puissants.

1.2. Méthodes de protection contre les virus informatiques. Programmes antivirus.

1.2.1. Configuration requise pour les programmes antivirus

Pour détecter, supprimer et protéger contre les virus informatiques, des programmes spéciaux ont été développés pour vous permettre de détecter et de détruire les virus. Ces programmes sont appelés programmes antivirus. Les programmes antivirus modernes sont des produits multifonctionnels qui combinent à la fois des outils préventifs, prophylactiques, de traitement antivirus et de récupération de données.

Le nombre et la variété des virus sont importants, et pour les détecter rapidement et efficacement, un programme antivirus doit respecter certains paramètres.

Stabilité et fiabilité du travail. Ce paramètre est sans aucun doute décisif - même le meilleur antivirus sera complètement inutile s'il ne peut pas fonctionner normalement sur votre ordinateur si, à la suite d'un dysfonctionnement du programme, le processus d'analyse de l'ordinateur ne va pas jusqu'au bout. Ensuite, il est toujours possible que certains fichiers infectés soient passés inaperçus.

La taille de la base de données virale du programme (le nombre de virus correctement détectés par le programme). Compte tenu de l'apparition constante de nouveaux virus, la base de données doit être mise à jour régulièrement - à quoi sert un programme qui ne voit pas la moitié des nouveaux virus et, par conséquent, crée un sentiment erroné que l'ordinateur est "propre". Cela devrait également inclure la capacité du programme à détecter différents types de virus et la possibilité de travailler avec des fichiers de différents types (archives, documents). La présence d'un moniteur résident qui vérifie tous les nouveaux fichiers à la volée (c'est-à-dire automatiquement, au fur et à mesure qu'ils sont écrits sur le disque) est également importante.

La rapidité du programme, la présence de fonctionnalités supplémentaires telles que des algorithmes de détection de virus même inconnus du programme (analyse heuristique). Cela devrait également inclure la possibilité de récupérer des fichiers infectés sans les effacer du disque dur, mais uniquement en supprimant les virus qu'ils contiennent. Le pourcentage de faux positifs du programme (une détection erronée d'un virus dans un fichier "propre") est également important.

Multiplateforme (disponibilité des versions du programme pour différents systèmes d'exploitation). Bien sûr, si l'antivirus n'est utilisé qu'à la maison, sur un ordinateur, ce paramètre n'a pas beaucoup d'importance. Mais un antivirus pour une grande organisation est simplement obligé de prendre en charge tous les systèmes d'exploitation courants. De plus, lorsque vous travaillez sur un réseau, il est important d'avoir des fonctions de serveur conçues pour le travail administratif, ainsi que la possibilité de travailler avec différents types de serveurs.

1.2.2. Caractéristiques des programmes antivirus

Les programmes antivirus sont divisés en :

- programmes de détection

- programmes de médecin

- programmes d'audit

- programmes de filtrage

- programmes de vaccination.

Les programmes de détection permettent de rechercher et de détecter les virus dans la RAM et sur les supports externes, et lors de la détection, ils émettent un message correspondant. Il existe des détecteurs universels et spécialisés.

Les détecteurs universels dans leur travail utilisent la vérification de l'immuabilité des fichiers en comptant et en comparant avec une norme de somme de contrôle. L'inconvénient des détecteurs universels est l'impossibilité de déterminer les causes de la corruption de fichiers.

Des détecteurs spécialisés recherchent les virus connus par leur signature (un morceau de code répétitif). L'inconvénient de tels détecteurs est qu'ils sont incapables de détecter tous les virus connus.

Un détecteur capable de détecter plusieurs virus est appelé un polydétecteur.

L'inconvénient de ces programmes antivirus est qu'ils ne peuvent détecter que les virus connus des développeurs de ces programmes.

Les programmes de docteur (phages) non seulement trouvent les fichiers infectés par des virus, mais les "traitent" également, c'est-à-dire les supprimez le corps du programme antivirus du fichier, ramenant les fichiers à leur état d'origine. Au début de leur travail, les phages recherchent des virus dans la RAM, les détruisent, et ne procèdent qu'ensuite au "traitement" des fichiers. Parmi les phages, on distingue les polyphages, c'est-à-dire programmes de médecin conçus pour trouver et détruire un grand nombre de virus.

Étant donné que de nouveaux virus apparaissent constamment, les programmes de détection et les programmes de médecin deviennent rapidement obsolètes et des mises à jour régulières de leurs versions sont nécessaires.

Les programmes d'audit sont parmi les moyens les plus fiables de protection contre les virus. Les auditeurs se souviennent de l'état initial des programmes, des répertoires et des zones système du disque lorsque l'ordinateur n'est pas infecté par un virus, puis comparent périodiquement ou à la demande de l'utilisateur l'état actuel avec l'état d'origine. Les changements détectés sont affichés sur l'écran du moniteur vidéo. En règle générale, les états sont comparés immédiatement après le chargement du système d'exploitation. Lors de la comparaison, la longueur du fichier, le code de contrôle cyclique (somme de contrôle du fichier), la date et l'heure de la modification et d'autres paramètres sont vérifiés.

Les programmes d'audit ont des algorithmes assez avancés, détectent les virus furtifs et peuvent même faire la distinction entre les modifications de la version du programme en cours de vérification et les modifications apportées par le virus.

Les programmes de filtrage (watchmen) sont de petits programmes résidents conçus pour détecter les actions suspectes pendant le fonctionnement de l'ordinateur qui sont caractéristiques des virus. De telles actions peuvent être :

· tente de corriger les fichiers avec les extensions COM et EXE ;

modification des attributs de fichier ;

Ecriture directe sur disque à adresse absolue ;

Écrire dans les secteurs de démarrage du disque.

Lorsqu'un programme tente d'effectuer les actions spécifiées, le "watchman" envoie un message à l'utilisateur et propose d'interdire ou d'autoriser l'action correspondante. Les programmes de filtrage sont très utiles, car ils sont capables de détecter un virus au stade le plus précoce de son existence avant sa reproduction. Cependant, ils ne "réparent" pas les fichiers et les disques. Pour détruire les virus, vous devez utiliser d'autres programmes, tels que les phages. Les inconvénients des programmes de surveillance incluent leur "désagrément" (par exemple, ils émettent constamment un avertissement à propos de toute tentative de copie d'un fichier exécutable), ainsi que d'éventuels conflits avec d'autres logiciels.

Les vaccins (immuniseurs) sont des programmes résidents qui empêchent l'infection des fichiers. Les vaccins sont utilisés s'il n'y a pas de programmes médicaux qui "traitent" ce virus. La vaccination n'est possible que contre des virus connus. Le vaccin modifie le programme ou le disque de telle manière qu'il n'affecte pas leur travail, et le virus les percevra comme infectés et ne prendra donc pas racine. Les programmes de vaccination sont actuellement d'une utilité limitée.

Un inconvénient important de ces programmes est leur capacité limitée à prévenir l'infection par un grand nombre de virus différents.

1.2.3. Méthodes des programmes antivirus

Il existe plusieurs méthodes fondamentales de recherche de virus utilisées par les programmes antivirus :

Balayage

Analyse heuristique

Détection de changement

moniteurs résidents

Les programmes antivirus peuvent implémenter toutes les techniques énumérées ci-dessus, ou seulement certaines d'entre elles.

La numérisation est la plus méthode traditionnelle rechercher des virus. Elle consiste à rechercher des signatures isolées à partir de virus précédemment découverts. Les scanners antivirus capables de supprimer les virus détectés sont généralement appelés polyphages.

L'inconvénient des scanners simples est leur incapacité à détecter les virus polymorphes qui modifient complètement leur code. Pour ce faire, il est nécessaire d'utiliser des algorithmes de recherche plus complexes, incluant une analyse heuristique des programmes contrôlés.

De plus, les scanners ne peuvent détecter que les virus déjà connus et étudiés précédemment pour lesquels une signature a été déterminée. Par conséquent, les programmes d'analyse ne protégeront pas votre ordinateur contre la pénétration de nouveaux virus, qui, soit dit en passant, apparaissent plusieurs fois par jour. Par conséquent, les scanners deviennent obsolètes dès qu'une nouvelle version est publiée.

L'analyse heuristique est souvent utilisée en conjonction avec l'analyse pour trouver des virus cryptiques et polymorphes. Dans la plupart des cas, l'analyse heuristique peut également détecter des virus jusque-là inconnus. Dans ce cas, leur traitement sera très probablement impossible.

Si l'analyseur heuristique signale qu'un fichier ou un secteur de démarrage peut être infecté par un virus, vous devez le prendre très au sérieux. Ces fichiers doivent en outre être analysés à l'aide des derniers scanners antivirus ou soumis aux auteurs du logiciel antivirus pour examen.

Détection de changement

Lorsqu'il infecte un ordinateur, le virus effectue des modifications sur le disque dur : il ajoute son code au fichier infecté, modifie les zones système du disque, etc. Le travail des programmes d'audit antivirus est basé sur la détection de telles modifications.

Les programmes d'audit antivirus mémorisent les caractéristiques de toutes les zones du disque susceptibles d'être attaquées par un virus, puis les vérifient périodiquement. Si des modifications sont détectées, un message s'affiche indiquant qu'un virus a peut-être attaqué l'ordinateur.

Il faut tenir compte du fait que tous les changements ne sont pas causés par l'invasion de virus. Par exemple, l'enregistrement de démarrage peut changer lorsque la version du système d'exploitation est mise à jour et certains programmes écrivent des données dans leur fichier exécutable.

Moniteurs résidents

Les programmes antivirus qui sont constamment dans la RAM de l'ordinateur et surveillent toutes les actions suspectes effectuées par d'autres programmes sont appelés moniteurs résidents ou gardiens. Malheureusement, les moniteurs résidents présentent de nombreux inconvénients qui rendent cette classe de logiciels inadaptée à l'utilisation. Ils agacent les utilisateurs avec un grand nombre de messages, la plupart sans rapport avec infection virale, entraînant leur désactivation.

1.3 Programmes antivirus.

1.3.1. Présentation des programmes antivirus modernes.

Kaspersky La version de cette année dispose d'un système amélioré d'algorithmes d'analyse et de recherche malware tout en travaillant sur le web de l'information. La base de données antivirus est constamment mise à jour, car de nouvelles menaces virales apparaissent constamment. Ses atouts : la présence de modules anti-phishing, anti-spam et une interface pratique et simple. Parmi les ajouts utiles, il y a la possibilité de vérifier la réputation des ressources Internet. Il est possible de créer un disque de récupération, pour restaurer rapidement le système d'exploitation du PC après une attaque de virus, c'est une excellente option. La principale faiblesse de ce produit est un niveau de consommation assez élevé des ressources du système informatique.

Doctor Web (Dr. Web 7) est l'un des premiers programmes antivirus apparus sur notre marché. Tout d'abord, voici un excellent scanner, optimisé pour tous les processeurs multicœurs et l'utilisation d'une technologie très efficace pour traiter un déjà infecté virus informatiques ordinateur (actif). Un système de blocage automatique est utilisé en cas de collision avec des programmes suspects, même s'ils sont encore dans les archives. Malheureusement, il n'est pas toujours facile pour un utilisateur novice de comprendre les paramètres du programme. L'interface elle-même n'a pas beaucoup changé par rapport à son interface classique depuis de nombreuses années. apparence, ce qui, selon nos normes, peut être qualifié de modeste. Un autre inconvénient important est l'absence d'un module anti-spam dans le progiciel standard, qui doit être acheté séparément.

L'antivirus ESET NOD 32 est un produit logiciel très connu des internautes domestiques. domicile caractéristique le sien - niveau faible consommation de ressources système, ce qui n'affecte pas son efficacité en tant qu'antivirus. Le niveau de protection élevé est toujours maintenu. Il existe également une option pour l'heuristique avancée qui bloque les menaces informatiques encore inconnues du programme, et un système de protection pour une connexion de données telle que le Wi-Fi. Ce merveilleux programme est capable d'analyser en profondeur votre ordinateur et d'identifier rapidement une variété de processus indésirables qui peuvent entraîner ultérieurement de graves problèmes. En présence d'un module de mise à jour continue des bases de données, anti-spam. L'antivirus fonctionne à grande vitesse. En général, ce programme ne présente pas de lacunes graves dans tous les principaux paramètres de fonctionnement.

antivirus Avira, c'est-à-dire que sa version allégée gratuite pour la maison, pour ainsi dire, les applications a aussi ses admirateurs. Il existe des modules pour analyser les fichiers à la recherche de logiciels malveillants, mais il n'y a pas de pare-feu. Cela rend nécessaire l'utilisation de pare-feu tiers si vous devez souvent surfer sur Internet. Le package offre la possibilité de mettre à jour automatiquement et en continu les données de la base de données antivirus.

Avast septième est également représenté par une version gratuite du programme antivirus. L'avantage de cette version est la présence d'un puissant moteur anti-virus. Cela vous permet d'analyser avec une efficacité enviable, protégeant votre ordinateur contre les problèmes liés aux logiciels malveillants. La base de données du programme antivirus est mise à jour quotidiennement. Parmi les faiblesses de ce logiciel, on peut citer des classiques des versions gratuites comme l'absence de pare-feu. Quoi qu'il en soit, en utilisant des pare-feu tiers en combinaison, ce programme peut être utilisé avec une grande efficacité, en particulier lorsqu'il s'agit d'un usage domestique. Dans ce cas, il peut même concurrencer certaines versions payantes de fabricants bien connus de programmes antivirus.

1.3.2. La structure d'un programme antivirus moderne. Kaspersky Anti-Virus 2010.

Kaspersky Anti-Virus 2010 protège votre ordinateur contre les menaces connues et nouvelles. Chaque type de menace est traité par un composant applicatif distinct. Une telle construction du système de protection vous permet d'adapter de manière flexible le programme aux besoins d'un utilisateur particulier ou de l'entreprise dans son ensemble.

Kaspersky Anti-Virus 2010 inclut les outils de protection suivants :

Composants de protection qui protègent : les fichiers et les données personnelles du système de mise en réseau.

Tâches d'analyse antivirus qui analysent des fichiers, des dossiers, des lecteurs ou des zones individuels à la recherche de virus, ou analysent l'intégralité de l'ordinateur. Une mise à jour qui assure la pertinence des modules internes de l'application, ainsi que les bases de données utilisées pour rechercher les malwares.

Assistants et outils qui facilitent l'exécution des tâches qui surviennent lors du fonctionnement de Kaspersky Anti-Virus.

Fonctions de service qui fournissent un support d'information lors de l'utilisation de programmes et permettent d'étendre ses fonctionnalités.

Kaspersky Anti-Virus 2010 est un outil universel de protection des informations. Une protection complète est assurée sur tous les canaux de réception et de transmission d'informations. La configuration flexible de n'importe quel composant vous permet d'adapter Kaspersky Anti-Virus aux besoins d'un utilisateur spécifique. Examinons de plus près les innovations de Kaspersky Anti-Virus 2010.

IM Anti-Virus assure la sécurité de travailler avec de nombreux programmes de messagerie rapide. Le composant vérifie les messages pour les objets malveillants. Kaspersky Anti-Virus 2010 inclut un module de vérification des liens, qui est géré par Web Anti-Virus. Le module vérifie tous les liens situés sur la page Web pour les adresses Web suspectes et de phishing. Le module est intégré aux navigateurs Web Microsoft Internet Explorer et MozillaFirefox en tant que plugin. Le contrôle d'accès aux sites Web de phishing et la protection contre les attaques de phishing sont effectués en vérifiant les liens contenus dans les messages et les pages Web, ainsi que lors de la tentative d'accès aux sites Web, par rapport à une base de données d'adresses Web de phishing. La vérification de l'appartenance à la base de données des adresses Web de phishing est disponible pour l'Antivirus Web et l'Antivirus IM.

Un nouvel outil a été ajouté à la liste des tâches d'analyse - Vulnerability Scan, qui facilite la recherche et l'élimination des menaces de sécurité et des vulnérabilités dans les programmes installés sur votre ordinateur et les paramètres du système d'exploitation.

Les principales erreurs connues dans le programme :

Si une menace est détectée dans un objet OLE, le programme n'invite pas l'utilisateur à effectuer une désinfection. Les actions possibles dans une telle situation consistent à mettre le fichier en quarantaine ou à le supprimer. L'Antivirus Web n'informe pas l'utilisateur des fichiers téléchargés. Il peut y avoir des problèmes lors de l'affichage de certains fichiers dans un programme de défragmentation spécialisé PageDefrag. Dans certains cas, la touche "^" du clavier virtuel reste enfoncée. Pour résoudre ce problème, vous devez cliquer dessus avec le bouton droit de la souris. Le filtrage complexe ne fonctionne pas correctement dans certaines fenêtres de rapport. Lors de l'utilisation de la possibilité d'enregistrer les événements du système de fichiers dans le rapport d'application, des ralentissements importants sont possibles lors de l'installation de Kaspersky Anti-Virus 2010 sur une version précédente. Lors de la désinstallation de Kaspersky Anti-Virus 2010, les clés de registre associées à l'extension du shell ne sont pas supprimées.

Partie pratique.

2.1 Énoncé du problème.

Stroy-design LLC exerce des activités liées à l'exécution de travaux de réparation de locaux. La liste des prix pour le travail effectué est indiquée dans la fig. 18.1. Les données sur les travaux commandés sont présentées sur la fig. 18.2.

- Construisez des tableaux basés sur les données ci-dessous.

- Calculez le coût du travail sur la commande reçue, entrez les données de calcul dans le tableau (Fig. 18.2).

- Organiser des liens intertables pour la génération automatique d'une facture émise à un client pour payer le travail effectué.

- Générez et remplissez le document "Facture de paiement pour le travail effectué" (Fig. 18.3).

- Fournir les résultats du calcul du coût de chaque type de travail pour la commande reçue sous forme graphique.

Le but de résoudre le problème: détermination automatique du coût des travaux de réparation des locaux sur la base des données initiales. Ce problème est résolu par les économistes des entreprises (firmes) engagées dans la construction et la réparation de locaux.

2.2. Description de l'algorithme de résolution du problème, voir le fichier

Conclusion.

Après avoir étudié les aspects théoriques de ce travail de cours, nous pouvons tirer les conclusions suivantes qu'un virus est un programme spécialement écrit qui peut s'attacher spontanément à d'autres programmes, créer des copies de lui-même et les injecter dans des fichiers, des zones du système informatique et des réseaux informatiques afin pour perturber les programmes, endommager les fichiers et les répertoires, créant toutes sortes d'interférences dans l'ordinateur.

Actuellement, un grand nombre de virus logiciels sont connus, dont le nombre ne cesse de croître. Les principaux types de virus : boot, file, macro virus, network, virus résidents, virus polymorphes, virus furtifs et autres « programmes malveillants ».

De l'histoire de la virologie informatique, il ressort clairement que tout développement informatique original oblige les créateurs d'antivirus à s'adapter aux nouvelles technologies, à améliorer constamment les programmes antivirus. Malheureusement, à l'heure actuelle, il n'existe aucun programme antivirus de ce type qui garantirait une protection à 100 % contre tous les types de virus.

Les principaux moyens de pénétration des virus sont les lecteurs amovibles et les réseaux informatiques.

Pour éviter que cela ne se produise, il est nécessaire de respecter les mesures de protection. La protection antivirus dépend non seulement du travail d'un programme antivirus bien établi, mais également de l'alphabétisation de l'utilisateur. L'utilisation de tous les types de protection ensemble vous permettra d'atteindre une sécurité informatique plus élevée et, par conséquent, des informations.

Bibliographie.

- Informatique: Manuel. -3ème révision éd. / Sous. éd. NV Makarova. - M. : Finances et statistiques, 2007. - 768 p.

- Informatique en économie: manuel / éd. ÊTRE. Odintsova, A.N. Romanova. - M.: manuel Vuzovsky, 2008.

- Informatique : Cours de base : manuel / éd. SV Simonovitch. - Saint-Pétersbourg : Peter, 2009.

- Informatique: Manuel / Ed. prof. NV Makarova. - M. : Finances et statistiques, 1997. - 768 p.

- Evsyukov V.V. Informatique économique : Proc. allocation - Tula : Maison d'édition Grif et K, 2003-371s.

- Informatique. Cours de base / Silonovich S.V. et autres - Saint-Pétersbourg: Maison d'édition "Piter", 200 - 640s.

- Principes fondamentaux de l'informatique : un cours de conférences / R.S. Gilyarevsky - M.: Maison d'édition d'examens, 2003 - 320s.

- Informatique pratique. Manuel scolaire pour le lycée. - M. : AST - DOSSIER DE PRESSE : Infocom - Presse, 2002 - 408s.

- Atelier sur l'informatique / N.D. Ugrinovich, L.L. Bosova, - M.: Laboratoire de connaissances de base, 2002-349s.

- Réseaux et systèmes d'information. Ouvrage de référence - M. : Finances et statistiques, 1996 - 368s.

- Principes fondamentaux de l'informatique : manuel pour les étudiants universitaires./Belyaev M.A. -Rostov n / a Phoenix, 2006 - 352s.

Pour Téléchargement Gratuit Coursà vitesse maximale, inscrivez-vous ou connectez-vous au site.

Important! Tous les documents de cours soumis en téléchargement gratuit sont destinés à établir un plan ou une base pour votre propre travail scientifique.

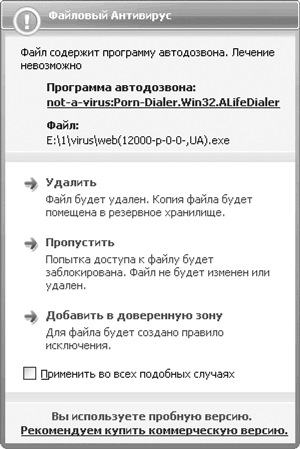

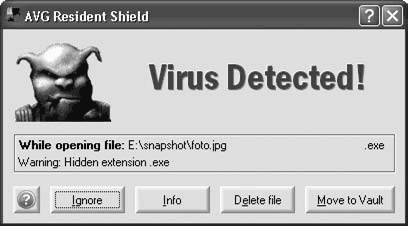

Appuyez sur le bouton Sauter signifie que le fichier restera en place, les informations sur l'événement seront consignées et, afin que l'utilisateur ne puisse pas exécuter accidentellement le fichier infecté, l'accès à celui-ci sera bloqué par l'antivirus. Si vous ne voulez pas cliquer sur le bouton à chaque fois qu'un virus est détecté, vous devez cocher la case Appliquer dans tous ces cas, et l'antivirus effectuera automatiquement l'action spécifiée par l'utilisateur. Dans certains cas, un programme qui semble suspect à l'antivirus ne l'est pas, ou l'action qu'il effectue est légale. Particulièrement souvent, ces messages proviendront d'un système de protection proactif, dont la tâche est de rechercher tout ce qui est suspect. Pour éviter que de telles actions ne déclenchent à nouveau la réaction antivirus, un tel programme doit être ajouté à la liste des exceptions. Pour cela, cliquez sur le lien Ajouter à la zone de confiance. Avant cela, vous devez lire attentivement le message reçu - par exemple, les programmes de numérotation automatique n'appartiennent pas aux virus (Fig. 2.12).

Riz. 2.12. Fichier suspect trouvé

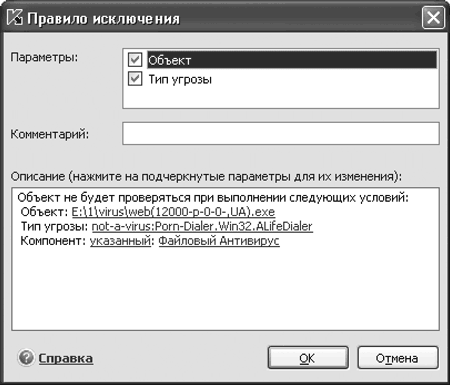

Si l'élément est sélectionné Ajouter à la zone de confiance, dans la fenêtre qui apparaît, vous devez spécifier des paramètres supplémentaires du nouveau règles d'exclusion(Fig. 2.13).

Riz. 2.13. Configurer une règle d'exclusion

Lors de la formation d'une règle d'exclusion, vous pouvez modifier le chemin d'accès à l'objet et spécifier un répertoire ou une liste de fichiers par masque au lieu d'un fichier spécifique. Par exemple, j'ai un ensemble de virus conçus pour étudier et tester la réponse de divers systèmes de protection. Pour que l'antivirus ne réagisse pas à chaque fois et ne détruise pas cette collection, j'ai fait une règle d'exclusion, en spécifiant l'intégralité du répertoire qu'il contient.

Vous pouvez également modifier Verdict, c'est-à-dire un message en ajoutant un commentaire ou en spécifiant le composant auquel la règle s'appliquera. Dans ce dernier cas, en cliquant sur le lien spécifié entraînera un passage à quelconque, c'est-à-dire que tous les composants auront la même réaction. Si vous cliquez sur le nom d'un composant, une liste de tous les composants antivirus apparaîtra et vous pourrez sélectionner des actions qui ne déclencheront pas la réaction du système de protection à l'avenir.

Lorsqu'un objet dangereux est détecté, un signal sonore spécifique sera émis par les haut-parleurs ou les écouteurs.

Réglage du niveau de sécurité et de la réaction de l'antivirusNoter

Vous pouvez toujours corriger les objets situés dans la zone de confiance. Pour cela, cliquez sur le bouton Paramètres, sélectionnez la catégorie Menaces et exclusions, cliquez sur le bouton Zone de confiance, et dans la fenêtre qui apparaît, supprimez ou ajoutez des Règles d'exclusion et des Applications de confiance.

Par défaut, le système de protection fonctionne en mode optimal - conseillé. Il est possible que ce mode soit vraiment optimal, mais certains utilisateurs ne l'aiment pas. Vous pouvez le modifier comme suit.

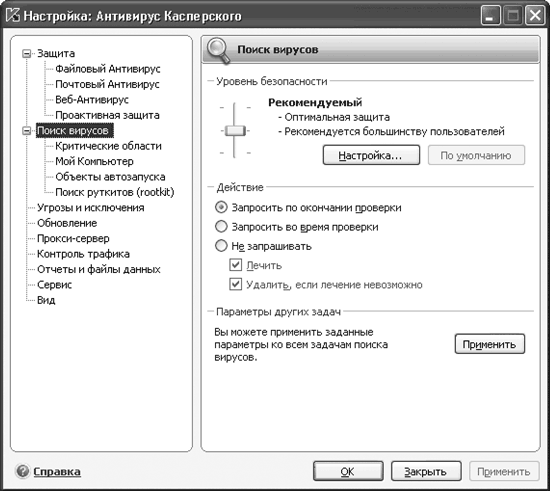

Cliquez sur le bouton Paramètre et sélectionnez une catégorie Scan de virus(Fig. 2.14).

Riz. 2.14. Réglage du niveau de sécurité

Dans la zone Niveau de sécurité Vous pouvez choisir l'une des options prédéfinies :

vitesse maximale – offre une protection minimale, mais charge moins le système pendant l'analyse ; recommandé lorsque vous travaillez dans un environnement sécurisé (par exemple, sans Internet) et sur des ordinateurs de faible puissance ;

Protection maximale- offre la protection la plus complète ; recommandé lorsque vous travaillez dans un environnement dangereux, mais nécessite plus de ressources.

Vous pouvez configurer vos propres contrôles. Pour cela, cliquez sur le bouton Paramètre. La fenêtre illustrée à la Fig. 2.15.

Riz. 2.15. Définition du mode d'analyse antivirus

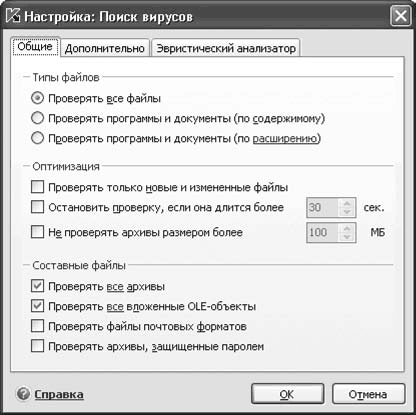

Cette fenêtre contient trois onglets : Général, En outre et Analyseur heuristique. Sur la première, les paramètres sont placés dans trois zones ( Types de fichier, Optimisation et Fichiers composés), le deuxième - sur deux ( Exécuter une tâche pour le compte et Options supplémentaires). Sur l'onglet Analyseur heuristique cocher les cases appropriées active les modes d'analyse normal et étendu des rootkits et active l'analyseur heuristique. Glissière Vérifier le niveau vous permet de définir ou de modifier le mode de fonctionnement de l'analyseur heuristique - de superficiel à détaillé. Selon le type de travail et les avertissements que vous recevez, vous devez choisir le mode optimal du point de vue de la sécurité et du confort.

Retour à l'onglet Général. Si dans la région Types de fichier mettre le commutateur en position Vérifier tous les fichiers, l'antivirus analysera tous les fichiers sans exception. Ce mode n'est pas optimal, car certains fichiers (par exemple, les fichiers texte avec l'extension TXT) ne peuvent pas être infectés.

Mettre le commutateur en position Numériser des programmes et des documents (par contenu) indique à l'antivirus de fichiers d'analyser les fichiers en fonction de leur en-tête interne. S'il s'avère que le type de fichier analysé ne peut pas être infecté, la poursuite de l'analyse s'arrêtera et le fichier deviendra disponible pour l'utilisateur. Ce mode accélère le travail de l'antivirus, mais il faut du temps pour analyser le contenu du fichier.

Mode Numériser des programmes et des documents (par extension) similaire au précédent, seul l'antivirus n'analyse pas l'en-tête du fichier, mais son extension. Cette option est la plus rapide, mais les attaquants modifient souvent l'extension du fichier et l'exécutable fichier malveillant peut avoir une extension .txt. En fonction de l'extension, l'antivirus ignorera un tel fichier lors de l'analyse, il est donc recommandé de choisir ce mode dans un environnement sûr ou sur des machines à faible puissance.

Cocher la case Vérifier uniquement les fichiers nouveaux et modifiés dans la zone Optimisation permet de réduire le temps de vérification du système. Ici, vous pouvez également spécifier des actions avec des fichiers volumineux. Cases à cocher Arrêtez de vérifier si cela dure plus de ... sec et N'analysez pas les archives de plus de ... Mo permet de limiter l'analyse d'un fichier par temps et (ou) volume.

Conseils

Dans certains cas, la protection antivirus peut être temporairement désactivée. Pour ce faire, cliquez avec le bouton droit sur l'icône de l'application dans la zone de notification et sélectionnez Suspendre la protection dans le menu contextuel qui s'affiche. Vous pouvez également spécifier après quelle heure ou à quelle action l'antivirus doit s'activer automatiquement.

Paramètres situés dans la zone Fichiers composés, dépendent des paramètres de la zone Optimisation. Oui, case à cocher Consulter les archives peut ressembler Vérifier toutes/nouvelles archives. Si vous avez des archives protégées par un mot de passe, le mot de passe vous sera demandé lorsque vous tenterez d'accéder à chacune d'elles. Avec un grand nombre d'objets de ce type, la vérification peut être retardée et distraire l'utilisateur. Dans ce cas, il est préférable de décocher cette case, et de vérifier les archives au besoin.

Passons à l'onglet En outre. Ici, si nécessaire, vous pouvez spécifier l'utilisateur pour le compte duquel la tâche sera effectuée. Cela peut être nécessaire s'il existe plusieurs comptes sur le système et que l'utilisateur qui travaille actuellement ne peut pas accéder à tous les fichiers et paramètres. Cet onglet active les technologies iChecker et iSwift, dont l'utilisation vous permet d'accélérer le processus de vérification des fichiers en ne vérifiant que les objets nouveaux et modifiés. La technologie iSwift n'est pertinente que pour les objets situés sur une partition formatée dans le système de fichiers NTFS.

Après avoir configuré les paramètres d'analyse, revenez à la fenêtre des paramètres d'analyse antivirus (voir Figure 2.14). La réaction du fichier antivirus à la détection d'un virus est indiquée dans la zone Action. Le commutateur peut être réglé sur l'une des trois positions suivantes :

Demande à la fin du contrôle- l'antivirus du fichier exécutera la tâche, après quoi, si des virus sont détectés, un message apparaîtra à l'écran, et à la fin de l'analyse, une fenêtre de statistiques apparaîtra vous demandant de sélectionner une action ;

Demande lors du paiement– les offres de choix d'action viendront au fur et à mesure de la détection des virus ;

Ne demandez pas– le programme n'informera pas l'utilisateur de la détection d'objets suspects ; En même temps, en utilisant les cases à cocher, vous pouvez définir l'action nécessaire :

Traiter– une tentative sera faite pour désinfecter l'objet, et si elle échoue, l'objet sera mis en quarantaine (sauf si l'action suivante est sélectionnée) ;

Retirer si le traitement n'est pas possible– l'objet dangereux sera automatiquement supprimé.

Tâches d'analyse de l'ordinateur préinstallées ( Zones critiques, Mon ordinateur etc.) ont des paramètres similaires, et pour chaque tâche, ils peuvent être configurés individuellement. Bouton poussoir Appliquer dans la zone Options pour d'autres tâches Vous pouvez définir des paramètres d'analyse identiques pour toutes les tâches.

Mettre en place une défense proactiveVous avez configuré les paramètres d'analyse de base de l'analyseur antivirus. Comme vous vous en souvenez, lors de l'accès à un fichier, de la vérification du courrier, de la navigation sur Internet, l'antivirus utilise un autre élément - le moniteur. Pour configurer le mode d'analyse d'objets à la volée, cliquez sur le lien Paramètre et choisissez une catégorie protection. La plupart des options sont similaires aux options de section Scan de virus. C'est pratique car vous n'avez pas à réapprendre les paramètres, mais cela peut prêter à confusion car vous pouvez configurer par erreur le mauvais composant. Il existe également des différences : chaque composant peut être désactivé ou activé en décochant ou en cochant la case correspondante. Par exemple, dans l'onglet Fichier antivirus- Cette Activer l'Antivirus Fichiers. Tout devrait fonctionner, mais si l'ordinateur n'est pas connecté à Internet ou si un composant pose problème, il peut être désactivé ici.

Sur les onglets Antivirus de messagerie et Antivirus Internet il y a un champ Intégration dans le système, dans lequel, en cochant les cases appropriées, vous pouvez configurer la vérification du trafic spécifique et la prise en charge des applications mentionnées ci-dessus. Si vous ne les utilisez pas dans votre travail, laissez la case à cocher en place - si vous décidez de passer, par exemple, à The Bat!, vous serez automatiquement protégé.

Seule la défense proactive diffère des autres (Fig. 2.16).

Riz. 2.16. Mettre en place une défense proactive

La défense proactive fonctionne tâche importante– détection de virus inconnus, il n'est donc pas recommandé de le désactiver. Cependant, en mode de protection maximale, le système fournit une grande quantité d'informations, qui ne peuvent être traitées que par un utilisateur formé. Ses principaux paramètres sont les suivants.

Analyse de l'activité des applications. Avec la case cochée Activer l'analyse d'activité sur la base des règles créées, l'activité de l'application est surveillée et les tentatives de lancement d'un navigateur avec des paramètres cachés, d'injection dans un processus étranger, d'une valeur suspecte dans le registre ou d'une activité dans le système sont analysées.

Contrôle de l'intégrité des applications. Avec la case cochée Activer le contrôle d'intégrité la somme de contrôle et la composition du module des principales applications et composants du système présentant un intérêt particulier pour les virus sont surveillées. Vous pouvez supprimer ou ajouter des composants et définir la réaction à leur modification.

Surveillance du registre système. Case à cocher Activer la surveillance du registre est responsable du suivi des tentatives de modification des branches contrôlées du registre.

Définir des exclusionsNoter

Dans la version 6.0, il y avait un autre élément - Vérification des macros VBA, dont l'activation permettait de contrôler les actions effectuées par les macros.

La classification des virus et autres objets malveillants n'est pas une tâche facile, et les programmes inoffensifs peuvent être classés comme suspects. Pour éviter de bloquer le programme souhaité par l'antivirus, vous devez utiliser les options de gestion des exceptions et de sélection des catégories de logiciels malveillants. Tous les réglages se font sur l'onglet Configuration > Menaces et exclusions.

Il y a deux domaines ici. Dans le champ Catégories de logiciels malveillants sélectionne les types de programmes dangereux que Kaspersky Anti-Virus détectera. Case à cocher Virus, vers, chevaux de Troie et pirates est défini par défaut et ne peut pas être supprimé. L'utilisateur peut arrêter de scanner seulement deux types de logiciels malveillants en décochant la case correspondante, − Logiciels espions, logiciels publicitaires, composeurs furtifs et Logiciel potentiellement dangereux (riskware).

Dans le champ Exceptions Vous pouvez spécifier les applications qui ne seront pas analysées par Kaspersky Anti-Virus. Ici, vous devez appuyer sur le bouton zone de confiance et en sélectionnant l'onglet Règles d'exception ou alors Applications de confiance, ajoutez les applications souhaitées.

Après avoir configuré tous les paramètres décrits, Kaspersky Anti-Virus protégera consciencieusement le système. Le programme est livré avec un fichier de documentation expliquant les paramètres. En cliquant sur le lien

vous pouvez obtenir des informations complètes sur un paramètre particulier.

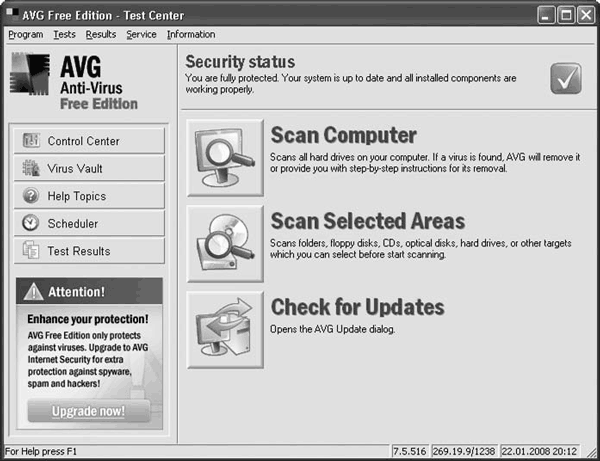

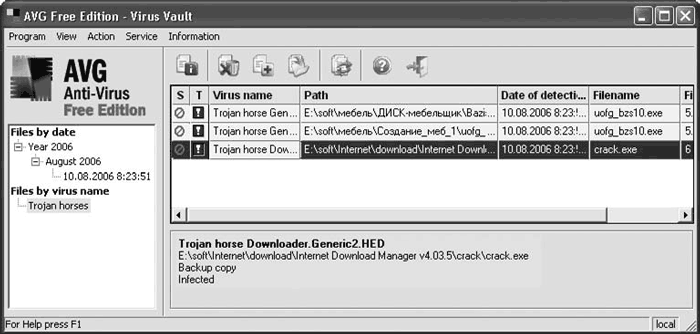

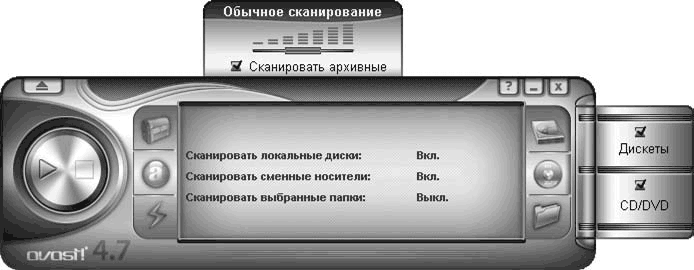

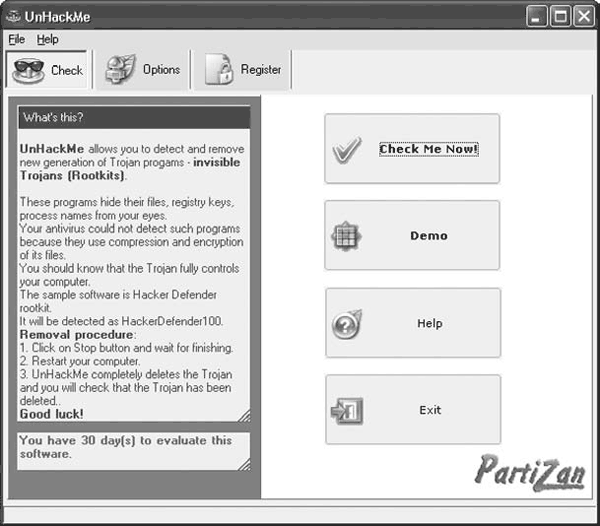

Édition gratuite AVG

Passons à l'un des développements de la société tchèque Grisoft - antivirus gratuitÉdition gratuite AVG. Ce programme antivirus a de bonnes fonctionnalités, mais l'utilisateur de la version gratuite ne peut travailler qu'avec l'interface en anglais. AVG Free Edition est dépourvu de support technique, bien que vous puissiez poser n'importe quelle question sur le forum du projet.

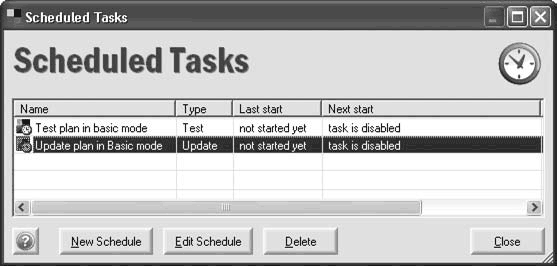

Dans le planificateur de la version gratuite de l'application, vous ne pouvez utiliser que deux tâches prédéfinies : l'une est responsable des mises à jour automatiques, la seconde est de vérifier le disque dur de l'ordinateur. Dans ceux-ci, vous ne pouvez modifier que l'heure de début.

Auparavant, pour télécharger et commencer à travailler avec AVG Free Edition, l'enregistrement était nécessaire et le numéro fourni à l'adresse e-mail spécifiée lors de l'enregistrement était requis lors de l'installation. Maintenant, vous pouvez simplement télécharger le fichier depuis le site http://free.grisoft.com/, exécutez-le normalement et répondez aux questions du programme d'installation. Dans la plupart des cas, il suffit d'appuyer sur le bouton Suivant confirmant les paramètres par défaut. Acceptez la licence, acceptez les restrictions définies pour la version gratuite, sélectionnez le type d'installation - standard ou personnalisée (dans la plupart des cas, il suffit de s'arrêter à la valeur par défaut - Installation standard, et le programme est installé).

Après l'installation, l'écran affichera Première exécution- un assistant dont la tâche est de simplifier la configuration initiale de l'antivirus pour atteindre une sécurité maximale du système. L'assistant propose quatre étapes.

1. Mise à jour gratuite AVG– mise à jour des bases de données antivirus.

2. scan de virus- vérifier le disque dur de l'ordinateur pour les virus. Si les bases de données antivirus n'ont pas été mises à jour, vous ne pouvez pas être complètement sûr de l'analyse.

3. Numérisation quotidienne– définir la priorité de la tâche lors de l'analyse quotidienne de l'ordinateur.

4. Inscription gratuite AVG– l'inscription, qui permet de visualiser les messages sur le forum du projet.

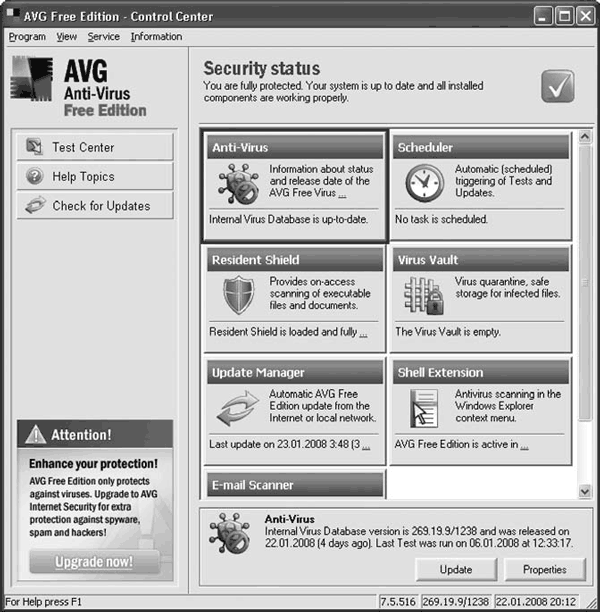

Vous pouvez sauter n'importe laquelle des étapes en appuyant sur Suivant et ajustez les paramètres correspondants plus tard. Vous serez félicité pour une installation réussie et une icône apparaîtra dans la zone de notification. Si l'icône est colorée, tous les modules de l'application fonctionnent correctement et les bases antivirus sont à jour. S'il est en noir et blanc, cela signifie une erreur. Pour savoir d'où vient le problème, contactez Centre de contrôle(Fig. 2.17). Pour ce faire, cliquez sur le bouton approprié dans la fenêtre Centre de test(s'il est ouvert), ou exécutez la commande Démarrer > Tous les programmes > AVG Free Edition > AVG Free Control Center.

Riz. 2.17. Centre de contrôle antivirus AVG

Le composant qui ne fonctionne pas correctement sera surligné en rouge. Dans certains cas, le problème est signalé à l'aide d'une info-bulle.

Composants antivirus AVGAVG Free Edition contient trois composants pour vous aider à protéger votre système.

Bouclier résident- un moniteur résident qui surveille en permanence les événements se produisant sur l'ordinateur. Lors de l'accès à un objet infecté, le programme le bloque. Il suffit d'aller dans le répertoire où se trouve le fichier infecté - l'application analysera tous les objets sans intervention de l'utilisateur et, si des virus ou d'autres fichiers suspects sont trouvés, elle émettra un avertissement. La mise en place de cet élément m'a amené à utiliser AVG depuis plusieurs années. Même avec un ordinateur basse consommation de la classe Celeron 300A avec 256 Mo de RAM, la présence du moniteur est imperceptible, les programmes démarrent presque instantanément et tous les virus sont détectés. Les petits fichiers (jusqu'à environ 1 Mo) sont analysés rapidement.

Tâche Analyseur d'e-mails- Vérifiez tous les courriers sortants et entrants pour les virus. Les messages peuvent informer automatiquement sur le contrôle effectué. Le virus détecté dans l'e-mail est mis en quarantaine et une notification est ajoutée à l'e-mail. Le travail est implémenté sous la forme de plug-ins: il existe des plug-ins pour The Bat!, Eudora, Microsoft Outlook et un autre - Personal. Ce dernier vous permet de spécifier les répertoires où les messages des clients de messagerie pour lesquels les plugins ne sont pas développés sont stockés, et vérifie ces messages.

Centre de test– un scanner lancé par l'utilisateur ou à l'aide du planificateur. Conçu pour tester disques durs ordinateur contre les virus. Bouclier résident offre une bonne protection contre les virus, mais l'analyse la plus complète est effectuée dans Centre de test. A chaque démarrage, les secteurs de démarrage du disque et la mémoire sont également vérifiés.

Les autres composants sont auxiliaires. gestionnaire de mise à jour permet de mettre à jour les bases antivirus, et leur état est affiché par le composant Anti-virus. Responsable de la planification des vérifications et des mises à jour Planificateur, et si le module est activé Extension de coque, la vérification peut être effectuée à l'aide du menu contextuel de Windows. Tous les virus trouvés qui ne peuvent pas être guéris ne sont pas supprimés, mais sont transférés par défaut vers Coffre-fort de virus.

Mise à jour des bases antivirusMalgré le manque de localisation, travailler avec un antivirus est facile.

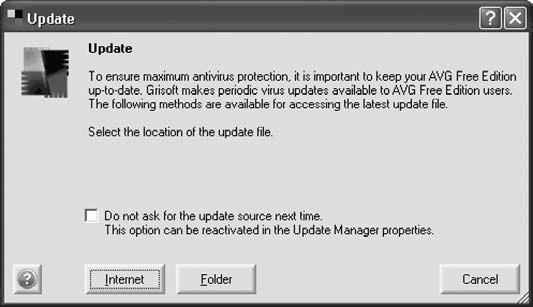

La mise à jour peut être lancée de plusieurs manières. Vous pouvez appuyer sur le bouton Vérifier les mises à jour, qui se trouve sur le côté gauche de la fenêtre Centre de contrôle. Une fenêtre apparaîtra vous permettant de sélectionner la source de mise à jour (Fig. 2.18). Si vous avez configuré une connexion Internet, vous devez sélectionner l'Internet. Si vous avez téléchargé les fichiers que vous devez mettre à jour manuellement, sélectionnez Dossier et indiquez le répertoire dans lequel ils se trouvent.

Riz. 2.18. Sélection d'une source de mise à jour

Conseils

Toutes les mises à jour téléchargées sont placées par défaut dans le dossier C:\Documents and Settings\All Users\ApplicationData\Grisoft\Avg7Data\upd7bin. Si vous envisagez de réinstaller le système, enregistrez tous les fichiers dans un répertoire différent, puis spécifiez-le lors de la mise à jour afin de ne pas avoir à télécharger à nouveau les mises à jour.

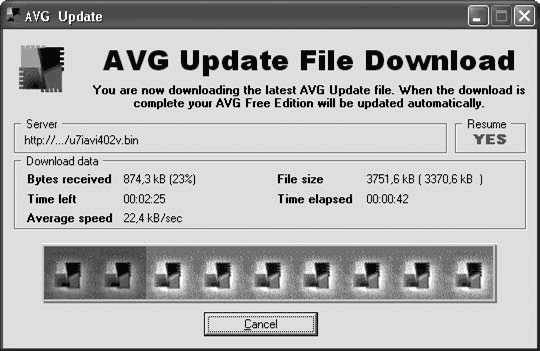

Si vous cochez la case Ne demandez pas la source de mise à jour la prochaine fois, lors du prochain accès, la source ne sera pas demandée et la mise à jour sera effectuée à partir de la ressource précédemment sélectionnée. Après confirmation, la mise à jour démarre et la progression du processus s'affiche à l'écran (Fig. 2.19).

Riz. 2.19. Processus de mise à jour de la base de données

Pour les paramètres mise à jour automatique module de sélection des bases de données antivirus Planificateur et appuyez sur le bouton Tâche planifiée situé en bas de la fenêtre (vous pouvez également utiliser le menu contextuel, qui s'appelle en cliquant sur bouton de droite souris sur la zone Planificateur). En version Libre deux tâches sont disponibles (Fig. 2.20). Position Nom signifie le nom de la tâche, taper- son genre Dernier démarrage et prochain départ– l'heure du dernier et du prochain lancement de tâche, respectivement, Statut– l'état d'achèvement de la tâche au dernier démarrage, et Planifié pour– les utilisateurs autorisés à l'exécuter. Sélectionnez une tâche avec un type mettre à jour et appuyez sur le bouton Modifier l'horaire.

Riz. 2.20. Planifier des tâches du planificateur AVG

Pour activer les mises à jour automatiques, cochez la case Vérifier périodiquement les mises à jour Internet et liste déroulante Vérifier quotidiennement choisissez une heure de mise à jour. Cocher la case Si la connexion Internet n'est pas disponible, vérifiez quand elle est en ligne vous permettra d'exécuter la mise à jour manquée la première fois que vous vous connecterez à Internet.

Vérification des disques d'ordinateurL'analyse des disques d'un ordinateur est aussi simple que la mise à jour des bases de données antivirus. Si activé Bouclier résident, les fichiers sont vérifiés à chaque accès.

Appelé pour vérifier les disques Centre de test(Fig. 2.21).

Riz. 2.21. Centre de test antivirus AVG

Trois options de numérisation à la demande sont disponibles. Seuls deux d'entre eux sont disponibles dans cette fenêtre.

Analyser l'ordinateur- test complet du système, vérification de tous les disques durs disponibles dans l'ordinateur. Les paramètres d'un tel scan sont définis à l'avance, et pour démarrer le scan, il suffit d'appuyer sur le bouton Analyser l'ordinateur.

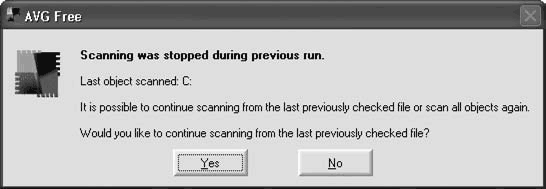

Si le balayage a été interrompu, au prochain démarrage, une demande sera émise pour reprendre le balayage à partir de la dernière position (Fig. 2.22). Une telle reprise est possible du fait qu'un répertoire caché est créé à la racine de chaque partition de disque. $vault$.avg, dans lequel les résultats du contrôle sont saisis.

Riz. 2.22. Reprise de la numérisation à partir de la dernière position

Analyser les zones sélectionnées– l'utilisateur spécifie lui-même les sections à vérifier. Il est nécessaire de marquer les sections et de cliquer sur le bouton approprié.

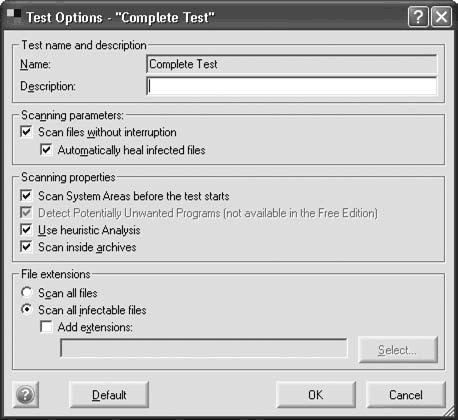

Table de partition, secteur de démarrage du disque AVEC:, la zone système et le registre sont vérifiés lorsqu'une option de test est sélectionnée. Ils peuvent également être vérifiés séparément en exécutant la commande de menu Tests > Analyser les zones du système ou en appuyant sur la touche F3. Utilisation du menu Essais Vous pouvez personnaliser les paramètres de n'importe quel test. Par exemple, sélectionnez Paramètres de test complets. La fenêtre illustrée à la Fig. 2.23.

Riz. 2.23. Configuration des options de numérisation

Cette fenêtre contient quatre zones.

Nom et description du test– permet de définir la description du test.

Paramètres de numérisation. Si vous cochez la case Analysez les fichiers sans interruption, alors lorsqu'un virus est détecté, l'analyse ne sera pas interrompue, et si vous cochez la case Réparez automatiquement les fichiers infectés, ces fichiers seront immédiatement supprimés.