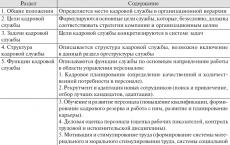

Qu'est-ce qu'un virus informatique ? Types de virus informatiques. Protection contre les virus informatiques. Les virus informatiques, leur classification. Logiciel antivirus.

VIRUS INFORMATIQUES, LEUR CLASSIFICATION. LOGICIEL ANTIVIRUS

Virus informatique - il s'agit d'un programme spécial qui peut rejoindre spontanément d'autres programmes et, au lancement de ces derniers, effectuer diverses actions indésirables : endommagement des fichiers et des répertoires ; distorsion des résultats de calcul ; obstruer ou effacer la mémoire ; interférer avec l'ordinateur. La présence de virus se manifeste dans différentes situations.

Comment le premier virus informatique est-il apparu ?

Ils ont un comportement similaire à celui d'un virus biologique, c'est-à-dire qu'ils se multiplient, ont besoin d'un hôte et attendent toujours le moment le plus opportun pour attaquer. De plus, en général, ils sont bien cachés pour ne pas être découverts et détruits. Il est difficile d'identifier le premier virus informatique, car il est peu probable que les experts s'entendent sur l'identité du pionnier.

Cependant, le logiciel malveillant n'est pas conçu pour tuer les hôtes, mais plutôt pour provoquer une légère mal de tête, uniquement dans des cas extrêmes, entraînant une perte de données. Son action était la suivante : le poème s'affichait à l'écran après que l'utilisateur ait inséré 50 fois la disquette infectée.

- Certains programmes cessent de fonctionner ou commencent à fonctionner de manière incorrecte.

- Les messages, signaux et autres effets superflus sont affichés à l'écran.

- Les performances de l'ordinateur ralentissent considérablement.

- La structure de certains fichiers est corrompue.

Il existe plusieurs signes de la classification des virus existants :

Cela fonctionnera sur tous vos disques. Il va pénétrer vos jetons. Il restera sur tous vos disques. Il entrera dans vos jetons. Les grandes guerres sont devenues célèbres dans les universités américaines où des équipes ont développé des logiciels et les ont mis au combat, gagnant qui détruit le premier la mémoire de l'ennemi. Ils ont même été encouragés par les enseignants, car ils encourageaient les étudiants à créer des programmes de plus en plus complexes et excellents, mais jusque-là, tout était à l'amiable et ne causait aucun mal.

Ces espèces de virus infectaient le secteur d'amorçage des disquettes. Pour ce faire, ils ont mis, y compris leur numéro de téléphone, et comment ils peuvent être contactés, qui est entré dans leur programme. L'explication ne fonctionne pas très bien et l'entreprise a été tenue pour responsable et fermée pour justice.

Comme nous l'avons déjà vu dans ce billet de l'Atelier, c'est à partir du Cerveau que John McAfee a décidé de créer l'antivirus qui porte son nom, et cela a assuré sa vie trépidante. Cliquez sur le lien à droite pour lire l'histoire complète.

- par habitat;

- par la zone touchée ;

- selon les caractéristiques de l'algorithme ;

- selon la méthode d'infection;

- potentiel destructeur.

Par habitat, on distingue les virus de fichier, de démarrage, de macro et de réseau.

Les virus de fichiers sont le type de virus le plus courant. Ces virus s'injectent dans des fichiers exécutables, créent des fichiers compagnons (virus compagnons) ou utilisent des fonctionnalités d'organisation du système de fichiers (virus de liaison).

Il a été distribué en le copiant sur n'importe quelle disquette insérée dans l'ordinateur infecté. ![]()

Son rôle n'était pas non plus destructeur, mais c'était très ennuyeux car il envoyait la balle sur l'écran de seconde en seconde après l'horloge de la machine, comme dans les vieux jeux vidéo.

Il s'agit d'un virus de casino qui marque l'histoire des infections informatiques et qui est devenu connu sous le nom de "mystérieux". Commençons par le fait que le virus peut pénétrer sur l'ordinateur de la victime et être littéralement incubé jusqu'au 15 janvier, 15 avril et 15 août. C'étaient les seuls jours de l'année où il était en action.

Les virus d'amorçage s'écrivent dans le secteur d'amorçage d'un disque ou dans le secteur d'amorçage système d'un disque dur. Ils démarrent au démarrage de l'ordinateur et deviennent généralement résidents.

Les virus de macro infectent les fichiers des packages de traitement de données largement utilisés. Ces virus sont des programmes écrits dans les langages de programmation intégrés dans ces packages. Les virus de macro pour les applications Microsoft Office sont les plus répandus.

Ont-ils déjà été infectés par quelqu'un ? En connaissez-vous d'autres qui ne sont pas mentionnés ici ? Alors dites-le nous dans les commentaires. Aussi appelé code malveillant qui est chargé dans la mémoire d'un appareil et exécute des instructions programmées par son auteur. Ainsi, nous pouvons définir un virus comme "tout Programme d'ordinateur capable d'en infecter une autre, de la changer pour qu'elle puisse à son tour se reproduire.

Les virus résidents, à leur tour, infectent les programmes sur le disque dur pendant leur exécution. La portée du virus va d'une simple erreur à un virus destructeur de données, étant la forme la plus dangereuse d'un virus. Ainsi, puisqu'il y a un grand nombre de virus aux actions différentes, ils ne sont pas classés en fonction de leurs dégâts, mais ont une façon de se propager et de s'infecter.

Les virus de réseau utilisent les protocoles ou les commandes des réseaux informatiques et du courrier électronique pour se propager. Le principe de base d'un virus de réseau est sa capacité à transférer son code de manière indépendante vers un serveur ou un poste de travail distant. Dans le même temps, les virus informatiques à part entière ont la capacité de s'exécuter sur ordinateur distant votre code à exécuter.

En ce sens, on peut distinguer différents types virus : vers qui peuvent se propager à travers un réseau ; Chevaux de Troie qui vous permettent de créer une violation dans le système ; Et des pompes logiques qui peuvent être activées après un certain événement. Il y a quelques années, un autre phénomène est apparu : une arnaque, qui est une annonce reçue par mail, accompagnée d'une note vous invitant à transmettre la nouvelle à tous vos contacts. En général, ces messages contiennent un lien cliquable qui libère un virus sur votre ordinateur et comprend, par exemple, le vol de mots de passe et de coordonnées bancaires.

En pratique, il existe diverses combinaisons de virus - par exemple, des virus d'amorçage de fichier qui infectent à la fois les fichiers et les secteurs d'amorçage du disque, ou des virus de macro réseau qui infectent des documents modifiables et envoient des copies d'eux-mêmes par e-mail.

En règle générale, chaque virus infecte les fichiers d'un ou plusieurs systèmes d'exploitation. De nombreux virus de démarrage égalementaxé sur des formats spécifiques pour l'emplacement des données système dans les secteurs de démarrage des disques. Selon les caractéristiques de l'algorithme, les résidents sont distingués; virus, virus furtifs, virus polymorphes, etc. Les virus résidents sont capables de laisser leurs copies dans le système d'exploitation, d'intercepter le traitement d'événements (par exemple, l'accès à des fichiers ou à des disques) et, en même temps, d'appeler des procédures d'infection d'objets (fichiers ou secteurs). Ces virus sont actifs en mémoire non seulement pendant l'exécution du programme infecté, mais aussi après. Les copies résidentes de ces virus sont viables jusqu'au redémarrage du système d'exploitation, même si tous les fichiers infectés sont détruits sur le disque. Si un virus résident est également amorçable et est activé lorsque le système d'exploitation est chargé, même le formatage du disque si ce virus est présent en mémoire ne le supprime pas.

L'antivirus s'appuie sur cette signature de chaque virus pour les détecter. Cette méthode s'appelle l'analyse de signature et est le plus ancien antivirus utilisé. Approuvé uniquement si l'antivirus dispose d'une base de données de virus mise à jour, c'est-à-dire s'il contient les signatures de virus connus. Cependant, cette méthode ne détecte pas les virus qui n'ont pas encore été inventoriés par les éditeurs de ce type. Logiciel. De plus, les développeurs de virus créent de plus en plus de fonctionnalités de camouflage pour rendre leur signature difficile, voire indétectable.

Les virus de macro doivent également être classés comme virus résidents, car ils sont constamment présents dans la mémoire de l'ordinateur pendant que l'éditeur infecté est en cours d'exécution.

Les algorithmes furtifs permettent aux virus de masquer complètement ou partiellement leur présence. L'algorithme furtif le plus courant consiste à intercepter les requêtes du système d'exploitation pour lire/écrire des objets infectés. Dans ce cas, les virus furtifs soignent temporairement ces objets ou substituent à leur place des informations non infectées. En partie, les virus furtifs incluent un petit groupe de virus de macro qui stockent leur code principal non pas dans des macros, mais dans d'autres zones du document - dans ses variables ou dans le texte automatique.

Ce sont des virus polymorphes. Certains antivirus utilisent un contrôle d'intégrité pour vérifier que les fichiers ont été modifiés. Ainsi, il crée une base de données avec des informations sur les fichiers exécutables du système. Ainsi, lorsque le fichier exécutable change de caractéristiques, l'antivirus protège l'utilisateur de la machine.

La méthode heuristique consiste à analyser le comportement des applications pour détecter une activité proche de celle d'un virus connu. Ainsi, ce type d'antivirus peut détecter un virus même si la banque antivirus n'est pas à jour. D'autre part, ils peuvent également générer de fausses alarmes.

Le polymorphisme (auto-cryptage) est utilisé pour compliquer la procédure de détection du virus. Les virus polymorphes sont des virus difficiles à détecter qui n'ont pas de code permanent. En général, deux échantillons du même virus ne correspondent pas. Ceci est réalisé en chiffrant le corps principal du virus et en modifiant le programme de décryptage.

Quels sont les types de virus les plus courants sur Internet ?

Virus du secteur d'amorçage

Il y a deux ans et demi, les spécialistes de la sécurité numérique ont découvert le premier virus conçu spécifiquement pour les téléphones dotés de ces appareils, les soi-disant smartphones. Son créateur inconnu, qui l'a apparemment créé juste pour se vanter d'être le premier, a décidé de le publier sur un site Web, peut-être quelque part en Espagne, au lieu de le diffuser.Mais en l'espace de deux mois, d'autres intrus, cette fois en Asie du sud est lui a permis de couler dans le monde. Dès que l'alarme se déclenche, ma commande est activée. Mais il n'y avait pas d'endroit sûr pour l'étudier ; contrairement à un virus, qui peut être observé et disséqué sur une machine déconnectée de tout réseau, les virus mobiles sont capables de se propager - dans certains cas même des sauts transocéaniques - lors de l'inclusion d'un téléphone infecté. Nous avons donc emmené les quatre téléphones portables touchés par Kabir dans un abri anti-bombes au sous-sol de notre immeuble de bureaux et avons gardé un garde à la porte avant de les allumer pour empêcher tout employé sans méfiance d'entrer et d'infecter son téléphone.

Lors de la création de virus, des techniques non standard sont souvent utilisées. Leur utilisation devrait rendre aussi difficile que possible la détection et la suppression du virus.

Selon la méthode d'infection, les chevaux de Troie, les utilitaires d'administration cachés, les virus intentionnels, etc. sont distingués.

Les chevaux de Troie portent le nom de chevaux de Troie. Le but de ces programmes est d'imiter certains programmes utiles, de nouvelles versions d'utilitaires populaires ou des ajouts à ceux-ci. Lorsqu'un utilisateur les écrit sur son ordinateur, les chevaux de Troie sont activés et effectuent des actions indésirables.

Les dégâts causés au cours des 20 dernières années ont été importants et croissants alors que les créateurs de logiciels malveillants à l'ancienne ciblant la renommée cèdent la place aux scientifiques légistes dont les programmes génèrent du spam, volent des données ou facilitent la pratique des ransomwares.

Cette évaluation s'est avérée d'une naïveté catastrophique. Dans le cas des mobiles malware c'est comme si nous l'étions. Nous devons agir rapidement pour éviter de répéter les erreurs du passé. Une erreur a été de sous-estimer le taux de propagation, la diversification et la sophistication des logiciels malveillants. Le taux d'infection est fonction à la fois du nombre d'hôtes potentiels pour les agents pathogènes virtuels et de la proportion de machines infectées. Le groupe cible des logiciels mobiles malveillants est énorme et grandit à pas de géant.

Une variété de chevaux de Troie sont des utilitaires d'administration cachés. Dans leurs fonctionnalités et leur interface, ils rappellent à bien des égards les systèmes d'administration informatique en réseau développés et distribués par divers fabricants de logiciels. Lors de l'installation, ces utilitaires installent automatiquement un système de contrôle à distance caché sur l'ordinateur. En conséquence, il existe une possibilité contrôle secret cet ordinateur. Mettant en œuvre les algorithmes sous-jacents, les utilitaires acceptent, lancent ou envoient des fichiers à l'insu de l'utilisateur, détruisent des informations, redémarrent l'ordinateur, etc. Il est possible d'utiliser ces utilitaires pour détecter et transférer des mots de passe et autres informations confidentielles, lancer des virus, détruire des données.

Il existe actuellement plus de 2 milliards de téléphones portables dans le monde. Il est vrai que la grande majorité sont encore d'anciens modèles qui fonctionnent en circuit fermé systèmes d'exploitation largement immunisé contre les infections. Chacune de ces fonctions est un canal par lequel les logiciels malveillants peuvent être distribués. Lorsque vous vous déplacez, votre téléphone peut laisser une trace d'appareils infectés. Et tout événement rassemblant un large public sera une excellente opportunité pour la propagation de tels virus.

Mais peu d'utilisateurs utilisent cette fonctionnalité. Cette proportion est encore plus élevée chez le grand public, si bien que ces appareils représentent un vecteur inquiétant de parasites invisibles. Et la population d'hôtes potentiels augmente rapidement. Les modèles de smartphones étaient chers et utilisés uniquement pour les affaires, mais ils sont maintenant devenus populaires. Environ 50 millions d'unités ont été vendues l'an dernier. Les analystes de l'industrie estiment que 350 millions de dollars seront utilisés aussi longtemps que.

Les virus intentionnels sont des programmes qui ne peuvent pas se répliquer en raison de bogues existants. Cette classe comprend également les virus qui ne se multiplient qu'une seule fois. Après avoir infecté n'importe quel fichier, ils perdent la capacité de se reproduire à travers lui.

Selon leurs capacités destructrices, les virus sont divisés en :

Si les prévisions se confirment, à l'avenir, ce type d'appareil sera encore plus courant que les ordinateurs. Un grand nombre d'utilisateurs peu ou pas expérimentés en informatique peuvent surfer sur Internet et partager des fichiers à l'aide de leur téléphone. Pour les créateurs de logiciels malveillants mobiles, ils seront des cibles irrésistiblement vastes et faciles.

Il serait prudent pour les opérateurs de commencer à orienter leurs utilisateurs mobiles vers la détection et la prévention des virus mobiles à partir de maintenant, plutôt que d'attendre que ces infections deviennent épidémiques. Les fraudeurs extorquent de l'argent aux menaces de destruction numérique ou aux verrouillages virtuels qui font tomber les serveurs Internet et de messagerie de l'entreprise. Dans certains pays, il n'y a pas de représailles contre ce type de crime parce que les autorités manquent de connaissances techniques, de ressources ou de volonté pour faire respecter la loi.

- non dangereux, dont l'impact se limite à une diminution de l'espace disque libre, ralentissant l'ordinateur, les effets graphiques et sonores ;

- dangereux, qui peut potentiellement entraîner des violations de la structure des fichiers et des dysfonctionnements de l'ordinateur ;

- très dangereux, dont l'algorithme comprend notamment des procédures de destruction de données et la capacité d'assurer une usure rapide des pièces mobiles des mécanismes en entrant en résonance et en détruisant les têtes de lecture/écriture de certains disques durs.

Pour lutter contre les virus, il existe des programmes qui peuvent être divisés en groupes principaux : moniteurs, détecteurs, médecins, auditeurs et vaccins.

Alors que la création d'un virus à des fins lucratives est en augmentation, la probabilité d'attaques graves par des logiciels malveillants mobiles est également en augmentation. Après tout, puisque la facturation d'un service est un temps d'utilisation, chaque appel téléphonique ou SMS est une transaction financière. Cela crée de nombreux avantages pour les pirates et les virus. Autrement dit, contrairement aux ordinateurs, Téléphones portables ont un système de charge de temps d'utilisation. Ces méchants peuvent en profiter.

En fait, du moins c'est déjà le cas. Ce chiffre est gonflé. Certains opérateurs de téléphonie mobile pensent que leurs clients sont responsables de ces transactions non autorisées et, lorsqu'ils le font, les criminels qui détiennent le supplément facturent des frais. Pendant ce temps, les fournisseurs de services américains commencent à introduire des "portefeuilles mobiles" qui permettent aux utilisateurs de transférer des fonds de leurs comptes à d'autres en envoyant des messages texte spécialement formatés par téléphone.

Surveiller les programmes(programmes de filtrage) résident dans la RAM de l'ordinateur, interceptentet informer l'utilisateur des appels du système d'exploitation utilisés par les virus pour se reproduire et causer des dommages. L'utilisateur a la possibilité d'autoriser ou de refuser l'exécution de ces demandes. L'avantage de ces programmes est la capacité de détecter les virus inconnus. L'utilisation de programmes de filtrage vous permet de détecter les virus à un stade précoce de l'infection informatique. Les inconvénients des programmes sont l'incapacité de suivre les virus qui accèdent directement au BIOS, ainsi que les virus de démarrage qui sont activés avant le lancement de l'antivirus lors du chargement de DOS, et l'émission fréquente de demandes d'opérations.

Programmes-détecteurs ils vérifient si les fichiers et les disques contiennent une combinaison d'octets spécifique à un virus donné. Lorsqu'il est trouvé, un message correspondant s'affiche. L'inconvénient est qu'il ne peut protéger que contre les virus connus.

Programmes de docteur restaurer les programmes infectés en supprimant le corps du virus. Généralement, ces programmes sont conçus pour des types spécifiques de virus et sont basés sur une comparaison de la séquence de codes contenue dans le corps du virus avec les codes des programmes contrôlés. Les programmes Doctor doivent être mis à jour périodiquement afin d'obtenir de nouvelles versions qui détectent de nouveaux types de virus.

Programmes d'audit analyser les changements d'état des fichiers et des zones système du disque. Vérifiez l'état du secteur de démarrage et de la table FAT ; longueur, attributs et heure de création des fichiers ; codes de somme de contrôle. L'utilisateur est informé de toute anomalie constatée.

Les programmes de vaccination modifient les programmes et les risques de manière à ne pas affecter le fonctionnement des programmes, mais le virus contre lequel la vaccination est effectuée considère les programmes ou les disques déjà infectés. Existant programmes antivirus appartiennent majoritairement à la classe hybride (médecins-détecteurs, médecins-inspecteurs, etc.).

En Russie, les programmes antivirus de Kaspersky Lab (Anti-IViral Toolkit Pro) et DialogScience (Adinf, Dr.Web) sont les plus largement utilisés. L'AntiViral Toolkit Pro (AVP) comprend le scanner AVP, le moniteur AVP, un gardien résident et le programme d'administration des composants installés. Centre de contrôle et un certain nombre d'autres. AVP Scanner, en plus de la numérisation traditionnelle des fichiers exécutables et des fichiers de documents, traite les bases de données de courrier électronique. L'utilisation du scanner vous permet de détecter les virus dans les fichiers compressés et archivés (non protégés par des mots de passe). Détecte et supprime les virus macro, polymorphes, stèles, chevaux de Troie et jusqu'alors inconnus. Ceci est réalisé, par exemple, en utilisant des analyseurs heuristiques. De tels analyseurs simulent le fonctionnement du processeur et analysent les actions du fichier diagnostiqué. En fonction de ces actions, une décision est prise quant à la présence d'un virus.

Le moniteur surveille les chemins de pénétration de virus typiques, tels que les opérations d'accès aux fichiers et aux secteurs.

AVP Control Center - un shell de service conçu pour définir l'heure de démarrage du scanner, mise à jour automatique composant de package, etc.

Si votre ordinateur est infecté ou soupçonné d'être infecté par un virus, vous devez :

- évaluer la situation et ne pas prendre de mesures entraînant la perte d'informations ;

- redémarrez le système d'exploitation de l'ordinateur. Dans ce cas, utilisez une disquette système spéciale, pré-créée et protégée en écriture. En conséquence, l'activation des virus de démarrage et résidents à partir du disque dur de l'ordinateur sera empêchée ;

- exécutez les programmes antivirus disponibles jusqu'à ce que tous les virus soient trouvés et supprimés. S'il est impossible de supprimer le virus et s'il y a des informations précieuses dans le fichier, archivez le fichier et attendez la sortie nouvelle version antivirus. Après avoir terminé, redémarrez votre ordinateur.

VIRUS INFORMATIQUES, LEUR CLASSIFICATION. LOGICIEL ANTIVIRUS

Virus informatique - il s'agit d'un programme spécial qui peut rejoindre spontanément d'autres programmes et, au lancement de ces derniers, effectuer diverses actions indésirables : endommagement des fichiers et des répertoires ; distorsion des résultats de calcul ; obstruer ou effacer la mémoire ; interférer avec l'ordinateur. La présence de virus se manifeste dans différentes situations.

Comment le premier virus informatique est-il apparu ?

Ils ont un comportement similaire à celui d'un virus biologique, c'est-à-dire qu'ils se multiplient, ont besoin d'un hôte et attendent toujours le moment le plus opportun pour attaquer. De plus, en général, ils sont bien cachés pour ne pas être découverts et détruits. Il est difficile d'identifier le premier virus informatique, car il est peu probable que les experts s'entendent sur l'identité du pionnier.

Cependant, le logiciel malveillant n'est pas conçu pour tuer les hôtes, mais plutôt pour provoquer un léger mal de tête, uniquement dans des cas extrêmes, entraînant une perte de données. Son action était la suivante : le poème s'affichait à l'écran après que l'utilisateur ait inséré 50 fois la disquette infectée.

- Certains programmes cessent de fonctionner ou commencent à fonctionner de manière incorrecte.

- Les messages, signaux et autres effets superflus sont affichés à l'écran.

- Les performances de l'ordinateur ralentissent considérablement.

- La structure de certains fichiers est corrompue.

Il existe plusieurs signes de la classification des virus existants :

Cela fonctionnera sur tous vos disques. Il va pénétrer vos jetons. Il restera sur tous vos disques. Il entrera dans vos jetons. Les grandes guerres sont devenues célèbres dans les universités américaines où des équipes ont développé des logiciels et les ont mis au combat, gagnant qui détruit le premier la mémoire de l'ennemi. Ils ont même été encouragés par les enseignants, car ils encourageaient les étudiants à créer des programmes de plus en plus complexes et excellents, mais jusque-là, tout était à l'amiable et ne causait aucun mal.

Ces espèces de virus infectaient le secteur d'amorçage des disquettes. Pour ce faire, ils ont mis, y compris leur numéro de téléphone, et comment ils peuvent être contactés, qui est entré dans leur programme. L'explication ne fonctionne pas très bien et l'entreprise a été tenue pour responsable et fermée pour justice.

Comme nous l'avons déjà vu dans ce billet de l'Atelier, c'est à partir du Cerveau que John McAfee a décidé de créer l'antivirus qui porte son nom, et cela a assuré sa vie trépidante. Cliquez sur le lien à droite pour lire l'histoire complète.

- par habitat;

- par la zone touchée ;

- selon les caractéristiques de l'algorithme ;

- selon la méthode d'infection;

- potentiel destructeur.

Par habitat, on distingue les virus de fichier, de démarrage, de macro et de réseau.

Les virus de fichiers sont le type de virus le plus courant. Ces virus s'injectent dans des fichiers exécutables, créent des fichiers compagnons (virus compagnons) ou utilisent des fonctionnalités d'organisation du système de fichiers (virus de liaison).

Il a été distribué en le copiant sur n'importe quelle disquette insérée dans l'ordinateur infecté. ![]()

Son rôle n'était pas non plus destructeur, mais c'était très ennuyeux car il envoyait la balle sur l'écran de seconde en seconde après l'horloge de la machine, comme dans les vieux jeux vidéo.

Il s'agit d'un virus de casino qui marque l'histoire des infections informatiques et qui est devenu connu sous le nom de "mystérieux". Commençons par le fait que le virus peut pénétrer sur l'ordinateur de la victime et être littéralement incubé jusqu'au 15 janvier, 15 avril et 15 août. C'étaient les seuls jours de l'année où il était en action.

Les virus d'amorçage s'écrivent dans le secteur d'amorçage d'un disque ou dans le secteur d'amorçage système d'un disque dur. Ils démarrent au démarrage de l'ordinateur et deviennent généralement résidents.

Les virus de macro infectent les fichiers des packages de traitement de données largement utilisés. Ces virus sont des programmes écrits dans les langages de programmation intégrés dans ces packages. Les virus de macro pour les applications Microsoft Office sont les plus répandus.

Ont-ils déjà été infectés par quelqu'un ? En connaissez-vous d'autres qui ne sont pas mentionnés ici ? Alors dites-le nous dans les commentaires. Aussi appelé code malveillant qui est chargé dans la mémoire d'un appareil et exécute des instructions programmées par son auteur. Ainsi, on peut définir un virus comme « tout programme informatique capable d'en infecter un autre en le modifiant pour qu'il puisse, à son tour, se reproduire ».

Les virus résidents, à leur tour, infectent les programmes sur le disque dur pendant leur exécution. La portée du virus va d'une simple erreur à un virus destructeur de données, étant la forme la plus dangereuse d'un virus. Ainsi, comme il existe un grand nombre de virus aux actions différentes, ils ne sont pas classés en fonction de leurs dégâts, mais ont un mode de propagation et d'infection.

Les virus de réseau utilisent les protocoles ou les commandes des réseaux informatiques et du courrier électronique pour se propager. Le principe de base d'un virus de réseau est sa capacité à transférer son code de manière indépendante vers un serveur ou un poste de travail distant. Dans le même temps, les virus informatiques à part entière ont la capacité de lancer leur code sur un ordinateur distant pour exécution.

En ce sens, nous pouvons distinguer différents types de virus : les vers capables de se propager à travers le réseau ; Chevaux de Troie qui vous permettent de créer une violation dans le système ; Et des pompes logiques qui peuvent être activées après un certain événement. Il y a quelques années, un autre phénomène est apparu : une arnaque, qui est une annonce reçue par mail, accompagnée d'une note vous invitant à transmettre la nouvelle à tous vos contacts. En général, ces messages contiennent un lien cliquable qui libère un virus sur votre ordinateur et comprend, par exemple, le vol de mots de passe et de coordonnées bancaires.

En pratique, il existe diverses combinaisons de virus - par exemple, des virus d'amorçage de fichier qui infectent à la fois les fichiers et les secteurs d'amorçage du disque, ou des virus de macro réseau qui infectent des documents modifiables et envoient des copies d'eux-mêmes par e-mail.

En règle générale, chaque virus infecte les fichiers d'un ou plusieurs systèmes d'exploitation. De nombreux virus de démarrage égalementaxé sur des formats spécifiques pour l'emplacement des données système dans les secteurs de démarrage des disques. Selon les caractéristiques de l'algorithme, les résidents sont distingués; virus, virus furtifs, virus polymorphes, etc. Les virus résidents sont capables de laisser leurs copies dans le système d'exploitation, d'intercepter le traitement d'événements (par exemple, l'accès à des fichiers ou à des disques) et, en même temps, d'appeler des procédures d'infection d'objets (fichiers ou secteurs). Ces virus sont actifs en mémoire non seulement pendant l'exécution du programme infecté, mais aussi après. Les copies résidentes de ces virus sont viables jusqu'au redémarrage du système d'exploitation, même si tous les fichiers infectés sont détruits sur le disque. Si un virus résident est également amorçable et est activé lorsque le système d'exploitation est chargé, même le formatage du disque si ce virus est présent en mémoire ne le supprime pas.

L'antivirus s'appuie sur cette signature de chaque virus pour les détecter. Cette méthode s'appelle l'analyse de signature et est le plus ancien antivirus utilisé. Approuvé uniquement si l'antivirus dispose d'une base de données de virus mise à jour, c'est-à-dire s'il contient les signatures de virus connus. Cependant, cette méthode ne détecte pas les virus qui n'ont pas encore été inventoriés par les éditeurs de ce type de logiciels. De plus, les développeurs de virus créent de plus en plus de fonctionnalités de camouflage pour rendre leur signature difficile, voire indétectable.

Les virus de macro doivent également être classés comme virus résidents, car ils sont constamment présents dans la mémoire de l'ordinateur pendant que l'éditeur infecté est en cours d'exécution.

Les algorithmes furtifs permettent aux virus de masquer complètement ou partiellement leur présence. L'algorithme furtif le plus courant consiste à intercepter les requêtes du système d'exploitation pour lire/écrire des objets infectés. Dans ce cas, les virus furtifs soignent temporairement ces objets ou substituent à leur place des informations non infectées. En partie, les virus furtifs incluent un petit groupe de virus de macro qui stockent leur code principal non pas dans des macros, mais dans d'autres zones du document - dans ses variables ou dans le texte automatique.

Ce sont des virus polymorphes. Certains antivirus utilisent un contrôle d'intégrité pour vérifier que les fichiers ont été modifiés. Ainsi, il crée une base de données avec des informations sur les fichiers exécutables du système. Ainsi, lorsque le fichier exécutable change de caractéristiques, l'antivirus protège l'utilisateur de la machine.

La méthode heuristique consiste à analyser le comportement des applications pour détecter une activité proche de celle d'un virus connu. Ainsi, ce type d'antivirus peut détecter un virus même si la banque antivirus n'est pas à jour. D'autre part, ils peuvent également générer de fausses alarmes.

Le polymorphisme (auto-cryptage) est utilisé pour compliquer la procédure de détection du virus. Les virus polymorphes sont des virus difficiles à détecter qui n'ont pas de code permanent. En général, deux échantillons du même virus ne correspondent pas. Ceci est réalisé en chiffrant le corps principal du virus et en modifiant le programme de décryptage.

Quels sont les types de virus les plus courants sur Internet ?

Virus du secteur d'amorçage

Il y a deux ans et demi, les spécialistes de la sécurité numérique ont découvert le premier virus conçu spécifiquement pour les téléphones dotés de ces appareils, les soi-disant smartphones. Son créateur inconnu, qui l'a apparemment créé juste pour se vanter d'être le premier, a décidé de le publier sur un site Web, peut-être quelque part en Espagne, au lieu de le diffuser.Mais en l'espace de deux mois, d'autres attaquants, cette fois en Asie du Sud-Est, lui ont permis de se répandre dans le monde. Dès que l'alarme se déclenche, ma commande est activée. Mais il n'y avait pas d'endroit sûr pour l'étudier ; contrairement à un virus, qui peut être observé et disséqué sur une machine déconnectée de tout réseau, les virus mobiles sont capables de se propager - dans certains cas même des sauts transocéaniques - lors de l'inclusion d'un téléphone infecté. Nous avons donc emmené les quatre téléphones portables touchés par Kabir dans un abri anti-bombes au sous-sol de notre immeuble de bureaux et avons gardé un garde à la porte avant de les allumer pour empêcher tout employé sans méfiance d'entrer et d'infecter son téléphone.

Lors de la création de virus, des techniques non standard sont souvent utilisées. Leur utilisation devrait rendre aussi difficile que possible la détection et la suppression du virus.

Selon la méthode d'infection, les chevaux de Troie, les utilitaires d'administration cachés, les virus intentionnels, etc. sont distingués.

Les chevaux de Troie portent le nom de chevaux de Troie. Le but de ces programmes est d'imiter certains programmes utiles, de nouvelles versions d'utilitaires populaires ou des ajouts à ceux-ci. Lorsqu'un utilisateur les écrit sur son ordinateur, les chevaux de Troie sont activés et effectuent des actions indésirables.

Les dégâts causés au cours des 20 dernières années ont été importants et croissants alors que les créateurs de logiciels malveillants à l'ancienne ciblant la renommée cèdent la place aux scientifiques légistes dont les programmes génèrent du spam, volent des données ou facilitent la pratique des ransomwares.

Cette évaluation s'est avérée d'une naïveté catastrophique. Dans le cas des logiciels malveillants mobiles, c'est comme si nous y étions. Nous devons agir rapidement pour éviter de répéter les erreurs du passé. Une erreur a été de sous-estimer le taux de propagation, la diversification et la sophistication des logiciels malveillants. Le taux d'infection est fonction à la fois du nombre d'hôtes potentiels pour les agents pathogènes virtuels et de la proportion de machines infectées. Le groupe cible des logiciels mobiles malveillants est énorme et grandit à pas de géant.

Une variété de chevaux de Troie sont des utilitaires d'administration cachés. Dans leurs fonctionnalités et leur interface, ils rappellent à bien des égards les systèmes d'administration informatique en réseau développés et distribués par divers fabricants de logiciels. Lors de l'installation, ces utilitaires installent automatiquement un système de contrôle à distance caché sur l'ordinateur. En conséquence, il existe la possibilité d'un contrôle secret de cet ordinateur. Mettant en œuvre les algorithmes sous-jacents, les utilitaires acceptent, lancent ou envoient des fichiers à l'insu de l'utilisateur, détruisent des informations, redémarrent l'ordinateur, etc. Il est possible d'utiliser ces utilitaires pour détecter et transférer des mots de passe et autres informations confidentielles, lancer des virus, détruire des données.

Il existe actuellement plus de 2 milliards de téléphones portables dans le monde. Il est vrai que la grande majorité sont encore d'anciens modèles qui fonctionnent sur des systèmes d'exploitation fermés, largement immunisés contre les infections. Chacune de ces fonctions est un canal par lequel les logiciels malveillants peuvent être distribués. Lorsque vous vous déplacez, votre téléphone peut laisser une trace d'appareils infectés. Et tout événement rassemblant un large public sera une excellente opportunité pour la propagation de tels virus.

Mais peu d'utilisateurs utilisent cette fonctionnalité. Cette proportion est encore plus élevée chez le grand public, si bien que ces appareils représentent un vecteur inquiétant de parasites invisibles. Et la population d'hôtes potentiels augmente rapidement. Les modèles de smartphones étaient chers et utilisés uniquement pour les affaires, mais ils sont maintenant devenus populaires. Environ 50 millions d'unités ont été vendues l'an dernier. Les analystes de l'industrie estiment que 350 millions de dollars seront utilisés aussi longtemps que.

Les virus intentionnels sont des programmes qui ne peuvent pas se répliquer en raison de bogues existants. Cette classe comprend également les virus qui ne se multiplient qu'une seule fois. Après avoir infecté n'importe quel fichier, ils perdent la capacité de se reproduire à travers lui.

Selon leurs capacités destructrices, les virus sont divisés en :

Si les prévisions se confirment, à l'avenir, ce type d'appareil sera encore plus courant que les ordinateurs. Un grand nombre d'utilisateurs peu ou pas expérimentés en informatique peuvent surfer sur Internet et partager des fichiers à l'aide de leur téléphone. Pour les créateurs de logiciels malveillants mobiles, ils seront des cibles irrésistiblement vastes et faciles.

Il serait prudent pour les opérateurs de commencer à orienter leurs utilisateurs mobiles vers la détection et la prévention des virus mobiles à partir de maintenant, plutôt que d'attendre que ces infections deviennent épidémiques. Les fraudeurs extorquent de l'argent aux menaces de destruction numérique ou aux verrouillages virtuels qui font tomber les serveurs Internet et de messagerie de l'entreprise. Dans certains pays, il n'y a pas de représailles contre ce type de crime parce que les autorités manquent de connaissances techniques, de ressources ou de volonté pour faire respecter la loi.

- non dangereux, dont l'impact se limite à une diminution de l'espace disque libre, ralentissant l'ordinateur, les effets graphiques et sonores ;

- dangereux, qui peut potentiellement entraîner des violations de la structure des fichiers et des dysfonctionnements de l'ordinateur ;

- très dangereux, dont l'algorithme comprend notamment des procédures de destruction de données et la capacité d'assurer une usure rapide des pièces mobiles des mécanismes en entrant en résonance et en détruisant les têtes de lecture/écriture de certains disques durs.

Pour lutter contre les virus, il existe des programmes qui peuvent être divisés en groupes principaux : moniteurs, détecteurs, médecins, auditeurs et vaccins.

Alors que la création d'un virus à des fins lucratives est en augmentation, la probabilité d'attaques graves par des logiciels malveillants mobiles est également en augmentation. Après tout, puisque la facturation d'un service est un temps d'utilisation, chaque appel téléphonique ou SMS est une transaction financière. Cela crée de nombreux avantages pour les pirates et les virus. Autrement dit, contrairement aux ordinateurs, les téléphones portables disposent d'un système de recharge en temps d'utilisation. Ces méchants peuvent en profiter.

En fait, du moins c'est déjà le cas. Ce chiffre est gonflé. Certains opérateurs de téléphonie mobile pensent que leurs clients sont responsables de ces transactions non autorisées et, lorsqu'ils le font, les criminels qui détiennent le supplément facturent des frais. Pendant ce temps, les fournisseurs de services américains commencent à introduire des "portefeuilles mobiles" qui permettent aux utilisateurs de transférer des fonds de leurs comptes à d'autres en envoyant des messages texte spécialement formatés par téléphone.

Surveiller les programmes(programmes de filtrage) résident dans la RAM de l'ordinateur, interceptentet informer l'utilisateur des appels du système d'exploitation utilisés par les virus pour se reproduire et causer des dommages. L'utilisateur a la possibilité d'autoriser ou de refuser l'exécution de ces demandes. L'avantage de ces programmes est la capacité de détecter les virus inconnus. L'utilisation de programmes de filtrage vous permet de détecter les virus à un stade précoce de l'infection informatique. Les inconvénients des programmes sont l'incapacité de suivre les virus qui accèdent directement au BIOS, ainsi que les virus de démarrage qui sont activés avant le lancement de l'antivirus lors du chargement de DOS, et l'émission fréquente de demandes d'opérations.

Programmes-détecteurs ils vérifient si les fichiers et les disques contiennent une combinaison d'octets spécifique à un virus donné. Lorsqu'il est trouvé, un message correspondant s'affiche. L'inconvénient est qu'il ne peut protéger que contre les virus connus.

Programmes de docteur restaurer les programmes infectés en supprimant le corps du virus. Généralement, ces programmes sont conçus pour des types spécifiques de virus et sont basés sur une comparaison de la séquence de codes contenue dans le corps du virus avec les codes des programmes contrôlés. Les programmes Doctor doivent être mis à jour périodiquement afin d'obtenir de nouvelles versions qui détectent de nouveaux types de virus.

Programmes d'audit analyser les changements d'état des fichiers et des zones système du disque. Vérifiez l'état du secteur de démarrage et de la table FAT ; longueur, attributs et heure de création des fichiers ; codes de somme de contrôle. L'utilisateur est informé de toute anomalie constatée.

Les programmes de vaccination modifient les programmes et les risques de manière à ne pas affecter le fonctionnement des programmes, mais le virus contre lequel la vaccination est effectuée considère les programmes ou les disques déjà infectés. Les programmes antivirus existants appartiennent principalement à la classe hybride (médecins-détecteurs, médecins-auditeurs, etc.).

En Russie, les programmes antivirus de Kaspersky Lab (Anti-IViral Toolkit Pro) et DialogScience (Adinf, Dr.Web) sont les plus largement utilisés. L'AntiViral Toolkit Pro (AVP) comprend le scanner AVP, le moniteur AVP, un gardien résident et le programme d'administration des composants installés. Centre de contrôle et un certain nombre d'autres. AVP Scanner, en plus de la numérisation traditionnelle des fichiers exécutables et des fichiers de documents, traite les bases de données de courrier électronique. L'utilisation du scanner vous permet de détecter les virus dans les fichiers compressés et archivés (non protégés par des mots de passe). Détecte et supprime les virus macro, polymorphes, stèles, chevaux de Troie et jusqu'alors inconnus. Ceci est réalisé, par exemple, en utilisant des analyseurs heuristiques. De tels analyseurs simulent le fonctionnement du processeur et analysent les actions du fichier diagnostiqué. En fonction de ces actions, une décision est prise quant à la présence d'un virus.

Le moniteur surveille les chemins de pénétration de virus typiques, tels que les opérations d'accès aux fichiers et aux secteurs.

AVP Control Center - un shell de service conçu pour définir l'heure de démarrage du scanner, mettre à jour automatiquement les composants du package, etc.

Si votre ordinateur est infecté ou soupçonné d'être infecté par un virus, vous devez :

- évaluer la situation et ne pas prendre de mesures entraînant la perte d'informations ;

- redémarrez le système d'exploitation de l'ordinateur. Dans ce cas, utilisez une disquette système spéciale, pré-créée et protégée en écriture. En conséquence, l'activation des virus de démarrage et résidents à partir du disque dur de l'ordinateur sera empêchée ;

- exécutez les programmes antivirus disponibles jusqu'à ce que tous les virus soient trouvés et supprimés. S'il est impossible de supprimer le virus et si le fichier contient des informations précieuses, archivez le fichier et attendez la sortie d'une nouvelle version de l'antivirus. Après avoir terminé, redémarrez votre ordinateur.