Windows ažuriranje protiv ransomwarea. Wana Decrypt0r ransomware istovremeno je napao desetke tvrtki i organizacija diljem svijeta

WannaCry decrypt0r šifrira korisničke podatke. Jednostavnije rečeno – nakon što virus proradi, nećete moći otvoriti svoje fotografije, dokumente itd.

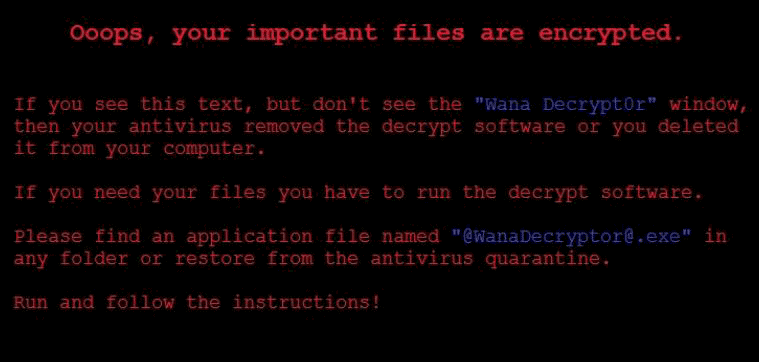

Ako je vaše računalo zaraženo ovim virusom, vidjet ćete banner koji zahtijeva plaćanje otkupnine. Za virus je potreban novac u kriptovaluti, iznos je oko 600 američkih dolara.

Važno je naglasiti da su virusom zahvaćena samo računala s Windows operativnim sustavom.

Kako zaštititi svoje računalo od napada WannaCry decrypt0r

1. Sa službene web stranice Microsofta (samo sa službene!) preuzmite posebnu "zakrpu" za svoju verziju OS-a. Instalirajte zakrpu (pokrenite i slijedite upute programa).

Budući da mnogi ljudi u svijetu još uvijek koriste Windows XP, unatoč činjenici da više nije podržan, tvrtka koja je razvila izdala je zakrpu za ovu verziju OS-a.

2. Ne zaboravite da sada morate posebno paziti na sve poveznice i privitke koji dolaze na vašu e-poštu. Čak i ako vam je poveznicu ili datoteku poslao netko koga dobro poznajete, nemojte skidati NIŠTA na svoje računalo!

3. Barem privremeno, ne biste trebali posjećivati sumnjive stranice i, sukladno tome, preuzimati bilo kakav sadržaj s njih.

4. Ako još niste uhvatili virus, ali ga se bojite, napravite sigurnosnu kopiju važnih podataka na neovisnom mediju (flash disk, vanjski tvrdi disk, CD ili DVD pogon).

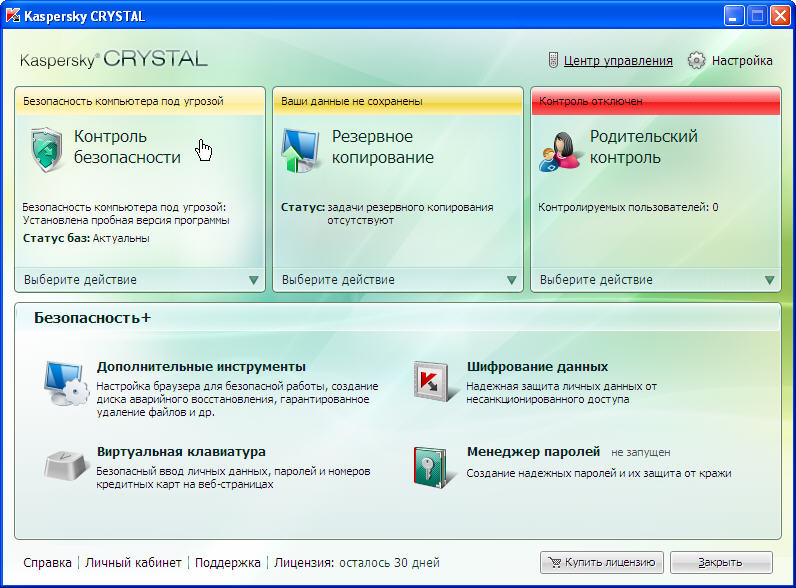

Zapamtite da uobičajena prisutnost antivirusa na računalu (čak i onog najpoznatijeg i najskupljeg) neće spasiti vaše podatke od ovog ransomware virusa ako sami niste oprezni i pažljivi! Unatoč optimističnim izvješćima nekih medija, svijetom se i dalje aktivno širi ovaj virus.

U petak navečer, 12. svibnja, postalo je poznato o napadu virusa WannaCry na niz velikih državnih agencija i privatnih tvrtki. Prema posljednjim podacima, zaraženo je više od 230 tisuća računala u više od 100 zemalja svijeta. I tako što se zna ovaj trenutak o ovom opasnom virusu?

Što je virus?

Po prirodi distribucije, WannaCry (aka Wana Decrypt0r 2.0) je crv, odnosno, koristeći sigurnosnu ranjivost, prodire u računalo, obavlja svoj prljavi posao, a zatim šalje svoje kopije na druga računala. Sjedanje na računalo WannaCry virusšifrira važne datoteke i prikazuje obavijest da su datoteke šifrirane i da morate platiti između 300 i 600 USD u Bitcoinima da biste ih dešifrirali. Ovaj virus koristi ranjivost u operativnom sustavu Windows poznatu kao ETERNALBLUE. Microsoft je ovu ranjivost zatvorio još u ožujku izdavanjem zakrpe MS17-010, no kako je napad pokazao, nisu svi uspjeli instalirati ovo ažuriranje ili jednostavno nisu htjeli to učiniti. O ovoj se ranjivosti naveliko pričalo nakon što je hakerska skupina ShadowBrokers objavila izvorne kodove nadzornih programa američke Agencije za nacionalnu sigurnost. Ti su programi koristili upravo ETERNALBLUE kako bi prodrli u računala građana Sjedinjenih Država i drugih zemalja koje je pratila NSA.

Tko je stvorio virus i za koju svrhu?

Na ovo pitanje, nažalost, još uvijek nitko ne može dati točan odgovor. Postoje samo verzije i pretpostavke.

Verzija 1. Nekoliko sati nakon početka napada, zapadni mediji brzo su za sve okrivili mitske “ruske hakere”, pri čemu misle na hakere koji rade za rusku vladu i ruske obavještajne službe. Sada, kada se zna da se većina zaraženih računala nalazi u Rusiji i da su od virusa posebno stradali Ministarstvo unutarnjih poslova, Ruske željeznice, telekom operateri i druge važne tvrtke i institucije, svima je jasno da ova verzija je apsolutno neodrživa. Osim toga, samo postojanje ovih "ruskih hakera" još nikome nije dokazano. Jedini ruski trag u ovom slučaju je da je poruka koju virus prikazuje na različiti jezici najkompetentnije sastavljen na ruskom jeziku. Stoga je vjerojatnost da su ljudi koji govore ruski autori virusa vrlo velika.

Verzija 2. Najočitija verzija je da su autori virusa obični kibernetički kriminalci koji žele lako zaraditi. Iskoristili su izvore NSA špijunskog alata, koji se mogu pronaći na internetu, i dodali ih svom ransomware virusu, te odabrali velike tvrtke i institucije samo zato što upravo te tvrtke imaju vrlo važne informacije koje ne žele izgubiti, te će biti prisiljene platiti napadačima.

Verzija 3. Prema ovoj verziji, autori virusa također su samo kibernetički kriminalci, no njih uopće nije zanimao novac koji mogu dobiti od žrtava, već baze podataka koje kradu sa zaraženih računala. Oni zatim mogu vrlo isplativo prodati te informacije. Zbog toga su se mnoge državne strukture i proračunske institucije našle na udaru.

Verzija 4. Netko uz pomoć virusa jednostavno ispituje situaciju i želi znati koliko su zaštićeni razni važni računalni sustavi, koliko će brzo reagirati administratori sustava i sigurnosne službe poduzeća, koliko daleko virus može prodrijeti i koje važne podatke može ukrasti. Koga bi ovo moglo zanimati? Možda teroristi ili specijalne službe neke države ili čak velike međunarodne korporacije?

Nakon objave ovog članka postalo je poznato da su stručnjaci antivirusne tvrtke Symantec, proučavajući kod WannaCry, pronašli sličnosti s alatima za hakiranje koje su ranije koristili hakeri iz grupe Lazarus. Ova hakerska skupina postala je poznata nakon hakiranja Sony Picturesa 2014. godine. Mnogi stručnjaci ovu skupinu povezuju s vodstvom Sjeverna Koreja. Međutim, još nije bilo moguće dokazati da su Lazarus tvorci WannaCryja.

Što trebam učiniti da se ne zarazim virusom?

Slučajevi zaraze WannaCry uglavnom se javljaju u mrežama velikih organizacija i institucija, no s obzirom na nasumičnost širenja virusa, mogu biti pogođeni i mali uredi te obični kućni korisnici. Kako biste se zaštitili morate:

- Ažurirajte operativni sustav:

- Ako ste instalirali OS: Windows 7, Windows 8.1, Windows 10, samo ažurirajte sustav u normalnom načinu rada putem automatsko ažuriranje(ako to iz bilo kojeg razloga nije moguće, slijedite poveznicu i ručno preuzmite zakrpu za svoju verziju OS-a).

- Ako koristite stariju verziju (na primjer: Windows XP) slijedite ovu poveznicu i preuzmite zakrpu za svoju verziju operativnog sustava.

- Obavezno instalirajte najnoviju verziju antivirusa (može biti i besplatna, npr. Avast Free) ili ako je već instalirana, ažurirajte je na Najnovija verzija i nemojte onemogućavati automatska ažuriranja, jer proizvođači antivirusnih programa također prate situaciju i pokušavaju pravovremeno odgovoriti na nove prijetnje.

- Poduzmite ove jednostavne mjere opreza:

- Ne preuzimajte datoteke sa sumnjivih stranica i stranica koje posjećujete prvi put.

- Ne otvarajte poveznice i datoteke u mailovima ako ne znate pošiljatelja ili ako vam se poruka čini sumnjivom. Često takva pisma sadrže neku vrstu zastrašujuće informacije, na primjer, da ste nešto učinili i sada ćete biti kažnjeni za to. Ne popuštajte i ne žurite nigdje kliknuti, ovo je standardni psihološki trik raznih prevaranata.

- Nemojte umetati tuđe flash pogone i diskove u računalo, a još više one koje nađete negdje na ulici.

Što učiniti ako je vaše računalo zaraženo WannaCry?

Na mnogo načina, ono što ćete učiniti odmah nakon infekcije i koliko brzo ćete to učiniti odredit će hoćete li moći spremiti svoje datoteke. Ne savjetujemo vam da plaćate uljezima, nitko vam neće jamčiti da će vaše datoteke stvarno biti dekriptirane i jednostavno ne biste trebali poticati kibernetičke kriminalce. Ukoliko se odlučite za plaćanje i datoteke su stvarno dešifrirane, ipak vam savjetujemo čišćenje računala od virusa sve do potpune reinstalacije operativnog sustava, jer se ne zna kakva će backdoora ("backdoors") virus ostaviti iza sebe. Vjerojatnost da se infekcija može ponoviti vrlo je velika.

Pažnja! U vrijeme pisanja ovog članka nije bilo načina za dešifriranje datoteka šifriranih WannaCryjem, ali sada postoji način za dobivanje ključa za dešifriranje na 32-bitnim verzijama Windows operativnog sustava (pojedinosti na kraju članka). Značajka ove metode je da ne možete isključiti računalo i pokrenuti programe kako ne biste prebrisali ovaj ključ. Stoga je donja uputa zastarjela i bit će relevantna samo ako hitno trebate vratiti normalan rad računala, a šifrirani podaci nisu potrebni.

I što treba učiniti:

- Isključite internet i isključite računalo što je prije moguće. Virus ne može odmah šifrirati sve datoteke, što prije reagirate, više datoteka možete spremiti.

- Pokrenite računalo s Live CD-a/DVD-a/USB-a (ako ne znate što je to, bolje kontaktirajte poznatog čarobnjaka ili servisni centar) i skenirajte sve diskove raznim antivirusnim programima (na primjer Dr. .Web CureIT ili Kaspersky Virus Removal Tool)

- Ako se virus otkrije i ukloni, kopirajte negdje one datoteke koje su ostale nekriptirane.

- Možete uključiti svoje računalo u normalnom načinu rada. Ako sustav radi normalno i virus se ni na koji način ne manifestira, instalirajte zakrpu za svoju verziju sustava Windows kako biste zatvorili ranjivost (ili potpuno ponovno instalirajte operativni sustav). Instalirajte novi antivirus. Ponovno skenirajte svoje računalo na viruse.

- Ako virus nije uspio izbrisati kopiju u sjeni datotečnog sustava, možete pokušati vratiti datoteke pomoću programa ShadowExplorer.

Dana 13. svibnja u tisku se pojavio izvještaj da britanski stručnjak za računalnu sigurnost poznat na internetu kao

Danas, 12. svibnja 2017., tvrtke i organizacije iz većine različite zemlje diljem svijeta (uključujući Rusiju) počeli su masovno prijavljivati napade ransomwarea Wana Decrypt0r, koji je također poznat kao WCry, WannaCry, WannaCrypt0r i WannaCrypt.

WannaCry/WanaCrypt0r 2.0 doista pokreće ET pravilo: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Sada se zna da je Wana Decrypt0r zarazio desetke tisuća strojeva u nekoliko sati. Dakle, prema stručnjacima Avast, njihov broj već premašuje 57.000, a glavne mete operatera malwarea su Rusija, Ukrajina i Tajvan.

Karta infekcija

Karta infekcija Među žrtvama napada ransomwarea su velika telekomunikacijska tvrtka Telefonica, plinska kompanija Gas Natural, dobavljač električne energije Iberdrola, Santander banka, konzultantska tvrtka KPMG, kao i mnoge zdravstvene ustanove u Velikoj Britaniji, koje su čak izdale upozorenje Nacionalne zdravstvene službe o zemlja.

Osim toga, novinari Meduze javljaju da je ransomware napao Megafon u Rusiji. Publikacija citira Petra Lidova, direktora za odnose s javnošću tvrtke:

“Postoji problem, on je lokaliziran. Svi izgledamo kao Englezi. Računala su bila šifrirana i tražena je otkupnina. Raspored je isti.

Ima kvarova u pristupu podacima, ali uredi su već zatvoreni, tako da nema velikih problema. Naša veza radi normalno, to ni na koji način ne utječe na pretplatnike. To je utjecalo na rad usluge: to jest, ako pretplatnik nazove operatera, moći će povezati neke usluge pomoću glasovnih naredbi, ali se neće moći prijaviti na vaš račun, jer je njegovo računalo onemogućeno iz sigurnosnih razloga.

Imamo računala zaražena virusom. Ima ih podosta. Brojku je teško procijeniti, imamo ogromnu tvrtku. Isključili smo mreže da se sve ovo ne proširi.

Ne mogu točno reći kada je počeo napad na nas. Otprilike u poslijepodnevnim satima. Teško mi je reći u kojim regijama.

Publikacija također izvješćuje da je Wana Decrypt0r napao Ministarstvo unutarnjih poslova i Istražni odbor Ruske Federacije, međutim, službeni predstavnici odjela poriču te informacije i tvrde da su “u tijeku planirani radovi na unutarnjem krugu”.

Vrijedno je napomenuti da se još u ožujku 2017. Microsoft pozabavio problemom ETERNALBLUE u biltenu MS17-010, međutim, kao što to uvijek biva, mnoge tvrtke i korisnici ne žure instalirati ažuriranja. Zapravo, sada vidimo posljedice raširenog zanemarivanja sigurnosti.

Trenutačno je već napravljena karta na kojoj možete promatrati širenje Wana Decrypt0r u stvarnom vremenu.

UPD. 22:45 sati

"Interfax" javlja da su službeni predstavnici Ministarstva unutarnjih poslova potvrdili činjenicu o napadu na njihove servere.

“Odjel za informacijske tehnologije, komunikacije i zaštitu informacija (DITSiZI) Ministarstva unutarnjih poslova Rusije zabilježio je 12. svibnja virusni napad na osobnih računala odjeli koji koriste Windows operativni sustav. Trenutno je virus lokaliziran. U tijeku su tehnički radovi na njegovom uništenju i ažuriranju antivirusnih zaštitnih alata “, kaže Irina Volk, službena predstavnica Ministarstva unutarnjih poslova.

Interfax također piše da su stručnjaci Kaspersky Laba već zabilježili oko 45.000 napada Wana Decrypt0r, koji su se dogodili u 74 zemlje svijeta, a Rusija je bila najviše zaražena.

Navečer 12. svibnja 2017. 74 zemlje progutao je novi enkripcijski virus koji je pogodio računalne mreže ne samo i ne toliko privatnih korisnika koliko kompanija o čijoj informacijskoj aktivnosti ovise milijuni ljudi. Najviše pogođena strana akcijama hakera bila je Rusija.

Koliko košta zaraziti baze podataka Ministarstva unutarnjih poslova, Ruskih željeznica, MegaFona i drugih velikih organizacija. Pročitajte o novom virusu za šifriranje 12. i 13. svibnja 2017. u materijalu stranice

Novi ransomware virus svibanj 2017. – što je bit virusa?

Virus šifriranja, ulazeći u računalo, šifrira datoteke pohranjene na njemu (dokumente, fotografije, video zapise itd.). Nakon toga, korisnik, pokušavajući otvoriti određenu datoteku, umjesto dokumenta, dobiva prozor u kojem se od njega traži da na račun napadača prebaci pozamašnu svotu u bitcoinima (od 300 do 600 dolara u bitcoinima). Kao odgovor, navodni korisnički podaci bit će dešifrirani.

Ni u kojem slučaju ne slijedite prevarante i ne plaćajte im traženi iznos. Prvo, daleko je od toga da ćete dobiti ključ za dešifriranje, a drugo, vodeći programeri sada su zauzeti proučavanjem ovog virusa. Čim se pronađe rješenje, bit će objavljeno na web stranicama vodećih antivirusnih tvrtki.

Novi ransomware virus svibanj 2017.: tko stoji iza stvaranja virusa?

Prvo su se na webu pojavile informacije da je u Opet su krivi ruski hakeri. Međutim, ova verzija nije stekla popularnost čak ni među zapadnim obavještajnim agencijama, budući da su ruska računala primila najveći udio infekcije kao rezultat velikog cyber napada.

Bivši američki obavještajac Edward Snowden nazvao je korijene ovog problema u razvoju špijunaže Agencije nacionalna sigurnost(ANB)

“Odluka NSA-e da stvori alate za napad na Amerikance softver sada prijeti životima pacijenata u bolnicama. Unatoč upozorenjima, NSA je razvila takve alate. Danas vidimo koliko to vrijedi."

Istina, vrijedi napomenuti da su programeri iz Velike Britanije sasvim slučajno uspjeli zaustaviti širenje virusa. MalvareTech programer i njegov kolega Darian Hass otkrio da novi ransomware virus pristupa nerazumljivoj adresi na webu koja se sastoji od skupa nepovezanih slova. Programeri su ovu kombinaciju registrirali kao naziv domene. I istog trenutka kibernetički napad je prestao.

Vrijedno je napomenuti da ova mjera može biti privremena ako hakeri promijene adresu u virusu. Ali za programere se takva pauza pokazala vrlo korisnom.

Kako se zaštititi od ransomware virusa i kako ne postati njegova žrtva?

Kako biste se zaštitili od novog enkripcijskog virusa (ili, kako su ga već prozvali, ransomware virusa), potrebno je pravovremeno ažurirati operativni sustav i koristiti sigurnosne kopije.

Zastario Operacijski sustavi vrlo važno za ažuriranje. Uostalom, oni su već skinuti sa zaštite i najosjetljiviji su sustavi na napade virusa.

Ne otvarajte privitke u e-porukama nepoznatih osoba. Virus može ući u vaše računalo zajedno s otvorenom datotekom. Stoga uvijek filtrirajte poruke, pa čak i ako vam padne na pamet da uđete u pismo, ni u kojem slučaju vas ne zanima privitak nepoznatog pošiljatelja.

Otkriti potencijal zlonamjerne datoteke, trebali biste omogućiti opciju "Prikaži ekstenzije datoteka" u postavkama sustava Windows. Stručnjaci kažu da se morate kloniti datoteka poput .exe, .scr. i .vbs.

Novi 2017 Wanna Cry ransomware virus nastavlja svoj opresivni marš webom, inficirajući računala i šifrirajući važne podatke. Kako se zaštititi od ransomwarea, zaštititi Windows od ransomwarea - izdaju li se zakrpe, zakrpe za dekriptiranje i liječenje datoteka?

Novi ransomware Wanna Cry iz 2017. nastavlja inficirati korporativna i privatna računala. Šteta od napada virusa iznosi milijardu dolara. U 2 tjedna ransomware virus zarazio je najmanje 300.000 računala, unatoč upozorenjima i sigurnosnim mjerama.

Virus šifriranja 2017, što je to - u pravilu možete "pokupiti", čini se, na najbezopasnijim stranicama, na primjer, bankovnim poslužiteljima s korisničkim pristupom. Nakon što se nađe na tvrdom disku žrtve, ransomware se "smješta" u sistemsku mapu System32. Od tamo program odmah onemogućuje antivirus i ulazi u "Autorun". Nakon svakog ponovnog pokretanja, ransomware ulazi u registar, započinjući svoj prljavi posao. Ransomware počinje preuzimati slične kopije programa kao što su Ransom i Trojan. Također nije neuobičajeno da se ransomware sam umnožava. Ovaj proces može biti trenutan ili može trajati tjednima - dok žrtva ne primijeti da nešto nije u redu.

Enkriptor se često maskira u obične slike, tekstualne datoteke, ali bit je uvijek ista - to je izvršna datoteka s nastavkom .exe, .drv, .xvd; ponekad - knjižnice.dll. Najčešće, datoteka ima potpuno bezopasan naziv, poput "document. dokument" ili " slika.jpg”, gdje se ekstenzija piše ručno, a prava vrsta datoteke je skrivena.

Nakon dovršetka šifriranja, korisnik umjesto poznatih datoteka vidi skup "slučajnih" znakova u nazivu i unutra, a ekstenzija se mijenja u dosad nepoznatu - .NO_MORE_RANSOM, .xdata i druge.

2017 Wanna Cry ransomware virus - kako se zaštititi. Želio bih odmah napomenuti da je Wanna Cry skupni pojam za sve ransomware i ransomware viruse, budući da iza novije vrijeme najčešće zaražena računala. Dakle, pričat ćemo o zaštiti od Ransom Ware ransomwarea, kojih ima jako puno: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Kako zaštititi Windows od ransomwarea. Kao što je ranije objavljeno, ransomware tipa Wanna Cry prodire u sustav koristeći, međutim, "zakrpanu" ranjivost - EternalBlue kroz SMB port protokol.

Windows ransomware zaštita 2017 - osnovna pravila:

Windows ažuriranje, pravovremeni prijelaz na licencirani OS (Napomena: XP verzija nije ažurirana)

ažuriranje antivirusnih baza podataka i vatrozida na zahtjev

krajnji oprez pri preuzimanju bilo kakvih datoteka (slatke "mačke" mogu dovesti do gubitka svih podataka)

sigurnosno kopiranje važnih informacija na prijenosni medij.

Ransomware virus 2017: kako izliječiti i dekriptirati datoteke.

Oslanjajući se na antivirusni softver, možete neko vrijeme zaboraviti na dekriptor. U Kaspersky Labsu, Dr. Web, Avast! i drugim antivirusima, još nije pronađeno rješenje za liječenje zaraženih datoteka. Trenutno je virus moguće ukloniti pomoću antivirusa, ali još nema algoritama koji bi sve vratili “u normalu”.

Neki pokušavaju koristiti dekriptore poput uslužnog programa RectorDecryptor, ali to neće pomoći: algoritam za dešifriranje novih virusa još nije sastavljen. Također je apsolutno nepoznato kako će se virus ponašati ako se ne ukloni nakon korištenja takvih programa. Često to može rezultirati brisanjem svih datoteka – kao upozorenje onima koji ne žele platiti napadačima, autorima virusa.

U ovom trenutku najviše učinkovit način vratiti izgubljene podatke apel je na one. podrška dobavljača antivirusni program koji koristite. Da biste to učinili, pošaljite pismo ili upotrijebite obrazac za povratne informacije na web mjestu proizvođača. Obavezno dodajte šifriranu datoteku u privitak i, ako postoji, kopiju izvornika. Ovo će pomoći programerima u izradi algoritma. Nažalost, za mnoge napad virusa dolazi kao potpuno iznenađenje, a kopije nisu pronađene, što ponekad komplicira situaciju.

Srčane metode liječenja Windowsa od ransomwarea. Nažalost, ponekad morate pribjeći potpunom formatiranju tvrdog diska, što podrazumijeva potpunu promjenu OS-a. Mnogi će razmišljati o vraćanju sustava, ali to nije opcija - čak i postoji "povratak" koji će vam omogućiti da se riješite virusa, a datoteke će i dalje ostati šifrirane.