فيروسات الكمبيوتر وأنواعها. ما هي فيروسات الكمبيوتر

فيروس الكمبيوتر- نوع من البرمجيات الخبيثة يمكنه إنشاء نسخ منه والتطفل على كود البرامج الأخرى ، ومناطق ذاكرة النظام ، وقطاعات التمهيد ، وكذلك توزيع نسخه عبر قنوات الاتصال المختلفة.

كقاعدة عامة ، الغرض من الفيروس هو تعطيل عمل البرامج وأنظمة الأجهزة: حذف الملفات ، وجعل هياكل استضافة البيانات غير قابلة للاستخدام ، وحظر عمل المستخدم ، وما إلى ذلك. حتى لو لم يقم مؤلف الفيروس ببرمجة التأثيرات الضارة ، فإن الفيروس يمكن أن يتسبب في تعطل جهاز الكمبيوتر بسبب الأخطاء ، وعدم احتساب التفاصيل الدقيقة للتفاعل مع نظام التشغيل والبرامج الأخرى. بالإضافة إلى ذلك ، تشغل الفيروسات ، كقاعدة عامة ، مساحة على وسائط التخزين وتستهلك بعض موارد النظام الأخرى.

في الحياة اليومية ، تسمى "الفيروسات" جميع البرامج الضارة ، على الرغم من أن هذا في الواقع ليس سوى نوع واحد منها.

قصة

أسس نظرية آليات التكاثر الذاتي جون فون نيومان ، وهو أمريكي من أصل مجري ، اقترح في عام 1951 طريقة لإنشاء مثل هذه الآليات. وقد عُرفت الأمثلة العملية لمثل هذه البرامج منذ عام 1961.

أول فيروسات معروفة هي Virus 1،2،3 و Elk Cloner لجهاز Apple II PC ، والتي ظهرت عام 1981. في شتاء 1984 ، ظهرت أولى أدوات مكافحة الفيروسات - CHK4BOMB و BOMBSQAD بواسطة آندي هوبكنز (المهندس. آندي هوبكنز). في أوائل عام 1985 ، جاي وونغ جي وونغ) كتب برنامج DPROTECT - أول مضاد فيروسات مقيم.

تعود أولى الأوبئة الفيروسية إلى عام 1989: الدماغ أ(انتشر في قطاعات التمهيد للأقراص المرنة ، تسبب في أكبر وباء) ، بيت المقدس*(تجلى يوم الجمعة 13 مايو 1988 ، تدمير البرامج عند إطلاقها) ، دودة موريس (أكثر من 6200 جهاز كمبيوتر ، معظم الشبكات كانت معطلة لمدة تصل إلى خمسة أيام) ، DATACRIME (حوالي 100 ألف جهاز كمبيوتر مصاب في هولندا وحدها) .

في الوقت نفسه ، تشكلت الفئات الرئيسية من الفيروسات الثنائية: ديدان الشبكة (دودة موريس ، 1987) ، أحصنة طروادة (الإيدز ، 1989) ، الفيروسات متعددة الأشكال (كاميليون ، 1990) ، الفيروسات الخفية (فرودو ، ويل ، النصف الثاني من عام 1990) ).

في موازاة ذلك ، تتشكل الحركات المنظمة لكل من التوجهات المؤيدة والمضادة للفيروسات: في عام 1990 ، ظهرت BBS Virus Exchange المتخصصة ، "الكتاب الأسود الصغير لفيروسات الكمبيوتر" لمارك لودفيج ، وهو أول برنامج تجاري لمكافحة الفيروسات Symantec Norton AntiVirus.

بالإضافة إلى ذلك ، تفسح الفيروسات المتجانسة المجال إلى حد كبير لأجنحة البرامج الضارة والمساعدات المنفصلة الأدوار (أحصنة طروادة ، وأدوات التنزيل / القطارات ، ومواقع التصيد ، و spambots ، والعناكب). تزدهر التقنيات الاجتماعية - البريد العشوائي والتصيد الاحتيالي - كوسيلة للعدوى لتجاوز آليات حماية البرامج.

في البداية ، استنادًا إلى أحصنة طروادة ، ومع تطور تقنيات شبكة النظير للنظير - وبشكل مستقل - أكثر نظرة حديثةالفيروسات - ديدان الروبوتات (روستوك ، 2006 ، حوالي 150 ألف روبوت ؛ كونفيكر ، 2008-2009 ، أكثر من 7 ملايين روبوت ؛ كراكن ، 2009 ، حوالي 500 ألف روبوت). تم أخيرًا إضفاء الطابع الرسمي على الفيروسات ، من بين البرامج الضارة الأخرى ، كوسيلة للجرائم الإلكترونية.

أصل اسم الاسم

فيروس الكمبيوترتم تسميته بالقياس مع الفيروسات البيولوجية لآلية توزيع مماثلة. على ما يبدو ، أول استخدام لكلمة "فيروس" فيما يتعلق بالبرنامج استخدمه جريجوري بينفورد (جريجوري بينفورد) في القصة الخيالية "The Scarred Man" ، التي نُشرت في مجلة Venture في مايو 1970.

تم "اكتشاف" مصطلح "فيروس الكمبيوتر" لاحقًا واُكتُشف أكثر من مرة. وهكذا ، فإن المتغير في روتين PERVADE () الفرعي ، والذي تحدد قيمته ما إذا كان البرنامج الحيواني سيتم توزيعه على القرص ، كان يسمى VIRUS. أيضًا ، وصف جو ديلينجر برامجه بالفيروس ، وربما كان هذا هو أول ما تم تسميته بشكل صحيح على أنه فيروس.

تعريف رسمي

لا يوجد تعريف مقبول بشكل عام للفيروس. في البيئة الأكاديمية ، استخدم المصطلح فريد كوهين في عمله "تجارب مع فيروسات الكمبيوتر" ، حيث ينسب هو نفسه تأليف المصطلح إلى لين إيدلمان.

رسميًا ، تم تعريف الفيروس بواسطة فريد كوهين بالإشارة إلى آلة تورينج على النحو التالي:

M: (S M ، I M ، O M: S M x I M> I M ، N M: S M x I M> S M، D M: S M x I M> d)

مع مجموعة معينة من الدول إس إم، مجموعة رموز الإدخال أنا أكونوالتعيينات (O M، N M، D M)، والتي تستند إلى حالتها الحالية ق ∈ S مورمز الإدخال أنا ∈ أنا م، قراءة من الشريط شبه اللانهائي ، يحدد: رمز الإخراج س ∈ أنا مللتسجيل على الشريط ، الحالة التالية للجهاز ق "∈ S Mوالحركة على طول الشريط د ∈ (-1،0،1).

لهذا الجهاز متسلسل الأحرف ت: v أنا ∈ أنا ميمكن اعتباره فيروساً إذا وفقط في حالة معالجة التسلسل الخامسفي الوقت ر، يستلزم ذلك في إحدى اللحظات التالية من الوقت ر، اللاحق الخامس'(لا تتداخل مع الخامس) موجود على الشريط وهذا التسلسل الخامس'سجلت مفي هذه النقطة ربين الكذب رو ر ″:

∀ C M ∀ t ∀ j: S M (t) = S M 0 ∧ P M (t) = j ∧ (C M (t، j) ... C M (t، j + | v | - 1)) = v ⇒ ∃ v "∃ ي "∃ t" ∃ t ": t< t" < t" ∧ {j" … j" +|v"|} ∩ {j … j + |v|} = ∅ ∧ { C M (t", j") … C M (t", j" + |v"| - 1)} = v" ∧ P M (t") ∈ { j" … j" + |v"| - 1 }

- ر ∈ ن عدد عمليات "الحركة" الأساسية التي تقوم بها الآلة

- ف م ∈ ن رقم الموضع على شريط الآلة في ذلك الوقت ر

- S M 0 الحالة الأولية للآلة

- محتويات الخلية C M (t ، c) جفي الوقت ر

تم تقديم هذا التعريف في سياق المجموعة الفيروسية VS = (M ، V)- زوج يتكون من آلة تورينج مومجموعة من متواليات الأحرف V: v ، v "∈ V.. ويترتب على هذا التعريف أن مفهوم الفيروس مرتبط ارتباطًا وثيقًا بتفسيره في سياق أو بيئة معينة.

لقد أظهر فريد كوهين أن "أي تسلسل من الأحرف يتكاثر ذاتيًا: مفرد مقابل واحد ، والذي وفقًا له يوجد عدد لا حصر له ضد، و لا- ضد، التي توجد لها آلات تكون فيها جميع تسلسلات الأحرف عبارة عن فيروس ، والآلات التي لا يمثل تسلسل الأحرف فيها فيروسًا ، مما يجعل من الممكن فهم متى يكون تسلسل الأحرف المحدود هو فيروس لبعض الأجهزة. كما أنه يثبت ، بشكل عام ، مسألة ما إذا كان زوج معين (M ، X): X i ∈ I M.الفيروس غير قابل للتقرير (أي أنه لا توجد خوارزمية يمكنها التعرف على جميع الفيروسات بشكل موثوق) ، بنفس الوسائل التي ثبت من خلالها عدم إمكانية حل مشكلة التوقف.

أثبت باحثون آخرون أن هناك أنواعًا من الفيروسات (فيروسات تحتوي على نسخة من برنامج اصطياد الفيروسات) لا يمكن اكتشافها بدقة بواسطة أي خوارزمية.

تصنيف

يوجد الآن العديد من أنواع الفيروسات التي تختلف في الطريقة الرئيسية للتوزيع والوظيفة. إذا تم توزيع الفيروسات في الأصل على الأقراص المرنة والوسائط الأخرى ، فإن الفيروسات التي تنتشر عبر الإنترنت هي المسيطرة الآن. تتزايد أيضًا وظيفة الفيروسات ، التي تتبناها من أنواع البرامج الأخرى.

من خلال الإنترنت والشبكات المحلية والوسائط القابلة للإزالة.

آلية

تنتشر الفيروسات عن طريق نسخ أجسامها والتأكد من تنفيذها لاحقًا: تضمين نفسها في التعليمات البرمجية القابلة للتنفيذ للبرامج الأخرى ، واستبدال البرامج الأخرى ، وتسجيل نفسها في التشغيل التلقائي ، والمزيد. لا يمكن أن يكون الفيروس أو الناقل الخاص به عبارة عن برامج تحتوي على رمز الجهاز فحسب ، ولكن أيضًا أي معلومات تحتوي على أوامر قابلة للتنفيذ تلقائيًا - على سبيل المثال ، الملفات الدفعية ومستندات Microsoft Word و Excel التي تحتوي على وحدات ماكرو. بالإضافة إلى ذلك ، لاختراق جهاز كمبيوتر ، يمكن للفيروس استخدام نقاط الضعف في البرامج الشائعة (على سبيل المثال ، Adobe Flash و Internet Explorer و Outlook) ، والتي يقوم الموزعون بتضمينها في البيانات العادية (الصور والنصوص وما إلى ذلك) إلى جانب استغلال ذلك يستخدم الضعف.

القنوات

- أقراص. القناة الأكثر شيوعًا للعدوى في 1980-1990. إنه الآن غير موجود عمليًا بسبب ظهور قنوات أكثر شيوعًا وفعالية ونقص محركات الأقراص المرنة على العديد من أجهزة الكمبيوتر الحديثة.

- محركات أقراص فلاش (محركات أقراص فلاش). في الوقت الحاضر ، تستبدل محركات أقراص USB المحمولة الأقراص المرنة وتكرر مصيرها - عدد كبير منتنتشر الفيروسات من خلال محركات الأقراص القابلة للإزالة ، بما في ذلك الكاميرات الرقمية وكاميرات الفيديو الرقمية والمشغلات الرقمية المحمولة ، ومنذ العقد الأول من القرن الحادي والعشرين ، لعبت الهواتف المحمولة ، وخاصة الهواتف الذكية ، دورًا متزايدًا (ظهرت فيروسات الهواتف المحمولة). كان استخدام هذه القناة مدفوعًا بشكل أساسي في السابق بالقدرة على إنشاء ملف autorun.inf خاص على محرك أقراص ، حيث يمكنك تحديد البرنامج الذي يقوم Windows Explorer بتشغيله عند فتح محرك الأقراص. في Windows 7 ، تم تعطيل القدرة على التشغيل التلقائي للملفات من الوسائط المحمولة.

- البريد الإلكتروني . عادة ، يتم إخفاء الفيروسات الموجودة في رسائل البريد الإلكتروني كمرفقات غير ضارة: صور ، مستندات ، موسيقى ، روابط إلى مواقع ويب. قد تحتوي بعض رسائل البريد الإلكتروني بالفعل على روابط فقط ، أي أن الأحرف نفسها قد لا تحتوي على تعليمات برمجية ضارة ، ولكن إذا فتحت مثل هذا الرابط ، يمكنك الوصول إلى موقع ويب تم إنشاؤه خصيصًا يحتوي على رمز فيروسات. تستخدم العديد من فيروسات البريد ، بمجرد وصولها إلى جهاز كمبيوتر المستخدم ، دفتر العناوين من عملاء البريد المثبتين مثل Outlook لإرسال أنفسهم أكثر.

- أنظمة المراسلة الفورية. من الشائع أيضًا هنا إرسال روابط إلى صور أو موسيقى أو برامج يُفترض أنها فيروسات عبر ICQ وبرامج المراسلة الفورية الأخرى.

- صفحات الانترنت. من الممكن أيضًا الإصابة عبر صفحات الإنترنت نظرًا لوجود محتوى "نشط" مختلف على صفحات شبكة الويب العالمية: البرامج النصية ومكونات ActiveX. في هذه الحالة ، يتم استخدام ثغرات البرامج المثبتة على جهاز الكمبيوتر الخاص بالمستخدم ، أو نقاط الضعف في برنامج مالك الموقع (وهو الأمر الأكثر خطورة ، نظرًا لأن المواقع المحترمة ذات التدفق الكبير للزائرين معرضة للإصابة) ، والمستخدمين المطمئنين ، بعد الوصول إلى مثل هذا الموقع ، خطر إصابة أجهزة الكمبيوتر الخاصة بهم.

- الإنترنت والشبكات المحلية (الديدان). الديدان هي نوع من الفيروسات التي تتسلل إلى جهاز الكمبيوتر الضحية دون تدخل المستخدم. تستخدم الديدان ما يسمى ب "الثغرات" (نقاط الضعف) في برامج نظام التشغيل لاختراق الكمبيوتر. الثغرات الأمنية هي أخطاء وعيوب في البرامج تسمح بتنزيل وتنفيذ رمز الجهاز عن بُعد ، ونتيجة لذلك تدخل الدودة إلى نظام التشغيل ، وكقاعدة عامة ، تبدأ في إصابة أجهزة الكمبيوتر الأخرى عبر شبكة محلية أو الإنترنت. يستخدم المهاجمون أجهزة كمبيوتر المستخدم المصابة لإرسال بريد عشوائي أو لهجمات DDoS.

مكافحة الكشف

الوقاية والعلاج

في الوقت الحالي هناك الكثير برامج مكافحة الفيروساتتستخدم لمنع الفيروسات من دخول جهاز الكمبيوتر. ومع ذلك ، ليس هناك ما يضمن أنهم سيكونون قادرين على التعامل معها آخر التطورات. لذلك يجب اتخاذ بعض الاحتياطات ، وعلى وجه الخصوص:

- لا تعمل في ظل حسابات مميزة ما لم يكن ذلك ضروريًا للغاية. (حساب المسؤول في Windows)

- لا تقم بتشغيل برامج غير مألوفة من مصادر مشكوك فيها.

- حاول منع إمكانية التعديل غير المصرح به لملفات النظام.

- تعطيل وظائف النظام التي يحتمل أن تكون خطرة (على سبيل المثال ، وسائط التشغيل التلقائي في MS Windows ، وإخفاء الملفات ، وامتداداتها ، وما إلى ذلك).

- لا تذهب إلى المواقع المشبوهة ، انتبه إلى العنوان الموجود في شريط عنوان المتصفح.

- استخدم فقط التوزيعات الموثوقة.

- قم بعمل نسخ احتياطية من البيانات المهمة باستمرار ، ويفضل أن يكون ذلك على وسائط لم يتم مسحها (على سبيل المثال ، BD-R) ولها صورة نظام مع جميع الإعدادات للنشر السريع.

- قم بإجراء تحديثات منتظمة للبرامج المستخدمة بشكل متكرر ، خاصة تلك التي توفر أمان النظام.

- الكائنات المتضررة: تصيب التعليمات البرمجية المصدر ، فيروسات التمهيد ، فيروسات الملفات ، فيروسات الماكرو.

- طريقة الإصابة: إضافة أنفسهم إلى الملف القابل للتنفيذ ، أو إتلاف الملف أو حذفه دون إمكانية استرداده ، تقوم الفيروسات بإنشاء ملفات منفصلة لوجودها.

- أنظمة التشغيل: Windows، Unix، Linux، DOS.

- عن طريق تقنية الفيروسات: الفيروسات غير المرئية ، الجذور الخفية.

- عن طريق اللغة التي تم إنشاء الفيروس بها. هناك الكثير منهم ويختلفون كثيرًا.

- يتم تقسيمهم حسب الغرض: جواسيس ، أبواب خلفية ، إلخ.

لخالق الفيروس درجات، الذي تسبب في ضرر لمستخدمي ماكنتوش في عام 1988 ، لم يتم توجيه أي تهم إليه لأن أفعاله لم تندرج تحت القانون الساري آنذاك في الولايات المتحدة قانون الاحتيال وإساءة استخدام الكمبيوترأو قوانين أخرى. أدت هذه الحالة إلى تطوير أحد القوانين الأولى المتعلقة بفيروسات الكمبيوتر: قانون القضاء على فيروسات الكمبيوتر(1988). وبالمثل ، فإن مبتكر الفيروس الأكثر تدميراً ، ILOVEYOU ، أفلت من العقاب في عام 2000 بسبب عدم وجود قوانين ذات صلة في الفلبين.

الإنشاء والتوزيع البرمجيات الخبيثة(بما في ذلك الفيروسات) تتم مقاضاته في بعض البلدان مثل عرض منفصلالجرائم: في روسيا وفقًا للقانون الجنائي للاتحاد الروسي () ، في الولايات المتحدة وفقًا لـ قانون الاحتيال وإساءة استخدام الكمبيوتر، في اليابان . ومع ذلك ، في العديد من البلدان ، لا يعد إنشاء الفيروسات جريمة في حد ذاته ، ويقع الضرر الذي تسببه في إطار قوانين جرائم الكمبيوتر العامة.

يعد فيروس الكمبيوتر نوعًا من البرامج الضارة المصممة لإلحاق الضرر بالمستخدم. مثل البرمجياتإمكانيات توزيع واسعة جدًا ، يمكنه إنشاء نسخ خاصة به ، والتنقل عبر المجلدات والأجهزة المحمولة. أيضا ، الفيروس يعتني بأمنه ، وهو مضمن في كود البرامج المختلفة. بعض الفيروسات قادرة على إصابة مناطق ذاكرة النظام.

في الأساس ، هناك حاجة إلى فيروس الكمبيوتر لإلحاق الضرر بجهاز الكمبيوتر الخاص بالمستخدم أو سرقة البيانات الشخصية ، على سبيل المثال: حذف بعض الملفات ، حظر العمل ، جعل الكمبيوتر غير صالح للعمل. في بعض الأحيان ، هناك حالات لا تتم فيها برمجة الفيروس لإلحاق الضرر بالكمبيوتر ، ولكن هذا لا يزال يحدث بسبب تعارض النظام الداخلي مع البرامج الضارة. يتم شرح مثل هذه التعارضات بكل بساطة ، من الصعب للغاية التنبؤ بالمشكلات التي قد تنشأ عندما يتفاعل الفيروس مع نظام. ومع ذلك ، حتى أكثر الفيروسات ضررًا تستهلك باستمرار موارد النظام ، لذا لا يجب أن تتحملها.

تصنيف الفيروسات

في البداية ، يمكن للفيروسات أن تنتشر فقط من خلال الأقراص المرنة ومحركات الأقراص الثابتة ، ولكن بمرور الوقت ، تنمو قدراتها وتشعر الآن بالرضا على الإنترنت ... الآن يتم تصنيف الفيروسات وفقًا لمخطط مفهوم إلى حد ما ، سأقدم أمثلة.

أنواع فيروسات الكمبيوتر

في العالم الحديثمن الصعب العثور على شخص لديه إمكانية الوصول إلى الإنترنت ولم يسمع عن الفيروسات. ستساعدك هذه المقالة في معرفة ما هو أنواع فيروسات الكمبيوتر. سأدرج أهمها التي تحدث في أغلب الأحيان:

فيروسات التمهيد- اضغط على قطاعات القرص الصلب ، لتحل محل المعلومات اللازمة لعمل الحاسب. على سبيل المثال ، إذا تسلل مثل هذا الفيروس إلى جهاز الكمبيوتر الخاص بك بنجاح ، فمن المحتمل أنك لن تتمكن من تشغيل نظام التشغيل. الشيء هو أن المعلومات المستبدلة تستخدم لتشغيل نظام التشغيل.

الاستفادة- فيروس يستغل نقاط الضعف في نظام التشغيلوافتح "الطريق" أمام الفيروسات الأخرى. باستخدام هذا الفيروس ، يمكن للمهاجمين تشغيل الكثير من البرامج الضارة المختلفة على الكمبيوتر والوصول إلى جميع أقسام جهاز الكمبيوتر.

أبواب خلفية- يتم استخدام برامج الفيروسات هذه من قبل المتسللين بشكل أساسي للحصول على وصول مخفي وحقوق غير محدودة على الكمبيوتر. غالبًا ما يؤدي هذا إلى فقدان البيانات الشخصية والمحافظ وحتى الأموال من الحساب. يمكن استخدامه أيضًا للتثبيت المخفي للعديد من البرامج.

الفيروسات الكبيرةهي فيروسات صغيرة جدًا مكتوبة بلغة التطبيق. على سبيل المثال ، يمكن إنشاء مثل هذا الفيروس في مايكروسوفت اكسل. تصيب هذه الفيروسات المستند الذي تم احتواؤه فيه ، ومن أجل الانتشار ، يجب تشغيل المستند على جهاز كمبيوتر سليم.

الزراعة- يقوم المهاجم بإنشاء نسخة من الموقع الشهير وإعادة توجيه حركة المرور (المستخدمين) هناك. يتم ذلك عن طريق ملف المضيف ، مثل هذه التلاعبات تسمح لك بسرقة الأموال والبيانات الشخصية. في كثير من الأحيان ، بهذه الطريقة ، يخسر الناس أموالهم من المحافظ الإلكترونية أو بيانات البطاقة.

الجذور الخفية- يتم تثبيته سرًا على جهاز كمبيوتر مصاب وينشئ نسخًا من البيانات للمهاجم ، بينما تظل هوية المخترق مخفية. في كثير من الأحيان ، لا تكتشف برامج مكافحة الفيروسات مثل هذه الفيروسات في الوقت الفعلي وتحتاج إلى فحص النظام.

الاموات الاحياء- نوع من الفيروسات يصيب جهاز الكمبيوتر ويستخدمه لهجمات DOS والتلاعبات المماثلة.

الديدان- الطريقة المفضلة لنشر هذه الفيروسات هي نقل الملفات ، لأنها تصيب الملفات وبرامج الطرف الثالث. يمكن إرسالها إلى مستخدم ساذج عبر البريد الإلكتروني كصورة أو ملف نصي. من السهل جدًا توزيعها وإنشاء نسخ خاصة بها على جهاز كمبيوتر.

فيروسات غير مرئية

تعمل بعض الفيروسات دون أن يلاحظها أحد تمامًا ، وإذا لم تقم بفحص جهاز الكمبيوتر الخاص بك ، فمن الصعب تخمين وجودها. سأعطي مثالا صغيرا.

لقد وجدت هذه الفيروسات مؤخرًا ، ولم تخلق أي مشاكل ملحوظة ، لكنها ما زالت تؤثر على الأداء. يستهلك أي فيروس موارد الكمبيوتر ، مما يجعله يعمل بشكل أبطأ بشكل ملحوظ. يمكن اكتشاف العديد من الفيروسات عند تنزيل ملفات من الإنترنت ، لذا كن حذرًا!

كانت الفيروسات الأولى غير ضارة. كانت هذه تجارب - مثل أحد فيروسات "الزاحف" الأولى ، التي عرضت ببساطة الرسالة "أنا مخلوق: أمسك بي إذا كنت تستطيع". اقتصر توزيعها على الشبكات المنزلية (كان برنامج Creeper موجودًا في TENEX OS). كان هذا في عام 1971.

يوجد الآن ملايين الفيروسات المنتشرة عبر الإنترنت بشتى الطرق - توزيعات الملفات ، والبريد الإلكتروني ، والمواقع الإلكترونية. عندما يرتبط كل شيء بكل شيء ، تنتشر الفيروسات بسرعة. الحماية من الفيروسات هي عمل مربح.

لقد بدأت ببطء إلى حد ما وقبل ذلك بكثير مما قد تعتقد. انتشرت الفيروسات الأولى في وضع عدم الاتصال - فقد عملت مع الأقراص المرنة وتم نقلها إليها بين أجهزة الكمبيوتر. من اخترع الفيروس؟

تمت كتابة أول فيروس من نوع Mac على شكل مزحة مراهقة. تم صنع أول فيروس للكمبيوتر الشخصي لمكافحة القرصنة.

إلك كلونر

لقد مازحت مع زملائي ، وأغير نسخ الألعاب المقرصنة حتى يدمروا أنفسهم بعد عدد معين من عمليات الإطلاق. لقد وزعت الألعاب ، وتعلقوا بها ، ثم توقفت فجأة عن العمل وأعطت نوعًا من التعليقات المضحكة على الشاشة (روح الدعابة في الصف التاسع).

نتيجة لذلك ، توقف الأصدقاء عن ترك Skrenta بالقرب من أقراصهم المرنة. توقفوا عن إقراضه الألعاب ، وتوقف الجميع عن اللعب بألعابه ، وما إلى ذلك. لكنه لم يهدأ. بدأ يدقق في التعليمات والأوصاف ، محاولًا العثور على ثغرة أمنية في Apple II. وقد توصل إلى طريقة لتنفيذ التعليمات البرمجية دون لمس الأقراص المرنة.

"خطرت لي فكرة ترك أثر معين في نظام التشغيل على كمبيوتر مدرسة عاملة. إذا لم يقم المستخدم التالي بإعادة تشغيل الكمبيوتر من محرك الأقراص الخاص به ، فإن محرك الأقراص الخاص به قد تأثر بالرمز الخاص بي ".

كتب الكود بلغة التجميع ، وأطلق عليه اسم Elk Cloner. أصبح ما أطلق عليه فيما بعد "فيروس قطاع التمهيد". عندما تم إدخال قرص غير مصاب في محرك جهاز كمبيوتر مصاب ، فإنه يصيب القرص عن طريق كتابة نسخة من الفيروس إليه في قطاع التمهيد. تم تنفيذ هذا الرمز تلقائيًا عند التشغيل. عند إحضار قرص مصاب بجهاز كمبيوتر آخر والتمهيد منه ، أصاب الشخص هذا الكمبيوتر بنسخة من الفيروس.

تداخل الفيروس مع الكمبيوتر قليلاً ، وفي إطلاقه الخمسين ، بدلاً من تشغيل البرنامج ، قام بعرض قصيدة كاملة على الشاشة:

Elk Cloner: برنامج ذو شخصية

سوف تناسب عجلاتك

اخترق رقائقك

نعم ، إنه شبيه!

العصي مثل الغراء

سوف يصحح المنطوق الخاص بك

أرسل Cloner بسرعة.

بسبب التأخير في ظهور البرنامج ، لم يتم ملاحظته على الفور ، مما أدى إلى تحسين فرص التوزيع. استمر الوباء لعدة أسابيع.

وصل البرنامج أيضًا إلى جهاز الكمبيوتر الخاص بمعلم Skrenta ، الذي اتهمه باقتحام مكتبه. التقط الفيروس أيضًا من قبل أقارب Skrenta من بالتيمور (كان يعيش في بيتسبرغ) ، وبعد سنوات عديدة سمع عن حالة إصابة جهاز كمبيوتر يخص بعض البحارة.

مخ

بالنسبة لجهاز كمبيوتر IBM الشخصي ، أصبح فيروس الدماغ. استقر أيضا في قطاع التمهيد. كتبه الأخوان بزيت وأمجد فاروق علوي من باكستان عام 1986. كانا يبلغان من العمر 17 و 24 عامًا.

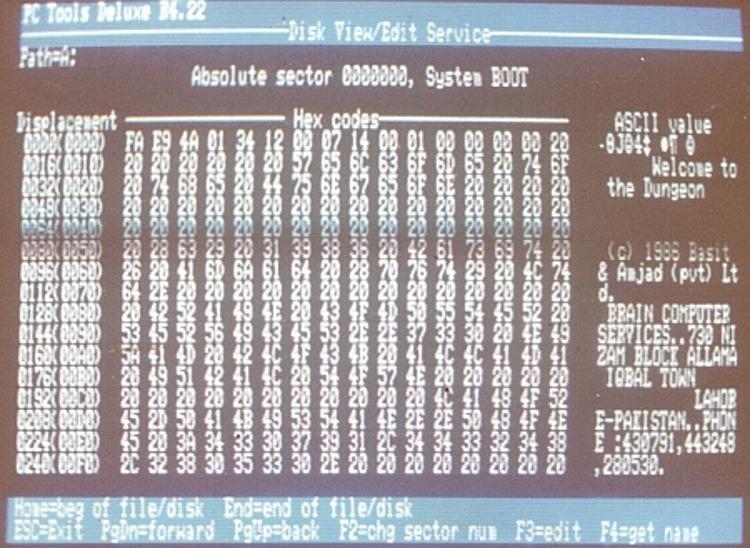

كان الأخوان يمتلكان شركة كمبيوتر ، Brain Computer Services ، وكتبوا فيروسًا لتتبع النسخ المقرصنة من برامجهم الطبية. أكل البرنامج المقرصن ذاكرة الوصول العشوائي ، وأبطأ القرص ، وأحيانًا يتدخل في حفظ البيانات. وفقًا لتأكيدات الأخوة ، لم تدمر البيانات. احتوى البرنامج على الرسالة التالية:

مرحبًا بكم في Dungeon 1986 Basit & Amjad (pvt) Ltd. خدمات كمبيوتر الدماغ 730 NIZAB BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE: 430791،443248،280530. احذر من هذا الفيروس ... اتصل بنا للتطعيم… $ # @٪ [البريد الإلكتروني محمي]!!

مرحبًا بكم في الزنزانة ... احذروا من هذا الفيروس ... اتصلوا بنا للعلاج ...

احتوى العنوان على اتصالات حقيقية. عندما طلب منهم أي شخص المساعدة ، يمكنهم التعرف على النسخة المقرصنة. أحصى الفيروس أيضًا عدد النسخ التي تم إجراؤها.

ووجدوا أن القرصنة كانت منتشرة على نطاق واسع وتم توزيع نسخ من برامجهم على نطاق واسع. يقول أمجد أن مكالمتهم الأولى جاءت من الولايات المتحدة الأمريكية ، ميامي.

الأخوان علوي في عام 2011

كانت أول مكالمة من عدة مكالمات من الولايات المتحدة. تبين أن المشكلة تكمن في أن الدماغ قد وزع على أقراص مرنة أخرى ، وليس فقط نسخ من برنامجهم. حتى أن جامعة ديلاوير كان قد انتشر وباء هذا الفيروس في عام 1986 ، ثم ظهر في أماكن أخرى كثيرة. لم يتم رفع أي دعاوى قضائية ، لكن الصحف كتبت الكثير عنها. تم ذكر المبدعين حتى في مجلة تايم في عام 1988.

كتبت صحيفة نيويورك تايمز في مايو 1988: "الجرأة برنامج الحاسبالتي ظهرت على أجهزة كمبيوتر نشرة بروفيدنس هذا الشهر ، أتلفت ملفات أحد المراسلين وانتشرت عبر أقراص مرنة في جميع أنحاء شبكة الصحيفة. يعتقد علماء الكمبيوتر أن هذه هي الحالة الأولى التي يصاب فيها نظام الكمبيوتر لإحدى الصحف الأمريكية بمثل هذا البرنامج الجريء ، والذي يسمى "فيروس" الكمبيوتر.

اضطر الأخوان ألفي إلى تغيير الهواتف وإزالة جهات الاتصال من الإصدارات الأحدث للفيروس. توقفوا عن بيع البرنامج في عام 1987. نمت شركتهم لتصبح مزودًا للاتصالات السلكية واللاسلكية وهي الآن أكبر مزود في باكستان. يقع في نفس العنوان.

والآن - فوضى

Skrenta في عام 2012

عمل Skrenta في مجال أمن المعلومات وهو الآن الرئيس التنفيذي لشركة Blekko ، وهي شركة تكنولوجيا بحث.

على الرغم من اختفاء الأقراص المرنة منذ فترة طويلة ، إلا أن هناك فيروسات في قطاعات التمهيد. الآن يعملون مع أجهزة USB. نظرًا لاستخدام الوسائط المادية بشكل أقل لنقل البيانات ، يتم ترقيم أيام فيروسات التمهيد.

انتقلت الحرب على الفيروسات إلى الإنترنت. قال Skrenta في مقابلة: "إنه لأمر محزن أن هناك صناعة كبيرة لمكافحة الفيروسات. نحن بحاجة إلى صنع أنظمة أكثر أمانًا ، وليس تنظيم صناعة بملايين الدولارات لتنظيف الأنظمة الموجودة.

لا يشعر سكرينتا والأخوان ألفي بالذنب لبدء مسيرة جهنمية من البرامج الضارة حول العالم. كتب سكرينتا في مدونته: "كان الجني سيخرج من الزجاجة على أي حال ، كنت متحمسًا لكوني أول من أطلقها".