الغرض من برامج مكافحة الفيروسات وأنواعها الغرض والوظائف الرئيسية لبرامج مكافحة الفيروسات. برامج مكافحة الفيروسات الحديثة

اليوم ، أكثر من أي وقت مضى ، لا تعد برامج مكافحة الفيروسات نظام الأمان الأكثر طلبًا في أي نظام تشغيل فحسب ، بل تعد أيضًا أحد مكوناته الرئيسية. وإذا كان لدى المستخدم في وقت سابق خيار محدود للغاية ومتواضع ، فهناك الآن الكثير من هذه البرامج. ولكن إذا نظرت إلى قائمة "أفضل 10 برامج مكافحة فيروسات" ، ستلاحظ أنه ليس كلهم متساوون من حيث الوظائف. ضع في اعتبارك الحزم الأكثر شيوعًا. في الوقت نفسه ، سيشمل التحليل كلاً من البرامج المدفوعة والتجريبية (مكافحة الفيروسات لمدة 30 يومًا) والتطبيقات الموزعة مجانًا. لكن أول الأشياء أولاً.

أفضل 10 مضادات فيروسات لنظام التشغيل Windows: معايير الاختبار

قبل الشروع في تجميع تصنيف معين ، ربما ، يجب أن تتعرف على المعايير الرئيسية التي يتم استخدامها في معظم الحالات عند اختبار هذا التصنيف البرمجيات.

بطبيعة الحال ، من المستحيل ببساطة النظر في جميع الحزم المعروفة. ومع ذلك ، من بين كل تلك المصممة لحماية نظام الكمبيوتر بأوسع معانيها ، يمكن تمييز أكثرها شيوعًا. في الوقت نفسه ، سنأخذ في الاعتبار كلاً من التصنيفات الرسمية للمختبرات المستقلة ومراجعات المستخدمين الذين يستخدمون منتج البرنامج هذا أو ذاك في الممارسة العملية. بالإضافة إلى ذلك ، لن تتأثر البرامج المحمولة ، سنركز على الأنظمة الثابتة.

بالنسبة لإجراء الاختبارات الأساسية ، كقاعدة عامة ، فهي تشمل عدة جوانب رئيسية:

- توافر الإصدارات المدفوعة والمجانية والقيود المتعلقة بالوظائف ؛

- سرعة المسح العادية

- سرعة تحديد التهديدات المحتملة والقدرة على إزالتها أو عزلها في الحجر الصحي باستخدام خوارزميات مدمجة ؛

- وتيرة تحديث قواعد بيانات مكافحة الفيروسات ؛

- الدفاع عن النفس والموثوقية ؛

- توافر ميزات إضافية.

كما ترى من القائمة أعلاه ، يتيح لك التحقق من تشغيل برنامج مكافحة الفيروسات تحديد نقاط القوة والضعف لمنتج معين. بعد ذلك ، سأفكر في حزم البرامج الأكثر شيوعًا المضمنة في أفضل 10 برامج مكافحة فيروسات ، وسأعطي أيضًا خصائصها الرئيسية ، بالطبع ، مع مراعاة آراء الأشخاص الذين يستخدمونها في عملهم اليومي.

منتجات برمجيات Kaspersky Lab

بادئ ذي بدء ، دعنا نفكر في وحدات البرامج التي طورتها شركة Kaspersky Lab ، والتي تحظى بشعبية كبيرة في منطقة ما بعد الاتحاد السوفيتي.

من المستحيل تحديد أي برنامج هنا ، لأنه من بينها يمكنك العثور على ماسح ضوئي منتظم من Kaspersky Antivirus ، ووحدات نمطية مثل Internet Security ، وأدوات مساعدة محمولة مثل أداة إزالة الفيروسات ، وحتى أقراص التمهيد لأنظمة قرص الإنقاذ التالفة.

تجدر الإشارة على الفور إلى عيبين رئيسيين: أولاً ، بناءً على المراجعات ، يتم دفع أو مشاركة جميع البرامج تقريبًا ، مع استثناءات نادرة ، وثانيًا ، متطلبات النظام مرتفعة بشكل غير معقول ، مما يجعل من المستحيل استخدامها في تكوينات ضعيفة نسبيًا . بطبيعة الحال ، يخيف هذا العديد من المستخدمين العاديين ، على الرغم من أنه يمكن العثور بسهولة على مفاتيح تنشيط Kaspersky Antivirus أو Internet Security على شبكة الويب العالمية.

من ناحية أخرى ، يمكن تصحيح الوضع مع التنشيط بطريقة أخرى. على سبيل المثال ، يمكن إنشاء مفاتيح Kaspersky باستخدام تطبيقات خاصة مثل Key Manager. صحيح ، هذا النهج ، بعبارة ملطفة ، غير قانوني ، ومع ذلك ، كمخرج ، يستخدمه العديد من المستخدمين.

سرعة العمل على الأجهزة الحديثة متوسطة (لسبب ما ، يتم إنشاء المزيد والمزيد من الإصدارات الثقيلة للتكوينات الجديدة) ، ولكن قواعد البيانات المحدثة باستمرار ، وتفرد التقنيات لاكتشاف وإزالة الفيروسات المعروفة والبرامج التي يحتمل أن تكون خطرة في المقدمة هنا. ليس من المستغرب أن تكون Kapersky Lab اليوم رائدة بين مطوري برامج الأمان.

وكلمتين أخريين حول قرص الاسترداد. إنه فريد بطريقته الخاصة ، لأنه يقوم بتحميل ماسح ضوئي بواجهة رسومية حتى قبل بدء تشغيل Windows نفسه ، مما يسمح لك بإزالة التهديدات حتى من ذاكرة الوصول العشوائي.

الشيء نفسه ينطبق على أداة إزالة الفيروسات المحمولة ، والتي يمكنها تعقب أي تهديد على محطة مصابة. لا يمكن مقارنتها إلا بأداة مماثلة من د. الويب.

الحماية من د. الويب

أمامنا أحد أقوى ممثليهم في مجال الأمن - "دكتور ويب" الشهير ، الذي وقف على أصول إنشاء جميع برامج مكافحة الفيروسات منذ زمن سحيق.

من بين العدد الهائل من البرامج ، يمكنك أيضًا العثور على ماسحات ضوئية منتظمة وأدوات حماية لتصفح الإنترنت وأدوات مساعدة محمولة وأقراص استرداد. لا يمكنك سرد كل شيء.

العامل الرئيسي لصالح برنامج هذا المطور هو السرعة العالية والكشف الفوري عن التهديدات مع إمكانية الإزالة الكاملة أو العزل ، فضلاً عن الحمل المعتدل على النظام ككل. بشكل عام ، من وجهة نظر معظم المستخدمين ، يعد هذا نوعًا من إصدار خفيف الوزن من Kaspersky. ومع ذلك ، لا يزال هناك شيء مثير للاهتمام هنا. على وجه الخصوص ، هذا هو د. كاتانا الويب. يُعتقد أن هذا منتج برمجي من الجيل الجديد. يركز على استخدام تقنيات "الرمل" ، أي وضع تهديد في "السحابة" أو "وضع الحماية" (أيًا كان ما تريد تسميته) للتحليل قبل أن يخترق النظام. ومع ذلك ، إذا نظرت ، لا توجد ابتكارات خاصة هنا ، لأنه تم استخدام هذه التقنية في مضاد فيروسات Panda المجاني. بالإضافة إلى ذلك ، ووفقًا للعديد من المستخدمين ، فإن د. Web Katana هو نوع من مساحة الأمان باستخدام نفس التقنيات. ومع ذلك ، بشكل عام ، فإن أي برنامج من هذا المطور مستقر وقوي تمامًا. ليس من المستغرب أن يفضل العديد من المستخدمين مثل هذه الحزم فقط.

للكشف عن فيروسات الكمبيوتر وإزالتها والحماية منها ، تم تطوير برامج خاصة تسمح لك باكتشاف الفيروسات والقضاء عليها.

تسمى هذه البرامج برامج مكافحة الفيروسات. برامج مكافحة الفيروسات الحديثة عبارة عن منتجات متعددة الوظائف تجمع بين الأدوات الوقائية والوقائية ، فضلاً عن أدوات معالجة الفيروسات واستعادة البيانات.

متطلبات برامج مكافحة الفيروسات.

عدد الفيروسات وتنوعها كبير ، ومن أجل اكتشافها بسرعة وفعالية ، يجب أن يفي برنامج مكافحة الفيروسات بمعايير معينة.

استقرار وموثوقية العمل. هذه المعلمة ، بلا شك ، حاسمة - حتى أفضل برامج مكافحة الفيروسات ستكون عديمة الفائدة تمامًا إذا لم تتمكن من العمل بشكل طبيعي على جهاز الكمبيوتر الخاص بك ، إذا لم تنتقل عملية فحص الكمبيوتر إلى نهاية. ثم هناك دائمًا احتمال أن بعض الملفات المصابة قد مرت دون أن يلاحظها أحد.

حجم قاعدة بيانات الفيروسات الخاصة بالبرنامج (عدد الفيروسات التي تم الكشف عنها بشكل صحيح بواسطة البرنامج). نظرًا للظهور المستمر للفيروسات الجديدة ، يجب تحديث قاعدة البيانات بانتظام - ما فائدة البرنامج الذي لا يرى نصف الفيروسات الجديدة ، ونتيجة لذلك ، يخلق شعورًا خاطئًا بأن الكمبيوتر "نظيف". يجب أن يشمل هذا أيضًا قدرة البرنامج على اكتشاف أنواع الفيروسات المختلفة ، والقدرة على العمل مع الملفات أنواع مختلفة(المحفوظات والوثائق). ومن المهم أيضًا وجود مراقب مقيم يقوم بفحص جميع الملفات الجديدة "أثناء التنقل" (أي تلقائيًا عند كتابتها على القرص).

سرعة البرنامج ، ووجود ميزات إضافية مثل خوارزميات للكشف عن الفيروسات حتى غير معروفة للبرنامج (مسح إرشادي). يجب أن يشمل ذلك أيضًا القدرة على استعادة الملفات المصابة دون مسحها من القرص الصلب ، ولكن فقط عن طريق إزالة الفيروسات منها. من المهم أيضًا النسبة المئوية للإيجابيات الخاطئة للبرنامج (الكشف الخاطئ عن فيروس في ملف "نظيف").

منصة متعددة (توفر إصدارات البرامج لأنظمة التشغيل المختلفة). بالطبع ، إذا تم استخدام برنامج مكافحة الفيروسات في المنزل فقط ، على جهاز كمبيوتر واحد ، فإن هذه المعلمة لا تهم كثيرًا. لكن برنامج مكافحة الفيروسات الخاص بمؤسسة كبيرة ملزم ببساطة بدعم جميع أنظمة التشغيل الشائعة. بالإضافة إلى ذلك ، عند العمل على شبكة ، من المهم أن يكون لديك وظائف خادم مصممة للعمل الإداري ، بالإضافة إلى القدرة على العمل مع أنواع مختلفة من الخوادم.

خصائص برامج مكافحة الفيروسات.

تنقسم برامج مكافحة الفيروسات إلى: برامج الكاشف ، برامج الطبيب ، برامج المدققين ، برامج التصفية ، برامج اللقاحات.

توفر برامج الكاشف البحث والكشف عن الفيروسات في ذاكرة الوصول العشوائي وعلى الوسائط الخارجية ، وعند اكتشافها تصدر رسالة مقابلة. هناك أجهزة كشف عالمية ومتخصصة.

تستخدم أجهزة الكشف العالمية في عملها فحص ثبات الملفات عن طريق العد والمقارنة مع معيار المجموع الاختباري. عيب أجهزة الكشف العالمية هو استحالة تحديد أسباب تلف الملفات.

تبحث الكواشف المتخصصة عن الفيروسات المعروفة بتوقيعها (جزء متكرر من الكود). عيب هذه الكواشف هو أنها غير قادرة على اكتشاف جميع الفيروسات المعروفة.

يسمى الكاشف الذي يمكنه اكتشاف عدة فيروسات بـ Polydetector.

عيب برامج مكافحة الفيروسات هذه هو أنها لا تستطيع العثور إلا على الفيروسات المعروفة لمطوري هذه البرامج.

لا تعثر برامج الطبيب (فج) على الملفات المصابة بالفيروسات فحسب ، بل تعالجها أيضًا ، أي إزالة جسم برنامج الفيروس من الملف ، وإعادة الملفات إلى حالتها الأصلية. في بداية عملهم ، تبحث العاثيات عن فيروسات في ذاكرة الوصول العشوائي ، وتقوم بتدميرها ، وبعد ذلك فقط تبدأ في "معالجة" الملفات. بين العاثيات ، تتميز polyphages ، أي برامج الطبيب المصممة لإيجاد وتدمير عدد كبير من الفيروسات.

نظرًا لظهور فيروسات جديدة باستمرار ، سرعان ما تصبح برامج الكشف وبرامج الطبيب قديمة ، ويلزم إجراء تحديثات منتظمة لإصداراتها.

تعد برامج المدقق من أكثر الوسائل الموثوقة للحماية من الفيروسات. يتذكر المدققون الحالة الأولية للبرامج والأدلة ومناطق النظام على القرص عندما لا يكون الكمبيوتر مصابًا بفيروس ، ثم يقارن بشكل دوري أو بناءً على طلب المستخدم الحالة الحالية بالحالة الأصلية. يتم عرض التغييرات المكتشفة على شاشة شاشة الفيديو. كقاعدة عامة ، تتم مقارنة الحالات فور تحميل نظام التشغيل. عند المقارنة ، يتم فحص طول الملف وكود التحكم الدوري (المجموع الاختباري للملف) وتاريخ ووقت التعديل والمعلمات الأخرى.

تحتوي برامج المدقق على خوارزميات متقدمة إلى حد ما ، وتكتشف فيروسات التخفي ، ويمكنها حتى التمييز بين التغييرات في إصدار البرنامج الذي يتم فحصه والتغييرات التي أجراها الفيروس.

برامج التصفية (الحراس) هي برامج مقيمة صغيرة مصممة لاكتشاف الإجراءات المشبوهة أثناء تشغيل الكمبيوتر والتي تتميز بالفيروسات. قد تكون هذه الإجراءات:

يحاول تصحيح الملفات ذات ملحقات COM و EXE ؛

تغيير سمات الملف ؛

الكتابة المباشرة إلى القرص على العنوان المطلق ؛

الكتابة إلى قطاعات تمهيد القرص.

عندما يحاول أي برنامج تنفيذ الإجراءات المحددة ، يرسل "الحارس" رسالة إلى المستخدم ويعرض منع الإجراء المقابل أو السماح به. تعد برامج التصفية مفيدة للغاية ، حيث إنها قادرة على اكتشاف الفيروس في أول مرحلة من وجوده قبل التكاثر. ومع ذلك ، فإنها لا "تعالج" الملفات والأقراص. لتدمير الفيروسات ، تحتاج إلى استخدام برامج أخرى ، مثل العاثيات. تشمل عيوب برامج المراقبة "الانزعاج" (على سبيل المثال ، تصدر باستمرار تحذيرًا بشأن أي محاولة لنسخ ملف قابل للتنفيذ) ، بالإضافة إلى التعارضات المحتملة مع البرامج الأخرى.

اللقاحات (المناعة) هي برامج مقيمة تمنع إصابة الملفات. يتم استخدام اللقاحات في حالة عدم وجود برامج طبيب "تعالج" هذا الفيروس. التطعيم ممكن فقط ضد الفيروسات المعروفة. يقوم اللقاح بتعديل البرنامج أو القرص بحيث لا يؤثر على عملهم ، وسوف يدركهم الفيروس أنهم مصابون وبالتالي لن يتجذر. برامج اللقاحات حاليا ذات استخدام محدود.

عيب كبير في هذه البرامج هو قدرتها المحدودة على منع العدوى من عدد كبير من الفيروسات المختلفة.

مراجعة موجزة لبرامج مكافحة الفيروسات.

عند اختيار برنامج مكافحة الفيروسات ، من الضروري مراعاة ليس فقط النسبة المئوية لاكتشاف الفيروسات ، ولكن أيضًا القدرة على اكتشاف فيروسات جديدة ، وعدد الفيروسات في قاعدة بيانات مكافحة الفيروسات ، وتكرار تحديثاته ، و توافر وظائف إضافية.

حاليًا ، يجب أن يكون برنامج مكافحة الفيروسات الخطير قادرًا على التعرف على 25000 فيروس على الأقل. هذا لا يعني أنهم جميعًا "أحرار". في الواقع ، لم يعد معظمها موجودًا أو موجودًا في المختبرات ولم يتم توزيعه. في الواقع ، يمكنك مواجهة 200-300 فيروس ، وفقط بضع عشرات منها تشكل خطورة.

هناك العديد من برامج مكافحة الفيروسات. فكر في أشهرهم.

برنامج Norton AntiVirus 4.0 و 5.0 (المُصنع: Symantec).

أحد أكثر برامج مكافحة الفيروسات شهرة وشعبية. معدل التعرف على الفيروسات مرتفع جدًا (قريب من 100٪). يستخدم البرنامج آلية تسمح لك بالتعرف على فيروسات جديدة غير معروفة.

تتضمن واجهة Norton AntiVirus ميزة LiveUpdate التي تتيح لك تحديث كل من البرنامج ومجموعة توقيعات الفيروسات عبر الويب بنقرة زر واحدة. يمنحك معالج التحكم في الفيروسات معلومات تفصيلية حول الفيروس المكتشف ، كما يمنحك خيار إزالة الفيروس إما تلقائيًا أو بعناية أكبر ، من خلال إجراء خطوة بخطوة يتيح لك رؤية كل إجراء من الإجراءات التي تم تنفيذها أثناء الإزالة معالجة.

يتم تحديث قواعد بيانات مكافحة الفيروسات بشكل متكرر (تظهر التحديثات أحيانًا عدة مرات في الأسبوع). هناك مراقب مقيم.

عيب هذا البرنامج هو تعقيد الإعدادات (على الرغم من أن الإعدادات الأساسية غير مطلوبة عمليًا للتغيير).

Dr Solomons AntiVirus (الشركة المصنعة: "Dr Solomons Software").

يعتبر أحد أفضل مضادات الفيروسات (قال يوجين كاسبيرسكي ذات مرة أن هذا هو المنافس الوحيد ل AVP الخاص به). يكتشف ما يقرب من 100٪ من الفيروسات المعروفة والجديدة. عدد كبير من الوظائف ، وماسح ضوئي ، وشاشة ، واستدلال وكل ما تحتاجه لمقاومة الفيروسات بنجاح.

فحص الفيروسات McAfee (الصانع: مكافي أسوشيتس).

هذه واحدة من أشهر حزم برامج مكافحة الفيروسات. إنه يزيل الفيروسات جيدًا ، لكن VirusScan أسوأ من الحزم الأخرى عندما يتعلق الأمر باكتشاف أنواع جديدة من فيروسات الملفات. إنه سهل وسريع التثبيت باستخدام الإعدادات الافتراضية ، ولكن يمكنك أيضًا تخصيصه حسب رغبتك. يمكنك فحص جميع الملفات أو ملفات البرامج فقط ، أو توزيع إجراء المسح أو عدم توزيعه على الملفات المضغوطة. لديها العديد من الوظائف للعمل مع الإنترنت.

Dr.Web (الشركة المصنعة: Dialog Science)

مكافحة الفيروسات المحلية الشعبية. يتعرف على الفيروسات جيدًا ، ولكن يوجد عدد أقل بكثير منها في قاعدة البيانات الخاصة به مقارنة ببرامج مكافحة الفيروسات الأخرى.

مجموعة الأدوات المضادة للفيروسات (المُصنع: Kaspersky Lab).

تم التعرف على برنامج مكافحة الفيروسات هذا في جميع أنحاء العالم باعتباره أحد أكثر برامج مكافحة الفيروسات موثوقية. على الرغم من سهولة استخدامه ، إلا أنه يحتوي على كل الترسانة اللازمة لمكافحة الفيروسات. آلية الكشف عن مجريات الأمور ، والمسح الزائد عن الحاجة ، ومسح المحفوظات والملفات المعبأة - هذه ليست قائمة كاملة بقدراتها.

تراقب Kaspersky Lab عن كثب ظهور فيروسات جديدة وتصدر تحديثات لقواعد بيانات مكافحة الفيروسات في الوقت المناسب. هناك مراقب مقيم للتحكم في الملفات القابلة للتنفيذ.

خاتمة.

على الرغم من الاستخدام الواسع النطاق لبرامج مكافحة الفيروسات ، تستمر الفيروسات في "التكاثر". للتعامل معهم ، من الضروري إنشاء المزيد من برامج مكافحة الفيروسات الشاملة والجديدة نوعيًا والتي ستشمل جميع الصفات الإيجابية لأسلافهم. لسوء الحظ ، على هذه اللحظةلا يوجد برنامج مضاد للفيروسات يضمن حماية بنسبة 100٪ ضد جميع أنواع الفيروسات ، لكن بعض الشركات ، مثل Kaspersky Lab ، حققت نتائج جيدة حتى الآن.

تعتمد الحماية من الفيروسات أيضًا على معرفة المستخدم بالقراءة والكتابة. سيؤدي استخدام جميع أنواع الحماية معًا إلى تحقيق مستوى عالٍ من الأمان للكمبيوتر ، وبالتالي توفير المعلومات.

طبيعة العمل: عمل الدورة

موضوعات: برامج مكافحة الفيروسات الحديثة

انضباط: المعلوماتية

تحميل: مجانا

تاريخ التنسيب: 01/20/14 الساعة 12:10

مقدمة 3

1. الجزء النظري 4

1.1 فيروسات الكمبيوتر 4

1.1.1. الأنواع الرئيسية للفيروسات 6

1.2 طرق الحماية من فيروسات الكمبيوتر. برامج مكافحة الفيروسات 10

1.2.1. متطلبات برنامج مكافحة الفيروسات 10

1.2.2. خصائص برامج مكافحة الفيروسات 12

1.2.3. تقنيات برامج مكافحة الفيروسات 15

1.3 برامج مكافحة الفيروسات 17

1.3.1. نظرة عامة على برامج مكافحة الفيروسات الحديثة 17

1.3.2. هيكل برنامج مكافحة الفيروسات الحديث. كاسبيرسكي المضاد للفيروسات 2010 19

2. الجزء العملي 22

2.1. بيان المشكلة 22

2.2. وصف الخوارزمية لحل المشكلة 23

2.3 نتائج الحساب في شكل رسوم بيانية 26

الخلاصة 27

المراجع 28

مقدمة.

حاليًا ، ترتبط العديد من مجالات النشاط البشري باستخدام أجهزة الكمبيوتر. إمكانيات أجهزة الكمبيوتر الحديثة تدهش أغنى خيال. يمكن للكمبيوتر تخزين كمية كبيرة جدًا من المعلومات ومعالجتها ، والتي تعد حاليًا واحدة من أغلى الموارد. مع تطور أنظمة وبرامج الكمبيوتر وترقيتها ، يزداد حجم البيانات التي تخزنها ونقاط ضعفها.

اليوم ، يمكننا أن نقول على وجه اليقين أن فيروسات الكمبيوتر تظل أحد الأسباب الأكثر شيوعًا لتشويه وتدمير المعلومات الحيوية ، مما قد يؤدي إلى خسائر مالية ومؤقتة. ومن التأكيدات على ذلك بيانات شركة mi2g التي تفيد بأن إجمالي الأضرار التي سببتها الفيروسات في عام 2004 بلغ 184 مليار دولار ، وتعرضت المنظمات لهجمات فيروسية.

ونتيجة لذلك ، فإن مشكلة مكافحة الفيروسات تمنح المستخدم العادي ميزة كبيرة " صداع الراس". لذلك من المهم فهم كيفية انتشار الفيروسات وظهورها وكيفية التعامل معها.

وبالتالي ، فإن أهمية المشكلة المطروحة يتم تحديدها من خلال أهميتها النظرية وأهميتها التطبيقية.

الجزء النظري

1.1. فيروسات الكمبيوتر

فيروس الكمبيوتر هو برنامج مكتوب بشكل خاص يمكنه الارتباط تلقائيًا ببرامج أخرى وإنشاء نسخ منه وحقنها في الملفات ومناطق أنظمة الكمبيوتر وشبكات الكمبيوتر لتعطيل البرامج والملفات والأدلة الفاسدة وإنشاء جميع أنواع التداخل في تشغيل الكمبيوتر.

تسمى عملية إدخال الفيروس نسخته في برنامج آخر (منطقة النظام في القرص ، وما إلى ذلك) بالعدوى ، ويطلق على البرنامج أو أي كائن آخر يحتوي على فيروس اسم مصاب.

عندما يبدأ برنامج مصاب ، يتولى الفيروس السيطرة أولاً. يعثر الفيروس على البرامج الأخرى و "يصيبها" ، كما يقوم ببعض الإجراءات الضارة (على سبيل المثال ، يؤدي إلى إتلاف الملفات أو جدول تخصيص الملفات (FAT) على القرص ، أو "انسداد" ذاكرة الوصول العشوائي ، وما إلى ذلك). لإخفاء فيروس ، قد لا يتم دائمًا تنفيذ إجراءات لإصابة البرامج الأخرى والتسبب في ضرر ، ولكن ، على سبيل المثال ، في ظل ظروف معينة. بعد أن يقوم الفيروس بالإجراءات التي يحتاجها ، فإنه ينقل التحكم إلى البرنامج الموجود فيه ، ويعمل كالمعتاد. وهكذا ، ظاهريًا ، يبدو عمل البرنامج المصاب هو نفسه برنامج غير مصاب.

تم تصميم العديد من أنواع الفيروسات بحيث يظل الفيروس في ذاكرة الكمبيوتر عند بدء تشغيل برنامج مصاب ، ومن حين لآخر يصيب البرامج وينفذ إجراءات غير مرغوب فيها على الكمبيوتر.

طالما تم إصابة عدد قليل نسبيًا من البرامج على الكمبيوتر ، يمكن أن يكون وجود فيروس غير مرئي تقريبًا. ومع ذلك ، بعد مرور بعض الوقت ، بدأ شيء غريب يحدث على الكمبيوتر.

بحلول هذا الوقت ، كقاعدة عامة ، الكثير (أو حتى معظم) البرامج التي تعمل بها مصابة بفيروس ، وبعض الملفات والأقراص تالفة. بالإضافة إلى ذلك ، يمكن أن تكون البرامج المصابة من الكمبيوتر "المصاب" قد تم نقلها بالفعل باستخدام محرك أقراص محمول أو شبكة محلية إلى أجهزة كمبيوتر الزملاء والأصدقاء.

بعض الفيروسات ماكرة للغاية. في البداية ، يصيبون عددًا كبيرًا من البرامج والأقراص بهدوء ، ثم يتسببون في أضرار بالغة الخطورة ، على سبيل المثال ، يقومون بتهيئة محرك الأقراص الثابتة بالكامل على الكمبيوتر. هناك فيروسات تتصرف بشكل سري للغاية وتتلف تدريجيًا البيانات الموجودة على القرص الصلب أو تقوم بتحويل جدول تخصيص الملفات (FAT).

لذلك ، من المهم للغاية الكشف في الوقت المناسب عن "إصابة" الكمبيوتر. للقيام بذلك ، يجب أن تعرف العلامات الرئيسية لظهور الفيروسات. وتشمل هذه ما يلي:

- توقف عن العمل أو وظيفة خاطئةالبرامج الناجحة سابقًا ؛

- بطء أداء الكمبيوتر

- عدم القدرة على تمهيد نظام التشغيل ؛

- اختفاء الملفات والأدلة أو تشويه محتوياتها ؛

- تغيير حجم الملفات

- زيادة كبيرة غير متوقعة في عدد الملفات على القرص ؛

- انخفاض كبير في حجم ذاكرة الوصول العشوائي المجانية ؛

- عرض رسائل أو صور غير مقصودة على الشاشة ؛

- تجميد متكرر وتعطل الكمبيوتر.

يجب أن نتذكر أن الظواهر المذكورة أعلاه ليست بالضرورة ناجمة عن وجود الفيروس ، ولكن قد تكون نتيجة لأسباب أخرى. لذلك ، من الصعب دائمًا تشخيص حالة الكمبيوتر بشكل صحيح.

1.1.1. الأنواع الرئيسية للفيروسات

في الوقت الحاضر ، عدد كبير معروف فيروسات البرامجويمكن تصنيفها حسب السمات الرئيسية التالية:

- موطن.

- نظام التشغيل (OS) ؛

- ميزات خوارزمية العمل ؛

- الاحتمالات المدمرة.

حسب الموطن ، يمكن تقسيم الفيروسات إلى:

1. تتسلل فيروسات الملفات إلى الملفات القابلة للتنفيذ بطرق مختلفة (أكثر أنواع الفيروسات شيوعًا) ، أو تنشئ ملفات مزدوجة (الفيروسات المصاحبة) ، أو تستخدم ميزات تنظيم نظام الملفات (فيروسات الارتباط) ؛

2. تكتب فيروسات التمهيد نفسها إما إلى قطاع تمهيد القرص (قطاع التمهيد) ، أو إلى القطاع الذي يحتوي على محمل إقلاع القرص الصلب (سجل التمهيد الرئيسي) ، أو قم بتغيير المؤشر إلى قطاع التمهيد النشط.

3. تصيب فيروسات الماكرو ملفات المستندات وجداول البيانات للعديد من المحررين المشهورين ؛

4. تستخدم فيروسات الشبكة بروتوكولات أو أوامر شبكات الكمبيوتر والبريد الإلكتروني للانتشار.

يوجد عدد كبير من التركيبات - على سبيل المثال ، فيروسات تمهيد الملفات التي تصيب كل من الملفات وقطاعات تمهيد الأقراص. مثل هذه الفيروسات ، كقاعدة عامة ، لديها خوارزمية عمل معقدة نوعًا ما ، وغالبًا ما تستخدم طرقًا أصلية لاختراق النظام ، واستخدام تقنيات التخفي ومتعددة الأشكال. مثال آخر على هذه المجموعة هو فيروس ماكرو الشبكة الذي لا يصيب المستندات المحررة فحسب ، بل يرسل أيضًا نسخًا منه عن طريق البريد الإلكتروني.

نظام التشغيل المصاب (أو بالأحرى نظام التشغيل الذي تكون كائناته عرضة للإصابة) هو المستوى الثاني لتقسيم الفيروسات إلى فئات. يصيب كل فيروس ملف أو شبكة ملفات لنظام تشغيل واحد أو أكثر - DOS و Windows و Win95 / NT و OS / 2 وما إلى ذلك. تصيب فيروسات الماكرو ملفات Word و Excel و Office97. تركز فيروسات التمهيد أيضًا على تنسيقات محددة لموقع بيانات النظام في قطاعات تمهيد الأقراص.

من بين ميزات خوارزميات الفيروسات ، تبرز النقاط التالية:

- استخدام خوارزميات التخفي ؛

- التشفير الذاتي وتعدد الأشكال ؛

- استخدام الأساليب غير القياسية.

عندما يصيب فيروس مقيم جهاز كمبيوتر ، فإنه يترك الجزء الموجود به في ذاكرة الوصول العشوائي ، والذي يقوم بعد ذلك باعتراض مكالمات نظام التشغيل للأشياء المصابة ويحقن نفسه فيها. توجد الفيروسات المقيمة في الذاكرة وتكون نشطة حتى يتم إيقاف تشغيل الكمبيوتر أو إعادة تشغيل نظام التشغيل. لا تصيب الفيروسات غير المقيمة ذاكرة الكمبيوتر وتظل نشطة لفترة محدودة. تترك بعض الفيروسات برامج مقيمة صغيرة في ذاكرة الوصول العشوائي لا تنشر الفيروس. تعتبر هذه الفيروسات غير مقيمة.

يمكن اعتبار فيروسات الماكرو مقيمة ، لأنها موجودة باستمرار في ذاكرة الكمبيوتر طوال فترة تشغيل المحرر المصاب. في هذه الحالة ، يفترض المحرر دور نظام التشغيل ، ويتم تفسير مفهوم "إعادة تشغيل نظام التشغيل" على أنه خروج من المحرر.

في أنظمة التشغيل متعددة المهام ، يمكن أيضًا أن يقتصر "عمر" فيروس DOS المقيم على اللحظة التي يتم فيها إغلاق نافذة DOS المصابة ، ويقتصر نشاط فيروسات التمهيد في بعض أنظمة التشغيل على اللحظة التي يتم فيها تثبيت برامج تشغيل القرص OC.

يسمح استخدام خوارزميات STEALTH للفيروسات بإخفاء نفسها كليًا أو جزئيًا في النظام. أكثر خوارزمية التخفي شيوعًا هي اعتراض طلبات قراءة / كتابة OC للكائنات المصابة. في الوقت نفسه ، تقوم فيروسات التخفي إما بمعالجتها مؤقتًا ، أو "استبدال" أجزاء من المعلومات غير المصابة في مكانها. في حالة فيروسات الماكرو ، فإن الطريقة الأكثر شيوعًا هي تعطيل المكالمات إلى قائمة عرض الماكرو. من أوائل فيروسات التخفي القائمة على الملفات كان "فرودو" ، وكان أول فيروس شبحي للتمهيد هو "الدماغ".

يتم استخدام التشفير الذاتي وتعدد الأشكال من قبل جميع أنواع الفيروسات تقريبًا من أجل تعقيد إجراءات الكشف عن الفيروسات قدر الإمكان. تعد الفيروسات متعددة الأشكال (متعددة الأشكال) من الصعب اكتشاف الفيروسات التي ليس لها توقيعات ، أي لا تحتوي على جزء ثابت واحد من التعليمات البرمجية. في معظم الحالات ، لا تحتوي عينتان من نفس الفيروس متعدد الأشكال على تطابق واحد. يتم تحقيق ذلك عن طريق تشفير الجسم الرئيسي للفيروس وتعديل برنامج فك التشفير.

غالبًا ما تستخدم حيل غير قياسية مختلفة في الفيروسات من أجل إخفاء نفسها بأعمق ما يمكن في نواة OC (كما يفعل فيروس "3APA3A") ، وحماية نسختها المقيمة من الكشف ("TPVO" ، فيروسات "Trout2") ، وتجعل من الصعب علاج الفيروس (على سبيل المثال ، عن طريق وضع نسختك في Flash-BIOS) ، إلخ.

يمكن تقسيم الفيروسات وفقًا لقدراتها التدميرية إلى:

- غير ضار ، أي لا تؤثر على تشغيل الكمبيوتر بأي شكل من الأشكال (باستثناء تقليل المساحة الخالية على القرص نتيجة لتوزيعها) ؛

- غير خطير ، حيث يقتصر تأثيره على تقليل المساحة الخالية على القرص والتأثيرات الرسومية والصوتية وما إلى ذلك ؛

- فيروسات خطيرة، والتي يمكن أن تتسبب في حدوث أعطال خطيرة في الكمبيوتر ؛

- خطير جدًا ، في الخوارزمية التي يتم فيها دمج الإجراءات عمدًا والتي يمكن أن تؤدي إلى فقدان البرامج ، وتدمير البيانات ، ومحو المعلومات اللازمة لتشغيل الكمبيوتر المسجل في مناطق ذاكرة النظام ، وحتى كأحد أساطير الكمبيوتر التي لم يتم التحقق منها يقول ، المساهمة في التآكل السريع للأجزاء المتحركة.أجزاء من الآليات - للدخول في صدى وتدمير رؤوس بعض أنواع محركات الأقراص الثابتة.

ولكن حتى إذا لم يتم العثور على فروع تلحق الضرر بالنظام في خوارزمية الفيروس ، فلا يمكن وصف هذا الفيروس بأنه غير ضار بثقة تامة ، نظرًا لأن اختراقه لجهاز الكمبيوتر يمكن أن يتسبب في عواقب وخيمة لا يمكن التنبؤ بها في بعض الأحيان. بعد كل شيء ، يحتوي الفيروس ، مثل أي برنامج ، على أخطاء ، ونتيجة لذلك يمكن أن تتلف كل من الملفات وقطاعات القرص (على سبيل المثال ، فيروس DenZuk ، وهو غير ضار تمامًا للوهلة الأولى ، يعمل بشكل صحيح تمامًا مع الأقراص المرنة ، ولكن يمكن أن تدمر المعلومات الموجودة على الأقراص المرنة الأكبر). حتى الآن ، هناك فيروسات تحدد "COM أو EXE" ليس من خلال تنسيق الملف الداخلي ، ولكن من خلال امتداده. بطبيعة الحال ، إذا كان تنسيق الاسم وامتداده غير متطابقين ، يصبح الملف غير صالح للعمل بعد الإصابة. من الممكن أيضًا "التشويش" على فيروس موجود والنظام عند استخدام إصدارات جديدة من DOS ، عند العمل في Windows أو مع أنظمة برمجية أخرى قوية.

1.2 طرق الحماية من فيروسات الكمبيوتر. برامج مكافحة الفيروسات.

1.2.1. متطلبات برامج مكافحة الفيروسات

للكشف عن فيروسات الكمبيوتر وإزالتها والحماية منها ، تم تطوير برامج خاصة تسمح لك باكتشاف الفيروسات والقضاء عليها. تسمى هذه البرامج برامج مكافحة الفيروسات. برامج مكافحة الفيروسات الحديثة عبارة عن منتجات متعددة الوظائف تجمع بين العلاج الوقائي والوقائي والعلاج من الفيروسات وأدوات استعادة البيانات.

عدد الفيروسات وتنوعها كبير ، ومن أجل اكتشافها بسرعة وفعالية ، يجب أن يفي برنامج مكافحة الفيروسات بمعايير معينة.

استقرار وموثوقية العمل. هذه المعلمة ، بلا شك ، حاسمة - حتى أفضل برامج مكافحة الفيروسات ستكون عديمة الفائدة تمامًا إذا لم تتمكن من العمل بشكل طبيعي على جهاز الكمبيوتر الخاص بك ، إذا لم تنته عملية فحص الكمبيوتر نتيجة أي عطل في البرنامج. ثم هناك دائمًا احتمال أن بعض الملفات المصابة قد مرت دون أن يلاحظها أحد.

حجم قاعدة بيانات الفيروسات الخاصة بالبرنامج (عدد الفيروسات التي تم الكشف عنها بشكل صحيح بواسطة البرنامج). نظرًا للظهور المستمر لفيروسات جديدة ، يجب تحديث قاعدة البيانات بانتظام - ما فائدة البرنامج الذي لا يرى نصف الفيروسات الجديدة ، ونتيجة لذلك ، يخلق شعورًا خاطئًا بأن الكمبيوتر "نظيف". يجب أن يشمل ذلك أيضًا قدرة البرنامج على اكتشاف أنواع مختلفة من الفيروسات ، والقدرة على العمل مع الملفات بمختلف أنواعها (أرشيفات ، مستندات). ومن المهم أيضًا وجود مراقب مقيم يقوم بفحص جميع الملفات الجديدة "أثناء التنقل" (أي تلقائيًا عند كتابتها على القرص).

سرعة البرنامج ، ووجود ميزات إضافية مثل خوارزميات للكشف عن الفيروسات حتى غير معروفة للبرنامج (مسح إرشادي). يجب أن يشمل ذلك أيضًا القدرة على استعادة الملفات المصابة دون مسحها من القرص الصلب ، ولكن فقط عن طريق إزالة الفيروسات منها. من المهم أيضًا النسبة المئوية للإيجابيات الخاطئة للبرنامج (الكشف الخاطئ عن فيروس في ملف "نظيف").

منصة متعددة (توفر إصدارات البرامج لأنظمة التشغيل المختلفة). بالطبع ، إذا تم استخدام برنامج مكافحة الفيروسات في المنزل فقط ، على جهاز كمبيوتر واحد ، فإن هذه المعلمة لا تهم كثيرًا. لكن برنامج مكافحة الفيروسات الخاص بمؤسسة كبيرة ملزم ببساطة بدعم جميع أنظمة التشغيل الشائعة. بالإضافة إلى ذلك ، عند العمل على شبكة ، من المهم أن يكون لديك وظائف خادم مصممة للعمل الإداري ، بالإضافة إلى القدرة على العمل مع أنواع مختلفة من الخوادم.

1.2.2 خصائص برامج مكافحة الفيروسات

تنقسم برامج مكافحة الفيروسات إلى:

- برامج الكاشف

- برامج الطبيب

- برامج المراجعين

- برامج التصفية

- برامج اللقاح.

توفر برامج الكاشف البحث والكشف عن الفيروسات في ذاكرة الوصول العشوائي وعلى الوسائط الخارجية ، وعند اكتشافها تصدر رسالة مقابلة. هناك أجهزة كشف عالمية ومتخصصة.

تستخدم أجهزة الكشف العالمية في عملها فحص ثبات الملفات عن طريق العد والمقارنة مع معيار المجموع الاختباري. عيب أجهزة الكشف العالمية هو استحالة تحديد أسباب تلف الملفات.

تبحث الكواشف المتخصصة عن الفيروسات المعروفة بتوقيعها (جزء متكرر من الكود). عيب هذه الكواشف هو أنها غير قادرة على اكتشاف جميع الفيروسات المعروفة.

يسمى الكاشف الذي يمكنه اكتشاف عدة فيروسات بـ Polydetector.

عيب برامج مكافحة الفيروسات هذه هو أنها لا تستطيع العثور إلا على الفيروسات المعروفة لمطوري مثل هذه البرامج.

لا تعثر برامج الطبيب (فج) على الملفات المصابة بالفيروسات فحسب ، بل تعالجها أيضًا ، أي إزالة جسم برنامج الفيروس من الملف ، وإعادة الملفات إلى حالتها الأصلية. في بداية عملهم ، تبحث العاثيات عن فيروسات في ذاكرة الوصول العشوائي ، وتقوم بتدميرها ، وبعد ذلك فقط تبدأ في "معالجة" الملفات. بين العاثيات ، تتميز polyphages ، أي برامج الطبيب المصممة لإيجاد وتدمير عدد كبير من الفيروسات.

نظرًا لظهور فيروسات جديدة باستمرار ، سرعان ما تصبح برامج الكشف وبرامج الطبيب قديمة ، ويلزم إجراء تحديثات منتظمة لإصداراتها.

تعد برامج المدقق من أكثر الوسائل الموثوقة للحماية من الفيروسات. يتذكر المدققون الحالة الأولية للبرامج والأدلة ومناطق النظام على القرص عندما لا يكون الكمبيوتر مصابًا بفيروس ، ثم يقارن بشكل دوري أو بناءً على طلب المستخدم الحالة الحالية بالحالة الأصلية. يتم عرض التغييرات المكتشفة على شاشة شاشة الفيديو. كقاعدة عامة ، تتم مقارنة الحالات فور تحميل نظام التشغيل. عند المقارنة ، يتم فحص طول الملف وكود التحكم الدوري (المجموع الاختباري للملف) وتاريخ ووقت التعديل والمعلمات الأخرى.

تحتوي برامج المدقق على خوارزميات متقدمة إلى حد ما ، وتكتشف فيروسات التخفي ، ويمكنها حتى التمييز بين التغييرات في إصدار البرنامج الذي يتم فحصه والتغييرات التي أجراها الفيروس.

برامج التصفية (الحراس) هي برامج مقيمة صغيرة مصممة لاكتشاف الإجراءات المشبوهة أثناء تشغيل الكمبيوتر والتي تتميز بالفيروسات. قد تكون هذه الإجراءات:

محاولات لتصحيح الملفات مع ملحقات COM و EXE.

تغيير سمات الملف

الكتابة المباشرة إلى القرص على العنوان المطلق ؛

الكتابة إلى قطاعات تمهيد القرص.

عندما يحاول أي برنامج تنفيذ الإجراءات المحددة ، يرسل "الحارس" رسالة إلى المستخدم ويعرض منع الإجراء المقابل أو السماح به. تعد برامج التصفية مفيدة للغاية ، حيث إنها قادرة على اكتشاف الفيروس في أول مرحلة من وجوده قبل التكاثر. ومع ذلك ، فإنها لا "تعالج" الملفات والأقراص. لتدمير الفيروسات ، تحتاج إلى استخدام برامج أخرى ، مثل العاثيات. تشمل عيوب برامج المراقبة "الانزعاج" (على سبيل المثال ، تصدر باستمرار تحذيرًا بشأن أي محاولة لنسخ ملف قابل للتنفيذ) ، بالإضافة إلى التعارضات المحتملة مع البرامج الأخرى.

اللقاحات (المناعة) هي برامج مقيمة تمنع إصابة الملفات. يتم استخدام اللقاحات في حالة عدم وجود برامج طبيب "تعالج" هذا الفيروس. التطعيم ممكن فقط ضد الفيروسات المعروفة. يقوم اللقاح بتعديل البرنامج أو القرص بحيث لا يؤثر على عملهم ، وسوف يدركهم الفيروس أنهم مصابون وبالتالي لن يتجذر. برامج اللقاحات حاليا ذات استخدام محدود.

عيب كبير في هذه البرامج هو قدرتها المحدودة على منع العدوى من عدد كبير من الفيروسات المختلفة.

1.2.3 طرق برامج مكافحة الفيروسات

هناك عدة طرق أساسية للبحث عن الفيروسات التي تستخدمها برامج مكافحة الفيروسات:

يتم المسح

تحليل ارشادي

كشف التغيير

المراقبين المقيمين

قد تقوم برامج مكافحة الفيروسات بتنفيذ جميع الأساليب المذكورة أعلاه ، أو بعضها فقط.

المسح هو الأكثر الطريقة التقليديةالبحث عن الفيروسات. وهو يتألف من البحث عن التوقيعات المعزولة من الفيروسات المكتشفة سابقًا. عادةً ما تسمى برامج مكافحة الفيروسات القادرة على إزالة الفيروسات المكتشفة بـ polyphages.

عيب الماسحات الضوئية البسيطة هو عدم قدرتها على اكتشاف الفيروسات متعددة الأشكال التي تغير كودها بالكامل. للقيام بذلك ، من الضروري استخدام خوارزميات بحث أكثر تعقيدًا ، بما في ذلك التحليل الإرشادي للبرامج التي يتم فحصها.

بالإضافة إلى ذلك ، يمكن للماسحات الضوئية فقط اكتشاف الفيروسات المعروفة بالفعل والتي تمت دراستها مسبقًا والتي تم تحديد توقيع لها. لذلك فإن برامج الماسح الضوئي لن تحمي حاسوبك من تغلغل فيروسات جديدة والتي بالمناسبة تظهر عدة مرات في اليوم. نتيجة لذلك ، تصبح الماسحات الضوئية قديمة بمجرد إصدار إصدار جديد.

غالبًا ما يستخدم التحليل الإرشادي جنبًا إلى جنب مع المسح للعثور على فيروسات مشفرة ومتعددة الأشكال. في معظم الحالات ، يمكن للتحليل الإرشادي أيضًا اكتشاف فيروسات غير معروفة سابقًا. في هذه الحالة ، سيكون علاجهم على الأرجح مستحيلًا.

إذا أبلغ المحلل الإرشادي عن إصابة ملف أو قطاع تمهيد بفيروس ، فيجب أن تأخذ هذا الأمر على محمل الجد. يجب أيضًا فحص هذه الملفات باستخدام أحدث ماسحات مكافحة الفيروسات أو إرسالها إلى مؤلفي برنامج مكافحة الفيروسات لفحصها.

كشف التغيير

عند إصابة جهاز كمبيوتر ، يقوم الفيروس بإجراء تغييرات على القرص الصلب: يقوم بإلحاق رمزه بالملف المصاب ، ويغير مناطق النظام على القرص ، وما إلى ذلك. ويستند عمل برامج مكافحة الفيروسات المدقق على اكتشاف مثل هذه التغييرات.

تتذكر برامج التدقيق المضادة للفيروسات خصائص جميع مناطق القرص التي يمكن أن يهاجمها الفيروس ، ثم تقوم بفحصها بشكل دوري. إذا تم الكشف عن تغييرات ، يتم عرض رسالة تفيد بأن فيروسًا ربما هاجم الكمبيوتر.

يجب أن يؤخذ في الاعتبار أنه ليست كل التغييرات ناتجة عن غزو الفيروسات. على سبيل المثال ، قد يتغير سجل التمهيد عندما يتم تحديث إصدار نظام التشغيل ، وتقوم بعض البرامج بكتابة البيانات داخل ملفها القابل للتنفيذ.

المراقبين المقيمين

تسمى برامج مكافحة الفيروسات الموجودة باستمرار في ذاكرة الوصول العشوائي للكمبيوتر وتراقب جميع الإجراءات المشبوهة التي تقوم بها البرامج الأخرى بالمراقبين المقيمين أو الحراس. لسوء الحظ ، فإن الشاشات المقيمة لديها الكثير من العيوب التي تجعل هذه الفئة من البرامج غير مناسبة للاستخدام. تزعج المستخدمين بعدد كبير من الرسائل ، لا علاقة لها في الغالب بـ عدوى فيروسية، مما أدى إلى إيقاف تشغيلها.

1.3 برامج مكافحة الفيروسات.

1.3.1 نظرة عامة على برامج مكافحة الفيروسات الحديثة.

كاسبيرسكي: يحتوي إصدار هذا العام على نظام محسن لخوارزميات المسح والبحث البرمجيات الخبيثةأثناء العمل على شبكة المعلومات. يتم تحديث قاعدة بيانات مكافحة الفيروسات باستمرار ، بسبب ظهور تهديدات فيروسات جديدة باستمرار. مزاياها: وجود وحدات مكافحة التصيد الاحتيالي ومكافحة البريد العشوائي وواجهة سهلة وبسيطة. من بين الإضافات المفيدة خيار التحقق من سمعة موارد الإنترنت. من الممكن إنشاء قرص استرداد ، لاستعادة نظام تشغيل الكمبيوتر بسرعة بعد هجوم فيروسي ، يعد هذا خيارًا رائعًا. يتمثل الضعف الرئيسي لهذا المنتج في ارتفاع مستوى استهلاك موارد نظام الكمبيوتر.

يعد Doctor Web (Dr. Web 7) من أوائل برامج مكافحة الفيروسات التي ظهرت في سوقنا. بادئ ذي بدء ، يوجد ماسح ضوئي ممتاز ، مُحسّن لأي معالجات متعددة النواة واستخدام تقنية عالية الفعالية لعلاج مصاب بالفعل فيروسات الكمبيوتر(نشط) كمبيوتر. يتم استخدام نظام الحجب التلقائي في حالة الاصطدام مع البرامج المشبوهة ، حتى لو كانت لا تزال في الأرشيف. لسوء الحظ ، ليس من السهل دائمًا على المستخدم المبتدئ فهم إعدادات البرنامج. الواجهة نفسها لم تتغير كثيرًا عن الواجهة الكلاسيكية لسنوات عديدة. مظهر خارجي، والتي يمكن وصفها وفقًا لمعاييرنا بأنها متواضعة. عيب آخر مهم هو عدم وجود وحدة مكافحة البريد العشوائي في حزمة البرنامج القياسية ، والتي يجب شراؤها بشكل منفصل.

ESET NOD 32 antivirus هو منتج برمجي معروف جدًا بين مستخدمي الإنترنت المحليين. الصفحة الرئيسية السمة المميزةله - مستوى منخفضاستهلاك موارد النظام ، مما لا يؤثر على فعاليته كمضاد فيروسات. لا يزال يتم الحفاظ على مستوى الحماية العالي. هناك أيضًا خيار للاستدلال المتقدم الذي يحظر تهديدات الكمبيوتر التي لا تزال غير معروفة للبرنامج ، ونظام حماية لاتصال البيانات مثل Wi-Fi. هذا البرنامج الرائع قادر على تحليل متعمق لجهاز الكمبيوتر الخاص بك ويتعرف بسرعة على مجموعة متنوعة من العمليات غير المرغوب فيها التي يمكن أن تؤدي لاحقًا إلى مشاكل خطيرة. في ظل وجود وحدة للتحديث المستمر لقواعد البيانات ومكافحة البريد الإلكتروني العشوائي. مضاد الفيروسات يعمل بسرعة عالية. بشكل عام ، لا يحتوي هذا البرنامج على أي عيوب خطيرة في جميع معايير التشغيل الرئيسية.

مضاد للفيروسات أفيرا، أي ، نسخته المجانية خفيفة الوزن للمنزل ، إذا جاز التعبير ، فإن التطبيقات لها أيضًا معجبين بها. توجد وحدات لفحص الملفات بحثًا عن البرامج الضارة ، ومع ذلك ، لا يوجد جدار حماية. هذا يجعل من الضروري استخدام جدران الحماية التابعة لجهات خارجية إذا كنت غالبًا ما تضطر إلى تصفح الإنترنت. توفر الحزمة خيار التحديث التلقائي المستمر لبيانات قاعدة بيانات مكافحة الفيروسات.

يتم تمثيل Avast السابع أيضًا بنسخة مجانية من برنامج مكافحة الفيروسات. ميزة هذا الإصدار هو وجود محرك قوي مضاد للفيروسات. يتيح لك ذلك إجراء مسح ضوئي بكفاءة تحسد عليها ، مما يحمي جهاز الكمبيوتر الخاص بك من المشكلات المتعلقة بالبرامج الضارة. يتم تحديث قاعدة بيانات برنامج مكافحة الفيروسات يوميًا. من بين نقاط الضعف في هذا البرنامج ، يمكن للمرء أن يميز الإصدارات المجانية الكلاسيكية مثل عدم وجود جدار حماية. على أي حال ، باستخدام جدران الحماية التابعة لجهات خارجية معًا ، يمكن استخدام هذا البرنامج بكفاءة عالية ، خاصة عندما يتعلق الأمر بالاستخدام المنزلي. في هذه الحالة ، يمكنه حتى التنافس مع بعض الإصدارات المدفوعة من الشركات المصنعة المعروفة لبرامج مكافحة الفيروسات.

1.3.2 هيكل برنامج مكافحة الفيروسات الحديث. كاسبيرسكي المضاد للفيروسات 2010.

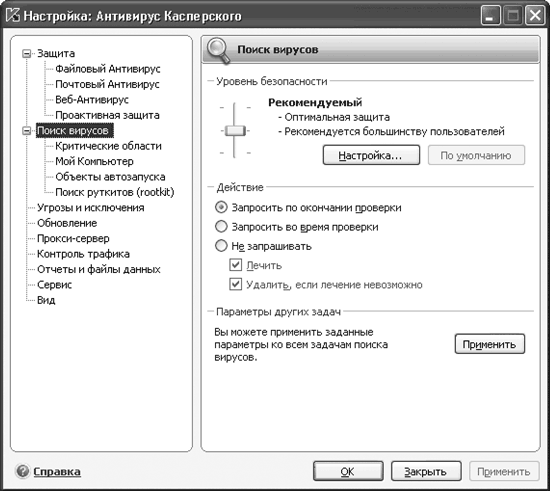

يحمي برنامج Kaspersky Anti-Virus 2010 الكمبيوتر من التهديدات المعروفة والجديدة. تتم معالجة كل نوع من أنواع التهديد بواسطة مكون تطبيق منفصل. يتيح لك بناء نظام الحماية هذا تخصيص البرنامج بمرونة لاحتياجات مستخدم معين أو المؤسسة ككل.

يتضمن برنامج Kaspersky Anti-Virus 2010 أدوات الحماية التالية:

مكونات الحماية التي تحمي: الملفات والبيانات الشخصية لنظام الشبكات.

مهام فحص الفيروسات التي تفحص الملفات الفردية أو المجلدات أو محركات الأقراص أو المناطق بحثًا عن الفيروسات أو تفحص الكمبيوتر بأكمله. تحديث يضمن ملاءمة الوحدات الداخلية للتطبيق ، بالإضافة إلى قواعد البيانات المستخدمة في المسح بحثًا عن البرامج الضارة.

المعالجات والأدوات التي تسهل أداء المهام التي تظهر أثناء تشغيل برنامج Kaspersky Anti-Virus.

وظائف الخدمة التي توفر دعم المعلومات في العمل مع البرامج وتسمح بتوسيع وظائفها.

كاسبيرسكي المضاد للفيروسات 2010 هو أداة عالمية لحماية المعلومات. يتم توفير حماية شاملة على جميع قنوات استلام ونقل المعلومات. يسمح لك التكوين المرن لأي مكون بتكييف برنامج Kaspersky Anti-Virus لاحتياجات مستخدم معين. دعنا نلقي نظرة فاحصة على ابتكارات برنامج Kaspersky Anti-Virus 2010.

يضمن مكافحة فيروسات المراسلة الفورية أمان العمل مع العديد من البرامج للرسائل السريعة. يقوم المكون بفحص الرسائل بحثًا عن كائنات ضارة. يتضمن برنامج Kaspersky Anti-Virus 2010 وحدة فحص الارتباط ، والتي تتم إدارتها بواسطة برنامج مكافحة فيروسات الويب. تتحقق الوحدة النمطية من جميع الروابط الموجودة على صفحة الويب بحثًا عن عناوين الويب المشبوهة والتصيد الاحتيالي. تم تضمين الوحدة في متصفحات الويب Microsoft Internet Explorer و موزيلا فايرفوكسكمكوِّن إضافي. يتم التحكم في الوصول إلى مواقع التصيد الاحتيالي والحماية من هجمات التصيد عن طريق فحص الروابط الموجودة في الرسائل وصفحات الويب ، وكذلك عند محاولة الوصول إلى مواقع الويب ، مقابل قاعدة بيانات لعناوين الويب الخاصة بالتصيد. التحقق من الانتماء إلى قاعدة بيانات عناوين الويب المخادعة متاح لمكافحة فيروسات الويب ومكافحة فيروسات المراسلة الفورية.

تمت إضافة أداة جديدة إلى قائمة مهام الفحص - فحص الثغرات الأمنية ، مما يسهل العثور على التهديدات الأمنية ونقاط الضعف والقضاء عليها في البرامج المثبتة على جهاز الكمبيوتر وإعدادات نظام التشغيل.

أهم الأخطاء المعروفة في البرنامج:

إذا تم اكتشاف تهديد في كائن OLE ، فلن يطالب البرنامج المستخدم بإجراء التطهير. الإجراءات الممكنة في مثل هذه الحالة هي عزل الملف أو حذفه. لا يُعلم مكون مكافحة فيروسات الويب المستخدم بالملفات التي تم تنزيلها. قد تكون هناك مشاكل عند عرض بعض الملفات في برنامج خاص لإلغاء التجزئة PageDefrag. في بعض الحالات ، يظل المفتاح "^" بلوحة المفاتيح الظاهرية مضغوطًا. لحل هذه المشكلة ، تحتاج إلى النقر بزر الماوس الأيمن عليها. لا تعمل التصفية المعقدة بشكل صحيح في بعض إطارات التقارير. عند استخدام القدرة على تسجيل أحداث نظام الملفات في تقرير التطبيق ، من الممكن حدوث تباطؤ شديد عند تثبيت برنامج Kaspersky Anti-Virus 2010 على إصدار سابق. عند إلغاء تثبيت برنامج Kaspersky Anti-Virus 2010 ، لا يتم حذف مفاتيح التسجيل المرتبطة بملحق shell.

الجزء العملي.

2.1 بيان المشكلة.

تقوم Stroy-design LLC بتنفيذ الأنشطة المتعلقة بأداء العمل في إصلاح المباني. قائمة أسعار العمل المنجز موضحة في الشكل. 18.1. يتم عرض البيانات الخاصة بالأعمال المطلوبة في الشكل. 18.2.

- بناء الجداول على أساس البيانات أدناه.

- احسب تكلفة العمل على الأمر المستلم ، أدخل بيانات الحساب في الجدول (الشكل 18.2).

- قم بتنظيم ارتباطات طاولة بينية للتوليد التلقائي لفاتورة صادرة لعميل لدفع مقابل العمل المنجز.

- قم بإنشاء وملء مستند "فاتورة الدفع مقابل العمل المنجز" (الشكل 18.3).

- قدم نتائج حساب تكلفة كل نوع من أنواع العمل للأمر المستلم في شكل رسوم بيانية.

الغرض من حل المشكلة: التحديد التلقائي لتكلفة العمل على إصلاح المباني بناءً على البيانات الأولية. يتم حل هذه المشكلة من قبل اقتصاديي الشركات (الشركات) العاملة في بناء وإصلاح المباني.

2.2 وصف الخوارزمية لحل المشكلة ، انظر الملف

خاتمة.

بعد دراسة الجوانب النظرية لعمل هذه الدورة ، يمكننا استخلاص الاستنتاجات التالية بأن الفيروس هو برنامج مكتوب خصيصًا يمكنه الارتباط تلقائيًا ببرامج أخرى ، وإنشاء نسخ منه وحقنها في الملفات ، ومناطق نظام الكمبيوتر وشبكات الكمبيوتر بالترتيب لتعطيل البرامج ، وإتلاف الملفات والأدلة ، وخلق جميع أنواع التداخل في الكمبيوتر.

حاليًا ، يُعرف عدد كبير من فيروسات البرامج ، وعددها يتزايد باستمرار. الأنواع الرئيسية للفيروسات: التمهيد ، والملف ، وفيروسات الماكرو ، والشبكات ، والفيروسات المقيمة ، والفيروسات متعددة الأشكال ، والفيروسات الخفية وغيرها من "البرامج الضارة".

من تاريخ علم فيروسات الكمبيوتر ، من الواضح أن أي تطوير أصلي للكمبيوتر يجبر مبتكري مضادات الفيروسات على التكيف مع التقنيات الجديدة ، وتحسين برامج مكافحة الفيروسات باستمرار. لسوء الحظ ، لا يوجد في الوقت الحالي برنامج مضاد للفيروسات من شأنه أن يضمن حماية بنسبة 100٪ ضد جميع أنواع الفيروسات.

الطرق الرئيسية لاختراق الفيروسات هي محركات الأقراص القابلة للإزالة وشبكات الكمبيوتر.

لمنع حدوث ذلك ، من الضروري مراعاة تدابير الحماية. لا تعتمد الحماية من الفيروسات على عمل برنامج مكافحة الفيروسات الراسخ فحسب ، بل تعتمد أيضًا على معرفة القراءة والكتابة لدى المستخدم. سيسمح لك استخدام جميع أنواع الحماية معًا بتحقيق مستوى أعلى من الأمان للكمبيوتر ، وبالتالي توفير المعلومات.

فهرس.

- المعلوماتية: كتاب مدرسي. المراجعة الثالثة إد. / تحت. إد. ن. ماكاروفا. - م: المالية والإحصاء ، 2007. - 768 ص.

- المعلوماتية في الاقتصاد: كتاب / محرر. يكون. Odintsova ، A.N. رومانوفا. - م: كتاب فوزوفسكي ، 2008.

- المعلوماتية: دورة أساسية: كتاب / محرر. S.V. سيمونوفيتش. - سان بطرسبرج: بيتر ، 2009.

- المعلوماتية: كتاب مدرسي / محرر. الأستاذ. ن. ماكاروفا. - م: المالية والإحصاء ، 1997. - 768 ص.

- Evsyukov V.V. المعلوماتية الاقتصادية: Proc. البدل - Tula: Grif and K Publishing House، 2003-371s.

- المعلوماتية. دورة أساسية / Silonovich S.V. وغيرها - سانت بطرسبرغ: دار النشر "Piter" ، 200 - 640 ثانية.

- أساسيات المعلوماتية: دورة محاضرات / ر. جيلياريفسكي - م: Exam Publishing House ، 2003 - 320s.

- المعلوماتية العملية. كتاب مدرسي للمدرسة الثانوية. - M: AST - الكتاب الصحفي: Infocom - Press، 2002 - 408s.

- ورشة عمل حول المعلوماتية / ن. أوجرينوفيتش ، ل. Bosova ، - M.: مختبر المعرفة الأساسية ، 2002-349.

- شبكات وأنظمة المعلومات. كتاب مرجعي - م: المالية والإحصاء ، 1996 - 368 ق.

- أساسيات المعلوماتية: كتاب مدرسي لطلبة الجامعة / بيلييف م. -روستوف غير موجود فينيكس ، 2006 - 352 ثانية.

ل تحميل مجاني الدورات الدراسيةبأقصى سرعة ، قم بالتسجيل أو تسجيل الدخول إلى الموقع.

الأهمية! تهدف جميع أوراق الدورة التدريبية المقدمة للتنزيل المجاني إلى وضع خطة أو أساس لعملك العلمي.

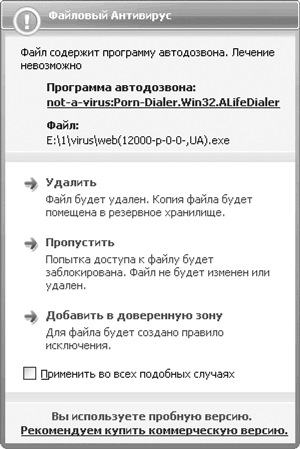

اضغط على الزر يتخطىيعني أن الملف سيبقى في مكانه ، وسيتم تسجيل المعلومات حول الحدث ، وحتى لا يتمكن المستخدم من تشغيل الملف المصاب عن طريق الخطأ ، سيتم حظر الوصول إليه بواسطة برنامج مكافحة الفيروسات. إذا كنت لا تريد النقر فوق الزر في كل مرة يتم فيها اكتشاف فيروس ، فيجب عليك تحديد المربع تنطبق في جميع هذه الحالات، وسيقوم برنامج مكافحة الفيروسات تلقائيًا بتنفيذ الإجراء المحدد من قبل المستخدم. في بعض الحالات ، لا يكون البرنامج الذي يبدو مريبًا لبرنامج مكافحة الفيروسات ، أو يكون الإجراء الذي يقوم به قانونيًا. غالبًا ما تأتي هذه الرسائل من نظام حماية استباقي تتمثل مهمته في البحث عن كل شيء مريب. لمنع مثل هذه الإجراءات من تشغيل رد فعل مكافحة الفيروسات مرة أخرى ، يجب إضافة مثل هذا البرنامج إلى قائمة الاستثناءات. للقيام بذلك ، انقر فوق الارتباط أضف إلى المنطقة الموثوقة. قبل ذلك ، تحتاج إلى قراءة الرسالة المستلمة بعناية - على سبيل المثال ، لا تنتمي برامج الاتصال التلقائي إلى الفيروسات (الشكل 2.12).

أرز. 2.12.تم العثور على ملف مريب

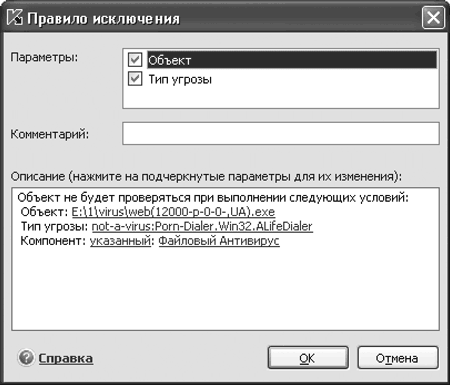

إذا تم تحديد العنصر أضف إلى المنطقة الموثوقة، في النافذة التي تظهر ، تحتاج إلى تحديد معلمات إضافية لملف قواعد الاستبعاد(الشكل 2.13).

أرز. 2.13.إعداد قاعدة الاستبعاد

عند تكوين قاعدة استبعاد ، يمكنك تغيير المسار إلى الكائن وتحديد دليل أو قائمة ملفات حسب القناع بدلاً من ملف معين. على سبيل المثال ، لدي مجموعة من الفيروسات مصممة لدراسة واختبار استجابة أنظمة الحماية المختلفة. حتى لا يتفاعل برنامج مكافحة الفيروسات في كل مرة ولا يدمر هذه المجموعة ، قمت بعمل قاعدة استبعاد ، مع تحديد الدليل بأكمله فيه.

يمكنك أيضا التغيير حكم، أي رسالة عن طريق إضافة تعليق أو تحديد المكون الذي ستنطبق عليه القاعدة. في الحالة الأخيرة ، انقر على الرابط محددسيؤدي إلى التبديل إلى أي، أي أن جميع المكونات سيكون لها نفس التفاعل. إذا قمت بالنقر فوق اسم أحد المكونات ، فستظهر قائمة بجميع مكونات مكافحة الفيروسات ، ويمكنك تحديد الإجراءات التي لن تؤدي إلى رد فعل نظام الحماية في المستقبل.

عند اكتشاف جسم خطير ، سيتم سماع إشارة صوتية محددة من مكبرات الصوت أو سماعات الرأس.

ضبط مستوى الأمان ورد فعل برنامج مكافحة الفيروساتملحوظة

يمكنك دائمًا تصحيح الكائنات الموجودة في المنطقة الموثوق بها. للقيام بذلك ، انقر فوق زر الإعدادات ، وحدد فئة التهديدات والاستثناءات ، وانقر فوق زر المنطقة الموثوقة ، وفي النافذة التي تظهر ، احذف أو أضف قواعد الاستبعاد والتطبيقات الموثوقة.

بشكل افتراضي ، يعمل نظام الحماية في الوضع الأمثل - مستحسن. من الممكن أن يكون هذا الوضع هو الأمثل حقًا ، لكن بعض المستخدمين لا يحبونه. يمكنك تغييره على النحو التالي.

انقر فوق الزر جلسةوحدد فئة فحص الفيروسات(الشكل 2.14).

أرز. 2.14.تحديد مستوى الأمان

في المنطقة مستوى الأمانيمكنك اختيار أحد الخيارات المعينة مسبقًا:

السرعة القصوى - يوفر الحد الأدنى من الحماية ، ولكنه يحمّل النظام بشكل أقل أثناء الفحص ؛ يوصى به عند العمل في بيئة آمنة (على سبيل المثال ، بدون الإنترنت) وعلى أجهزة كمبيوتر منخفضة الطاقة ؛

أقصى قدر من الحماية- يوفر الحماية الكاملة ؛ يوصى به عند العمل في بيئة خطرة ، ولكنه يتطلب المزيد من الموارد.

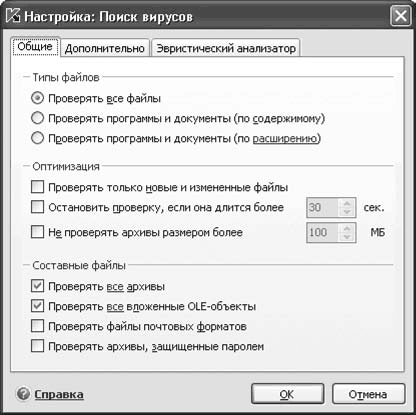

يمكنك إعداد الشيكات الخاصة بك. للقيام بذلك ، انقر فوق الزر جلسة. النافذة الموضحة في الشكل. 2.15.

أرز. 2.15.ضبط وضع فحص الفيروسات

تحتوي هذه النافذة على ثلاث علامات تبويب: عام, بالإضافة إلى ذلكو محلل ارشادي. في الأول ، يتم وضع المعلمات في ثلاث مناطق ( أنواع الملفات, الاقويو ملفات مركبة) ، في الثاني - في اثنين ( تشغيل مهمة نيابةو خيارات اضافية). في علامة التبويب محلل ارشادييؤدي تعيين مربعات الاختيار المناسبة إلى تنشيط الأوضاع العادية والممتدة لفحص الجذور الخفية وتشغيل المحلل الإرشادي. المنزلق تحقق المستوىيسمح لك بتعيين أو تغيير طريقة تشغيل المحلل الاسترشادي - من السطحي إلى التفصيلي. اعتمادًا على نوع العمل والتحذيرات التي تتلقاها ، يجب عليك اختيار الوضع الأمثل من وجهة نظر السلامة والراحة.

العودة إلى علامة التبويب عام. إذا في المنطقة أنواع الملفاتاضبط المفتاح على الوضع تحقق من جميع الملفات، سيقوم برنامج مكافحة الفيروسات بفحص جميع الملفات دون استثناء. هذا الوضع ليس هو الأمثل ، حيث لا يمكن إصابة بعض الملفات (على سبيل المثال ، الملفات النصية بامتداد TXT).

ضبط المفتاح على الوضع مسح البرامج والمستندات (حسب المحتوى)يخبر برنامج مكافحة فيروسات الملفات بفحص الملفات بناءً على رأسها الداخلي. إذا اتضح أن نوع الملف الذي يتم فحصه لا يمكن أن يكون مصابًا ، فسيتوقف المزيد من الفحص وسيصبح الملف متاحًا للمستخدم. يعمل هذا الوضع على تسريع عمل برنامج مكافحة الفيروسات ، ولكنه يستغرق وقتًا لتحليل محتويات الملف.

الوضع مسح البرامج والمستندات (بالامتداد)على غرار السابق ، لا يقوم برنامج مكافحة الفيروسات فقط بتحليل رأس الملف ، ولكن امتداده. هذا الخيار هو الأسرع ، لكن غالبًا ما يغير المهاجمون امتداد الملف والملف القابل للتنفيذ ملف ضارقد يكون لها امتداد .txt. بناءً على الامتداد ، سيتخطى برنامج مكافحة الفيروسات مثل هذا الملف عند الفحص ، لذا يوصى باختيار هذا الوضع في بيئة آمنة أو على أجهزة منخفضة الطاقة.

التحقق من خانة الاختيار تحقق فقط من الملفات الجديدة والمتغيرةفي المنطقة الاقوييسمح لك بتقليل وقت فحص النظام. هنا يمكنك أيضًا تحديد الإجراءات ذات الملفات الكبيرة. مربعات الاختيار توقف عن التحقق مما إذا كانت تدوم أكثر من ... ثانيةو لا تفحص أرشيفات أكبر من ... ميغا بايتيسمح لك بالحد من فحص ملف واحد بالوقت و (أو) الحجم.

النصيحة

في بعض الحالات ، يمكن تعطيل الحماية من الفيروسات مؤقتًا. للقيام بذلك ، انقر بزر الماوس الأيمن فوق رمز التطبيق في منطقة الإعلام وحدد إيقاف الحماية مؤقتًا من قائمة السياق التي تظهر. يمكنك أيضًا تحديد الوقت أو الإجراء الذي يجب أن يتم تشغيل برنامج مكافحة الفيروسات تلقائيًا بعده.

المعلمات الموجودة في المنطقة ملفات مركبة، تعتمد على الإعدادات في المنطقة الاقوي. نعم ، مربع الاختيار تحقق من المحفوظاتقد تبدو تحقق من جميع / المحفوظات الجديدة. إذا كان لديك أرشيفات محمية بكلمة مرور ، فسيتم طلب كلمة المرور عندما تحاول الوصول إلى كل منها. مع وجود عدد كبير من هذه العناصر ، قد يتأخر الفحص وسيشتت انتباه المستخدم. في هذه الحالة ، من الأفضل إلغاء تحديد هذا المربع ، والتحقق من الأرشيف حسب الحاجة.

دعنا نذهب إلى علامة التبويب بالإضافة إلى ذلك. هنا ، إذا لزم الأمر ، يمكنك تحديد المستخدم الذي سيتم تنفيذ المهمة نيابة عنه. قد يكون هذا ضروريًا إذا كان هناك عدة حسابات على النظام ولا يمكن للمستخدم الذي يعمل حاليًا الوصول إلى جميع الملفات والإعدادات. تتيح علامة التبويب هذه تقنيات iChecker و iSwift ، والتي يتيح لك استخدامها تسريع عملية فحص الملفات عن طريق فحص الكائنات الجديدة والمتغيرة فقط. تقنية iSwift مناسبة فقط للكائنات الموجودة على قسم تمت تهيئته في نظام ملفات NTFS.

بعد تكوين إعدادات الفحص ، ارجع إلى نافذة إعدادات فحص الفيروسات (انظر الشكل 2.14). يشار إلى رد فعل ملف مكافحة الفيروسات للكشف عن الفيروس في المنطقة عمل. يمكن ضبط المفتاح على واحد من ثلاثة أوضاع:

طلب في نهاية الشيك- سيقوم برنامج مكافحة فيروسات الملفات بتنفيذ المهمة ، وبعد ذلك ، إذا تم اكتشاف فيروسات ، ستظهر رسالة على الشاشة ، وفي نهاية الفحص ، ستظهر نافذة إحصائية تطلب منك تحديد إجراء ؛

طلب أثناء الخروج- ستأتي عروض لاختيار إجراء ما عند اكتشاف الفيروسات ؛

لا تسأل- لن يقوم البرنامج بإخطار المستخدم باكتشاف الأشياء المشبوهة ؛ في نفس الوقت ، باستخدام مربعات الاختيار ، يمكنك تعيين الإجراء اللازم:

يعامل- سيتم إجراء محاولة لتطهير الكائن ، وإذا فشلت ، فسيتم عزل الكائن (ما لم يتم تحديد الإجراء التالي) ؛

قم بإزالته إذا كان العلاج غير ممكن- سيتم حذف الجسم الخطير تلقائيًا.

مهام فحص الكمبيوتر المثبتة مسبقًا ( المناطق الحرجة, جهاز الكمبيوتر الخاص بيإلخ) لها معلمات متشابهة ، ويمكن تهيئتها لكل مهمة على حدة. اضغط الزر يتقدمفي المنطقة خيارات لمهام أخرىيمكنك تعيين معلمات المسح التي هي نفسها لجميع المهام.

إعداد دفاع استباقيلقد قمت بتكوين إعدادات المسح الضوئي الأساسية لمكافحة الفيروسات. كما تتذكر ، عند الوصول إلى ملف ، والتحقق من البريد ، وتصفح الإنترنت ، يستخدم برنامج مكافحة الفيروسات عنصرًا آخر - الشاشة. لتكوين وضع فحص الكائن أثناء الطيران ، انقر فوق الارتباط جلسةواختر فئة حماية. معظم الخيارات تشبه خيارات القسم فحص الفيروسات. هذا مناسب لأنك لست مضطرًا إلى إعادة تعلم الإعدادات ، ولكن قد يكون محيرًا لأنه يمكنك تكوين المكون الخطأ عن طريق الخطأ. هناك أيضًا اختلافات: يمكن تعطيل كل مكون أو تمكينه عن طريق إلغاء تحديد المربع المقابل أو تحديده. على سبيل المثال ، في علامة التبويب مكافحة فيروسات الملفات- هذه قم بتمكين مكافحة فيروسات الملفات. يجب أن يعمل كل شيء ، ولكن إذا لم يكن الكمبيوتر متصلاً بالإنترنت أو تسبب بعض المكونات في حدوث مشكلات ، فيمكن تعطيله هنا.

في علامات التبويب مكافحة فيروسات البريدو مكافحة فيروسات الويبهناك مجال التضمين في النظام، حيث يمكنك من خلال تحديد مربعات الاختيار المناسبة تكوين التحقق من حركة مرور معينة ودعم التطبيقات المذكورة أعلاه. إذا كنت لا تستخدمها في عملك ، فاترك مربع الاختيار في مكانه - إذا قررت التبديل إلى ، على سبيل المثال ، The Bat! ، فستتم حمايتك تلقائيًا.

فقط الدفاع الاستباقي يختلف عن الآخرين (الشكل 2.16).

أرز. 2.16.إعداد دفاع استباقي

يؤدي الدفاع الوقائي مهمة هامة- الكشف عن الفيروسات المجهولة لذلك لا ينصح بتعطيلها. ومع ذلك ، في وضع الحماية القصوى ، يعطي النظام كمية كبيرة من المعلومات ، والتي لا يمكن التعامل معها إلا من قبل مستخدم مدرب. المعلمات الرئيسية هي كما يلي.

تحليل نشاط التطبيق. مع تحديد خانة الاختيار تمكين تحليل النشاطبناءً على القواعد التي تم إنشاؤها ، تتم مراقبة نشاط التطبيق ويتم تحليل محاولات تشغيل متصفح بمعلمات مخفية ، أو الحقن في عملية خارجية ، أو قيمة مشبوهة في السجل ، أو نشاط في النظام.

مراقبة سلامة التطبيق. مع تحديد خانة الاختيار تفعيل مراقبة النزاهةيتم مراقبة المجموع الاختباري وتكوين الوحدة النمطية للتطبيقات الرئيسية ومكونات النظام ذات الأهمية الخاصة للفيروسات. يمكنك إزالة أو إضافة مكونات وضبط رد الفعل على التغيير.

مراقبة تسجيل النظام. خانة اختيار تمكين مراقبة التسجيلمسؤول عن تتبع محاولات تغيير الفروع الخاضعة للرقابة من السجل.

تحديد الاستثناءاتملحوظة

في الإصدار 6.0 ، كان هناك عنصر آخر - التحقق من وحدات ماكرو VBA ، حيث سمح التنشيط بالتحكم في الإجراءات التي تقوم بها وحدات الماكرو.

إن تصنيف الفيروسات والأشياء الخبيثة الأخرى ليس بالمهمة السهلة ، ويمكن تصنيف البرامج غير الضارة على أنها مشبوهة. لتجنب حظر البرنامج المطلوب بواسطة برنامج مكافحة الفيروسات ، يجب عليك استخدام خيارات إدارة الاستثناءات وتحديد فئات البرامج الضارة. يتم إجراء جميع الإعدادات في علامة التبويب الإعداد> التهديدات والاستثناءات.

هناك مجالان هنا. في الميدان فئات البرامج الضارةيختار أنواع البرامج الخطيرة التي سيكتشفها برنامج Kaspersky Anti-Virus. خانة اختيار الفيروسات والديدان وأحصنة طروادة والمتسللونتم تعيينه افتراضيًا ولا يمكن إزالته. يمكن للمستخدم التوقف عن فحص نوعين فقط من البرامج الضارة عن طريق إلغاء تحديد مربع الاختيار المقابل ، - برامج التجسس وبرامج الإعلانات المتسللة والمتسللينو البرامج التي يحتمل أن تكون خطرة (برامج خطرة).

في الميدان استثناءاتيمكنك تحديد التطبيقات التي لن يتم فحصها بواسطة Kaspersky Anti-Virus. هنا تحتاج إلى الضغط على الزر منطقة موثوقةوعن طريق تحديد علامة التبويب قواعد الاستثناءأو تطبيقات موثوقة، أضف التطبيقات المطلوبة.

بعد تكوين جميع الإعدادات الموصوفة ، سيحمي برنامج Kaspersky Anti-Virus النظام بضمير حي. يأتي البرنامج مع ملف توثيق يشرح الإعدادات. من خلال النقر على الرابط

يمكنك الحصول على معلومات شاملة حول معلمة معينة.

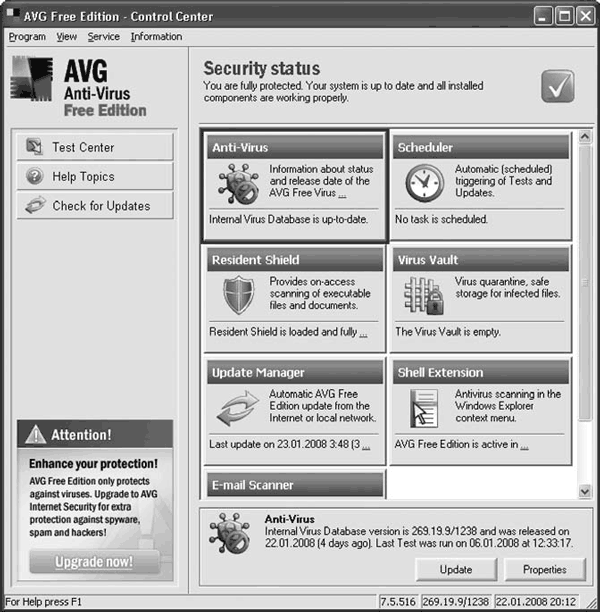

الإصدار المجاني من AVG

دعنا ننتقل إلى أحد تطورات شركة Grisoft التشيكية - مضاد فيروسات مجانيالإصدار المجاني من AVG. يتمتع برنامج مكافحة الفيروسات هذا بوظائف جيدة ، لكن مستخدم الإصدار المجاني يمكنه العمل فقط مع الواجهة الإنجليزية. يخلو AVG Free Edition من الدعم الفني ، على الرغم من أنه يمكنك طرح أي سؤال في منتدى المشروع.

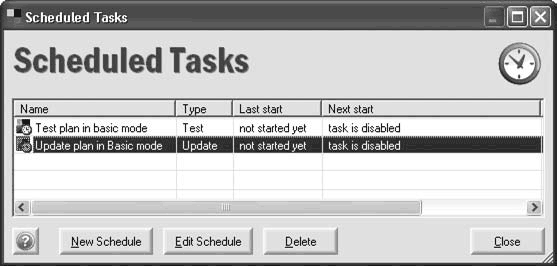

في برنامج جدولة الإصدار المجاني من التطبيق ، يمكنك استخدام مهمتين محددتين مسبقًا فقط: أحدهما مسؤول عن التحديثات التلقائية ، والثاني هو فحص محرك الأقراص الثابتة بجهاز الكمبيوتر. في نفوسهم ، يمكنك فقط تغيير وقت البدء.

في السابق ، من أجل التنزيل وبدء العمل مع AVG Free Edition ، كان التسجيل مطلوبًا ، وكان الرقم الذي جاء إلى عنوان البريد الإلكتروني المحدد أثناء التسجيل مطلوبًا أثناء التثبيت. الآن يمكنك فقط تنزيل الملف من الموقع http://free.grisoft.com/وتشغيله بشكل طبيعي والإجابة على أسئلة المثبت. في معظم الحالات يكفي الضغط على الزر التاليتأكيد الإعدادات الافتراضية. وافق على الترخيص ، واقبل القيود المحددة للإصدار المجاني ، وحدد نوع التثبيت - قياسي أو مخصص (في معظم الحالات ، يكفي التوقف عند الإعداد الافتراضي - التثبيت القياسي، ويتم تثبيت البرنامج).

بعد التثبيت ، ستظهر الشاشة الجولة الأولى- معالج مهمته تبسيط التكوين الأولي لبرنامج مكافحة الفيروسات لتحقيق أقصى قدر من أمان النظام. يقدم المعالج أربع خطوات.

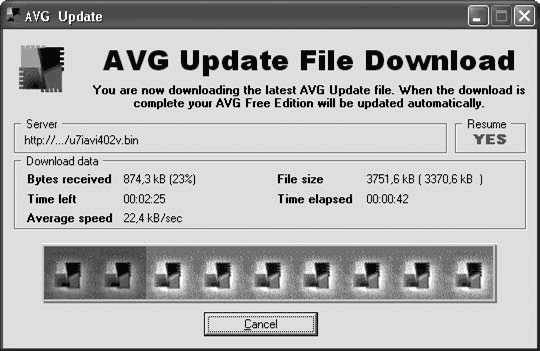

1. تحديث مجاني من AVG- تحديث قواعد بيانات مكافحة الفيروسات.

2. فحص الفيروسات- فحص القرص الصلب للكمبيوتر بحثًا عن الفيروسات. إذا لم يتم تحديث قواعد بيانات مكافحة الفيروسات ، فلا يمكنك التأكد تمامًا من الفحص.

3. المسح اليومي- حدد أولوية المهمة أثناء الفحص اليومي للكمبيوتر.

4. AVG التسجيل المجاني- التسجيل مما يجعل من الممكن مشاهدة الرسائل في منتدى المشروع.

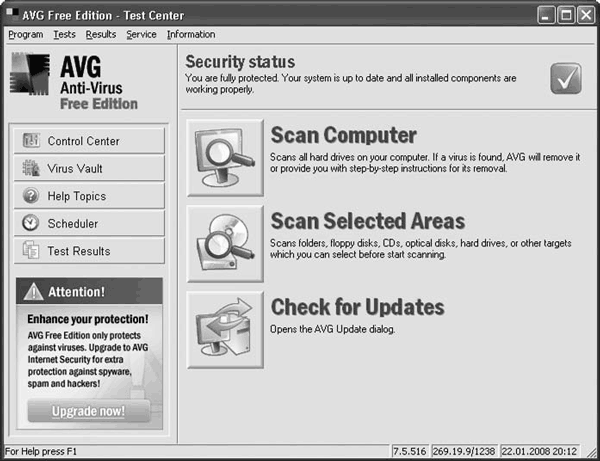

يمكنك تخطي أي من الخطوات بالضغط على التاليواضبط الإعدادات المقابلة لاحقًا. سيتم تهنئتك على التثبيت الناجح وسيظهر رمز في منطقة الإعلام. إذا كان الرمز ملونًا ، فإن جميع وحدات التطبيق تعمل بشكل صحيح وقواعد بيانات مكافحة الفيروسات محدثة. إذا كان أبيض وأسود ، فهذا يعني وجود خطأ. لمعرفة ما هي المشكلة ، اتصل مركز التحكم(الشكل 2.17). للقيام بذلك ، انقر فوق الزر المناسب في النافذة مركز الاختبار(إذا كان مفتوحًا) ، أو قم بتشغيل الأمر ابدأ> كافة البرامج> AVG Free Edition> AVG Free Control Center.

أرز. 2.17مركز التحكم في مكافحة الفيروسات AVG

سيتم تمييز المكون الذي لا يعمل بشكل صحيح باللون الأحمر. في بعض الحالات ، يتم الإبلاغ عن المشكلة باستخدام تلميح أداة.

مكونات برنامج مكافحة الفيروسات AVGيحتوي AVG Free Edition على ثلاثة مكونات للمساعدة في حماية نظامك.

الدرع المقيم- مراقب مقيم يراقب باستمرار الأحداث التي تحدث على الكمبيوتر. عند الوصول إلى كائن مصاب ، يقوم البرنامج بحظره. يكفي الذهاب إلى الدليل حيث يوجد الملف المصاب - سيقوم التطبيق بفحص جميع الكائنات دون تدخل المستخدم ، وإذا تم العثور على فيروسات أو ملفات أخرى مشبوهة ، فسيصدر تحذيرًا. قادني تنفيذ هذا العنصر إلى استخدام AVG لعدة سنوات. حتى مع وجود كمبيوتر منخفض الطاقة من فئة Celeron 300A بسعة 256 ميجابايت من ذاكرة الوصول العشوائي ، فإن وجود الشاشة غير محسوس ، وتبدأ البرامج على الفور تقريبًا ، ويتم اكتشاف جميع الفيروسات. يتم فحص الملفات الصغيرة (حتى 1 ميجا بايت تقريبًا) بسرعة.

مهمة الماسح الضوئي للبريد الإلكتروني- فحص كل البريد الصادر والوارد بحثًا عن فيروسات. يمكن للرسائل الإبلاغ تلقائيًا عن الفحص الذي تم إجراؤه. يتم عزل الفيروس الذي تم اكتشافه في البريد الإلكتروني ، ويتم إضافة إشعار إلى البريد الإلكتروني. يتم تنفيذ العمل في شكل مكونات إضافية: هناك مكونات إضافية لـ The Bat! و Eudora و Microsoft Outlook وواحد آخر - شخصي. يسمح لك هذا الأخير بتحديد الدلائل حيث يتم تخزين الرسائل الواردة من عملاء البريد والتي لم يتم تطوير مكونات إضافية لها ، والتحقق من هذه الرسائل.

مركز الاختبار- ماسح ضوئي أطلقه المستخدم أو باستخدام المجدول. مصممة للاختبار محركات الأقراص الصلبةالكمبيوتر بحثًا عن الفيروسات. الدرع المقيميوفر حماية جيدة ضد الفيروسات ، ولكن يتم إجراء الفحص الأكثر اكتمالاً في مركز الاختبار. عند كل بدء تشغيل ، يتم أيضًا فحص قطاعات تمهيد القرص والذاكرة.

المكونات الأخرى هي مساعدة. مدير التحديثيسمح لك بتحديث قواعد بيانات مكافحة الفيروسات ، ويتم عرض حالتها بواسطة المكون مضاد للفيروسات. مسؤول عن جدولة الشيكات والتحديثات المجدول، وإذا تم تمكين الوحدة القذيفة الانشطارية، ثم يمكن إجراء الفحص باستخدام قائمة سياق Windows. لا تتم إزالة جميع الفيروسات التي تم العثور عليها والتي لا يمكن علاجها ، ولكن يتم نقلها افتراضيًا إلى قبو الفيروسات.

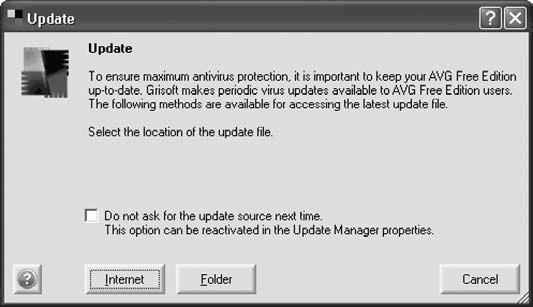

تحديث قواعد بيانات مكافحة الفيروساتعلى الرغم من نقص التوطين ، فإن العمل مع برامج مكافحة الفيروسات أمر سهل.

يمكن بدء التحديث بعدة طرق. يمكنك الضغط على الزر تحقق من وجود تحديثات، والذي يقع على الجانب الأيسر من النافذة مركز التحكم. ستظهر نافذة تسمح لك بتحديد مصدر التحديث (الشكل 2.18). إذا قمت بإعداد اتصال إنترنت ، فيجب عليك تحديد إنترنت. إذا قمت بتنزيل الملفات التي تريد تحديثها يدويًا ، فحدد مجلدوتحديد الدليل الذي يوجدون فيه.

أرز. 2.18اختيار مصدر التحديث

النصيحة

يتم وضع جميع التحديثات التي تم تنزيلها افتراضيًا في المجلد C: \ Documents and Settings \ All Users \ ApplicationData \ Grisoft \ Avg7Data \ upd7bin. إذا كنت تخطط لإعادة تثبيت النظام ، فاحفظ جميع الملفات في دليل مختلف ، ثم حددها عند التحديث حتى لا تضطر إلى تنزيل التحديثات مرة أخرى.

إذا قمت بتحديد المربع لا تسأل عن مصدر التحديث في المرة القادمة، في المرة التالية التي يتم فيها الوصول إليه ، لن يتم طلب المصدر ، وسيتم إجراء التحديث من المورد المحدد مسبقًا. بعد التأكيد ، سيبدأ التحديث وسيظهر تقدم العملية على الشاشة (الشكل 2.19).

أرز. 2.19عملية تحديث قاعدة البيانات

للإعدادات تحديث أوتوماتيكيحدد وحدة قواعد بيانات مكافحة الفيروسات المجدولواضغط على الزر مهمة مجدولةالموجود في الجزء السفلي من النافذة (يمكنك أيضًا استخدام قائمة السياق ، والتي يتم استدعاؤها عن طريق النقر الزر الايمنالماوس على المنطقة المجدول). في الإصدار حرمهمتين متاحتين (الشكل 2.20). موقع اسميعني اسم المهمة ، يكتب- نوعها آخر بدايةو البداية القادمة- وقت بدء المهمة الأخيرة والتالية ، على التوالي ، حالة- حالة إتمام المهمة في آخر بداية ، و المقرر ل- المستخدمين المسموح لهم بتنفيذها. حدد مهمة من النوع تحديثواضغط على الزر تحرير الجدول.

أرز. 2.20.جدولة مهام برنامج جدولة AVG

لتمكين التحديثات التلقائية ، حدد المربع تحقق دوريًا من وجود تحديثات عبر الإنترنتوالقائمة المنسدلة تحقق يوميااختر وقت التحديث. التحقق من خانة الاختيار إذا لم يكن الاتصال بالإنترنت متاحًا ، فتحقق من وقت الاتصال بالإنترنتسيسمح لك بتشغيل التحديث الفائت في المرة الأولى التي تتصل فيها بالإنترنت.

فحص أقراص الكمبيوتريعد فحص أقراص الكمبيوتر سهلاً مثل تحديث قواعد بيانات مكافحة الفيروسات. إذا تم تمكينه الدرع المقيم، يتم فحص الملفات في كل مرة يتم الوصول إليها.

دعا لفحص الأقراص مركز الاختبار(الشكل 2.21).

أرز. 2.21.مركز اختبار مكافحة الفيروسات AVG

تتوفر ثلاثة خيارات للمسح عند الطلب. يتوفر اثنان منهم فقط في هذه النافذة.

تفحص الكمبيوتر- اختبار النظام بالكامل ، والتحقق من جميع محركات الأقراص الصلبة المتوفرة في الكمبيوتر. يتم تعيين معلمات هذا الفحص مسبقًا ، ولبدء الفحص ، ما عليك سوى الضغط على الزر تفحص الكمبيوتر.

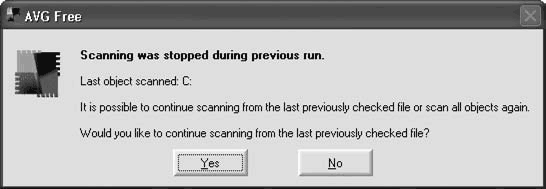

إذا انقطع الفحص ، فسيتم إصدار طلب في البداية التالية لاستئناف المسح من الموضع الأخير (الشكل 2.22). مثل هذا الاستئناف ممكن بسبب حقيقة أنه يتم إنشاء دليل مخفي في جذر كل قسم من أقسام القرص. $ vault $ .avg، حيث يتم إدخال نتائج الشيك.

أرز. 2.22.استئناف المسح من آخر موضع

مسح المناطق المحددة- يحدد المستخدم نفسه الأقسام التي يجب فحصها. من الضروري تحديد الأقسام والنقر فوق الزر المناسب.

جدول التقسيم ، قطاع تمهيد القرص مع:ويتم التحقق من منطقة النظام والسجل عند تحديد أي خيار اختبار. يمكن أيضًا التحقق منها بشكل منفصل عن طريق تنفيذ أمر القائمة الاختبارات> فحص مناطق النظامأو بالضغط على المفتاح F3. باستخدام القائمة الاختباراتيمكنك تخصيص معلمات أي اختبار. على سبيل المثال ، حدد إعداد الاختبار الكامل. النافذة الموضحة في الشكل. 2.23.

أرز. 2.23.تكوين خيارات المسح

تحتوي هذه النافذة على أربع مناطق.

اسم الاختبار ووصفه- يسمح لك بتعيين وصف الاختبار.

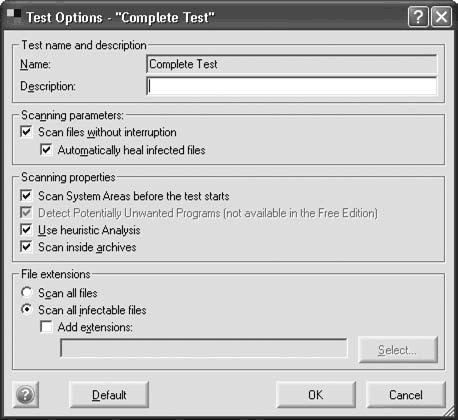

معلمات المسح. إذا قمت بتحديد المربع فحص الملفات دون انقطاع، فعند اكتشاف فيروس ، لن تتم مقاطعة الفحص ، وإذا قمت بتحديد المربع شفاء الملفات المصابة تلقائيا، سيتم حذف هذه الملفات على الفور.

خصائص المسح. هنا يمكنك تكوين إعدادات الفحص. مربع محدد افحص مناطق النظام قبل بدء الاختباريشير إلى الحاجة إلى التحقق من منطقة النظام ، مربع الاختيار استخدم التحليل الاستكشافييتضمن محلل الكشف عن مجريات الأمور ، مسح داخل المحفوظاتيحدد فحص الملفات داخل المحفوظات.

ملحقات الملفات- إعداد تدقيق الملفات على أساس التمديد. عندما يتم ضبط المفتاح على فحص جميع الملفاتسيتم فحص جميع الملفات دون استثناء ، فحص جميع الملفات المصابة- الملفات التي يمكن أن تصاب ، وخانة الاختيار والحقل إضافة ملحقاتتسمح لك بتعيين قائمة امتدادات الملفات يدويًا للتحقق منها.

اضغط الزر نعمقم بتأكيد التغييرات واخرج من وضع الإعدادات. إذا كنت تعتقد أنك ارتكبت خطأ أثناء الإعداد ، فيمكن إعادة ضبط المعلمات بالضغط على الزر تقصير.

النصيحة

لفحص ملف أو مجلد سريعًا ، يمكنك تحديد Scan with AVG Free من قائمة السياق.

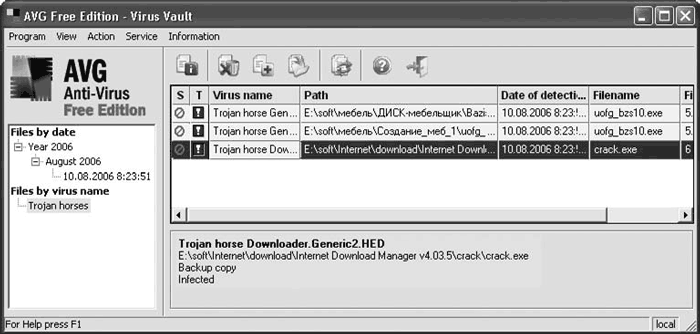

الآن ، للتحقق من أقراص الكمبيوتر ، ما عليك سوى فتح النافذة مركز الاختبارواضغط على الزر تفحص الكمبيوتر. إذا اكتشف البرنامج أثناء الفحص فيروسًا لا يمكن علاجه ، فسيتم وضع الملف المصاب قبو الفيروسات(الشكل 2.24).

أرز. 2.24.هذا هو المكان الذي يخزن فيه AVG الفيروسات التي تم اكتشافها.

غاية قبو الفيروسات- التخزين الآمن للأشياء المصابة. لتجنب الحوادث ، يتم تغيير اسم الملف ، ويتم تشفير الجسم ، ولكن تظل إمكانية استعادة الملف قائمة. في قبو الفيروساتيمكنك محاولة تطهير الكائن أو حذفه أو استعادته مرة أخرى.

لحذف الملفات تلقائيًا ، قم بتنفيذ أمر القائمة الخدمة> إعدادات البرنامج. هنا يمكنك تعيين الحد الأقصى للحجم المسموح به وعدد الملفات المخزنة (في هذه الحالة ، سيتم حذف الملفات الأقدم تلقائيًا) أو تحديد فترة التخزين للملفات المشبوهة.

في نهاية الفحص ، يمكنك الحصول على تقرير عام أو كامل عن الفحص الذي تم إجراؤه.

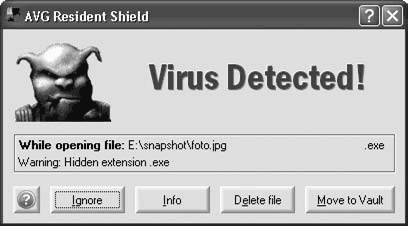

يحذر AVG من الامتداد المخفي ، أي امتداد الملف المزدوج (الامتداد المخفي) - وهو أسلوب مفضل لمنشئ الفيروسات ؛ في هذه الحالة ، يتم حظر الملف تمامًا ، مما يمنع المستخدم من فتحه (الشكل 2.25).

أرز. 2.25.تحذير ملحق الملف المخفي

تسمح هذه التقنية البسيطة والفعالة في معظم الحالات بمنع النتائج السلبية ، ولكنها للأسف لا تُستخدم في جميع برامج الحماية.

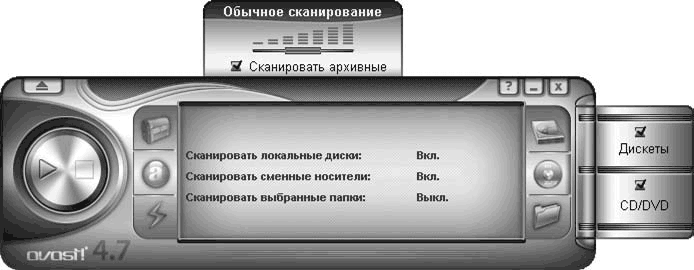

مضاد الفيروسات أفاست! الإصدار المنزلي

مضاد الفيروسات أفاست! الإصدار المنزلي سهل التثبيت. يمكنك الحصول عليه من موقع المشروع http://www.avast.com/eng/download-avast-home.html. تحتاج إلى تنزيل الملف المميز بعلامة النسخة الإنجليزية، - في هذه الحالة ، سيتم ترجمة واجهة مكافحة الفيروسات. يجب عليك أيضا أن تذهب إلى الصفحة http://www.avast.com/eng/home-registration.php، قم بالتسجيل واستلام مفتاح التنشيط ، وإلا فإن برنامج مكافحة الفيروسات المثبت سيعمل لمدة 60 يومًا فقط في الوضع التجريبي. اختر من القائمة المنسدلة لغة التسجيلاللغة الروسية - القائمة سكانها ينالون الجنسية الروسية. بعد ذلك ، أدخل عنوان البريد الإلكتروني الصحيح مرتين وفي الحقل خطابات التحكم- الحروف الموضحة في الصورة. باقي المعلمات اختيارية. بعد الضغط على الزر تسجيلسيتم إرسال مفتاح وإرشادات لتثبيته باللغة الروسية إلى عنوان البريد الإلكتروني المحدد.

بعد ذلك ، قم بتشغيل الملف القابل للتنفيذ واتبع إرشادات معالج التثبيت. في مرحلة معينة ، سيُطلب منك تحديد تكوين مكافحة الفيروسات: طبيعي, الحد الأدنىو انتقائي. في البديل طبيعييحتوي على جميع المكونات اللازمة للتشغيل. إذا كنت تريد إزالة شيء ما ، فاستخدم الخيار انتقائي. بعد تثبيت برنامج مكافحة الفيروسات في أشرطة المهامسيظهر رمزان جديدان.

بعد التثبيت ، ستظهر نافذة البرنامج الرئيسية (الشكل 2.26) ، ويمكن تغيير مظهرها باستخدام السمات.

أرز. 2.26.الواجهة أفاست! الإصدار المنزلي

يمكن العثور على عدد كبير من الموضوعات على موقع المشروع. لربطهم بأفاست! الإصدار المنزلي ، يجب نسخ الملف الناتج إلى الدليل C: \ Program Files \ Alwil Software \ Avast4 \ DATA \ Skinوانقر نقرًا مزدوجًا على الأرشيف - سيصبح المظهر متاحًا في القائمة حدد الغلاف. لم يتم ترجمة بعض الموضوعات.

في أفاست! تنقسم تحديثات الإصدار المنزلي إلى جزأين: تحديث وحدات التطبيق وقواعد بيانات مكافحة الفيروسات. لكل منها ، يمكنك تحديد وضع التحديث الخاص بك. للقيام بذلك ، اذهب إلى إعدادات البرنامج، حدد البند تحديث (رئيسي)وحدد وضع التحديث المطلوب في كل منطقة:

قاعدة بيانات مكافحة الفيروسات- لتحديث قواعد بيانات مكافحة الفيروسات ؛

برنامج- طريقة تحديث وحدات البرنامج.

تتوفر ثلاثة خيارات للترقية في كلا المجالين:

قم بإجراء التحديثات تلقائيًا- في حالة توفر آخر التحديثات ، يتم تحديث المكونات تلقائيًا (بدون طلب المستخدم) ؛

يخطر لي عندما تتوفر التحديثات- التحقق من وجود قواعد بيانات ووحدات برامج جديدة ، إذا تم العثور على أي منها ، تتم مطالبة المستخدم ؛

قم بإجراء التحديثات يدويًا- يقرر المستخدم متى يتم تحديث برنامج مكافحة الفيروسات.

بشكل افتراضي ، يتم أخذ إعدادات الاتصال بالإنترنت من Internet Explorer. تم تكوين إعدادات الاتصال بالإنترنت في القائمة تحديث (اتصال).

يتم تحديد الكائنات المراد فحصها باستخدام الأزرار. ثلاثة أزرار متوفرة. أحدهما مسؤول عن تحديد جميع أقسام القرص ، والثاني سيساعدك على تحديد الوسائط القابلة للإزالة ، والثالث مصمم لتحديد أدلة معينة.

بعد صياغة المهمة ، انقر فوق الزر يركض.

النصيحة

يمكنك التحقق بسرعة من دليل أو ملف عن طريق تحديد Scan من قائمة السياق.

يمكن إجراء بعض الإعدادات من قائمة السياق التي يتم استدعاؤها بالنقر فوق الرمز. من هنا يمكنك تكوين ماسح ضوئي للوصول ، وتعليق الموفرين المقيمين ، وتحديث قاعدة البيانات ، وتكوين إعدادات حماية المقيمين ، وتعيين أو تغيير كلمة مرور تحمي الوصول إلى برنامج مكافحة الفيروسات.

ملحوظة

مقدمو الخدمات السكنية في Avast Antivirus! يشير الإصدار المنزلي إلى الوحدات المسؤولة عن حماية أنظمة فرعية معينة للكمبيوتر: نظام الملفات الفرعي ، والبريد الإلكتروني ، والويب ، وشبكات الرسائل الفورية ، وجدار الحماية ، وما إلى ذلك.

2.4 ماسحات الجذور الخفية

من الصعب للغاية اكتشاف برنامج rootkit في النظام. قد لا يكون المستخدم على علم بوجودها ، على الرغم من أن توقيعات أشهر برامج rootkits مدرجة في قواعد بيانات مكافحة الفيروسات ويمكن لكل مضاد فيروسات العثور على هذه التطبيقات.

من المفيد أن تكون على دراية وأن يكون لديك أدوات متخصصة للبحث عن الجذور الخفية ، خاصةً لأنها سهلة الاستخدام.

يمكن اكتشاف بعض أنواع الجذور الخفية يدويًا. يكفي وضع نظام حماية الجذور الخفية في بيئة لا يعمل فيها. على سبيل المثال ، التشغيل في الوضع الآمن من WinPE القابل للتمهيد أو من نظام آخر ، يمكنك مقارنة نتيجة تنفيذ الأوامر دير, س, ب, آهباستخدام أداة WinDiff ( http://keithdevens.com/files/windiff/windiff.zip) أو قارنها! ( http://www.grigsoft.com/). قد تشير الاختلافات التي تم العثور عليها إلى وجود مشكلة.

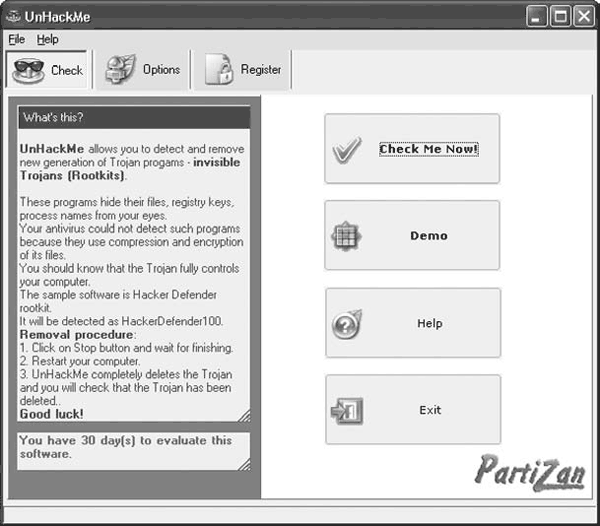

هذا الأسلوب غير مقبول دائمًا ، لذا يمكنك استخدام أدوات مساعدة خاصة تقارن استجابات العمليات على مستويات مختلفة أثناء تشغيل النظام. مثال على ذلك هو التطوير التجاري الأسهل استخدامًا لبرنامج Greatis Software - UnHackMe ( http://www.unhackme.com/) (الشكل 2.27) ، والذي يمكنه إيقاف العمليات المشبوهة وإزالتها تمامًا من القرص.

أرز. 2.27.نافذة UnHackMe Rootkit Detector

للبحث عن برامج rootkits المخفية ، فقط اضغط على الزر تحقق لي الآن!- سيبدأ فحص جميع العمليات الجارية. في حالة عدم وجود انحرافات في النظام ، سيتم عرض رسالة مقابلة على الشاشة. للتدرب على إزالة الجذور الخفية ، يمكنك النقر فوق الزر تجريبي- سيُعرض عليك المشاركة في إزالة rootkit HackerDefender. البرنامج ليس مجانيًا وسيعمل بعد التثبيت لمدة 30 يومًا ، وبعد ذلك ستحتاج إلى إزالته أو الدفع. في أحدث الإصداراتإضافة مراقب مقيم يحمي النظام في الوقت الفعلي ، و RegRun Reanimator، والذي يسمح لك بالتحكم في كائنات بدء التشغيل.

أداة RootkitRevealer المجانية التي طورتها Sysinternals (مملوكة الآن لـ Microsoft: http://www.microsoft.com/technet/sysinternals/default.mspx) سهل الاستخدام ويمكن تشغيله في بيئة رسومية أو تشغيله من سطر الأوامر. للتحقق من النظام ، ما عليك سوى فك ضغط الأرشيف وتشغيل الملف القابل للتنفيذ والتأكد من ذلك في القائمة خياراتمربعات محددة إخفاء ملفات بيانات NTFS الوصفيةو مسح التسجيل، ثم أغلق جميع التطبيقات ، واضغط على الزر مسحوعدم العمل على الكمبيوتر لبعض الوقت.

الأداة المساعدة RootKit Hook Analyzer ( http://www.resplendence.com/) يسمح لك باكتشاف الجذور الخفية التي تعترض مكالمات النظام. البرنامج مجاني: للتحقق من النظام ، ما عليك سوى تثبيته والنقر فوق الزر حلل. عند الانتهاء ، ستظهر نتائج الاختبار على الشاشة. سيتم تمييز العمليات التي تتداخل مع عمل الخدمات الأخرى باللون الأحمر وفي العمود معلقالتبويب خطافسيعرض نعم(الشكل 2.28).

أرز. 2.28العثور على الجذور الخفية باستخدام RootKit Hook Analyzer

للراحة ، يمكنك عرض قائمة بهذه الخدمات فقط عن طريق تحديد المربع عرض الخدمات الموصولة فقط. يتم عرض الوحدات المحملة في علامة تبويب منفصلة. تحظى بأهمية خاصة تلك التي تخفي المسار (التصحيح) وليس لها وصف. لا يمكن لكل مستخدم التعامل مع النتيجة ، ولكن يمكنك عرض القائمة بشكل دوري ، على سبيل المثال ، من خلال التقاط لقطة شاشة ، لمعرفة ما إذا كان هناك شيء جديد قد ظهر.

تعد منتجات الأمان الحديثة لأجهزة الكمبيوتر التي تعمل بنظام Windows تطبيقات معقدة. يمكن أن يكون عدد الميزات المتخصصة المقدمة مربكًا للمستخدم النهائي. يميل كل بائع برامج إلى استخدام اسمه الخاص لنفس الميزة ، والذي قد يظهر في منتجات أخرى باسم مختلف. يزداد الالتباس عندما يتضح أن خيارين مختلفين لهما نفس الاسم في منتجات من بائعين مختلفين.

تهدف هذه السلسلة من المقالات إلى شرح الأساسيات والوظائف الفعلية للخيارات الأكثر شيوعًا في مجموعات أمان Windows الحديثة. سنقوم بوصف ما يمكن أن تتوقعه من حل معين ، سواء كان مجموعة أدوات لمكافحة البرامج الضارة ، أو تصفح ويب آمن ، أو أداة لمنع التطفل. باستخدام المعلومات التي تم جمعها في المقالات ، يمكنك مقارنة مجموعات الميزات التي تقدمها المنتجات من بائعين مختلفين وفهم كيفية عمل مجموعات الأمان بشكل أفضل.

في الجزء الأول من سلسلة المقالات ، سنناقش أهم المكونات الأساسية: محرك مكافحة الفيروسات وجدار الحماية (جدار الحماية).

-

-

-

-

-

-

-

-

-

محرك مضاد للفيروسات (محرك مضاد للفيروسات)

وتسمى أيضا: الحماية من الفيروسات في الوقت الحقيقي ، الحماية في الوقت الحقيقي ، مراقبة الملفات ، مكافحة البرامج الضارةمحرك مكافحة الفيروسات هو المكون الرئيسي المتضمن في معظم حزم الأمان في السوق. يتمثل الدور الرئيسي للمحرك في فحص مخزن البيانات ، حيث يخترق الكمبيوتر من أجل اكتشاف البرامج الضارة وإزالتها. يمكن تخزين التعليمات البرمجية الضارة في ملفات على محركات الأقراص الثابتة أو محركات أقراص USB المحمولة أو ذاكرة الوصول العشوائي للكمبيوتر أو برامج تشغيل الشبكة أو قطاع تمهيد القرص أو كجزء من حركة مرور الشبكة.

طرق التحديد

يستخدم محرك مكافحة الفيروسات عددًا كبيرًا من الأساليب لاكتشاف البرامج الضارة. تحتوي برامج مكافحة الفيروسات على قاعدة بيانات واسعة من عينات الفيروسات التي يجب اكتشافها أثناء الفحص. يمكن لكل نمط إما أن يحدد رمزًا خبيثًا فريدًا أو ، بشكل أكثر شيوعًا ، يصف مجموعة كاملة من الفيروسات. الميزة الرئيسية لاكتشاف الفيروسات من خلال المقارنة مع العينات هي أن برنامج مكافحة الفيروسات لا يمكنه إلا اكتشاف الفيروسات المعروفة ، بينما قد لا يتم اكتشاف التهديدات الجديدة.طريقة التحليل الارشادي(الكشف القائم على الكشف عن مجريات الأمور) يستخدم لاكتشاف حتى تلك الفيروسات التي لا توجد عينات لها في قاعدة بيانات برنامج مكافحة الفيروسات. هنالك الكثير أساليب مختلفةتحليل إرشادي. المبدأ الأساسي هو تحديد رمز البرنامج غير المرغوب فيه للغاية لمنتجات البرامج الآمنة. ومع ذلك ، فإن هذه الطريقة غير دقيقة ويمكن أن تسبب العديد من الإنذارات الكاذبة. التحليل الاستدلالي الجيد متوازن بشكل جيد ويسبب حدًا أدنى من الإنذارات الكاذبة مع نسبة عالية من اكتشافات البرامج الضارة. يمكن ضبط حساسية الكشف عن مجريات الأمور.

الافتراضية(إنشاء بيئة افتراضية ، افتراضية) أو وضع الحماية (وضع الحماية) هي طرق أكثر تقدمًا لتحديد التهديدات. لفترة معينة ، يتم تنفيذ نماذج التعليمات البرمجية في جهاز افتراضي أو بيئة آمنة أخرى ، حيث لا يمكن للعينات الممسوحة ضوئيًا الخروج وإلحاق الضرر بها نظام التشغيل. يتم مراقبة وتحليل سلوك عينة الاختبار في الصندوق الرمل. هذه الطريقة مفيدة عندما تكون البرامج الضارة معبأة بخوارزمية غير معروفة (طريقة شائعة لتكون محصنًا من أنظمة الكشف عن الفيروسات) ولا يمكن فك ضغطها بواسطة نظام مكافحة الفيروسات. داخل البيئة الافتراضية ، يقوم الفيروس بتفكيك نفسه كما لو كان يعمل على نظام حقيقي ، ويمكن لمحرك مكافحة الفيروسات فحص التعليمات البرمجية والبيانات التي تم فك حزمها.

من أحدث التطورات في أدوات مكافحة الفيروسات المسح السحابي(المسح في السحابة). تعتمد هذه الطريقة على حقيقة أن أجهزة الكمبيوتر الشخصية محدودة في قدراتها الحاسوبية ، في حين أن بائعي برامج مكافحة الفيروسات لديهم القدرة على إنشاء أنظمة كبيرةبأداء رائع. قوة الكمبيوتر مطلوبة لإجراء تحليل إرشادي معقد ، بالإضافة إلى التحليل باستخدام الأجهزة الافتراضية. يمكن لخوادم البائعين التعامل مع قواعد بيانات أكبر بكثير من عينات الفيروسات مقارنة بأجهزة الكمبيوتر في الوقت الفعلي. عند إجراء فحص سحابي ، فإن المطلب الوحيد هو اتصال إنترنت سريع ومستقر. عندما يحتاج جهاز العميل إلى مسح ملف ضوئيًا ، يتم إرسال الملف إلى خادم البائع عبر اتصال شبكة ومن المتوقع استجابة. في غضون ذلك ، يمكن لجهاز العميل إجراء الفحص الخاص به.

أنواع وإعدادات المسح

من وجهة نظر المستخدم ، هناك عدة أنواع من فحص مكافحة الفيروسات ، والتي تعتمد على الأحداث التي أدت إلى بدء عملية المسح:- فحص عند الوصول(عند فحص الوصول) - فحص يحدث عندما يصبح المورد متاحًا. على سبيل المثال ، عند نسخ ملف إلى محرك الأقراص الثابتة أو عند تشغيل ملف قابل للتنفيذ (يُطلق أحيانًا على بدء عملية المسح في هذه الحالة اسم فحص بدء التشغيل). يتم فحص المورد الذي يتم الوصول إليه فقط في هذه الحالة.

- المسح عند الطلبيتم تشغيل (فحص عند الطلب) بواسطة المستخدم النهائي - على سبيل المثال ، عندما يستدعي المستخدم الفحص باستخدام أمر القائمة المناسب في مستكشف Windows. وهذا ما يسمى أيضًا بالمسح اليدوي. يتم فحص المجلدات والملفات المحددة فقط بهذه الطريقة.

- الفحص المجدول(الفحص المجدول) هو إجراء متكرر بشكل شائع يضمن فحص النظام باستمرار بحثًا عن البرامج الضارة. يمكن للمستخدم ضبط وقت المسح وتردده. يستخدم هذا الفحص عادةً لفحص النظام بالكامل.

- مسح في التمهيد(فحص بدء التشغيل) - فحص بدأه برنامج مكافحة الفيروسات عند بدء تشغيل نظام التشغيل. هذا الفحص سريع ويؤثر على مجلد بدء التشغيل والعمليات الجارية وذاكرة النظام وخدمات النظام وقطاع التمهيد.

تسمح معظم المنتجات للمستخدمين بإعداد كل نوع من أنواع الفحص على حدة. يتم سرد بعض خيارات فحص مكافحة الفيروسات الأساسية أدناه:

امتدادات الملفات للمسح - قم بفحص جميع الملفات أو الملفات القابلة للتنفيذ فقط (.exe و. dll و. vbs و. cmd وغيرها) ؛

- الحجم الأقصى للملف - لا يتم فحص الملفات الأكبر من هذه المعلمة ؛

- فحص الملفات في الأرشيف - سواء كان سيتم مسح الملفات في الأرشيفات مثل .zip و .rar و .7z وغيرها ؛

- استخدام التحليل الإرشادي - تحديد استخدام الأساليب الاستدلالية واختياريا تحديد الحساسية ؛

- أنواع البرامج التي يجب الإبلاغ عنها مع تنبيه - هناك العديد من البرامج التي يمكن تحديدها بشكل غير دقيق على أنها برامج ضارة. يستخدم البائعون بشكل شائع مصطلحات مثل البرامج أو البرامج التي يُحتمل أن تكون غير مرغوب فيها مع بعض مخاطر التهديد ؛

- أنواع الوسائط المراد مسحها - سواء لفحص الملفات الموجودة على تخزين الشبكة أو أجهزة التخزين المحمولة ؛

- الإجراء الذي يجب اتخاذه عند اكتشاف تهديد - محاولة معالجة العينة إن أمكن ، وحذف العينة ، والعزل (مجلد خاص لا يمكن تنفيذ تعليمات برمجية ضارة منه ، ولكن يمكن إرسالها مباشرةً إلى البائع لمزيد من التحقيق) ، حظر الوصول أو السؤال عن عمل المستخدم.

يمكن أن تؤثر العديد من هذه المعلمات على سرعة المسح. مجموعة قواعد المسح التلقائي للمسح السريع والفعال تسمى Smart Scan أو Quick Scan. خلاف ذلك ، يسمى الفحص بالمسح الكامل أو المسح العميق. يمكننا أيضًا العثور على مسح ضوئي للأجهزة المحمولة ، والذي يستخدم للتحقق من الأقراص الضوئية ومحركات الأقراص المرنة ومحركات أقراص USB والبطاقات المحمولة والأجهزة المماثلة. يتوفر الفحص المخصص أيضًا ويمكن للمستخدم النهائي تخصيصه بالكامل.

ماسحات ضوئية متخصصة

الماسح الخفي(أو فحص مكافحة الجذور الخفية) هو خيار يقدمه بعض بائعي برامج مكافحة الفيروسات في منتجاتهم ، منذ ذلك الحين أصبحت الجذور الخفية شائعة للغاية خلال العقد الماضي. الجذور الخفية هي نوع خاص من البرامج الضارة التي تستخدم حيلًا ذكية لتبقى غير مرئية للمستخدم والأساليب الأساسية لاكتشاف الفيروسات. يستخدم آليات نظام التشغيل الداخلية لجعل الوصول إلى نفسه غير ممكن. تتطلب مكافحة الجذور الخفية من مطوري برامج مكافحة الفيروسات إنشاء طرق خاصة للكشف. يحاول فحص rootkit العثور على تناقضات في تشغيل نظام التشغيل يمكن أن تكون بمثابة دليل على وجود rootkit في النظام. تعتمد بعض تطبيقات اختبارات الجذور الخفية على المراقبة المستمرة للنظام ، بينما يمكن استدعاء تطبيقات أخرى لأدوات مكافحة الجذور الخفية عند الطلب.فحص ملفات Microsoft Office(أو المسح بحثًا عن فيروسات الماكرو) - خيار يحمي المستخدم من التعليمات البرمجية الضارة داخل مستندات المكتب. المبادئ الداخلية للمسح مماثلة ل الطرق الشائعةالمسح ، فهم متخصصون فقط في البحث عن فيروس داخل وحدات الماكرو. يمكن توفير خيار الفحص كمكون إضافي لبرنامج Microsoft Office.

خيارات إضافية ذات صلة

عادةً ما يكون محرك مكافحة الفيروسات مقترنًا بإحكام ببقية مكونات مجموعة الأمان. توفر بعض المنتجات ميزات إضافية كجزء من محرك مكافحة الفيروسات ، بينما يعرضها البعض الآخر بشكل منفصل. التحكم في الويب هو خيار يمثل نموذجيًا للمجموعة الثانية. سنناقش هذا الخيار بشكل منفصل.جدار الحماية

وتسمى أيضا: جدار حماية شخصي ، جدار حماية ، جدار حماية متقدم ، جدار حماية ثنائي الاتجاه. يتمثل الدور الرئيسي لجدار الحماية في التحكم في الوصول إلى جهاز الكمبيوتر من الشبكة الخارجية ، أي حركة المرور الواردة ، وعلى العكس من ذلك ، التحكم في الوصول من الكمبيوتر إلى الشبكة ، أي حركة المرور الصادرة.

يتمثل الدور الرئيسي لجدار الحماية في التحكم في الوصول إلى جهاز الكمبيوتر من الشبكة الخارجية ، أي حركة المرور الواردة ، وعلى العكس من ذلك ، التحكم في الوصول من الكمبيوتر إلى الشبكة ، أي حركة المرور الصادرة.

يمكن أن تحدث تصفية حركة مرور الشبكة على عدة مستويات. تحتوي معظم جدران الحماية المضمنة في مجموعات أمان الكمبيوتر على مجموعة من القواعد لطبقتين على الأقل - طبقة إنترنت سفلية تتحكم فيها قواعد IP وطبقة تطبيق عليا. عند الحديث عن المستوى الأعلى ، يحتوي جدار الحماية على مجموعة من القواعد للسماح أو رفض وصول تطبيق معين إلى الشبكة. تُستخدم مصطلحات مثل قواعد الشبكة أو قواعد الخبراء أو إعداد قواعد IP في المستوى الأدنى من القواعد. في المستوى الأعلى ، نواجه الشروط التحكم في التطبيق(برنامج التحكم) أو قواعد التطبيق(قواعد التطبيق).

الشبكات

تسمح العديد من المنتجات الحديثة للمستخدم بضبط مستوى الثقة لجميع الشبكات المتصلة بالكمبيوتر. حتى إذا كان هناك اتصال مادي واحد فقط ، يمكن توصيل الكمبيوتر بعدة شبكات - على سبيل المثال ، عندما يكون الكمبيوتر متصلاً بشبكة محلية بها بوابات للوصول إلى الإنترنت. سيقوم مجمع مكافحة الفيروسات بإدارة حركة المرور المحلية والإنترنت بشكل منفصل. يمكن أن تكون كل شبكة من الشبكات التي تم العثور عليها إما موثوقًا بها أو غير موثوق بها ، ويمكن السماح بخدمات النظام المختلفة مثل مشاركة الملفات أو الطابعة أو رفضها. بشكل افتراضي ، يمكن فقط لأجهزة الكمبيوتر من الشبكات الموثوقة الوصول إلى الكمبيوتر المحمي. عادةً ما يتم حظر الاتصالات المسجلة من شبكات غير موثوق بها إذا كان الخيار المقابل لا يسمح بالوصول. هذا هو سبب وضع علامة على الاتصال بالإنترنت على أنه غير موثوق به. مهما كان الأمر ، فإن بعض المنتجات لا تميز بين الشبكات الموجودة في نفس واجهة المستخدم ، ويمكن تحديد إعدادات الشبكة الموثوقة / غير الموثوق بها بشكل منفصل لكل واجهة. يستخدم مصطلح منطقة الشبكة أو ببساطة منطقة بشكل شائع بدلاً من الشبكة المنطقية.بالنسبة للشبكات غير الموثوق بها ، من الممكن تكوين وضع التخفي. يتيح لك هذا الوضع تغيير سلوك النظام ، كما لو كان عنوانه غير متاح للشبكة. يمكن أن يؤدي هذا الإجراء إلى تضليل المتسللين الذين يكتشفون أولاً أهدافًا للهجوم. السلوك الافتراضي للنظام هو الرد على جميع الرسائل ، حتى تلك المرسلة من المنافذ المغلقة. وضع التخفي (المعروف أيضًا باسم منافذ التخفي) يمنع اكتشاف جهاز الكمبيوتر أثناء فحص المنفذ.

كشف التسلل / منعه

وتسمى أيضا: كشف الهجوم ، نظام كشف التسلل ، حجب IP ، المنافذ الخبيثة.على الرغم من أن جميع المصطلحات المذكورة أعلاه ليست متكافئة ، إلا أنها تشير إلى مجموعة من الخصائص القادرة على منع أو اكتشاف أنواع خاصة من الهجمات من أجهزة الكمبيوتر البعيدة. يتضمن ذلك خيارات مثل اكتشاف منفذ الفحص ، واكتشاف عنوان IP الخادع ، وحظر الوصول إلى منافذ البرامج الضارة المعروفة التي تستخدمها برامج الإدارة عن بُعد ، وأحصنة طروادة ، وعملاء الروبوتات. تتضمن بعض المصطلحات آليات للحماية من هجمات ARP (هجمات انتحال بروتوكول الامتداد) - قد يُسمى هذا الخيار حماية APR ، وحماية ذاكرة التخزين المؤقت ARP ، وما إلى ذلك. القدرة الرئيسية لهذا النوع من الدفاع هي الحجب التلقائي لآلة الهجوم. يمكن ربط هذا الخيار مباشرة بالوظيفة التالية.

قائمة IP السوداء

يتمثل استخدام هذا الخيار البسيط في الاحتفاظ بقاعدة بيانات لعناوين الشبكة في منتج مكافحة الفيروسات التي يجب ألا يتصل بها الكمبيوتر المحمي. يمكن تجديد قاعدة البيانات هذه بواسطة المستخدم نفسه ، عند اكتشاف فيروسات (انظر كشف التسلل والوقاية منه) ، أو تحديثها تلقائيًا من قائمة واسعة من الأنظمة والشبكات الخطرة لمورِّد برامج مكافحة الفيروسات.حظر كل حركة المرور (منع كل حركة المرور)

في حالة حدوث إصابة مفاجئة للنظام ، تقدم بعض حلول مكافحة الفيروسات "الضغط على زر فرامل الطوارئ" ، أي حظر جميع حركة المرور الواردة والصادرة. يمكن تقديم هذا الخيار كزر أحمر كبير ، إما كجزء من إعدادات سياسة أمان جدار الحماية أو عبر رمز في قائمة النظام. من المفترض استخدام هذه الوظيفة عندما يكتشف المستخدم إصابة جهاز الكمبيوتر ويريد منع الاستخدام غير المرغوب فيه للكمبيوتر بواسطة البرامج الضارة: سرقة البيانات الشخصية وتنزيل فيروسات إضافية عبر الإنترنت. يمكن دمج حظر حركة مرور الشبكة مع إنهاء جميع عمليات النظام غير المعروفة. يجب استخدام هذا الخيار بحذر.التحكم في البرنامج