Tri načina da se zaštitite od Petya virusa. Pronađena zaštita od Petya virusa

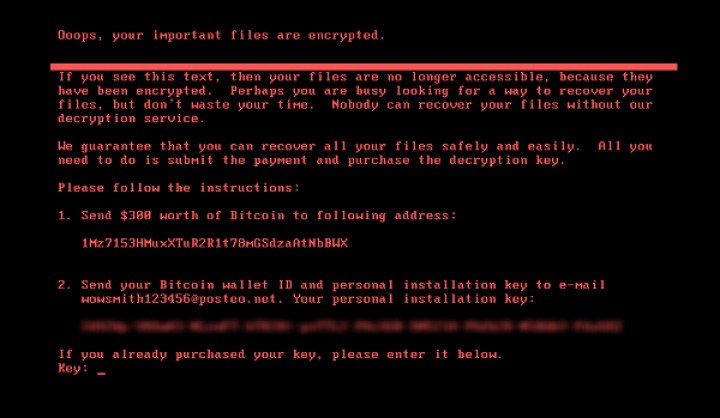

Tek što smo preživjeli nedavni WannaCry napad, 27. juna, kompjuterske mreže širom svijeta ponovo su bile još jedan ransomware virus, nazvan Petya.A. Prve informacije o napadu virusa pojavile su se na ukrajinskim internet resursima, gdje je objavljeno da su zaraženi kompjuterski sistemi nekih ukrajinskih državnih kompanija. Princip virusa bio je sličan - malver je blokirao rad računara i tražio 300 dolara u bitkoinima za dešifrovanje podataka. Kasnije se ispostavilo da je ransomware pogodio stotinjak javnih i privatnih kompanija u Ukrajini, Rusiji i širom svijeta.

Kakva je ovo životinja?

Većina stručnjaka smatra da je u napad uključen virus Petya.A, koji je otkriven u aprilu 2016. godine. Unatoč shemi djelovanja sličnoj majskim infekcijama, to nema nikakve veze sa WannaCryjem.Šef globalnog centra za istraživanje i analizu prijetnji u Kaspersky Lab-u, Costin Raiu, napomenuo je da virus koristi Microsoftov digitalni potpis i da se maskira kao izvorna Windows aplikacija. Pretpostavlja se da nova verzija Petya.A malver je sastavljen 18. juna ove godine.

Zauzvrat, Kaspersky Lab je izrazio sumnju da je napad uzrokovan virusom Petya.A ili Petya.C.

“Proizvodi Kaspersky Lab-a otkrivaju ovaj malver kao UDS:DangeroundObject.Multi.Generic. Prema podacima koje imamo u ovom trenutku, ovaj ransomware ne pripada prethodno poznatim porodicama zlonamjernog softvera“, rekao je Vjačeslav Zakorževski, šef Anti-Virus istraživanja u Kaspersky Lab.Strani stručnjaci nazvali su modificirani virus NotPetya. Kao i WannaCry, on iskorištava ranjivost EternalBlue (CVE-2017-0144), kroz upravljanje sistemskim alatima WMI i PsExec. Nema daljinski prekidač kao njegov prethodnik u maju, mnogo je sofisticiraniji, s mnogo automatiziranih metoda distribucije.

Čim se jedan računar na mreži zarazi, virus čeka neko vrijeme prije nego što izvrši napad, najvjerovatnije za veći broj povezanih računara. Zatim šifrira glavnu tabelu datoteka (MFT) lokalno priključenih NTFS diskova, mijenja glavni zapis za pokretanje (MBR) radne stanice ili servera, ponovo pokreće računar, a zatim prikazuje ekran sa lažnom rutinom CHKDSK provjere diska. Za to vrijeme počinje raditi enkriptor koji počinje šifrirati sadržaj cijelog tvrdog diska. Kao rezultat, korisnik vidi zaključani ekran sa zahtjevom za otkupninom.

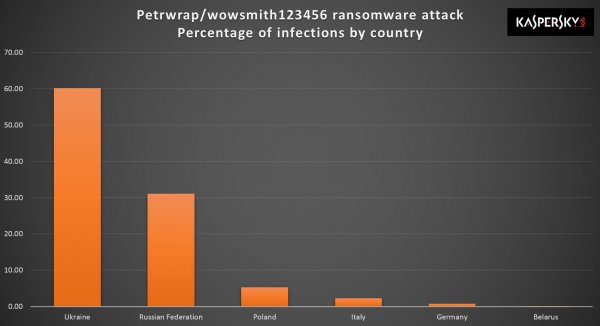

Razmjer infekcije

Ukrajinske energetske kompanije, kako u glavnom gradu, tako iu regionima, prve su se suočile sa problemom u radu kompjuterskih sistema. Virus je uspio blokirati kompjutere nekih banaka, uključujući Oschadbank i PrivatBank, nakon čega je Narodna banka Ukrajine izdala službeno upozorenje o mogućim poremećajima u ukrajinskom bankarskom sistemu.“Kao rezultat sajber napada, banke imaju poteškoća u servisiranju klijenata i obavljanju bankarskih operacija. Sigurnosne mjere i protumjere sada su pojačane u finansijskom sektoru hakerski napadi svim učesnicima na finansijskom tržištu. NBU prati situaciju i izvještava o trenutnom stanju sajber zaštite bankarskog sistema”, navodi se u saopštenju NBU.

Kasnije je objavljeno da je virus zahvatio mobilne operatere Kyivstar, lifecell i Ukrtelecom, službu ekspresne dostave Nova Pošta, tvornicu Antonov, aerodrom Borispil, Ukrzaliznytsia, ministarstva, TV kanale, pa je čak stigao i do kijevskog metroa, gdje je zarazio terminale za dopunjavanje putnih kartica. Istovremeno, web stranice mnogih državnih kompanija i preduzeća bile su nedostupne. Napad je pogodio i nuklearnu elektranu u Černobilu, čija je web stranica također bila onemogućena.

![]()

Pretpostavlja se da je jedan od razloga masovne zaraze ukrajinski softver M.E.Doc za finansijsko izvještavanje, koji je instaliran u svakoj državnoj organizaciji. Virus je navodno koristio ranjivosti programa prilikom ažuriranja baze podataka za širenje. Ovo može objasniti zašto je Ukrajina patila više od svih drugih zemalja.

U Rusiji se pokazalo da obim napada virusa Petya.A / Petya.C nije toliko značajan. Prve žrtve su bile Rosnjeft i Bašnjeft, ali su kasnije predstavnici Rosnjefta demantovali ovu informaciju. Centralna banka Rusije saopštila je da nije bilo poremećaja u bankarskom sistemu, već samo izolovani slučajevi finansijskih institucija zaraženih virusom. Mediji su pisali o napadu na Home Credit banku i porazu kompjuterske mreže metalurško preduzeće Evraz. Zabilježeno je i da su žrtve virusnog napada postali Mars, Nivea, proizvođač čokolade Alpen Gold - Mondelez International i druge kompanije.

Nakon Ukrajine i Rusije, strani mediji su počeli da izvještavaju o napadu virusa, uključujući Poljsku, Italiju, Njemačku, Španiju, Francusku, Dansku, Holandiju, Indiju i druge zemlje. Prema procjeni stručnjaka, virus je zahvatio oko stotinu kompanija iz Ukrajine i Rusije. Rasprostranjenost virusa u ostatku svijeta još se precizira.

Kako se zaštititi od Petya.A / Petya.C / NotPetya virusa

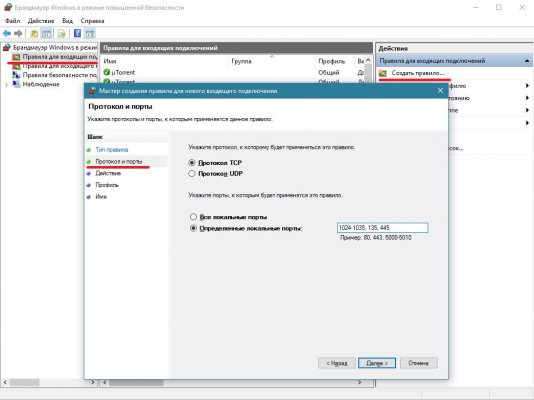

Stručnjaci vjeruju da se virus ransomware distribuira uglavnom putem e-pošte kao pismo s priloženim prilogom. Kada se otvori, virus, koristeći ranjivost u sistemu, preuzima potrebne datoteke, mijenja glavni zapis za pokretanje, ponovo pokreće OS i šifrira podatke na tvrdom disku.Da biste spriječili širenje virusa, morate onemogućiti SMB v1/v2/v3 protokol na radnim stanicama i serverima u skladu s uputama, zatvoriti TCP portove 1024–1035, 135 i 445 kreiranjem odgovarajućih pravila za dolazne i odlazne veze u zaštitni zid operativnog sistema ili rutera. Također, uvjerite se da vaš računar ima najnoviju kritičnu verziju windows updates i Microsoft Office - sasvim je moguće da će se detaljnije informacije o ranjivostima pojaviti u bliskoj budućnosti i nove zakrpe za sve verzije Microsoftovog operativnog sistema.

Na već zaraženim sistemima virus može kreirati sljedeće datoteke:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Za korisnike koji imaju instaliran Kaspersky Anti-Virus, kompanija preporučuje povezivanje na KSN cloud sistem i aktiviranje nadzora sistema (System Watcher). Dodatno, možete koristiti funkciju AppLocker da zabranite izvršavanje datoteke s imenom perfc.dat , kao i blokiranje pokretanja uslužnog programa PSExec iz paketa Sysinternals.

Mnogi internet entuzijasti još uvijek naivno vjeruju da ako ne idete na sumnjive stranice i ne slijedite nepoznate linkove, nema šanse da "uhvatite" virus. „Nažalost, to nije slučaj“, kaže DriverPack (on se bavi automatizacijom rada sa drajverima na Microsoft Windows platformi. - Pribl. Ed.). “Nova generacija virusa djeluje na potpuno drugačiji način – sami se aktiviraju iskorištavanjem ranjivosti u jednom od protokola.” Među njima je i Petja. Prema Symantec-u (američka kompanija koja razvija antivirusni softver. - Ed.), Petya postoji od 2016. godine. Ali to je tek sada aktivirano. Istina, možda i nije baš Petya. Kaspersky Lab je trojancu nazvao ExPetr i tvrdi da liči na prethodni Petya, ali samo malo. I u Cisco (američka kompanija specijalizovana za visoke tehnologije, uključujući sajber bezbednost. - pribl. ur.) novi ransomware virus pa čak i nazvao Nyetya.

Šta je opasno?

Kako god da zovete Petya, problem ostaje. „Virus se širi putem phishing email-ova“, upozorava Group-IB (ruska kompanija specijalizovana za borbu protiv sajber kriminala. - Napomena urednika). - Nakon otvaranja zlonamjernog priloga, ciljni računar je zaražen enkripcijom datoteke. Svi prilozi - .doc, .docx, .xls, .xlsx, .rtf i druge datoteke u formatu Microsoft Office mogu sadržavati zlonamjerni sadržaj." Cisco je dodao da virus šifrira glavni zapis za pokretanje računara (moglo bi se reći, "sadržaj" čvrstog diska).

Ako mi pričamoŠto se tiče korporativne mreže, potreban je samo jedan „zaraženi“ računar da bi se sve zarazilo. „Nakon lansiranja zlonamjerni fajl kreira se zadatak za ponovno pokretanje računara, odložen za 1-2 sata, kada možete imati vremena da vratite operativni sistem OS-a, - čini se da daju nadu u Positive Technologies (ruska kompanija specijalizovana za sajber sigurnost. - Približno izd.). - Međutim, datoteke se ne mogu dešifrirati. Vraćanje sadržaja nakon završetka zahtijeva poznavanje privatnog ključa, tako da bez poznavanja ključa podaci se ne mogu oporaviti."

Nažalost, stručnjaci su također otkrili da alat Petya omogućava da ostane operativan čak i u onim infrastrukturama gdje je uzeta u obzir lekcija WannaCry i instalirana su odgovarajuća sigurnosna ažuriranja, zbog čega je ransomware tako efikasan.

Kako osigurati da Petya ne prođe?

Kako ne biste postali žrtva takvog napada, prvo morate ažurirati softver koji koristite na najnovije verzije, posebno instalirati sve najnovije MS Windows ažuriranja. „Pretplatite se na Microsoft tehnička sigurnosna obavještenja“, savjetuje Group-IB. Zapravo, ovo je garancija da će kompanija instalirati odgovarajuća ažuriranja kada Microsoft analizira načine za neutralizaciju ove prijetnje. Inače, ruska divizija Microsofta već je objavila da antivirusni softver otkriva ovaj ransomware virus i štiti od njega.

Štoviše, DriverPack napominje da su se posljedice napada pokazale toliko ozbiljne da je “Microsoft poduzeo korak bez presedana – objavio je ažuriranje čak i za Windows XP koje je uklonjeno iz podrške. To znači da su svi računari sa otvorenim SMB protokolom (mrežni protokol koji se pojavio 1983. godine. - Uredba) i bez najnovijih ažuriranja u opasnosti od napada. „Neki korisnici ne ažuriraju svoje računare mnogo, mnogo godina“, slegnuo je ramenima Vjačeslav Zakorževski, šef odeljenja za istraživanje antivirusnih programa u Kaspersky Lab. Međutim, ako se izvrše ažuriranja, onda uporedo sa ovim procesom, Cisco savetuje da se u bezbednosnu strategiju uvede osnovna odredba koja se odnosi na pravljenje rezervnih kopija ključnih podataka.

Za dodatnu zaštitu od Petye, programeri savjetuju stvaranje lažne datoteke na računalu. Konkretno, kako je Symantec tvitovao, da biste se zaštitili od virusa, potrebno je da kreirate datoteku pod nazivom perfc i smestite je u Windows fasciklu na disku C. Prodirući u računar, virus proverava sistem za infekciju i tako fajl to imitira. Možete kreirati fajl koristeći Notepad. Morat ćete ukloniti ekstenziju .txt iz naziva dokumenta.

Ako je Petya ipak došla

Prije svega, stručnjaci za informatičku tehnologiju ne preporučuju plaćanje novca iznuđivačima ako virus ipak blokira računar. Štoviše, to se uopće ne objašnjava razlozima visoke tehnologije. " Poštanska adresa prekršioci su već blokirani, a čak i ako se otkupnina plati, ključ za dešifriranje datoteka sigurno neće biti primljen”, kažu iz Positive Technologies. I općenito, primjećuju u Kaspersky Labu, ako date novac phishers, virusi će se samo umnožiti. “Da biste spriječili širenje ransomware-a na webu, preporučuje se da isključite druge računare koji nisu zaraženi, isključite zaražene čvorove s weba i snimite slike kompromitovanih sistema”, daje konkretne preporuke Positive Technologies.

Štoviše, ako su podaci na računalu već šifrirani, bolje je ne trzati se. "Ako postane moguće dešifrirati i vratiti barem neke od datoteka, onda dodatni koraci mogu samo ometati buduće dešifriranje," rekao je Vyacheslav Zakorzhevsky iz Kaspersky Lab. „Ako istraživači pronađu način da dešifruju datoteke, zaključani podaci se mogu povratiti u budućnosti“, uvjereni su i Positive Technologies. G. Zakorzhevsky u isto vrijeme savjetuje da pokušate vratiti sigurnosne kopije, ako ih ima.

Koliko ih "peva" na svetu?

Kaspersky Lab procjenjuje da broj malvera koji napada samo IoT uređaje premašuje 7.000, a više od polovine njih je uvedeno u prvih šest mjeseci 2017. U svijetu postoji više od 6 milijardi uređaja povezanih s internetom. Prema Zakorževskom, intenzitet sajber prijetnji u svijetu se mijenja svakodnevno, ali još uvijek ne mnogo. Umjesto toga, mijenja se geografija napada. I dalje utiče na "cyber statistiku" doba dana i državne praznike.

Glavni tržišni igrači koji posluju na tržištu informacione sigurnosti imaju online mape koje prikazuju broj napada u realnom vremenu širom svijeta. Ovi podaci se zasnivaju na podacima korisnika koji su instalirali jedan ili drugi antivirusni program. Vjačeslav Zakorževski, šef odeljenja za istraživanje antivirusnih programa u Kaspersky Lab-u, ispričao je kako profesionalci čitaju takve kartice i gde se nalazi većina hosting sajtova, koji su „rašta“ phishinga i drugog „malvera“.

DriverPack procjenjuje da je više od 35% korisnika u Rusiji potpuno bespomoćno protiv kompjuterskih virusa. „Korisnici operativnih sistema pod Windows 10 koji nisu instalirali najnovije ažuriranje od Microsofta i ostave SMB portove otvorene, izloženi su najvećem riziku“, kažu stručnjaci. Prema analitičkim podacima kompanije, više od 18% korisnika radi na nelicenciranom Windows OS-u, što ih automatski dovodi u opasnost, 23% ima onemogućenu uslugu Windows Update, a još 6% računara ima instaliran zastarjeli operativni sistem za koji se ažuriraju se u principu ne izdaju.

Grupa-IB 28.06.2017 17:18

2648

Dana 27. juna zabilježen je sajber napad velikih razmjera u Ukrajini, Rusiji i nekoliko drugih zemalja širom svijeta koristeći nova modifikacija enkripcijski ormarić Petya.

Virus se širi putem phishing poruka na e-mail adrese zaposlenih u kompaniji. Jednom kada se otvori zlonamjerni prilog, ciljni računar je zaražen šifriranjem datoteke.

Svi prilozi - .doc, .docx, .xls, .xlsx, .rtf i druge datoteke u formatu Microsoft Office mogu sadržavati zlonamjerni sadržaj. Kada otvorite prilog sa Petya virusom, instalirat će se zlonamjerni program. softvera iskorištavanjem poznate ranjivosti CVE-2017-0199.

Virus čeka 30-40 minuta nakon infekcije (da se proširi) i nakon toga Petya šifrira lokalne datoteke.

Za dešifriranje, ransomware zahtijeva otkupninu od 300 dolara u bitcoinima za online novčanik.

Žrtve

U prva 2 sata napadnute su energetske, telekomunikacijske i finansijske kompanije - kao rezultat toga zaraženo je više od 100 kompanija širom svijeta:- u Rusiji: Rosneft, Bashneft, Home Credit Bank, Evraz i drugi;

- u Ukrajini: Zaporozhyeoblenergo, Dneproenergo, Dnipro Electric Power System, Mondelez International, Oschadbank, Mars, Nova pošta“, Nivea, TESA, Kijevski metro, vladini računari Ukrajine, prodavnice Auchan, ukrajinski operateri (“Kyivstar”, LifeCell, “UkrTeleCom”), Privatbank, aerodrom Borispil i drugi;

- u svijetu: američki biofarmaceutski gigant Merck, Maersk, kompanije iz Indije, Australije, Estonije i dr.

Šta treba učiniti da se zaštiti?

1. Preduzmite akciju da se suprotstavite mimikatz i tehnikama eskalacije privilegija na Windows mrežama.2. Instalirajte zakrpu KB2871997.

3. Ključ registra: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential postavljen na 0.

4. Provjerite jesu li lozinke lokalnih administratora na svim radnim stanicama i serverima različite.

5. Hitno promijeniti sve lozinke privilegovanih korisnika (sistem administratora) u domenima.

6. Instalirajte zakrpe sa CVE-2017-0199 i EternalBlue (MS17-010).

7. Hitno ukloniti administratorska prava svima kojima nisu potrebna.

8. Ne dozvolite korisnicima da povezuju laptopove na LAN dok se zakrpe ne instaliraju na svim računarima na mreži.

9. Napravite redovnu rezervnu kopiju svih kritičnih sistema. U idealnom slučaju, koristite obje opcije - sigurnosnu kopiju u oblaku i na prenosivim medijima.

10. Implementirajte politiku nultog povjerenja i osigurajte sigurnosnu obuku svojim zaposlenima.

11. Onemogućite SMBv1 na mreži.

12. Pretplatite se na Microsoft tehnička bezbednosna obaveštenja. 1. Sponzorirate kriminalce.

2. Nemamo dokaza da su podaci onih koji su platili otkupninu vraćeni.

IN U poslednje vreme Svačija noćna mora izgleda ovako: uključite računar i vidite zagonetnu poruku da su vaši fajlovi šifrovani. Uskoro ćete shvatiti da su vaši podaci najvjerovatnije zauvijek izgubljeni - čak i ako platite otkupninu hakerima.

Novi virus Petya (koji se naziva i NotPetya) pogodio je Evropu za nekoliko sati, ali Ukrajina je najviše stradala - oštećeni su energetski sistem zemlje, banke, vladine agencije i aerodromi. Prvi simptomi napada pojavili su se 27. juna, kada su Narodna banka Ukrajine i Međunarodni aerodrom Kijev postali žrtve virusa. Izvještava se da su pogođeni čak i sistemi za praćenje radijacije u Černobilju. Ali Petya, koja je fokusirana na Windows operativni sistem, nije tu ostala. Microsoft je potvrdio da su računari u 64 zemlje zaraženi. Zaraza nije zaobišla obične korisnike. Došlo je do toga da su institucije gasile svoje sajtove, a korisnici nisu uključivali računar da ne bi pokrenuli virus.

Ali ovaj put je pronađena vakcina protiv virusa koja štiti PC od virusa, barem za sada. Zlonamjerni softver, koji zahtijeva otkupninu u zamjenu za dešifriranje datoteka, posebno je sofisticiran, prema Symantecu, jer umjesto jednostavnog šifriranja sistemskih datoteka, on zapravo modificira glavni zapis za pokretanje računala kako bi šifrirao tvrdi disk. Nakon što je sistem zaražen, prikazuje se poruka sa zahtjevom za bitcoine u vrijednosti od 300 dolara. Međutim, pošto navedenu adresu E-mail za potvrdu da je otkupnina plaćena je onemogućen od strane dobavljača e-pošte, male su šanse da će ključ za dešifriranje biti dostavljen čak i ako žrtva plati. Zapravo, oni koji su pali u Petine kandže mogu se oprostiti od svojih dosijea.

Ali situacija nije beznadežna. Za one koji ili ne žele ili jednostavno ne mogu priuštiti da isključe svoj kompjuter i čekaju da prođe, postoji oružje u borbi protiv ovog napada. Na sreću, ovo je prilično jednostavan kućni lijek.

Čini se da je istraživač sigurnosti po imenu Amit Serper pronašao način da spriječi pokretanje zlonamjernog softvera na ranjivim računarima u samo nekoliko jednostavnih koraka. Njegovo zapažanje, koje su potvrdili i drugi istraživači, bilo je da Petya traži određenu datoteku na računaru prije nego što šifrira njen sadržaj. Ako se ova datoteka pronađe, virus ne inficira računar.

Amit Serper navodi da svi zainteresovani korisnici treba da kreiraju fajl pod nazivom "perfc" u folderu C:\Windows. Važno je napomenuti da datoteka mora biti samo za čitanje i ne smije imati ekstenziju (poput .txt, .jpg, .doc, itd.).

Osim toga, ne ometa instaliranje sigurnosnih ažuriranja za Windows. EternalBlue eksploatacija koju koristi virus Petya zasnovana je na ranjivosti bloka poruka servera (SMB) koja je zakrpljena u martu.

Kao što Serper objašnjava, ažuriranje Windowsa sa sigurnosnim zakrpama i kreiranje gornje datoteke trebalo bi biti dovoljno da se suprotstavi Petyi. Iako ovo više neće pomoći Narodnoj banci Ukrajine, može vas spasiti.

Symantec, američki antivirusni programer, objavio je preporuke za borbu protiv virusa Petya, koji je 27. juna pogodio računare mnogih kompanija i institucija. Instrukcija je vrlo jednostavna: korisnik mora kreirati datoteku pod nazivom perfc u Notepad-u, staviti je u Windows folder na disku C. Ovako možete simulirati infekciju računara: kada virus ransomware uđe u sistem, on traži ovu datoteku , a kada ga pronađe, prestaje s radom.

IT stručnjaci: Imitacija infekcije pomoći će da se pobjegne od Petya virusa

Proizvođač antivirusnog softvera Symantec (SAD) dao je preporuke za borbu Petya ransomware virus koji je pogodio hiljade računara širom sveta. Zaposleni u kompaniji preporučili su korisnicima da simuliraju infekciju kreiranjem perfc fajla u Notepad-u i postavljanjem u Windows folder na disku C. Kada virus uđe u sistem, traži ovu datoteku, a kada je pronađe, prestaje da radi, piše Komersant.

Symantec je ispričao o mehanizmu zaštite od ransomware virusa Petya

Symantec, vodeći svjetski provajder rješenja za kibernetičku sigurnost i sprječavanje gubitka podataka, govorio je o mehanizmu zaštite od ransomware virusa Petya, koji je 27. juna napao kompanije širom svijeta. Virus je najviše pogodio Rusiju i Ukrajinu.

ExPetr ransomware napada računare širom svijeta

Symantec, američki programer antivirusnog softvera, objavio je preporuke o tome kako izbjeći infekciju virusom Petya ransomware, koji je prošlog utorka napao ruske i ukrajinske kompanije i vladine agencije, a potom se proširio na druge zemlje. Malware radi na principu senzacionalnosti WannaCry ransomware, čija se epidemija velikih razmjera dogodila u maju, a također zahtijeva otkupninu od 300 dolara u bitkoin protuvrijednosti.

Pojavile su se upute za zaštitu vašeg računala od virusa Petya.A

Važno je napomenuti da možete kreirati datoteku u uobičajenom Notepad-u, ali je preporučljivo učiniti je samo za čitanje kako virus ne bi mogao mijenjati nju.

Symantec pruža jednostavan način zaštite od Petya ransomware-a

Američka kompanija Symantec, specijalizovana za antivirusni softver, objavila je jednostavne preporuke za borbu protiv virusa Petya ransomware koji je 27. juna napao sisteme kompanija u nekoliko zemalja širom svijeta. Kako je kompanija tvitovala, da biste se zaštitili od virusa, potrebno je da kreirate datoteku pod nazivom perfc i smestite je u Windows fasciklu na disku C. Prodirući u računar, virus proverava sistem za infekciju i takav fajl ga imitira .

Pronašli smo način da zaštitite svoj računar od novog opasnog virusa

Portparolka Majkrosofta u Rusiji Kristina Davidova rekla je za RIA Novosti da ransomware koristi nekoliko metoda distribucije, uključujući i onaj koji koristi virus WannaCry koji je napravio širi talas u maju.

Symantec nudi Petya.A Ransomware rješenje

Američka kompanija Symantec, specijalizirana za sigurnost informacija, predložila je rješenje za borbu protiv virusa Petya.A ransomware, koji je jučer pogodio brojne ukrajinske i ruske kompanije.

"Petya provjerava prethodnu infekciju tražeći naziv datoteke, obično C:\windows\perfc", navodi se u saopštenju pres službe.

Stručnjaci su rekli kako se možete zaštititi od Petya virusa

Symantec, kompanija specijalizirana za razvoj softvera za kibernetičku sigurnost, ispričala je kako se možete zaštititi kompjuterski virus Petya. Da biste zaštitili svoj računar od virusa koji je zarazio hiljade računara u Rusiji, Ukrajini i drugim zemljama, potrebno je da stvorite privid da je računar već zaražen, kažu stručnjaci.

Symantec, američki proizvođač antivirusnog softvera, izdao je preporuke za borbu protiv Petya ransomware virusa koji je dan ranije pogodio sisteme mnogih kompanija i vladinih agencija širom svijeta. Prema uputstvima, korisnici treba da simuliraju kompjutersku infekciju kreiranjem perfc fajla u Notepad-u i postavljanjem u Windows folder na disku C. Kada virus uđe u sistem, traži ovu datoteku i prestaje da radi kada je pronađe.

Symantec je objavio metodu za uništavanje Petya virusa

Američka kompanija Symantec, specijalizovana za izdavanje antivirusnog softvera, objavila je preporuke za suzbijanje Petya virusa.Prema uputstvima, koristeći Notepad, potrebno je da kreirate perfc fajl i smestite ga u Windows folder na disku. sa operativni sistem. Kada virus uđe u sistem, automatski će pronaći navedenu datoteku i prestati s radom.