Epidemija ransomwarea WannaCry: šta se dogodilo i kako se zaštititi. Kako ažurirati Windows radi zaštite od WannaCry-a.

Kao što znate, sada postoji masovni napad na kompjutere širom svijeta. Ako radite na Windows-u - nalazite se u potencijalnoj rizičnoj grupi. Ali nemojte paničariti i ne pokušavajte ponovo pokrenuti računar! Bolje sačuvajte važne podatke na eksternom disku ili u oblaku dok sve radi. I idi odmori se. Ako se kasnije ispostavi da je vaš računar i dalje zaražen, jednostavno ponovo instalirate sistem i vratite podatke iz rezervne kopije.

U ovom postu ću prikupiti savjete stručnjaka o tome kako se zaštititi wana virus Decrypt0r. Objava će biti ažurirana.

Preporuke za liječenje:Obavezno omogućite sigurnosna rješenja.

- Instalirajte zvaničnu zakrpu (MS17-010) od Microsofta koja zatvara ranjivost SMB servera korištenu u ovom napadu.

- Uverite se da je System Monitor omogućen u Kaspersky Lab proizvodima.

- Provjerite cijeli sistem. Nakon što otkrijete zlonamjerni napad kao MEM: Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem. Ponovo provjerite da li su MS17-010 zakrpe instalirane.

Napad se dogodio kroz poznatu ranjivost mreže Microsoft Security Bulletin MS17-010, nakon čega je na zaraženi sistem instaliran set skripti pomoću kojih su napadači pokrenuli program za šifrovanje.“Sva rješenja Kaspersky Lab-a otkrivaju ovaj rootkit kao MEM:Trojan.Win64.EquationDrug.gen. Kaspersky Lab rješenja također otkrivaju ransomware korišten u ovom napadu sa sljedećim presudama: Trojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (komponenta System Monitor mora biti omogućena da otkrije ovaj zlonamjerni softver)“, napomenuo je predstavnik kompanije.

Prema njegovim riječima, da bi se smanjio rizik od zaraze, kompanijama se savjetuje da instaliraju posebnu zakrpu od Microsofta, uvere se da su sigurnosna rješenja omogućena na svim mrežnim čvorovima, kao i da pokreću skeniranje kritičnih područja u sigurnosnom rješenju.

“Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, morate ponovo pokrenuti sistem; u budućnosti, za sprečavanje ovakvih incidenata, koristite usluge prijavljivanja pretnji kako biste na vreme dobili podatke o najopasnijim ciljanim napadima i mogućim infekcijama“, naglasio je predstavnik Kaspersky Lab-a.

Danas su naši stručnjaci dodali detekciju i zaštitu od novog malware, poznat kao Ransom:Win32.WannaCrypt. U martu smo također uveli dodatnu zaštitu od zlonamjernog softvera ove prirode, zajedno sa sigurnosnim ažuriranjem koje sprječava širenje zlonamjernog softvera po mreži. Korisnici našeg besplatni antivirus i ažurirane verzije Windows-a su zaštićene. Radimo sa korisnicima na pružanju dodatne pomoći.

Ovo je ransomware virus. Takvi virusi su prilično popularni, a ovo nije prvi put da im hakeri pribjegavaju. Koristeći kriptografiju šifriranja, virus šifrira datoteke na zaraženom računalu. Na svakom uređaju koristi jedinstveni tajni ključ koji sam generira. Drugim riječima, čak i ako ga dešifrujete na jednom računaru, dešifrovaćete ga ponovo na drugom.Kako se nositi s tim?

1. Napravite rezervne kopije. Ako imate rezervnu kopiju, ne plašite se ovog virusa, čak i ako vas je uhvatio.

2. Uvijek budite u toku s vijestima o sigurnosti informacija. Neophodno je pratiti informativne blogove kao što su Security Lab, Dark Reading i drugi.

3. Ovaj virus koristi specifične ranjivosti koje su sada opisane na Internetu, potrebno je da provjerite svoje mreže na ove ranjivosti. Ne otvarajte fajl od ljudi koje ne poznajete. U osnovi, pisma kriptografa šalju se pod krinkom pisama iz računovodstva ili neplaćenih kazni saobraćajne policije.

Wanna Cry virus - nova vrsta hakovan, ransomware je zadrhtao korisnike računara i interneta širom svijeta. Kako to radi Wanna virus Plači, da li se od toga može braniti i ako da, kako?

Wanna Cry opis virusa– vrsta zlonamjernog softvera koji pripada ovoj kategoriji ransomware, ransomware. Kada udari na hard disk žrtve, Wanna Cry se ponaša po scenariju svojih "kolega", kao npr. TrojanRansom.Win32.zip, šifriranje svih ličnih podataka svih poznatih ekstenzija. Prilikom pokušaja pregleda fajla, korisnik na ekranu vidi zahtjev za uplatom n-tog iznosa novca, nakon čega će navodno napadač poslati upute za otključavanje.

Često se iznuda novca vrši putem SMS dopune posebno kreiranog računa, ali u U poslednje vreme Za to se koristi usluga anonimnog plaćanja. bitcoin.

Wanna Cry virus - kako funkcionira. Wanna Cry je program pod nazivom WanaCrypt0r 2.0, koji napada isključivo računare na OC Windows-u. Program koristi "rupu" u sistemu da prodre - Microsoftov sigurnosni bilten MS17-010čije postojanje je ranije bilo nepoznato. Na ovog trenutka nije poznato kako su hakeri otkrili ranjivost MS17-010. Postoji verzija o sabotaži proizvođača antivirusnog softvera kako bi se održala potražnja, ali, naravno, nitko ne otpisuje inteligenciju samih hakera.

Nažalost, širenje Wanna Cry virusa se odvija na najjednostavniji način - putem e-pošte. Kada otvorite neželjenu e-poštu, pokreće se koder i šifrirane datoteke nakon toga je gotovo nemoguće oporaviti.

Wanna Cry virus - kako se zaštititi, liječenje. WanaCrypt0r 2.0 iskorištava ranjivosti u mreži Windows usluge. Poznato je da je Microsoft već objavio "zakrpu" - samo pokrenite ažuriranje windows update prije najnoviju verziju. Vrijedi napomenuti da će samo korisnici koji su kupili licenciranu verziju Windows-a moći zaštititi svoj računar i podatke - kada pokušavaju ažurirati "piratski" sistem, sistem jednostavno neće proći test. Također morate imati na umu da se Windows XP više ne ažurira, kao, naravno, i starije verzije.

Možete se zaštititi od Wanna Cry slijedeći nekoliko jednostavnih pravila:

- ažurirati sistem na vrijeme – svi zaraženi računari nisu ažurirani

- koristite licencirani OS

- ne otvarajte sumnjive mejlove

- ne klikajte na sumnjive veze koje ostavljaju nepouzdani korisnici

Prema medijskim izvještajima, proizvođači antivirusnog softvera će objaviti ažuriranja za borbu protiv Wanna Cry-a, tako da ni ažuriranje antivirusnog softvera ne bi trebalo odlagati.

Hvala vam što ste kontaktirali Ideco.

Nadamo se da ste dali dovoljno podataka za kontakt kako bi naše osoblje bilo u mogućnosti da Vas kontaktira u najkraćem mogućem roku.

Saglasnost za obradu ličnih podataka

Registracijom na sajtu, korisnik daje saglasnost za Aideko LLC, koja se nalazi na adresi 620144, Jekaterinburg, ul. Kulibina 2, kancelarija 500, za obradu njihovih ličnih podataka uz sledeće uslove:

- Daje se pristanak za obradu njihovih ličnih podataka pomoću alata za automatizaciju.

- Daje se pristanak za obradu sljedećih ličnih podataka:

- Kontakt telefoni;

- E-mail adresa;

- Mjesto rada i/ili položaj;

- Grad prebivališta ili registracije.

- Svrha obrade ličnih podataka je: omogućavanje pristupa materijalima stranice, pristup on-line webinar servisu ili priprema dokumenata za ugovaranje opcija za razvoj ugovornih odnosa, uključujući komercijalne ponude, specifikacije, nacrte ugovora ili platne dokumente .

- Prilikom obrade ličnih podataka vršit će se sljedeće radnje: prikupljanje, sistematizacija, gomilanje, čuvanje, pojašnjenje, korištenje, blokiranje, uništavanje.

- Osnov za obradu ličnih podataka je čl. 24 Ustava Ruska Federacija; Član 6 Federalnog zakona br. 152-FZ „O ličnim podacima“; Povelja Aideko doo, dr savezni zakoni i pravni akti.

- Prijenos ličnih podataka može se izvršiti trećim licima samo na način propisan zakonodavstvom Ruske Federacije ili nakon prijema dodatne saglasnosti Korisnika.

- Ovaj pristanak važi do trenutka reorganizacije ili likvidacije Aideko doo. Takođe, Saglasnost Korisnik može povući slanjem pisane prijave na adresu poštanska adresa Ideko LLC.

- Čuvanje ličnih podataka vrši se u skladu sa Naredbom Ministarstva kulture Ruske Federacije od 25. avgusta 2010. br. vladine agencije, jedinice lokalne samouprave i organizacije, sa naznakom rokova čuvanja“ i drugi podzakonski akti iz oblasti arhiviranja i arhivskog skladištenja.

Ugovor o licenci

o davanju prava za testiranje korišćenja softverskog kompleksa "Internet Gateway Ideco ICS 6"

Licenca Ideco doo za pravo korišćenja računarskog programa "Softverski kompleks "Internet gateway Ideco ICS 6" (u daljem tekstu "Program"):

- Ovu licencu za pravo korištenja Programa (u daljem tekstu „Licenca“) licu – krajnjem korisniku (u daljem tekstu „Korisnik licence“) daje Davalac licence – Ideko doo i sadrži informacije o ograničenju prava na testiranje upotrebe Programa, uključujući bilo koju njegovu komponentu.

- Ako se ne slažete sa uslovima licence, ne smijete instalirati, kopirati ili na drugi način koristiti Program ili bilo koju od njegovih komponenti i morate ih izbrisati.

- Davalac licence daje korisniku licence neisključivo pravo, koje uključuje korištenje Programa i njegovih komponenti na sljedeće načine: pravo na reprodukciju, ograničeno pravom na instaliranje pokretača, u obimu korištenja predviđenom ovom licencom . Pravo korišćenja Programa i njegovih komponenti daje se isključivo u svrhu upoznavanja i testiranja na period od 1 (jedan) mjesec od datuma navedenog u ovoj licenci.

- Program se isporučuje kakav jeste, davalac licence je otklonio sve njemu poznate greške, postoji mogućnost otkrivanja grešaka u daljem radu.

- Imalac licence je upoznat sa bitnim funkcionalnim karakteristikama Programa za koje se dodeljuju prava korišćenja, a Korisnik licence snosi rizik da Program ispuni njegova očekivanja i potrebe, kao i rizik ispunjavanja uslova i obima prava. udovoljeno svojim očekivanjima i potrebama.

- Davalac licence neće biti odgovoran za bilo kakve gubitke, štete, bez obzira na razloge njihovog nastanka, (uključujući, ali ne ograničavajući se na, posebne, slučajne ili posljedične štete, gubitke povezane s izgubljenom dobiti, prekidom komercijalnih ili proizvodnih aktivnosti, gubitkom poslovne informacije, nemar ili bilo koje druge štete) koje proizlaze iz upotrebe ili nemogućnosti korištenja Programa i bilo koje njegove komponente.

- Imalac licence može instalirati i koristiti jednu kopiju Programa na jednom računaru ili serveru.

- Program uključuje tehnologije zaštite od kopiranja kako bi se spriječilo neovlašteno kopiranje. Zabranjeno je nezakonito kopiranje Programa i bilo koje njegove komponente, uklanjanje ili promjena zaštite od kopiranja.

- Imalac licence ne smije modificirati i dekompilirati Program i bilo koju njegovu komponentu, mijenjati strukturu programskih kodova, programske funkcije, kako bi kreirao povezane proizvode, distribuirati ili olakšati distribuciju nelicenciranih kopija Programa i bilo koje njegove komponente.

- Nije dozvoljeno iznajmljivati i prenositi Program i bilo koju njegovu komponentu trećim licima, kao ni distribuirati Program i bilo koju njegovu komponentu na Internetu.

- Po isteku testnog perioda za korištenje Programa, Imalac licence je dužan deinstalirati Program i sve njegove komponente (izbrisati iz memorije računara), obrisati sve kopije Programa i njegovih komponenti i o tome obavijestiti Davaoca licence ili steći pravo korištenja Programa.

Global hakerski napad trenutno je pogodio mnoge računare u Rusiji i inostranstvu, uključujući mreže velikih telekomunikacionih kompanija, agencije za sprovođenje zakona i medicinske ustanove.

Naši tehnološki partneri iz kompanije Kaspersky Lab zabilježili su juče, 12. maja 45.000 pokušaja hakovanja u 74 zemlje.

O virusu

Program za šifrovanje distribuiran na mreži zvao se WannaCry (aka Wana Decryptor, WanaCrypt0r i Wana Decrypt0r). Za razliku od drugih programa ove vrste, ovaj ransomware kombinira funkcije virusa, trojanaca i mrežnih crva. Kao mehanizme za penetraciju koristi i e-poštu (ovaj mehanizam mu omogućava da prevaziđe zaštitne zaštitne zidove) i mrežnu ranjivost SMB protokola objavljenog 14. marta ove godine: Microsoft Security Bulletin MS17-010. Ova ranjivost omogućava da se virus širi unutar zaražene mreže i zarazi maksimalan broj ranjivih uređaja.

Microsoft ne distribuira automatski sigurnosna ažuriranja za Windows XP i Windows 2003, tako da su korisnici koji koriste zastarjeli softver najranjiviji.

Inficiranjem uređaja, virus šifrira sve korisničke podatke na tvrdom disku i traži otkupninu za njihovo dešifriranje.

Ideco ICS je baziran na Linux kernelu, svi portovi na eksternim interfejsima su podrazumevano zatvoreni, tako da je zaštićen od napada koji koriste mrežne ranjivosti poput onih koje koristi ovaj virus. NAT tehnologija također pouzdano štiti sve mrežne uređaje od vanjskih veza. Među opcijama za širenje virusa: e-pošta, eventualno zaražene stranice i fleš diskovi, a virus mogu da donesu i zaposleni zajedno sa laptopima koji se koriste u drugim mrežama. Svi mehanizmi širenja virusa još nisu proučeni i mogu biti dopunjeni napadačima kako bi se pojačao napad u bliskoj budućnosti.

Postavljanje Ideco ICS-a

Zaštita krajnje tačke

- Instalirajte zakrpu da zatvorite ranjivost koju je iskoristio virus: MS17-010 .

- Blokirajte upotrebu SMBv1 protokola tako što ćete pokrenuti sljedeću naredbu na računarima i Windows serverima:

dism /online /norestart /disable-feature /featurename:SMB1Protocol - Uvjerite se da je antivirusni softver na svim računarima instaliran, da radi i da koristi ažurirane baze podataka potpisa.

- Na računarima sa zastarjelim operativnim sistemima Windows XP i Windows 2003 morate ručno instalirati sigurnosne zakrpe tako što ćete ih preuzeti sa direktnih veza:

kb4012598 za Windows XP SP3

kb4012598 za Windows Server 2003 x86

kb4012598 za Windows Server 2003 x64

Ako koristite Windows kao internetski prolaz

Ne preporučujemo pokretanje bilo koje verzije Windows-a na serverima povezanim direktno na Internet. Nedavno su objavljene informacije o u velikom broju ranjivosti, od kojih nisu sve pokrivene postojećim ažuriranjima sigurnosti podataka OS-a. Infekcija virusa sličnog WannaCry-u direktno na Internet gateway može dovesti do infekcije svih mrežnih hostova, gubitka komercijalnih informacija i učešća mreže, kao dijela botneta, u napadima na druge resurse, uključujući i vladine.

Softver koji koristi Windows kao platformu takođe ne može pružiti potreban nivo sigurnosti, jer jezgro sistema će i dalje biti ranjivo. Ako koristite softver kao što je Kerio Winroute, preporučujemo da prijeđete na sigurnija i modernija rješenja što je prije moguće.

Ideco ICS bezbednosni gateway je zgodan jer se može koristiti ne samo kao hardverski i softverski sistem, već i instaliran direktno na postojeći server ili se može primeniti kao virtuelna mašina na hipervizoru.

Širom svijeta od 12. maja. Ovaj ransomware prodire Operativni sistemi računara prilikom preuzimanja datoteke sa Interneta. Kada računar primi takav virus, WannaCry šifrira različite fajlove - fotografije, muziku, filmove, tekstualne dokumente, prezentacije, arhivere itd. Napadači iznuđuju 300 dolara za dešifriranje. Kako se nositi s ovim ransomware virusom?

Kaspersky Lab kaže da su najranjiviji napadu bili računari na kojima nisu instalirana ažuriranja softvera i postoji piratski softver.

1 Kako radi virus Wanna Cry?

WannaCry je program pod nazivom WanaCrypt0r 2.0 koji napada samo Windows računare. Program koristi "rupu" u sistemu - Microsoft Security Bulletin MS17-010, čije postojanje je ranije bilo nepoznato.

2 Kako se širi WannaCry virus?

Virus WannaCry se širi putem e-pošte. Nakon otvaranja priloga u neželjenoj e-pošti, pokreće se koder i šifrirane datoteke nakon toga je gotovo nemoguće oporaviti.

3 Na šta trebam obratiti pažnju kako ne bih zarazio računar virusom WannaCry?

Obratite posebnu pažnju na ono što vam se šalje e-poštom. Ne otvarajte fajlove sa ovim ekstenzijama: .exe, .vbs I .scr. Prevaranti mogu koristiti nekoliko ekstenzija da prikriju zlonamjernu datoteku kao video, fotografiju ili dokument (na primjer, avi.exe ili doc.scr), piše ru24.top.

Ilya Sachkov, izvršni direktor Group-IB, kompanije za prevenciju i istraživanje cyber kriminala, savjetuje: "U slučaju WannaCryja, blokiranje porta 445 na Firewall-u (firewall) preko kojeg dolazi do infekcije može biti rješenje problema." Za otkrivanje potencijala zlonamjerne datoteke potrebno je da omogućite opciju "Prikaži ekstenzije datoteka" u postavkama Windowsa.

4 Šta je Microsoft učinio da zaštiti OC Windows od virusa WannaCry?

Microsoft je već objavio "zakrpu" - samo pokrenite windows update Ažurirajte na najnoviju verziju. Vrijedi napomenuti da će samo korisnici koji su kupili licenciranu verziju Windows-a moći zaštititi svoj računar i podatke - prilikom pokušaja ažuriranja "piratskog" sistema, sistem jednostavno neće proći test. Također morate imati na umu da se Windows XP više ne ažurira, kao, naravno, i starije verzije, navodi Rorki.ru.

5 Najjednostavniji načini zaštite od WannaCry virusa

Kako ne biste "uhvatili" virus WannaCry na vašem računaru, morate slijediti nekoliko jednostavna pravila sigurnost:

- ažurirati sistem na vrijeme - svi zaraženi računari nisu ažurirani,

- koristiti licencirani OS,

- ne otvarajte sumnjive mejlove,

- nemojte pratiti sumnjive linkove koje ostavljaju nepouzdani korisnici.

Kako je analiza pokazala,

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan.Win64.EquationDrug.gen

- Monitoring sistema mora biti omogućeno)

- Zaštita od mrežnih napada mora biti omogućen).

izveštaj kompanije Kaspersky Lab.

Kako izliječiti zaraženu mrežu ako je instalirano rješenje Kaspersky Lab

- Provjerite je li komponenta Monitoring sistema i svi njegovi moduli su uključeni:

- Monitoring sistema, pogledajte upute u članku.

- Zaštita od mrežnih napada.

- Provjerite je li funkcija omogućena File antivirus.

- Pokreni zadatak Provjera kritičnih područja

- Povežite host na mrežu.

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena Zaštita datoteka u realnom vremenu.

- članci

- Pokreni zadatak Provjera kritičnih područja da otkriju moguću kontaminaciju što je ranije moguće.

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Izvršite potpuno skeniranje virusa da biste uklonili zlonamjerni softver.

- Povežite host na mrežu.

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena Zaštita datoteka u realnom vremenu.

- Pokreni zadatak Provjera kritičnih područja da otkriju moguću kontaminaciju što je ranije moguće.

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Izvršite potpuno skeniranje virusa da biste uklonili zlonamjerni softver.

- Povežite host na mrežu.

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena File antivirus.

- Provjerite je li funkcija omogućena Anti-Hacker.

- Pokreni zadatak Potpuna provjera da otkriju moguću kontaminaciju što je ranije moguće.

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Izvršite potpuno skeniranje virusa da biste uklonili zlonamjerni softver.

- Povežite host na mrežu.

Kako izliječiti zaraženu mrežu ako je instalirano sigurnosno rješenje treće strane

Uzeti prednost besplatni programi"Kaspersky Lab" za provjeru i dezinfekciju zaraženih računara.

Lokalno izvršenje:

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Pokrenite zadatak skeniranja u Kaspersky Virus Removal Tool. Ako ne znate kako pokrenuti skeniranje, pogledajte upute u članku.

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Izvršite potpuno skeniranje virusa da biste uklonili zlonamjerni softver.

- Povežite host na mrežu.

Izvođenje na daljinu:

- Instalirajte službenu zakrpu od Microsofta:

- Postavite izvršni uslužni fajl Kaspersky Virus Removal Tool u javnu fasciklu.

- Pokrenite uslužni program na udaljenom hostu (preko daljinskog komandna linija, grupna politika ili Kaspersky Security Center koristeći BAT datoteku) sa naredbom:

\\share\kvrt.exe -accepteula -silent -dontcryptsupportinfo -d \\share\logs\%COMPUTERNAME%

- share je naziv javne fascikle.

- Nakon izvršenja ove naredbe na udaljenom hostu, provjera će se izvršiti BEZ tretmana i kreirat će se dnevnik u direktoriju \\share\logs\

- Da izvršite dezinfekciju, dodajte parametre -adinsilent -processlevel 1 naredbi

\\share\kvrt.exe -accepteula -silent -adinsilent -processlevel 1 -dontcryptsupportinfo -d \\share\logs\%COMPUTERNAME%

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Pokrenite host sa diska za pokretanje Kaspersky Rescue Disk-a. Ako ne znate kako da kreirate disk za pokretanje za Kaspersky Rescue Disk, pogledajte uputstva u članku.

- Pokrenite zadatak skeniranja. Ako ne znate kako pokrenuti skeniranje, pogledajte upute u članku.

- Nakon otkrivanja MEM:Trojan.Win64.EquationDrug.gen, ponovo pokrenite sistem.

- Izvršite potpuno skeniranje virusa da biste uklonili zlonamjerni softver.

- Povežite host na mrežu.

Kako izbjeći infekciju mreže

Kaspersky Endpoint Security 8/10:

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li komponenta Monitoring sistema i svi njegovi moduli su uključeni:

- Ako ne znate kako da omogućite Monitoring sistema, pogledajte upute u članku.

- Provjerite je li funkcija omogućena Zaštita od mrežnih napada.

- Provjerite je li funkcija omogućena File antivirus.

- članak.

Kaspersky Security 10 za Windows Server:

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena Zaštita datoteka u realnom vremenu.

- Konfigurirajte proizvod prema preporukama u članku - ove preporuke će vam pomoći da zaštitite server od daljinskog šifriranja od strane hostova koji imaju pristup mrežnim resursima servera.

- Ažurirajte antivirusne baze podataka.

Antivirus 8.0 za Windows servere EE:

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena Zaštita datoteka u realnom vremenu.

- Ažurirajte antivirusne baze podataka. Ako ne znate kako ažurirati baze podataka, pogledajte upute u članku.

Kaspersky Anti-Virus 6.0 R2 za Windows radne stanice:

- Odspojite zaraženi host sa korporativne mreže.

- Instalirajte službenu zakrpu od Microsofta:

- Provjerite je li funkcija omogućena File antivirus.

- Provjerite je li funkcija omogućena Anti-Hacker.

- Ažurirajte antivirusne baze podataka.

Kako distribuirati ažuriranja od Microsofta koristeći Kaspersky Security Center

Da distribuirate ažuriranja od Microsofta koristeći Kaspersky Security Center, koristite jedan od sljedećih metoda:

Glavna metoda

- Preuzmite potrebna ažuriranja sa Microsoft resursa:

- Napravite privremeni direktorij na vašem lokalnom disku i tamo postavite preuzete datoteke (.msu).

- Kreirajte BAT datoteku u privremenom direktoriju i napišite u nju naredbu poput:

wusa.exe "%cd%\updatename.msu" /quiet /warnrestart

updatename - naziv datoteke za ažuriranje.

Primjer naredbe:

wusa.exe "%cd%\kb4012212-x64.msu" /quiet /warnrestart

- Ova komanda upućuje na instaliranje ažuriranja bez prikazivanja procesa korisniku, ali zatim traži ponovno pokretanje i daje oko minut za spremanje otvorenih datoteka (ne možete odbiti ponovno pokretanje).

Ako napišete forcerestart umjesto warnrestart, tada će se PC odmah ponovo pokrenuti, a otvorene aplikacije će se zatvoriti gubitkom podataka.

Kao rezultat toga, privremeni direktorij bi trebao imati BAT datoteku i potrebne MSU datoteke.

Ako se naredba pokrene na računaru na kojem je ažuriranje već instalirano ili nije prikladno, neće biti posljedica.

- U Kaspersky Security Center idite na odeljak Daljinska instalacija\Instalacijski paketi i odaberite opciju Kreirajte instalacioni paket za program koji je odredio korisnik.

- Kreirajte instalacioni paket koji će pozvati kreiranu BAT datoteku, obavezno označite polje kopirajte cijeli folder u instalacioni paket- tako da su MSU fajlovi uključeni u paket.

U BAT datoteci možete odrediti instalaciju nekoliko ažuriranja i sve ih smjestiti u privremeni direktorij, ali će se veličina instalacionog paketa povećati.

- Instalirajte kreirani paket na svoj PC. Ovo se može učiniti izborom računara prema tipu OS (u kontekstualnom meniju bilo koje grupe računara, izaberite Da instalirate program), možete kreirati zadatak za grupu računara (u Upravljani računari odaberite korijen liste ili određenu grupu, idite na karticu Zadaci i kreirajte instalacijski zadatak) ili na drugi način na koji ste navikli.

Paket se također može instalirati lokalno.

Alternativni metod

Uslovi rada:

- Prisutnost proširene licence za proizvod.

- Korištenje zadatka Potražite ranjivosti i ažuriranja za Microsoft softver. Za više detalja o zadatku pogledajte članak.

Performanse:

- Idi na odjeljak Dodatno → Upravljanje programom → Ažuriraj.

- U traci za pretragu pronađite potrebnu Microsoftovu ispravku.

- Iz kontekstnog menija ažuriranja odaberite Instaliraj ažuriranje.

- Instalirajte na potrebne hostove.

Kako bezbedno omogućiti hostove ako Microsoftova ažuriranja nisu instalirana

Da biste bezbedno uključili računare:

- Isključite računar iz mreže organizacije (odspojite mrežni kabl).

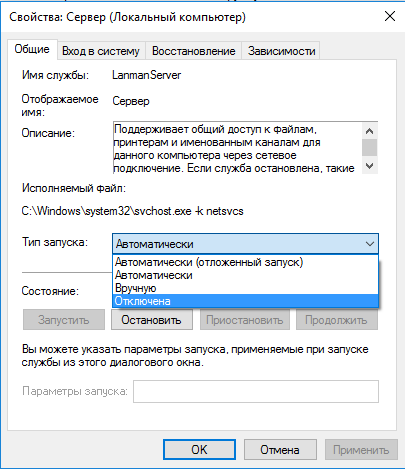

- Onemogućite uslugu u postavkama usluge Server: u padajućoj listi Tip lansiranja izaberite Onemogućeno.

- Povežite kabl za napajanje i ažurirajte operativni sistem sa svim ponovnim pokretanjem.

Uvjerite se da sistem više ne traži od vas da instalirate ažuriranja.

- Uključite uslugu Server.

- Uverite se da su sledeće komponente omogućene u Kaspersky Endpoint Security:

- File antivirus.

- Monitoring sistema.

- Zaštita od mrežnih napada.

Jesu li informacije bile od pomoći?

Opći članci: Opći članci

Analizirali smo informacije o infekcijama ransomwareom pod nazivom “WannaCry” s kojim su se kompanije širom svijeta suočile 12. maja 2017.

Kako je analiza pokazala, napad se dogodio kroz poznatu ranjivost mreže Microsoftov sigurnosni bilten MS17-010. Zatim je na zaraženi sistem instaliran rootkit uz pomoć kojeg su napadači pokrenuli program za šifriranje.

Sva rješenja Kaspersky Lab-a otkrivaju ovaj rootkit kao MEM:Trojan.Win64.EquationDrug.gen, a enkriptori korišteni u ovom napadu kao:

- Trojan-Ransom.Win32.Scatter.uf

- Trojan-Ransom.Win32.Scatter.tr

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan-Ransom.Win32.Zapchast.i

- Trojan.Win64.EquationDrug.gen

- PDM:Trojan.Win32.Generic (za otkrivanje komponenti Monitoring sistema mora biti omogućeno)

- Intrusion.Win.DoublePulsar.a (za otkrivanje komponenti Zaštita od mrežnih napada mora biti omogućen).

- Instalirajte službenu zakrpu od Microsofta koja zatvara ranjivost korištenu u napadu:

- Osigurajte da su sigurnosna rješenja omogućena na svim mrežnim čvorovima.

- Ažurirajte baze podataka svih korišćenih proizvoda kompanije Kaspersky Lab.

Naši stručnjaci analiziraju uzorke zlonamjernog softvera kako bi utvrdili mogu li se podaci dešifrirati.

Za više informacija o WannaCry napadima, pogledajte