Kakav virus. Šta učiniti odmah kako biste izbjegli infekciju. Šta učiniti ako je vaš računar zaražen

12. maja nekoliko kompanija i odjela u različite zemlješirom svijeta, uključujući i Rusiju, bili su ransomware virus. Stručnjaci za sigurnost informacija su u njemu identificirali virus WanaCrypt0r 2.0 (aka WCry i WannaCry), koji šifrira neke vrste datoteka i mijenja njihove ekstenzije u .WNCRY.

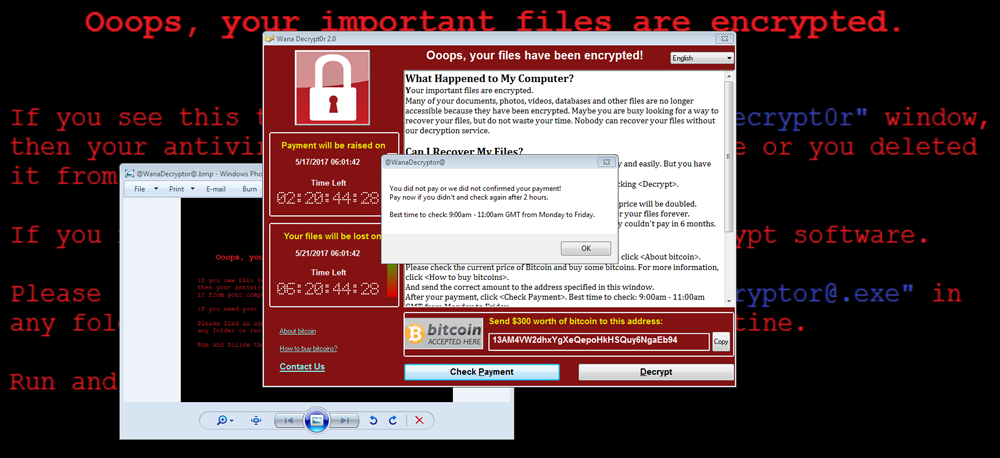

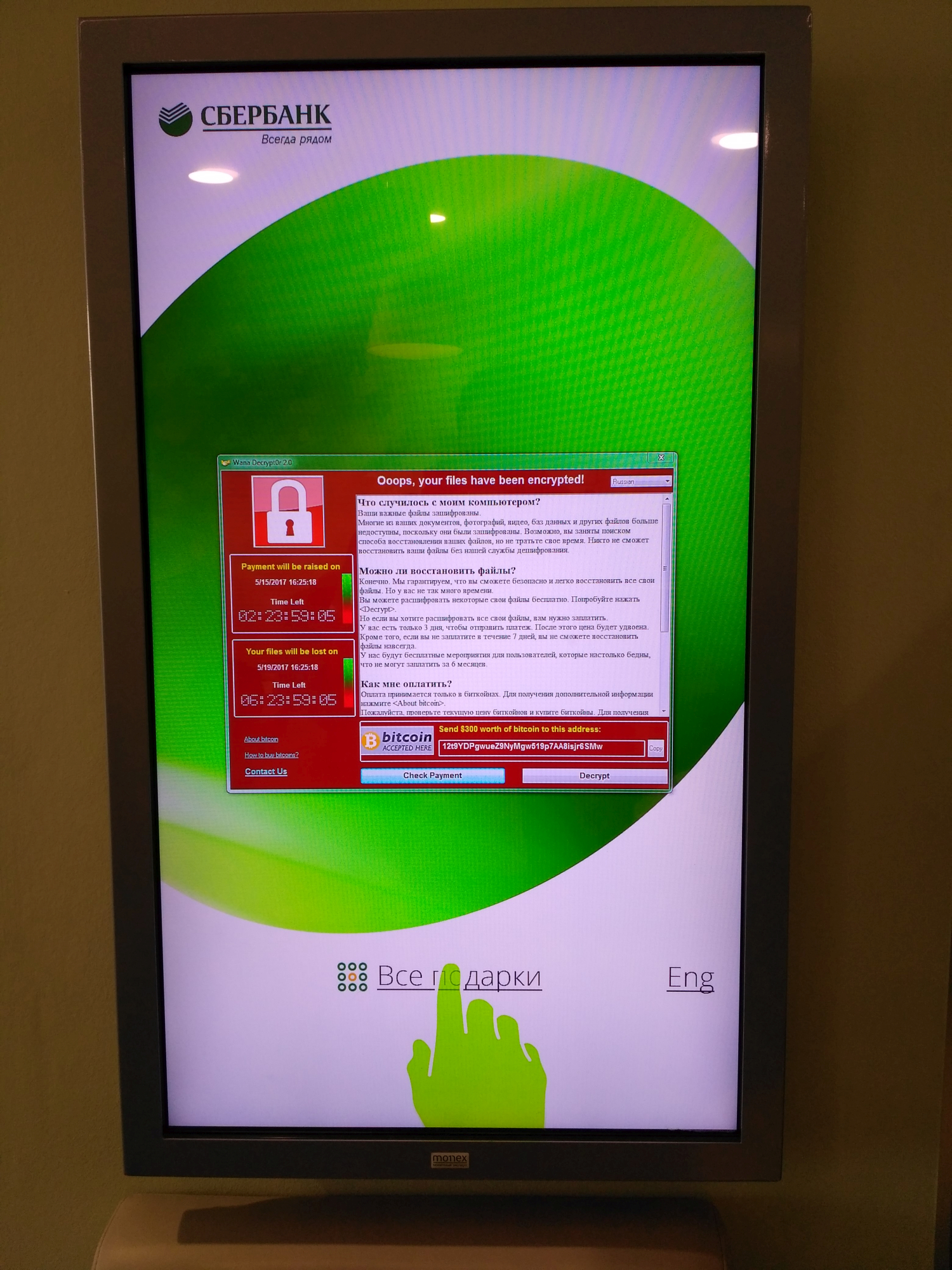

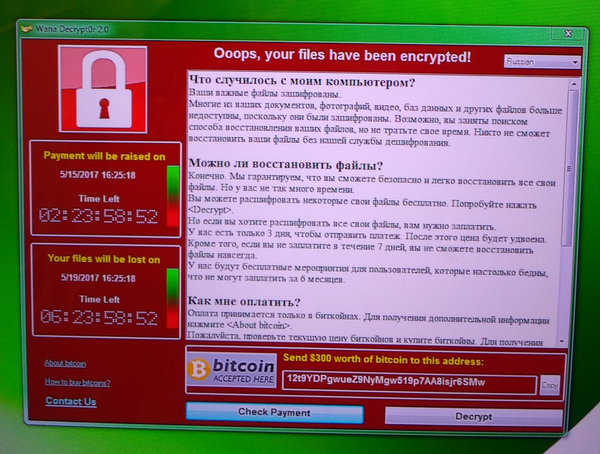

Računari zaraženi WannaCry-om blokirani su okvirom s porukom u kojem se navodi da korisnik ima 3 dana da plati otkupninu (obično protuvrijednost 300 dolara u bitkoinu), nakon čega će se cijena udvostručiti. Ako ne uplatite novac u roku od 7 dana, datoteke će navodno biti nemoguće povratiti.

WannaCry pogađa samo Windows računare. Iskorištava ranjivost koju je Microsoft zakrpio u martu. Napadnuti su oni uređaji koji nisu instalirani sa najnovijom sigurnosnom zakrpom. Računari običnih korisnika se po pravilu brzo ažuriraju, au velikim organizacijama za ažuriranje sistema su zaduženi posebni stručnjaci, koji su često sumnjičavi prema ažuriranjima i odlažu njihovu instalaciju.

WannaCry spada u kategoriju ransomware virusa, to je ransomware koji u pozadini, neprimijećen od strane korisnika, šifrira važne datoteke i programe i mijenja njihove ekstenzije, a zatim traži novac za dešifriranje. Prozor za zaključavanje prikazuje odbrojavanje vremena kada će datoteke biti trajno zaključane ili izbrisane. Virus može ući u računar koristeći daljinski napad kroz ranjivost koja je poznata hakerima i nije zatvorena u operativnom sistemu. Šifra virusa se automatski aktivira na zaraženom računaru i komunicira sa centralnim serverom, primajući uputstva o tome koje informacije treba prikazati. Ponekad je dovoljno da hakeri zaraze samo jedan računar, a virus prenesu preko lokalne mreže na druge mašine.

Prema The Interceptu, WannaCry je baziran na procurelim alatima koje koristi Agencija. nacionalna bezbednost SAD. Vjerovatno su hakeri za ubacivanje virusa u kompjutere koristili ranjivost u Windows-u, koja je ranije bila poznata samo američkim obavještajnim agencijama.

WannaCry virus opasno po tome što se može oporaviti čak i nakon formatiranja tvrdog diska, odnosno vjerovatno upisuje svoj kod u područje skriveno od korisnika.

Rana verzija ovog virusa zvala se WeCry, pojavila se u februaru 2017. i iznudila je 0,1 bitcoin (177 američkih dolara po trenutnom kursu). WanaCrypt0r je poboljšana verzija ovog zlonamjernog softvera, u koju napadači mogu unijeti bilo koju količinu i vremenom je povećati. Programeri virusa su nepoznati i nije sigurno da oni stoje iza napada. Oni mogu prodati zlonamjerni softver svakome ko to želi, primajući jednokratnu uplatu.

Poznato je da su organizatori napada 12. maja primili od dvadesetak žrtava ukupno najmanje 3,5 bitkoina, odnosno nešto više od 6 hiljada dolara. Ne zna se da li su korisnici uspjeli otključati računare i vratiti šifrovane fajlove. Češće nego ne, žrtve hakera koji plaćaju otkupninu zapravo dobiju ključ ili alat za dešifrovanje datoteka, ali ponekad ne dobiju ništa zauzvrat.

Microsoft je 12. maja objavio sigurnosnu zakrpu za otkrivanje i neutralizaciju virusa Ransom:Win32/Wannacrypt. Može se instalirati preko Centra windows updates". Da biste zaštitili svoj računar od WannaCry-a, morate instalirati sva ažuriranja za Windows i osigurati da ugrađeni Windows Defender Antivirus radi. Osim toga, neće biti suvišno kopirati sve vrijedne podatke u oblak. Čak i ako su šifrirani na vašem računaru, i dalje ih možete vratiti iz skladišta u oblaku ili njegove korpe za otpatke gdje odlaze izbrisane datoteke.

Da, ovaj virus je 12. maja vrlo glasno viknuo na cijeli svijet. Pokazalo se da Wanna Cry nije virus koji se tiho i mirno širi svijetom od kompjutera do kompjutera, s kojim antivirusi postepeno uče da rade i koji na kraju postaje jedan od optuženih u tabeli prepoznatljivih virusa.

Ne, ovde je sve mnogo komplikovanije. Virus se proširio svijetom za samo nekoliko sati. Posebno su stradale Rusija i Kina, Australija je izdržala neko vrijeme, ali je i ona upala u ovu “jamu”.

Došlo je do govora vodećih svjetskih političara. Glasnu izjavu dao je i jedan od čelnika Microsofta, koji je direktno optužio američke obavještajne službe za neodgovorno ponašanje. Činjenica je da je, ispostavilo se, američki FBI u proteklih nekoliko godina istraživao Windows sistem u potrazi za svim vrstama mana i rupa. Za svoje potrebe, naravno. I pronađene su rupe u zakonu – ni u Microsoftu ne rade bogovi, oni takođe imaju tendenciju da prave greške.

Jedini problem je što je istraživanje američkih detektiva nekako odjednom postalo poznato cijelom kompjuterskom svijetu, odnosno onima koji su našli priliku da od njih profitiraju.

U stvari, način na koji se virus Wanna Cry širi je tradicionalan:

Wannacry se također može pokrenuti preko nepoznatih exe ili js datoteka, infekcija se može dogoditi i preko grafičke datoteke (i što bi moglo biti primamljivije od seksi slike).

Postoje slučajevi kada je do infekcije došlo samo zato što je računar bio na mreži. Ne zaobilazi svoju pažnju i tehnologije oblaka - njegovi propovjednici su bili potpuno osramoćeni, nisu toliko zaštićeni, kako nam o tome stalno govore. Generalno, na prvi pogled na trenutnu situaciju postoji ivica sa koje nema izlaza, ispred je zid i nema se kuda vratiti.

U početku se činilo da je samo sistemski disk "C:" postao predmet pažnje virusa. Ali kako se situacija razvijala, pokazalo se da se virus proširio na prenosive diskove, što je neočekivano - na Windows 10. O fleš diskovima ne treba govoriti, oni samo "gore kao svijeće".

Kako se manifestuje

Virus wanna cry ransomware koji je zarazio PC manifestira se na sljedeći način:

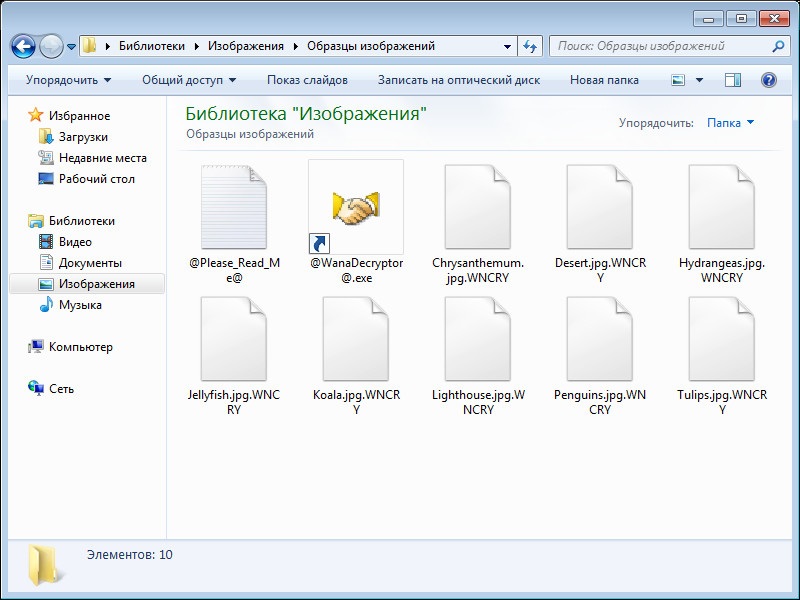

Prvo, napadnuti fajl dobija novu ekstenziju - ".wncry".

Drugo, prvih osam znakova u nazivu datoteke je punjeno nizom "wanacry!".

Treće, i najvažnije, virus šifrira sadržaj datoteke, i to na način da ga nije moguće izliječiti, barem u razumnom vremenskom periodu. I pokazalo se da je to bilo dovoljno da stvori probleme u radu lekara u Velikoj Britaniji, policije u Rusiji, menadžera elektronskih fabrika u Kini.

Četvrto, i to je već jednostavno banalno i prošlo je više od stotinu puta od strane "momaka" iz programiranja - potrebno im je od 300 do 500 dolara za vraćanje datoteka, koje se moraju prenijeti pomoću BitCoina. Kažu da je to ipak uradilo 100 ljudi, relativno kap u moru ukupna tezina koji zahtijevaju liječenje, vjerovatno su planeri zla računali na mnogo više.

Sve što treba da se uradi, virus vam govori u posebnom prozoru pod zvučnim naslovom „Ups, vaši fajlovi su šifrovani!“. Štaviše, ovi nesretni programeri su se pobrinuli za uslugu lokalizacije: tekst za Nemce - na nemačkom, za Novozelanđane - na engleskom, dok su ga Rusi čitali na ruskom. Već konstruisanjem fraza iskusni lingvisti mogu utvrditi odakle dolaze ovi sajber banditi.

Da bi riješio problem kako povratiti informacije, Kaspersky, ili još više, bilo koji od poznatih enkriptora neće raditi. Ne funkcionira ni uklanjanje virusa jednostavnim brisanjem datoteke.

Šta učiniti u prvim trenucima

Čim se posumnja da je wannacry, preko Brizbejna i Kalkute, došao do vas u ulici Lizjukov, čak i pre samog tretmana, uradite sledeće:

Šta da radite uvek dok ne kljucate

I opet, zapamtite one operacije o kojima vam sistemski inženjer stalno govori:

- Budite u toku sa najnovijim ažuriranjima softvera koji koristite, prvo sistem i instalirajte na svoj laptop. Inače, Microsoft je vrlo brzo predložio metodu kako liječiti wanna cry - preuzmite i instalirajte najnoviju verziju Windows 10 sistemi s promjenama napravljenim na mreži. Neka bude Detaljan opis wanna cry virus, vjerovatnije je za antivirusne programere, još ne, čak i ako je još uvijek nejasno kako dešifrirati datoteke, ali u Palo Altu su vrlo brzo implementirali zakrpe u svoje softverske proizvode.

- Uvijek napravite sigurnosnu kopiju vaših najvažnijih informacija. Trebalo bi postati pravilo nositi se s virusima na ovaj način - svakog utorka i petka, tačno u 15 sati, obustavljaju se svi tekući radovi i kreiraju sigurnosne kopije. Ako se takvo pravilo ne uvede, onda ćete sutra morati plakati za izgubljenih 100 miliona profita i razmišljati kako ukloniti virus, ne o wanna cry, već o tržišnom aplauzu ili nečem drugom.

- Ako ne radite na mreži, isključite se s nje, jer, da budem iskren, stalno smo povezani na Skype, na "kontakte", samo iz navike, i odjednom će neko nazvati. Ne zaboravite otkazati aktivaciju.

Da, wanna cry nije učinio ništa novo - ista želja za novcem, ista želja za slavom (iako slava neće ići dalje od "kuhinje"), ista igra bezbrižnosti i razdora u svijetu, iz FBI-a i SAD-a State Department na loše organizovan rad sa sigurnosnom kopijom i zaštitom informacija.

U virusu Wanna Cry - nova vrsta hakerski napad, ransomware, je zaprepastio korisnike računara i interneta širom svijeta. Kako funkcioniše virus Wanna Cry, da li je moguće zaštititi se od njega i ako jeste, kako?

12. maj, kompjuteri rade operativni sistemi Windows širom svijeta pogođeni su najmasovnijim napadom u istoriji. novije vrijeme. Riječ je o virusu Wanna Cry (WNCRY, Wana Decrypt0r 2.0), koji pripada klasi Ransomware, odnosno ransomwareu koji šifrira korisničke datoteke i traži otkupninu za vraćanje pristupa njima. U ovom slučaju radi se o iznosima od 300 do 600 dolara koje žrtva mora prebaciti na određeni novčanik u bitcoinima. Iznos otkupnine ovisi o vremenu koje je prošlo od infekcije - nakon određenog intervala raste.

Napad ransomware-a oštetio je mnoge kompanije i organizacije širom svijeta, uključujući špansku telekomunikacionu kompaniju Telefonica, bolnice u Velikoj Britaniji i američku kompaniju za dostavu FedEx. Glavni udarac je pao ruski korisnici i kompanije. Na ovog trenutka WannaCry je uspio pogoditi oko 57.000 računara, uključujući korporativne mreže Ministarstva unutrašnjih poslova, Ruskih željeznica i MegaFona. Sberbank i Ministarstvo zdravlja također su prijavili napade na svoje sisteme.

Širenje virusa Wanna Cry

Kako se ne bi pridružili onima čiji je računar zaražen, potrebno je razumjeti kako zlonamjerni softver prodire u sistem. Računar je zaražen pomoću ranjivosti u SMB protokolu koja omogućava daljinsko izvršavanje programskog koda. Zasnovan je na eksploataciji EternalBlue, kreiranoj unutar zidova američke Nacionalne sigurnosne agencije (NSA) i koju su hakeri objavili.

Originalna datoteka mssecsvc.exe pokreće drugu datoteku pod nazivom tasksche.exe. Zatim se provjerava domena prekidača, a zatim se kreira usluga mssecsvc2.0. Ova usluga izvršava datoteku mssecsvc.exe sa različitom ulaznom tačkom nego kada je prvi put pokrenuta. Drugo pokretanje dobija IP adresu zaražene mašine i pokušava da se poveže na TCP port 445 svake IP adrese unutar podmreže. Kada se zlonamjerni softver uspješno poveže sa udaljenom mašinom, uspostavlja se veza i podaci se prenose. Očigledno je negdje u procesu ovog prijenosa iskorištena poznata ranjivost, koja je zatvorena ažuriranjem MS-a 17-010. Trenutno ne postoji potpuno razumijevanje SMB prometa i pod kojim uslovima se zlonamjerni softver može širiti kroz sigurnosnu rupu.

Datoteka tasksche.exe provjerava sve diskove, kao i mrežne dijeljene mape i povezane uređaje koji su povezani slovima poput 'C:/', 'D:/', itd. Zlonamjerni softver zatim traži datoteke s ekstenzijama koje su navedene u programu (i ispod) i šifrira ih pomoću 2048-bitne RSA enkripcije. Dok se fajlovi šifriraju, kreira se folder 'Tor/' u koji se nalazi tor.exe fajl i 9 dll fajlova koje koristi. Osim toga, kreiraju se taskdl.exe i taskse.exe. Prvi briše privremene datoteke, a drugi pokreće @ [email protected], koji korisniku prikazuje prozor sa zahtjevom za plaćanje. Fajl @ [email protected] odgovoran samo za prikazivanje poruke. Šifriranje datoteke se odvija u pozadini pomoću tasksche.exe.

Datoteka tor.exe počinje sa @ [email protected] Ovaj novi proces počinje da se povezuje na Tor čvorove. Na ovaj način, WannaCry ostaje anoniman propuštajući sav svoj promet kroz Tor mrežu.

Kao što je tipično za ransomware, program takođe uklanja sve zasjenjene kopije na računaru žrtve kako bi oporavak bio još teži. Ovo se radi pomoću WMIC.exe, vssadmin.exe i cmd.exe

WannaCry koristi razne načine da vam pomognem u tome. Dakle, koristi ga attrib.exe da promijeni +h (sakrij) zastavicu, a također i icacls.exe da da puna prava svim korisnicima: "icacls. /grant Everyone:F /T /C /Q".

Važno je napomenuti da program ima modularnu arhitekturu. Vjerovatno su svi izvršni fajlovi upisani u njega različiti ljudi. Potencijalno, to može značiti da struktura programa može omogućiti pokretanje raznih zlonamjernih skripti.

Nakon što je šifriranje završeno, zlonamjerni softver prikazuje prozor otkupa za datoteke. Zanimljiva stvar je da je prozor izvršna datoteka, a ne slika, HTA datoteka ili tekstualna datoteka.

Žrtve treba da shvate da niko ne garantuje da nakon plaćanja otkupnine uređaj više neće biti paralizovan.

Šta učiniti odmah kako biste izbjegli infekciju.

1. Microsoft je objavio ispravku za problem EternalBlue u MS17-010, 14. marta 2017.

Stoga bi prva i glavna mjera zaštite od WannaCryja trebala biti instaliranje ovog sigurnosnog ažuriranja za Windows.

Upravo je činjenica da mnogi korisnici i sistem administratori to još nisu učinili, razlog je ovako velikih napada čija šteta tek treba procijeniti. Istina, ažuriranje je dizajnirano za one verzije Windowsa, čija podrška još nije prestala. Zbog visokog nivoa pretnje, Microsoft je takođe objavio ažuriranja za stare operativne sisteme kao što su Windows XP, Windows 8 i Windows Server 2003. Preuzmite ih.

2. Da biste smanjili prijetnju, morate hitno instalirati sve najnovije Windows ažuriranja: Start - Svi programi - Windows Update - Traži ažuriranja - Preuzmite i instalirajte.

3. Svaka organizacija koja ima SMB javno dostupan (portovi 139, 445) treba odmah blokirati dolazni saobraćaj.

4. Ne smijemo zaboraviti na redovno sigurnosno kopiranje važnih podataka. Imajte na umu da WannaCry cilja na sljedeće kategorije datoteka:

- najčešći kancelarijski dokumenti (.ppt, .doc, .docx, .xlsx, .sxi).

- neke manje popularne vrste dokumenata (.sxw, .odt, .hwp).

- arhive i medijske datoteke (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- datoteke e-pošte (.eml, .msg, .ost, .pst, .edb).

- baze podataka (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- projektne datoteke i izvorni kodovi (.php, .java, .cpp, .pas, .asm).

- ključevi za šifriranje i certifikati (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- grafički formati (.vsd, .odg, .raw, .nef, .svg, .psd).

- datoteke virtuelne mašine (.vmx, .vmdk, .vdi).

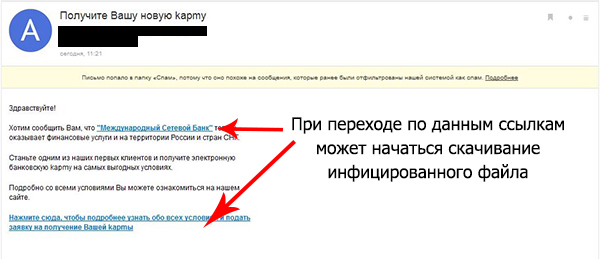

5. Zlonamjerno softvera može doći putem mejla. Žrtva se zarazi klikom na zlonamjerni prilog. Najčešće je riječ o datotekama s ekstenzijama js i exe, kao i dokumentima sa zlonamjernim makroima (na primjer, Microsoft Word datoteke). Stoga vam preporučujemo da budete oprezni u pogledu mailova koji dolaze putem e-pošte i drugih kanala.

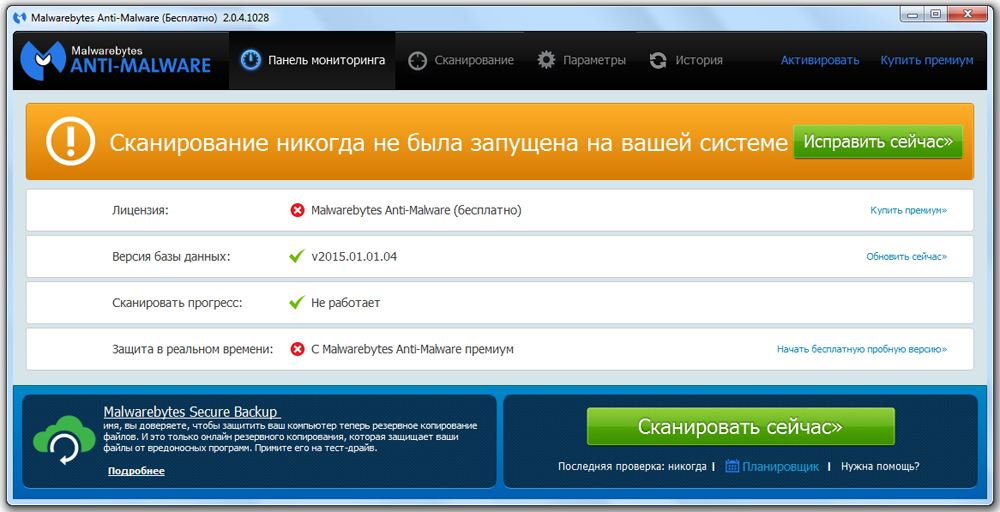

6. Obavezno koristite ažurirani antivirusni program u režimu nadgledanja, ako je moguće, provjerite sistem za prijetnje. Jedini antivirus koji pronalazi virus: ESET NOD32. Ako je aktivnost MEM:Trojan.Win64.EquationDrug.gen otkrivena i eliminisana, ponovo pokrenite sistem, a zatim se uverite da je MS17-010 instaliran. Trenutno je poznato osam imena virusa:

Trojan-Ransom.Win32.Gen.djd;

Trojan-Ransom.Win32.Scatter.tr;

Trojan-Ransom.Win32.Wanna.b;

Trojan-Ransom.Win32.Wanna.c;

Trojan-Ransom.Win32.Wanna.d;

Trojan-Ransom.Win32.Wanna.f;

Trojan-Ransom.Win32.Zapchast.i;

PDM:Trojan.Win32.Generic.

Čak i ako sistem nije ažuriran, a WannaCry je ušao na računar, i korporativna i kućna ESET NOD32 rješenja uspješno otkrivaju i blokiraju sve njegove modifikacije.

PS: ako se infekcija ipak nije mogla izbjeći, napadačima je još uvijek nemoguće platiti. Prvo, čak i u slučaju prijenosa novca na navedeni Bitcoin novčanik, niko ne garantuje dešifriranje datoteka. Drugo, ne možete biti sigurni da se napad na isti računar neće ponoviti i da sajber kriminalci neće tražiti veliku otkupninu. I, na kraju, treće, plaćanje “usluge” otključavanja će biti ohrabrenje za one koji se bave kriminalnim aktivnostima na webu i služiti im kao poticaj za nove napade.

ransomware virus WannaCry, ili Wana Decryptor, pogodio desetine hiljada računara širom svijeta. Dok napadnuti čekaju rješenje problema, korisnici koji još nisu pogođeni trebali bi iskoristiti sve moguće linije odbrane. Jedan od načina da se riješite virusna infekcija a zaštita od distribucije sa WannaCryja je zatvaranje portova 135 i 445, preko kojih ne samo WannaCry, već i većina trojanaca, backdoor-a i drugih zlonamjernih programa prodiru u računar. Postoji nekoliko načina za pokrivanje ovih rupa.

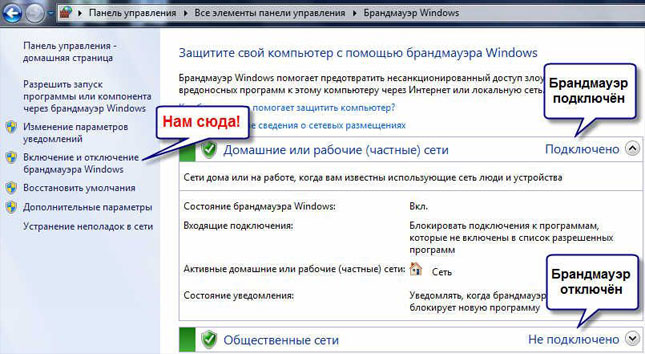

Metoda 1. Zaštita od WannaCry-a - korištenjem Firewall-a

Vatrozid, poznat i kao firewall, u klasičnom smislu, je zid koji odvaja dijelove zgrada kako bi ih zaštitio od požara. Zaštitni zid računara radi na sličan način - štiti računar povezan na Internet od nepotrebnih informacija filtriranjem dolaznih paketa. Većina programa zaštitnog zida može se fino podesiti, uklj. i zatvoriti određene portove.

Postoji mnogo vrsta zaštitnih zidova. Najjednostavniji firewall je standardni Windows alat koji pruža osnovnu zaštitu i bez kojeg PC ne bi izdržao ni 2 minute u "čistom" stanju. Zaštitni zidovi trećih strana - poput onih ugrađenih antivirusni programi- rade mnogo efikasnije.

Prednost firewall-a je što blokiraju sve veze koje ne odgovaraju navedenom skupu pravila, tj. rade po principu "zabranjeno je sve što nije dozvoljeno". Zbog toga, kada koristite firewall za zaštitu od WannaCry virusa, vjerojatnije je da ćete morati otvoriti potrebne portove nego zatvoriti nepotrebne. Možete se uvjeriti da zaštitni zid Windows 10 radi tako što ćete otvoriti postavke programa kroz pretragu i otići na napredne opcije. Ako su portovi otvoreni prema zadanim postavkama, možete zatvoriti 135 i 445 kreiranjem odgovarajućih pravila kroz postavke zaštitnog zida u odjeljku dolaznih veza.

Međutim, u nekim slučajevima zaštitni zid se ne može koristiti. Bez toga će biti teže osigurati zaštitu od WannaCry zlonamjernog softvera, ali će biti moguće zatvoriti najočitije rupe bez većih poteškoća.

Efikasan način zaštite od Wana Descrypt0r je ilustrovan u videu!

Metoda 2. Blokiranje širenja virusa pomoću programa Windows Worms Doors Cleaner

Windows Worms čistač vrata- ovaj jednostavan program težak je samo 50 KB i omogućava vam da jednim klikom zatvorite portove 135, 445 i neke druge od WannaCry virusa.

Možete preuzeti Windows Worms Doors Cleaner sa linka: http://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

Glavni prozor programa sadrži listu portova (135–139, 445, 5000) i kratke informacije o njima - za koje usluge se koriste, otvorene su ili zatvorene. Pored svakog porta nalazi se veza do službene Microsoft sigurnosne politike.

- Da biste zatvorili portove sa Windows Worms Doors Cleaner od WannaCry, potrebno je da kliknete na dugme Onemogući.

- Nakon toga, crveni križići će biti zamijenjeni zelenim kvačicama, a pojavit će se natpisi koji pokazuju da su portovi uspješno blokirani.

- Nakon toga, program se mora zatvoriti, a računar ponovo pokrenuti.

Metoda 3. Zatvaranje portova onemogućavanjem sistemskih usluga

Logično je da portovi nisu potrebni samo virusima kao što je WannaCry – u normalnim uslovima ih koriste sistemske usluge koje većini korisnika nisu potrebne i koje se lako mogu onemogućiti. Nakon toga neće biti potrebe za otvaranjem portova i malware ne mogu ući u kompjuter.

Zatvaranje porta 135

Port 135 je u upotrebi od strane servisa DCOM (Distribuirani COM), koji je potreban za povezivanje objekata na različitim mašinama u lokalnoj mreži. Tehnologija se jedva koristi u modernim sistemima, tako da se usluga može bezbedno onemogućiti. To se može učiniti na dva načina - pomoću posebnog uslužnog programa ili putem registra.

Koristeći uslužni program, usluga je onemogućena na sljedeći način:

Na Windows Server 2003 i starijim sistemima potrebno je izvršiti niz dodatnih operacija, ali pošto je virus WannaCry opasan samo za moderne verzije OS-a, nema smisla dirati ovu tačku.

Preko registra, port iz WannaCry virusnog programa se zatvara na sljedeći način:

- 1. Pokreće se uređivač registra (regedit u prozoru Pokreni).

- 2. Potražite ključ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole.

- 3. Parametar EnableDCOM se mijenja iz Y u N.

- 4. Računar se ponovo pokreće.

Možete uređivati registar samo sa administratorskog naloga.

Zatvaranje porta 445

Port 445 je u upotrebi od strane servisa NetBT- mrežni protokol koji omogućava starim programima koji se oslanjaju na NetBIOS API da rade na modernim mrežama TCP/IP. Ako na računalu nema tako drevnog softvera, port se može sigurno blokirati - to će zatvoriti glavni ulaz za širenje virusa WannaCry. To možete učiniti putem postavki mrežne veze ili uređivača registra.

prvi način:

- 1. Otvaraju se svojstva veze koja se koristi.

- 2. Otvaraju se TCP/IPv4 svojstva.

- 3. Pritisnut je gumb "Napredno ...".

- 4. Na kartici WINS potvrdite izbor u polju pored "Onemogući NetBIOS preko TCP/IP-a".

Ovo morate učiniti za sve mrežne veze. Osim toga, vrijedi onemogućiti uslugu pristupa datotekama i pisaču ako se ne koristi - postoje slučajevi kada je WannaCry preko nje udario računar.

drugi način:

- 1. Otvara se uređivač registra.

- 2. NetBT parametri se traže u ControlSet001 odjeljku sistemskih unosa.

- 3. Parametar TransportBindName je uklonjen.

Isto bi trebalo učiniti u sljedećim odjeljcima:

- ControlSet002;

- CurrentControlSet.

Nakon što se uređivanje završi, računar se ponovo pokreće. Imajte na umu da će onemogućavanje NetBT-a zaustaviti DHCP uslugu.

Zaključak

Stoga, da biste se zaštitili od širenja virusa WannaCry, morate biti sigurni da su ranjivi portovi 135 i 445 zatvoreni (za to možete koristiti razne usluge) ili uključiti firewall. Osim toga, moraju biti instalirana sva ažuriranja sistema Windows. Kako biste izbjegli napade u budućnosti, preporučuje se da uvijek koristite najnoviju verziju antivirusnog softvera.

Desio se najveći sajber napad u istoriji. Virus Wanna Cry („Želim da plačem“) zarazio je desetine hiljada Windows računara iz 70 zemalja širom svijeta. Zaražene mašine bile su blokirane prozorom sa natpisom „Pažnja. Važne datoteke su šifrirane. Da biste ponovo dobili pristup, prenesite 300 USD. Virus je najviše pogodio bolnice, banke, telekomunikacijske kompanije i vladine agencije. Pročitajte više o WannaCry-u i kako se obični korisnici mogu zaštititi od njega u ovom članku.

Kako radi virus WannaCry

Virus WannaCry se širi preko porta 445, koji koristi usluga pristupa datotekama. Omogućeno je podrazumevano na svim Windows računarima. WannaCry iskorištava ranjivost u zastarjelom SMBv1 protokolu, koji je također omogućen na standardnim postavkama. WannaCry ulazi na računar sa zaraženih lokacija ili zajedno sa virusima koji prosleđuju port 445 na ovaj računar.

Obim hakerskog napada, koji su mediji nazvali sajber apokalipsom, objašnjava se činjenicom da su hakeri iz grupe The Shadow Brokers dobili pristup dešavanjima američke Agencije za nacionalnu sigurnost. Kako prenosi Politiko, napadači su iskoristili špijunski softver NSA.

Kakvu je štetu virus nanio

Stotine kompanija širom svijeta prijavile su pokušaje napada. U Rusiji su napad najavili MegaFon, Sberbanka i mnoge druge telekomunikacione kompanije. Stradali su i resursi Ministarstva unutrašnjih poslova, međutim, napadi su bez problema odbijeni i izbjegnuto je curenje podataka.

U Britaniji su bolnice zbog napada bile paralizovane, u Nemačkoj su hakeri onesposobili kontrolne sisteme u jednom od sedam regionalnih dispečerskih centara, što je izazvalo poremećaje u kretanju vozova. U Španiji, velika telekomunikaciona kompanija je stradala.

U Britaniji su bolnice zbog napada bile paralizovane, u Nemačkoj su hakeri onesposobili kontrolne sisteme u jednom od sedam regionalnih dispečerskih centara, što je izazvalo poremećaje u kretanju vozova. U Španiji, velika telekomunikaciona kompanija je stradala.

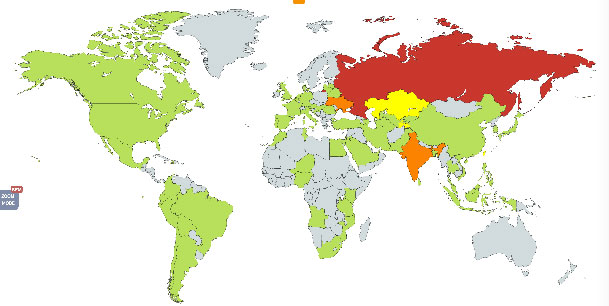

Mapa zabilježenih napada

Nije Microsoft kriv

Microsoft je objavio ispravku za ETERNALBLUE problem još u martu 2017. u biltenu MS17-010. Ali kao što se često dešava, mnoge kompanije i korisnici su ignorisali ažuriranje.

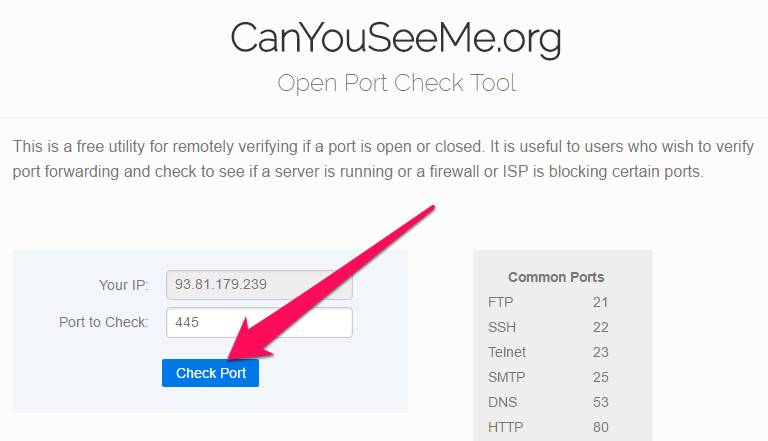

Kako provjeriti prijetnju

Korak 2. U koloni Port za provjeru unesite vrijednost 445 i pritisnite Provjerite port.

Korak 3. Ako servis odgovori na zahtjev porukom:» Greška: Nisam mogao vidjeti vašu uslugu na 93.81.179.239 na portu (445) Razlog: Veza je istekla"- port 445 na vašem računaru je zatvoren. Vi ste sigurni.

Korak 3. Ako servis odgovori na zahtjev porukom:» Greška: Nisam mogao vidjeti vašu uslugu na 93.81.179.239 na portu (445) Razlog: Veza je istekla"- port 445 na vašem računaru je zatvoren. Vi ste sigurni.

Ako je port 445 otvoren, onda postoji prijetnja zaraze vašeg računala virusom WannaCry. U tom slučaju koristite upute u nastavku.

Kako zatvoriti port 445 i zaštititi se od virusa

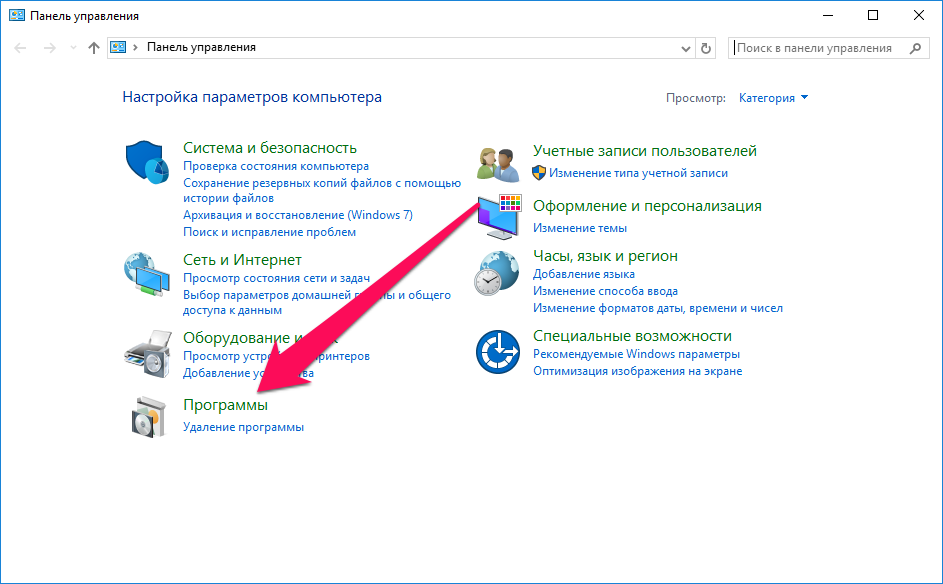

Korak 1. Pokrenite " Kontrolna tabla».

Korak 2. Idite na " Programi».

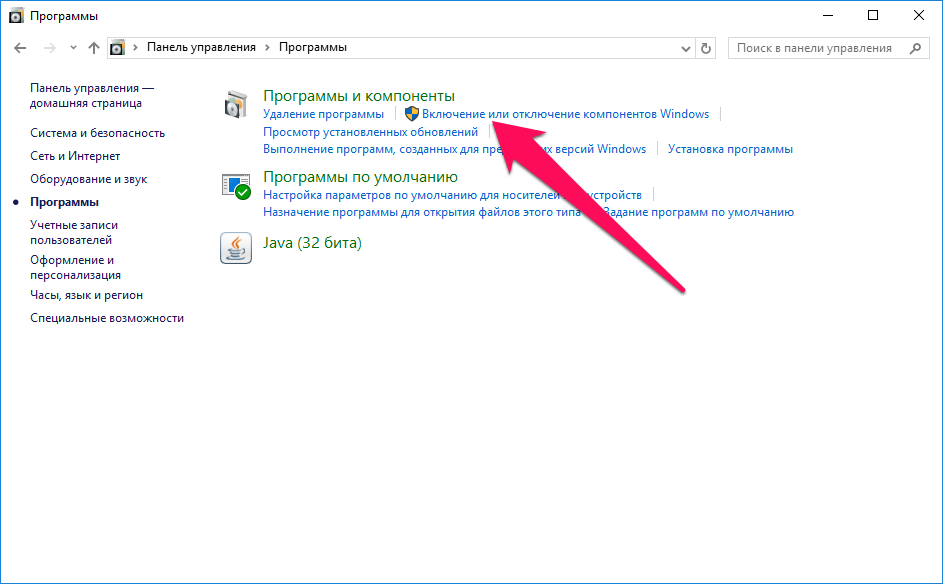

Korak 3. Odaberite " Uključite ili isključite Windows funkcije».

Korak 3. Odaberite " Uključite ili isključite Windows funkcije».

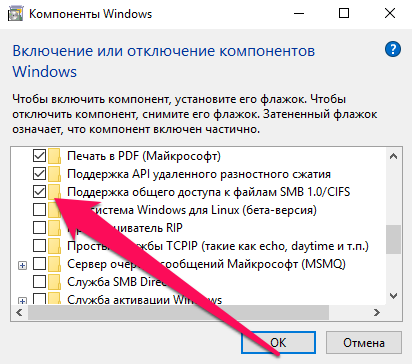

Korak 4. Poništite potvrdni okvir " Podrška za SMB 1.0/CIFS dijeljenje datoteka“, pritisnite “ uredu" i ponovo pokrenite računar.

Korak 4. Poništite potvrdni okvir " Podrška za SMB 1.0/CIFS dijeljenje datoteka“, pritisnite “ uredu" i ponovo pokrenite računar.

Nakon onemogućavanja ove standardne komponente, neće postojati prijetnja od infekcije virusom WannaCry.

Nakon onemogućavanja ove standardne komponente, neće postojati prijetnja od infekcije virusom WannaCry.