Mise à jour Windows contre les rançongiciels. Le rançongiciel Wana Decrypt0r a attaqué simultanément des dizaines d'entreprises et d'organisations à travers le monde

WannaCry decrypt0r crypte les données de l'utilisateur. Pour le dire simplement - après que le virus ait fonctionné, vous ne pourrez plus ouvrir vos photos, documents, etc.

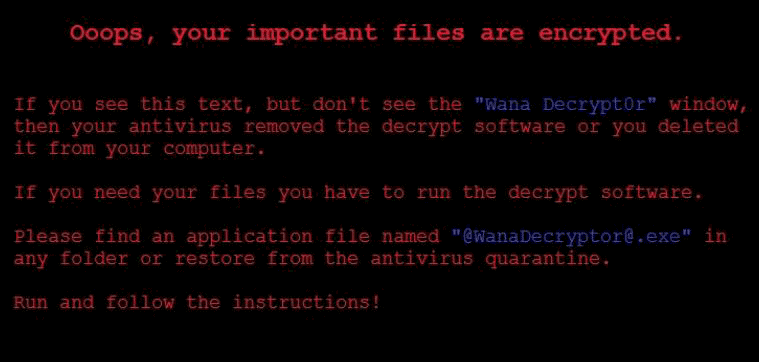

Si votre ordinateur a été infecté par ce virus, vous verrez une bannière demandant le paiement d'une rançon. Le virus nécessite de l'argent en crypto-monnaie, le montant est d'environ 600 dollars américains.

Il est important de souligner que seuls les ordinateurs équipés du système d'exploitation Windows sont affectés par le virus.

Comment sécuriser votre ordinateur contre l'attaque WannaCry decrypt0r

1. Depuis le site officiel de Microsoft (uniquement depuis l'officiel!) Téléchargez un "correctif" spécial pour votre version du système d'exploitation. Installez le correctif (exécutez et suivez les invites du programme).

Étant donné que de nombreuses personnes dans le monde utilisent encore Windows XP, malgré le fait qu'il ne soit plus pris en charge, la société de développement a publié un correctif pour cette version du système d'exploitation.

2. N'oubliez pas que vous devez maintenant faire particulièrement attention à tous les liens et pièces jointes qui arrivent dans votre courrier électronique. Même si un lien ou un fichier vous a été envoyé par quelqu'un que vous connaissez bien, ne téléchargez RIEN sur votre ordinateur !

3. Au moins temporairement, vous ne devriez pas visiter des sites douteux et, par conséquent, télécharger tout contenu à partir d'eux.

4. Si vous n'avez pas encore attrapé le virus, mais que vous en avez peur, sauvegardez vos données importantes sur un support indépendant (lecteur flash, disque dur externe, lecteur de CD ou de DVD).

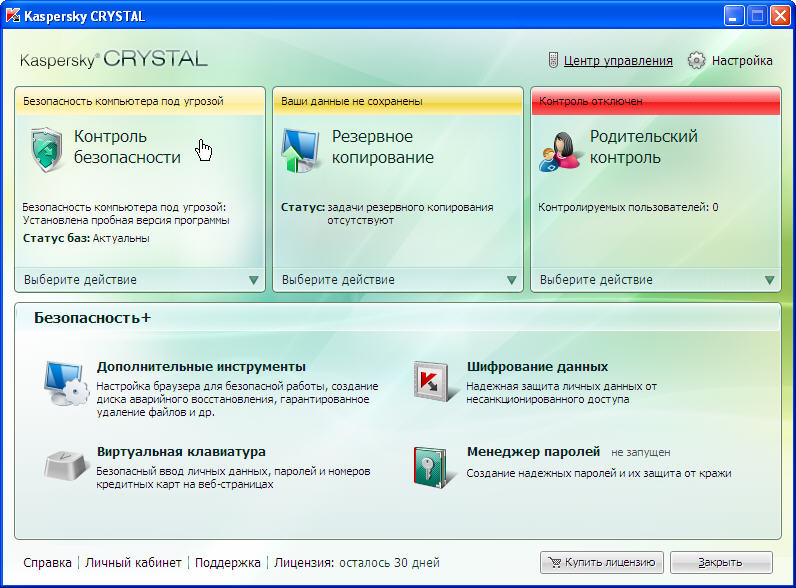

N'oubliez pas que la présence habituelle d'un antivirus sur un PC (même le plus connu et le plus cher) ne sauvera pas vos données de ce virus rançongiciel si vous-même n'êtes pas prudent et attentif ! Malgré les rapports optimistes de certains médias, le monde continue de propager activement ce virus.

Le vendredi soir 12 mai, on a appris l'attaque du virus WannaCry contre un certain nombre de grandes agences gouvernementales et d'entreprises privées. Selon les dernières données, plus de 230 000 ordinateurs dans plus de 100 pays du monde ont été infectés. Et donc ce qui est connu ce momentà propos de ce virus dangereux?

Qu'est-ce qu'un virus ?

De par la nature de la distribution, WannaCry (alias Wana Decrypt0r 2.0) est un ver, c'est-à-dire qu'en utilisant une vulnérabilité de sécurité, il pénètre dans un ordinateur, fait son sale boulot, puis envoie ses copies à d'autres PC. Accéder à l'ordinateur Virus WannaCry crypte les fichiers importants et affiche une notification indiquant que les fichiers sont cryptés et que vous devez payer entre 300 $ et 600 $ en Bitcoin pour les décrypter. Ce virus utilise une vulnérabilité du système d'exploitation Windows connue sous le nom d'ETERNALBLUE. Microsoft a fermé cette vulnérabilité en mars en publiant le correctif MS17-010, mais comme l'a montré l'attaque, tout le monde n'a pas réussi à installer cette mise à jour ou n'a tout simplement pas voulu le faire. Cette vulnérabilité a fait couler beaucoup d'encre après que le groupe de hackers ShadowBrokers a publié les codes sources des programmes de surveillance de la National Security Agency des États-Unis. Ces programmes utilisaient ETERNALBLUE pour infiltrer les ordinateurs des citoyens des États-Unis et d'autres pays surveillés par la NSA.

Qui a créé le virus et dans quel but ?

Malheureusement, personne ne peut encore donner de réponse exacte à cette question. Il n'y a que des versions et des hypothèses.

Version 1. Quelques heures après le début de l'attaque, les médias occidentaux n'ont pas tardé à blâmer les mythiques "hackers russes", c'est-à-dire les hackers travaillant pour le gouvernement russe et les services de renseignement russes. Maintenant, alors que l'on sait que la plupart des ordinateurs infectés se trouvent en Russie et que le ministère de l'intérieur, les chemins de fer russes, les opérateurs de télécommunications et d'autres entreprises et institutions importantes, en particulier, ont souffert du virus, il est clair pour tout le monde que cela version est absolument intenable. De plus, l'existence même de ces "hackers russes" n'a encore été prouvée à personne. La seule trace russe dans ce cas est que le message affiché par le virus sur différentes langues le plus habilement compilé en russe. La probabilité que les russophones soient les auteurs du virus est donc très élevée.

Version 2. La version la plus évidente est que les auteurs du virus sont des cybercriminels ordinaires qui veulent gagner de l'argent facilement. Ils ont utilisé les sources de l'outil d'espionnage NSA, qui peuvent être trouvés sur le net, et ajouté à leur virus ransomware, et ont choisi grandes entreprises et les institutions uniquement parce que ce sont ces entreprises qui détiennent des informations très importantes qu'elles ne veulent pas perdre, et seront obligées de payer les attaquants.

Version 3. Selon cette version, les auteurs du virus ne sont aussi que des cybercriminels, mais ils n'étaient pas du tout intéressés par l'argent qu'ils peuvent obtenir des victimes, mais par les bases de données qu'ils volent sur les ordinateurs infectés. Ils peuvent ensuite vendre ces informations de manière très rentable. C'est pourquoi de nombreuses structures étatiques et institutions budgétaires ont été attaquées.

Version 4. Quelqu'un avec l'aide d'un virus sonde simplement la situation et veut savoir à quel point divers systèmes informatiques importants sont protégés, à quelle vitesse les administrateurs système et les services de sécurité de l'entreprise répondront, jusqu'où le virus peut pénétrer et quelles informations importantes il peut voler. Qui pourrait être intéressé par cela ? Peut-être des terroristes ou des services spéciaux d'un État ou même de grandes sociétés internationales ?

Après la publication de cet article, on a appris que les experts de la société antivirus Symantec, après avoir étudié le code WannaCry, avaient trouvé des similitudes avec des outils de piratage qui étaient auparavant utilisés par les pirates du groupe Lazarus. Ce groupe de hackers a acquis une notoriété après avoir piraté Sony Pictures en 2014. De nombreux experts associent ce groupe au leadership Corée du Nord. Cependant, il n'a pas encore été possible de prouver que Lazarus est le créateur de WannaCry.

Que dois-je faire pour éviter d'attraper le virus ?

Les cas d'infection par WannaCry se produisent principalement dans les réseaux de grandes organisations et institutions, mais étant donné le caractère aléatoire de la propagation du virus, les petits bureaux et les particuliers ordinaires peuvent également être touchés. Pour vous protéger, vous devez :

- Mettre à jour le système d'exploitation :

- Si vous avez installé le système d'exploitation : Windows 7, Windows 8.1, Windows 10, mettez simplement à jour le système en mode normal via mise à jour automatique(si cela n'est pas possible pour une raison quelconque, veuillez suivre le lien et télécharger manuellement le correctif pour votre version de système d'exploitation).

- Si vous utilisez une version plus ancienne (par exemple : Windows XP), suivez ce lien et téléchargez le correctif correspondant à la version de votre système d'exploitation.

- Assurez-vous d'installer la dernière version de l'antivirus (il peut aussi être gratuit, par exemple : Avast Free) ou s'il est déjà installé, mettez-le à jour pour dernière version et ne désactivez pas les mises à jour automatiques, car les fournisseurs d'antivirus surveillent également la situation et tentent de répondre aux nouvelles menaces en temps opportun.

- Prenez ces simples précautions :

- Ne téléchargez pas de fichiers provenant de sites suspects et de sites que vous visitez pour la première fois.

- N'ouvrez pas les liens et les fichiers dans les e-mails si vous ne connaissez pas l'expéditeur ou si le message vous semble suspect. Souvent, ces lettres contiennent une sorte d'information effrayante, par exemple, que vous avez fait quelque chose et maintenant vous serez puni pour cela. Ne cédez pas et ne vous précipitez pas pour cliquer n'importe où, c'est une astuce psychologique standard de divers escrocs.

- N'insérez pas les clés USB et les disques d'autres personnes dans l'ordinateur, et encore plus ceux trouvés quelque part dans la rue.

Que faire si votre ordinateur est infecté par WannaCry ?

À bien des égards, ce que vous faites immédiatement après l'infection et la rapidité avec laquelle vous le faites détermineront si vous pouvez enregistrer vos fichiers. Nous vous déconseillons de payer les intrus, personne ne garantira que vos fichiers seront effectivement décryptés, et vous ne devez tout simplement pas encourager les cybercriminels. Si vous décidez de payer et que les fichiers sont vraiment décryptés, nous vous conseillons tout de même de nettoyer votre ordinateur des virus jusqu'à une réinstallation complète du système d'exploitation, car on ne sait pas quelles portes dérobées ("backdoors") le virus laissera derrière lui. La probabilité que l'infection se reproduise est très élevée.

Attention! Au moment de la rédaction de cet article, il n'existait aucun moyen de décrypter les fichiers cryptés par WannaCry, mais il existe désormais un moyen d'obtenir une clé de décryptage sur les versions 32 bits du système d'exploitation Windows (détails à la fin de l'article). Une caractéristique de cette méthode est que vous ne pouvez pas éteindre l'ordinateur et exécuter des programmes afin de ne pas écraser cette clé. Par conséquent, l'instruction ci-dessous est obsolète et ne sera pertinente que si vous avez un besoin urgent de restaurer le fonctionnement normal de votre ordinateur et que les données cryptées ne sont pas nécessaires.

Et donc ce qu'il faut faire :

- Coupez Internet et éteignez votre ordinateur dès que possible. Le virus ne peut pas chiffrer tous les fichiers instantanément, plus vous réagissez tôt, plus vous pouvez enregistrer de fichiers.

- Démarrez un PC à partir d'un Live CD/DVD/USB (si vous ne savez pas ce que c'est, vous feriez mieux de contacter un assistant familier ou un centre de service) et analysez tous les disques avec divers utilitaires antivirus (par exemple, Dr .Web CureIT ou Kaspersky Virus Removal Tool)

- Si un virus est détecté et supprimé, copiez quelque part les fichiers qui restent non cryptés.

- Vous pouvez allumer votre ordinateur en mode normal. Si le système fonctionne normalement et que le virus ne se manifeste d'aucune façon, installez un correctif pour votre version de Windows afin de fermer la vulnérabilité (ou réinstallez complètement le système d'exploitation). Installez un nouvel antivirus. Analysez à nouveau votre PC contre les virus.

- Si le virus n'a pas réussi à supprimer le cliché instantané du système de fichiers, vous pouvez essayer de restaurer les fichiers à l'aide du programme ShadowExplorer.

Le 13 mai, un rapport est paru dans la presse selon lequel un spécialiste britannique de la sécurité informatique connu en ligne sous le nom de

Aujourd'hui, 12 mai 2017, des entreprises et des organisations des plus différents pays du monde entier (y compris la Russie) ont commencé à signaler massivement les attaques du rançongiciel Wana Decrypt0r, également connu sous les noms de WCry, WannaCry, WannaCrypt0r et WannaCrypt.

WannaCry/WanaCrypt0r 2.0 déclenche en effet la règle ET : 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Wana Decrypt0r est désormais connu pour avoir infecté des dizaines de milliers de machines en quelques heures. Ainsi, selon les spécialistes d'Avast, leur nombre dépasse déjà les 57 000, et les principales cibles des opérateurs de malwares sont la Russie, l'Ukraine et Taïwan.

Carte des infections

Carte des infections Parmi les victimes d'attaques de ransomwares figurent la grande entreprise de télécommunications Telefonica, la société gazière Gas Natural, le fournisseur d'électricité Iberdrola, la banque Santander, le cabinet de conseil KPMG, ainsi que de nombreuses institutions médicales au Royaume-Uni, qui ont même émis un avertissement du National Health Service de le pays.

De plus, les journalistes de Meduza rapportent qu'un rançongiciel a attaqué Megafon en Russie. La publication cite Petr Lidov, directeur des relations publiques de la société :

« Il y a un problème, il est localisé. Nous ressemblons tous à l'Angleterre. Les ordinateurs étaient cryptés et demandaient une rançon. La disposition est la même.

Il y a des problèmes d'accès aux données, mais les bureaux sont déjà fermés, il n'y a donc pas de gros problèmes. Notre connexion fonctionne normalement, cela n'affecte en rien les abonnés. Cela a affecté le travail du service : c'est-à-dire que si l'abonné appelle l'opérateur, il pourra se connecter à certains services à l'aide de commandes vocales, mais ne pourra pas se connecter à votre compte, car son ordinateur est désactivé pour des raisons de sécurité.

Nous avons des ordinateurs infectés par un virus. Il y en a plusieurs. Le nombre est difficile à estimer, nous avons une énorme entreprise. Nous avons éteint les réseaux pour que tout cela ne se propage pas.

Je ne peux pas dire exactement quand l'attaque contre nous a commencé. Environ l'après-midi. J'ai du mal à dire dans quelles régions.

La publication rapporte également que Wana Decrypt0r a attaqué le ministère de l'Intérieur et la commission d'enquête de la Fédération de Russie, cependant, les représentants officiels des départements nient cette information et affirment que "des travaux prévus sont en cours sur le circuit interne".

Il convient de noter qu'en mars 2017, Microsoft a abordé le problème ETERNALBLUE dans le bulletin MS17-010, cependant, comme cela arrive toujours, de nombreuses entreprises et utilisateurs ne sont pas pressés d'installer les mises à jour. En fait, nous voyons maintenant les conséquences d'une négligence généralisée de la sécurité.

À l'heure actuelle, une carte a déjà été créée sur laquelle vous pouvez observer la propagation de Wana Decrypt0r en temps réel.

UPD. 22:45

"Interfax" rapporte que les représentants officiels du ministère de l'Intérieur ont confirmé le fait de l'attaque contre leurs serveurs.

"Le 12 mai, le Département des technologies de l'information, des communications et de la protection de l'information (DITSiZI) du ministère de l'Intérieur de la Russie a enregistré une attaque de virus sur Ordinateur personnel départements exécutant le système d'exploitation Windows. Pour le moment, le virus est localisé. Des travaux techniques sont en cours pour le détruire et mettre à jour les outils de protection antivirus », explique Irina Volk, représentante officielle du ministère de l'Intérieur.

Interfax écrit également que les spécialistes de Kaspersky Lab ont déjà enregistré environ 45 000 attaques Wana Decrypt0r, qui se sont produites dans 74 pays à travers le monde, et la Russie était la plus infectée.

Le soir du 12 mai 2017, 74 pays ont été engloutis par un nouveau virus de cryptage qui a frappé les réseaux informatiques non seulement et pas tant des utilisateurs privés que des entreprises dont l'activité informationnelle dépend de millions de personnes. La partie la plus touchée par les actions des pirates était la Russie.

Combien coûte l'infection des bases de données du ministère de l'Intérieur, des chemins de fer russes, de MegaFon et d'autres grandes organisations. En savoir plus sur le nouveau virus de cryptage les 12 et 13 mai 2017 dans le matériel du site

Nouveau virus rançongiciel mai 2017 – quelle est l'essence du virus ?

Le virus de cryptage, pénétrant dans l'ordinateur, crypte les fichiers qui y sont stockés (documents, photos, vidéos, etc.). Après cela, l'utilisateur, essayant d'ouvrir un fichier particulier, au lieu d'un document, reçoit une fenêtre dans laquelle il lui est demandé de transférer une somme coquette en bitcoins (de 300 à 600 dollars en bitcoins) sur le compte des attaquants. En réponse, les données de l'utilisateur présumé seront décryptées.

En aucun cas ne suivez les escrocs et ne leur payez pas la somme demandée. Premièrement, il est loin d'être certain que vous recevrez une clé de déchiffrement, et deuxièmement, des programmeurs de premier plan sont actuellement occupés à étudier ce virus. Dès qu'une solution sera trouvée, elle sera publiée sur les sites Web des principaux éditeurs d'antivirus.

Nouveau virus rançongiciel mai 2017 : qui est à l'origine de la création du virus ?

Tout d'abord, des informations sont apparues sur le Web selon lesquelles Les hackers russes sont à nouveau coupables. Cependant, cette version n'a pas gagné en popularité, même parmi les agences de renseignement occidentales, car ce sont les ordinateurs russes qui ont reçu la plus grande part d'infection à la suite d'une cyberattaque à grande échelle.

L'ancien officier du renseignement américain Edward Snowden appelé les racines de ce problème dans le développement de l'espionnage de l'Agence la sécurité nationale(ANB)

"La décision de la NSA de créer des outils pour attaquer l'américain Logiciel menace désormais la vie des patients dans les hôpitaux. Malgré les avertissements, la NSA a développé de tels outils. Aujourd'hui, on voit ce que ça vaut."

Certes, il convient de noter que les programmeurs du Royaume-Uni ont réussi par accident à arrêter la propagation du virus. Programmeur MalvareTech et son collègue Darian Hass a découvert qu'un nouveau virus rançongiciel accède à une adresse incompréhensible sur le Web, constituée d'un ensemble de lettres incohérentes. Les programmeurs ont enregistré cette combinaison en tant que nom de domaine. Et instantanément, la cyberattaque s'est arrêtée.

Il convient de noter que cette mesure peut être temporaire si les pirates modifient l'adresse dans le virus. Mais pour les programmeurs, une telle pause s'est avérée très utile.

Comment se protéger du virus ransomware et comment ne pas en devenir victime ?

Afin de vous protéger contre un nouveau virus de cryptage (ou, comme il a déjà été surnommé, un virus ransomware), il est nécessaire de mettre à jour le système d'exploitation en temps opportun et d'utiliser des copies de sauvegarde.

Obsolète Systèmes d'exploitation très important à mettre à jour. Après tout, ils ont déjà été retirés de la protection et sont les systèmes les plus vulnérables aux attaques de virus.

N'ouvrez pas les pièces jointes dans les e-mails d'inconnus. Un virus peut entrer dans votre ordinateur avec un fichier ouvert. Par conséquent, filtrez toujours les messages, et même s'il vous venait à l'esprit d'aller à l'intérieur de la lettre, ne vous intéressez en aucun cas à une pièce jointe d'un expéditeur inconnu.

Pour découvrir le potentiel fichiers malveillants, vous devez activer l'option "Afficher les extensions de fichier" dans les paramètres de Windows. Les experts disent que vous devez rester à l'écart des fichiers tels que .exe, .scr. et .vbs.

Le nouveau virus rançongiciel Wanna Cry 2017 poursuit sa marche oppressive sur le Web, infectant les ordinateurs et cryptant des données importantes. Comment se protéger contre les ransomwares, protéger Windows contre les ransomwares - des correctifs, des correctifs sont-ils publiés pour décrypter et désinfecter les fichiers ?

Le nouveau rançongiciel Wanna Cry 2017 continue d'infecter les PC des entreprises et des particuliers. Les dommages causés par une attaque de virus s'élèvent à 1 milliard de dollars. En 2 semaines, le virus ransomware a infecté au moins 300 000 ordinateurs, malgré les avertissements et les mesures de sécurité.

Encryptor virus 2017, qu'est-ce que c'est - en règle générale, vous pouvez "récupérer", semble-t-il, sur les sites les plus inoffensifs, par exemple, les serveurs bancaires avec accès utilisateur. Une fois sur le disque dur de la victime, le ransomware "s'installe" dans le dossier système System32. À partir de là, le programme désactive immédiatement l'antivirus et entre dans le "Autorun". Après chaque redémarrage, le ransomware s'exécute dans le registre, commençant son sale boulot. Le ransomware commence à télécharger des copies similaires de programmes comme Ransom et Trojan. Il n'est pas rare non plus que le ransomware s'auto-réplique. Ce processus peut être momentané ou prendre des semaines - jusqu'à ce que la victime remarque que quelque chose n'allait pas.

Le crypteur se déguise souvent en images ordinaires, en fichiers texte, mais l'essence est toujours la même - c'est un fichier exécutable avec l'extension .exe, .drv, .xvd; parfois - bibliothèques.dll. Le plus souvent, le fichier a un nom totalement inoffensif, tel que "document. doc" ou " image.jpg", où l'extension est écrite manuellement et le véritable type de fichier est masqué.

Une fois le cryptage terminé, l'utilisateur voit à la place des fichiers familiers un ensemble de caractères "aléatoires" dans le nom et à l'intérieur, et l'extension se transforme en une extension jusqu'alors inconnue - .NO_MORE_RANSOM, .xdata et autres.

2017 Wanna Cry ransomware virus - comment vous protéger. Je tiens à préciser tout de suite que Wanna Cry est plutôt un terme collectif pour tous les ransomwares et virus ransomwares, puisque derrière Ces derniers temps ordinateurs les plus fréquemment infectés. Ainsi, nous parlerons de la protection contre les rançongiciels Ransom Ware, qui sont très nombreux : Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Comment protéger Windows contre les rançongiciels. Comme publié précédemment, le rançongiciel de type Wanna Cry pénètre dans le système en utilisant, cependant, une vulnérabilité "corrigée" - EternalBlue via le protocole de port SMB.

Protection contre les rançongiciels Windows 2017 - règles de base :

Mise à jour Windows, transition rapide vers un système d'exploitation sous licence (Remarque : la version XP n'est pas mise à jour)

mise à jour des bases de données antivirus et des pare-feu à la demande

le plus grand soin lors du téléchargement de fichiers (les "chats" mignons peuvent entraîner la perte de toutes les données)

sauvegarde des informations importantes sur un support amovible.

Virus Ransomware 2017 : comment guérir et décrypter les fichiers.

En vous appuyant sur un logiciel antivirus, vous pouvez oublier le décrypteur pendant un moment. Chez Kaspersky Labs, le Dr. Internet, Avast ! et autres antivirus, aucune solution n'a encore été trouvée pour traiter les fichiers infectés. Pour le moment, il est possible de supprimer le virus à l'aide d'un antivirus, mais il n'existe pas encore d'algorithmes pour tout remettre « à la normale ».

Certains essaient d'utiliser des décrypteurs comme l'utilitaire RectorDecryptor, mais cela n'aidera pas : l'algorithme de décryptage des nouveaux virus n'a pas encore été compilé. Il est également absolument inconnu comment le virus se comportera s'il n'est pas supprimé après l'utilisation de tels programmes. Souvent, cela peut entraîner l'effacement de tous les fichiers - comme un avertissement pour ceux qui ne veulent pas payer les attaquants, les auteurs du virus.

En ce moment le plus façon efficace rendre les données perdues est un appel à ceux-ci. soutien aux fournisseurs programme antivirus que vous utilisez. Pour ce faire, envoyez une lettre ou utilisez le formulaire de commentaires sur le site Web du fabricant. Assurez-vous d'ajouter le fichier crypté à la pièce jointe et, le cas échéant, une copie de l'original. Cela aidera les programmeurs à élaborer l'algorithme. Malheureusement, pour beaucoup, une attaque de virus est une surprise totale et les copies ne sont pas trouvées, ce qui complique parfois la situation.

Méthodes cardiaques de traitement de Windows contre les ransomwares. Malheureusement, il faut parfois recourir au formatage complet du disque dur, ce qui implique un changement complet du système d'exploitation. Beaucoup penseront à restaurer le système, mais ce n'est pas une option - même s'il existe un «retour en arrière» qui vous permettra de vous débarrasser du virus, les fichiers resteront toujours cryptés.