Windows frissítés ransomware ellen. A Wana Decrypt0r ransomware egyszerre több tucat vállalatot és szervezetet támadott meg világszerte

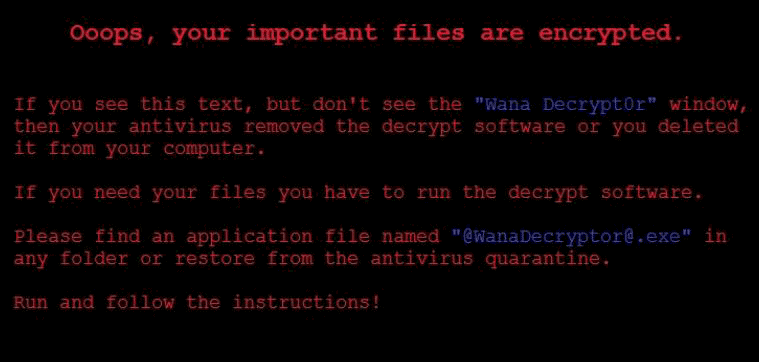

A WannaCry decrypt0r titkosítja a felhasználói adatokat. Egyszerűen fogalmazva: miután a vírus már működött, nem tudja majd megnyitni a fényképeit, dokumentumait stb.

Ha a számítógépét megfertőzte ez a vírus, akkor egy váltságdíjat követelő szalaghirdetés jelenik meg. A vírus kriptovalutában igényel pénzt, az összeg körülbelül 600 amerikai dollár.

Fontos hangsúlyozni, hogy csak a Windows operációs rendszerrel rendelkező számítógépeket érinti a vírus.

Hogyan védheti meg számítógépét a WannaCry decrypt0r támadástól

1. A Microsoft hivatalos webhelyéről (csak a hivatalostól!) Töltsön le egy speciális "javítást" az operációs rendszer verziójához. Telepítse a javítást (futtassa, és kövesse a program utasításait).

Mivel a világon még mindig sokan használják a Windows XP-t, annak ellenére, hogy már nem támogatott, a fejlesztő cég kiadott egy javítást az operációs rendszer ezen verziójához.

2. Ne felejtse el, hogy most különösen óvatosnak kell lennie az e-mailjeihez érkező linkekkel és mellékletekkel. Még ha egy linket vagy fájlt is küldött neked valaki, akit jól ismersz, ne tölts le SEMMIT a számítógépedre!

3. Legalább átmenetileg ne keressen fel kétes oldalakat, és ennek megfelelően ne töltsön le róluk tartalmat.

4. Ha még nem kapta el a vírust, de tart tőle, készítsen biztonsági másolatot fontos adatairól független adathordozóra (flash meghajtó, külső merevlemez, CD vagy DVD meghajtó).

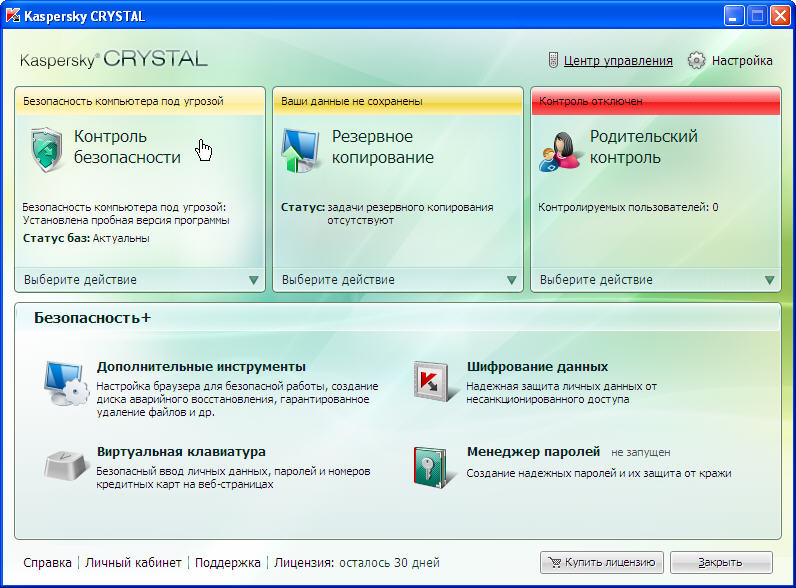

Ne feledje, hogy a víruskereső szokásos jelenléte a számítógépen (még a leghíresebb és legdrágább is) nem fogja megmenteni adatait ettől a titkosító vírustól, ha Ön maga nem óvatos és figyelmes! Egyes médiák optimista jelentései ellenére a világ még mindig aktívan terjeszti a vírust.

Május 12-én, pénteken este ismertté vált a WannaCry vírus számos nagy kormányzati szerv és magáncég elleni támadása. A legfrissebb adatok szerint a világ több mint 100 országában több mint 230 ezer számítógép fertőződött meg. És hát ami ismert Ebben a pillanatban erről a veszélyes vírusról?

Mi az a vírus?

A WannaCry (alias Wana Decrypt0r 2.0) a terjesztés jellegénél fogva egy féreg, vagyis egy biztonsági rést használva behatol a számítógépbe, elvégzi piszkos munkáját, majd másolatait más PC-kre küldi. Felülni a számítógépre WannaCry vírus titkosítja a fontos fájlokat, és értesítést jelenít meg arról, hogy a fájlok titkosítottak, és 300 és 600 dollár közötti Bitcoint kell fizetni a visszafejtésükért. Ez a vírus a Windows operációs rendszer ETERNALBLUE néven ismert biztonsági rését használja. A Microsoft még márciusban lezárta ezt a biztonsági rést az MS17-010-es javítás kiadásával, de mint a támadásból kiderült, nem mindenkinek sikerült telepítenie ezt a frissítést, vagy egyszerűen nem akarta megtenni. Erről a sérülékenységről széles körben beszéltek, miután a ShadowBrokers hackercsoport közzétette az amerikai Nemzetbiztonsági Ügynökség megfigyelőprogramjainak forráskódjait. Ezek a programok az ETERNALBLUE segítségével behatoltak az Egyesült Államok és más, az NSA által felügyelt országok polgárainak számítógépeibe.

Ki hozta létre a vírust és milyen céllal?

Erre a kérdésre sajnos még senki nem tud pontos választ adni. Csak verziók és feltételezések vannak.

1. verzió.Órákkal a támadás kezdete után a nyugati média gyorsan a mitikus „orosz hackereket” hibáztatta, ami alatt az orosz kormánynak és az orosz hírszerző szolgálatoknak dolgozó hackereket értik. Most, amikor már tudjuk, hogy a fertőzött számítógépek többsége Oroszországban található, és különösen a Belügyminisztérium, az orosz vasutak, a távközlési szolgáltatók és más fontos vállalatok és intézmények szenvedtek el a vírustól, mindenki számára világos, hogy ez a verzió teljesen vállalhatatlan. Ráadásul ezeknek az "orosz hackereknek" a létezését még senki sem bizonyította. Az egyetlen orosz nyom ebben az esetben az, hogy a vírus által megjelenített üzenet be van kapcsolva különböző nyelvek legkompetensebben oroszul összeállított. Tehát nagyon nagy a valószínűsége annak, hogy oroszul beszélők a vírus szerzői.

2. verzió. A legnyilvánvalóbb verzió az, hogy a vírus szerzői hétköznapi kiberbűnözők, akik könnyű pénzt akarnak keresni. Az NSA kémeszköz forrásait használták, amelyek a neten megtalálhatóak, és hozzáadták a ransomware vírusukhoz, és nagy cégekés intézmények csak azért, mert ezek a cégek nagyon fontos információkkal rendelkeznek, amelyeket nem akarnak elveszíteni, és kénytelenek lesznek fizetni a támadóknak.

3. verzió. E verzió szerint a vírus szerzői is csak kiberbűnözők, de egyáltalán nem az érdekelte őket, hogy az áldozatoktól milyen pénzhez juthatnak, hanem az adatbázisok, amelyeket a fertőzött számítógépekről lopnak el. Ezt az információt aztán nagyon nyereségesen értékesíthetik. Ezért sok állami struktúra és költségvetési intézmény került támadások alá.

4-es verzió. Valaki vírust használó egyszerűen feltérképezi a helyzetet, és tudni akarja, hogy a különböző fontos számítógépes rendszerek mennyire védettek, milyen gyorsan reagálnak a rendszergazdák és a vállalati biztonsági szolgálatok, milyen messzire tud behatolni a vírus, és milyen fontos információkat tud ellopni. Kit érdekelhet ez? Esetleg terroristák vagy valamilyen állam vagy akár nemzetközi nagyvállalat különleges szolgálatai?

A cikk megjelenése után ismertté vált, hogy a Symantec víruskereső cég szakértői a WannaCry kód tanulmányozása után hasonlóságokat találtak azokkal a hackereszközökkel, amelyeket korábban a Lazarus csoport hackerei használtak. Ez a hackercsoport azután vált ismertté, hogy 2014-ben feltörte a Sony Pictures céget. Sok szakértő ezt a csoportot a vezetéshez köti Észak Kórea. Azt azonban még nem sikerült bebizonyítani, hogy Lazarus a WannaCry alkotója.

Mit tegyek, hogy elkerüljem a vírus elkapását?

A WannaCry fertőzéses esetek elsősorban nagy szervezetek, intézmények hálózataiban fordulnak elő, de a vírus terjedésének véletlenszerűsége miatt a kis irodák és a hétköznapi otthoni felhasználók is érintettek lehetnek. Ahhoz, hogy megvédje magát, a következőket kell tennie:

- Operációs rendszer frissítése:

- Ha telepítette az operációs rendszert: Windows 7, Windows 8.1, Windows 10, csak frissítse a rendszert normál módban automatikus frissítés(ha ez valamilyen okból nem lehetséges, kérjük, kövesse a hivatkozást, és manuálisan töltse le a javítást az operációs rendszer verziójához).

- Ha régebbi verziót használ (például: Windows XP), kövesse ezt a hivatkozást, és töltse le a javítást az operációs rendszer verziójához.

- Feltétlenül telepítse a vírusirtó legújabb verzióját (lehet ingyenes is, pl.: Avast Free), vagy ha már telepítve van, frissítse legújabb verzióés ne tiltsa le az automatikus frissítéseket, mivel a víruskereső gyártók is figyelik a helyzetet, és igyekeznek időben reagálni az új fenyegetésekre.

- Tedd meg ezeket az egyszerű óvintézkedéseket:

- Ne töltsön le fájlokat a gyanús webhelyekről és az első alkalommal látogatott webhelyekről.

- Ne nyissa meg az e-mailekben található hivatkozásokat és fájlokat, ha nem ismeri a feladót, vagy ha az üzenet gyanúsnak tűnik az Ön számára. Az ilyen levelek gyakran tartalmaznak valamilyen ijesztő információt, például, hogy tettél valamit, és most megbüntetik érte. Ne add fel, és ne rohanj sehova kattintani, ez a különféle csalók szokásos pszichológiai trükkje.

- Ne helyezzen be mások flash meghajtóit és lemezeit a számítógépbe, és még inkább azokat, amelyeket valahol az utcán találtak.

Mi a teendő, ha a számítógépét megfertőzte a WannaCry?

Sok szempontból az határozza meg, hogy mit tesz közvetlenül a fertőzés után, és milyen gyorsan teszi meg, hogy el tudja-e menteni fájljait. Nem javasoljuk, hogy fizessen a betolakodóknak, senki sem garantálja, hogy fájljait valóban visszafejtjük, és egyszerűen ne bátorítsa a kiberbűnözőket. Ha úgy dönt, hogy fizet, és a fájlok valóban visszafejtésre kerültek, akkor is azt tanácsoljuk, hogy tisztítsa meg számítógépét a vírusoktól egészen az operációs rendszer teljes újratelepítéséig, mert nem tudni, hogy a vírus milyen hátsó ajtókat („hátsó ajtókat”) hagy maga után. A fertőzés kiújulásának valószínűsége nagyon magas.

Figyelem! A cikk írásakor még nem volt mód a WannaCry által titkosított fájlok visszafejtésére, de most már van mód a visszafejtési kulcs beszerzésére a Windows operációs rendszer 32 bites verzióiban (részletek a cikk végén). Ennek a módszernek az a jellemzője, hogy nem kapcsolhatja ki a számítógépet és nem futtathat semmilyen programot, hogy ne írja felül ezt a kulcsot. Ezért az alábbi utasítás elavult, és csak akkor releváns, ha sürgősen vissza kell állítania számítógépe normál működését, és nincs szükség titkosított adatokra.

És mit kell tenni:

- A lehető leghamarabb kapcsolja ki az internetet és a számítógépet. A vírus nem tudja azonnal az összes fájlt titkosítani, minél hamarabb reagál, annál több fájlt menthet el.

- Indítsa el a számítógépet Live CD-ről/DVD-ről/USB-ról (ha nem tudja, mi az, jobb, ha kapcsolatba lép egy ismerős varázslóval vagy egy szervizközponttal), és vizsgálja át az összes lemezt különböző víruskereső segédprogramokkal (például Dr. .Web CureIT vagy Kaspersky Virus Removal Tool)

- Ha a rendszer vírust észlel és eltávolít, másolja át valahova a titkosítatlan fájlokat.

- A számítógépet normál módban is bekapcsolhatja. Ha a rendszer megfelelően működik, és a vírus semmilyen módon nem jelenik meg, telepítsen egy javítást a Windows verziójához a biztonsági rés megszüntetéséhez (vagy teljesen újratelepítse az operációs rendszert). Telepítsen egy friss víruskeresőt. Vizsgálja meg újra a számítógépét vírusokra.

- Ha a vírusnak nem sikerült törölnie a fájlrendszer árnyékmásolatát, megpróbálhatja visszaállítani a fájlokat a ShadowExplorer programmal.

Május 13-án jelent meg a sajtóban egy olyan tudósítás, amely szerint az interneten ismert brit számítógép-biztonsági szakember

Ma, 2017. május 12-én cégek és szervezetek a legtöbbtől különböző országok szerte a világon (beleértve Oroszországot is) tömegesen jelentették be a Wana Decrypt0r ransomware támadásait, amelyek WCry, WannaCry, WannaCrypt0r és WannaCrypt néven is ismertek.

A WannaCry/WanaCrypt0r 2.0 valóban kiváltja az ET szabályt: 2024218 "ET EXPLOIT lehetséges ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

A Wana Decrypt0r ma már ismert, hogy több tízezer gépet fertőzött meg néhány óra alatt. Az Avast szakemberei szerint tehát számuk már meghaladja az 57 ezret, a rosszindulatú programok üzemeltetőinek fő célpontja pedig Oroszország, Ukrajna és Tajvan.

A fertőzések térképe

A fertőzések térképe A ransomware támadások áldozatai már most a Telefonica nagy telekommunikációs cég, a Gas Natural gázipari cég, az Iberdrola áramszolgáltató, a Santander bank, a KPMG tanácsadó cég, valamint számos egészségügyi intézmény az Egyesült Királyságban, amelyek miatt az ország Nemzeti Az egészségügyi szolgálat még figyelmeztetést is kiadott.

Ezenkívül a Meduza újságírói arról számolnak be, hogy egy zsarolóprogram támadta meg a Megafont Oroszországban. A kiadvány idézi Petr Lidovot, a cég PR igazgatóját:

„Van egy probléma, ez lokalizált. Mindannyian úgy nézünk ki, mint Anglia. A számítógépeket titkosították, és váltságdíjat kértek. Az elrendezés ugyanaz.

Az adatelérésben vannak hibák, de az irodák már zárva vannak, így nincs nagy gond. Kapcsolatunk normálisan működik, az előfizetőket ez semmilyen módon nem érinti. Ez befolyásolta a szolgáltatásban folyó munkát: vagyis ha az előfizető felhívja az üzemeltetőt, akkor hangutasításokkal csatlakozhat egyes szolgáltatásokhoz, de nem tud bejelentkezni az Ön fiókjába, mert számítógépe biztonsági okokból le van tiltva.

Vírussal fertőzött számítógépeink vannak. Van belőlük jó néhány. A létszámot nehéz megbecsülni, hatalmas cégünk van. Lekapcsoltuk a hálózatokat, hogy mindez ne terjedjen tovább.

Nem tudom pontosan megmondani, hogy mikor kezdődött a támadás ellenünk. Körülbelül délután. Nehéz megmondani, mely régiókban.

A kiadvány arról is beszámol, hogy a Wana Decrypt0r megtámadta az Orosz Föderáció Belügyminisztériumát és Nyomozó Bizottságát, azonban az osztályok hivatalos képviselői tagadják ez az információés azt állítják, hogy "tervezett munka folyik a belső áramkörön".

Érdemes megjegyezni, hogy még 2017 márciusában a Microsoft az MS17-010 számú közleményben foglalkozott az ETERNALBLUE problémával, azonban mint mindig, sok vállalat és felhasználó nem siet a frissítések telepítésével. Valójában most látjuk a biztonság széles körű elhanyagolásának következményeit.

Jelenleg már készült egy térkép, amelyen valós időben figyelheti meg a Wana Decrypt0r terjedését.

UPD. 22:45

Az "Interfax" jelentése szerint a Belügyminisztérium hivatalos képviselői megerősítették a szervereik elleni támadás tényét.

„Május 12-i osztály információs technológiák, az orosz belügyminisztérium kommunikációs és információvédelmi (DITSiZI) vírustámadását rögzítették személyi számítógépek a Windows operációs rendszert futtató részlegek. Jelenleg a vírus lokalizált. Megtartott mérnöki munkák megsemmisíteni és frissíteni a vírusvédelmet” – mondja Irina Volk, a Belügyminisztérium hivatalos képviselője.

Az Interfax arról is ír, hogy a Kaspersky Lab szakemberei már mintegy 45 000 Wana Decrypt0r támadást rögzítettek, amelyek a világ 74 országában történtek, és Oroszország volt a leginkább fertőzött.

2017. május 12-én este 74 országot nyelt el egy új titkosító vírus, amely nemcsak a magánfelhasználókat, hanem a vállalatokat, amelyek információs tevékenységétől emberek milliói függenek, elérte a számítógépes hálózatokat. A hackerek akciói közül a leginkább érintett fél Oroszország volt.

Mibe kerül a Belügyminisztérium, az Orosz Vasutak, a MegaFon és más nagy szervezetek adatbázisainak megfertőzése. Az új titkosító vírusról 2017. május 12-13-án olvashat az oldal anyagában

Új ransomware vírus 2017. május – mi a vírus lényege?

A számítógépbe kerülő titkosító vírus titkosítja a rajta tárolt fájlokat (dokumentumok, fényképek, videók stb.). Ezt követően a felhasználó, aki egy adott fájlt próbál megnyitni egy dokumentum helyett, egy ablakot kap, amelyben arra kérik, hogy utaljon át egy bitcoinban megadott összeget (300 és 600 dollár között) a támadók számlájára. Válaszul az állítólagos felhasználói adatok visszafejtésre kerülnek.

Semmi esetre se kövesse a csalókat, és ne fizesse ki nekik a szükséges összeget. Egyrészt korántsem biztos, hogy megkapja a visszafejtő kulcsot, másrészt a vezető programozók most a vírus tanulmányozásával vannak elfoglalva. Amint meglesz a megoldás, azt közzéteszik a vezető vírusirtó cégek weboldalain.

Új ransomware vírus 2017. május: ki áll a vírus létrejötte mögött?

Először olyan információk jelentek meg a weben, hogy a Ismét az orosz hackerek a hibásak. Ez a verzió azonban még a nyugati hírszerző ügynökségek körében sem vált népszerűvé, hiszen egy nagyszabású kibertámadás következtében az orosz számítógépek kapták a legtöbb fertőzést.

Edward Snowden volt amerikai hírszerző tiszt ennek a problémának a gyökereit az Ügynökség kémkedési fejlesztésében keresték nemzetbiztonság(ANB)

„Az NSA döntése, hogy eszközöket hoz létre az amerikaiak megtámadására szoftver ma már a kórházakban lévő betegek életét fenyegeti. A figyelmeztetések ellenére az NSA kifejlesztett ilyen eszközöket. Ma meglátjuk, mennyit ér."

Igaz, érdemes megjegyezni, hogy az Egyesült Királyságból érkező programozóknak egészen véletlenül sikerült megállítaniuk a vírus terjedését. A MalvareTech programozója és kollégája, Darian Hass megtudta, hogy egy új ransomware vírus érthetetlen címhez fér hozzá a weben, amely inkoherens betűkből áll. A programozók ezt a kombinációt domain névként regisztrálták. És a kibertámadás azonnal abbamaradt.

Érdemes megjegyezni, hogy ez az intézkedés átmeneti lehet, ha a hackerek megváltoztatják a címet a vírusban. A programozók számára azonban egy ilyen szünet nagyon hasznosnak bizonyult.

Hogyan védekezhet a ransomware vírus ellen, és hogyan ne váljon áldozatává?

Annak érdekében, hogy megvédje magát egy új titkosító vírustól (vagy ahogy már elnevezték, egy ransomware vírustól), szükséges az operációs rendszer időben történő frissítése és biztonsági másolatok használata.

Elavult OS nagyon fontos frissíteni. Hiszen ezeket már kivonták a védelemből, és a vírusok által megtámadható legsebezhetőbb rendszerek.

Ne nyissa meg az idegenektől származó e-mailek mellékleteit. Egy nyitott fájllal együtt vírus is bejuthat a számítógépébe. Ezért mindig szűrje le az üzeneteket, és még ha eszébe sem jutott volna bemenni a levélbe, semmi esetre se érdekeljen egy ismeretlen feladótól származó melléklet.

A potenciál felfedezésére rosszindulatú fájlok, engedélyeznie kell a "Fájlkiterjesztések megjelenítése" opciót a Windows beállításaiban. A szakértők szerint távol kell maradnia az olyan fájloktól, mint az .exe, .scr. és .vbs.

Az új, 2017-es Wanna Cry ransomware vírus folytatja nyomasztó útját az interneten, megfertőzve a számítógépeket és titkosítva a fontos adatokat. Hogyan védheti meg magát a zsarolóvírusoktól, hogyan védheti meg a Windowst a zsarolóvírusoktól – adnak ki javításokat, javításokat a fájlok visszafejtésére és gyógyítására?

Az új 2017-es Wanna Cry ransomware továbbra is megfertőzi a vállalati és magánszámítógépeket. A vírustámadás okozta kár összesen 1 milliárd dollár. 2 hét alatt a ransomware vírus a figyelmeztetések és a biztonsági intézkedések ellenére legalább 300 000 számítógépet fertőzött meg.

Encryptor virus 2017, mi ez - úgy tűnik, általában a legártalmatlanabb webhelyeken, például a felhasználói hozzáféréssel rendelkező banki szervereken „felveheti”. Miután az áldozat merevlemezére került, a zsarolóprogram „letelepszik” a System32 rendszermappában. Innentől a program azonnal letiltja a víruskeresőt, és belép az "Autorun"-ba. Minden újraindítás után a zsarolóprogram befut a rendszerleíró adatbázisba, és elkezdi piszkos munkáját. A ransomware elkezdi letölteni az olyan programok hasonló példányait, mint a Ransom és a Trojan. Az sem ritka, hogy a ransomware önmagától replikálódik. Ez a folyamat lehet pillanatnyi, vagy hetekig is eltarthat – amíg az áldozat észreveszi, hogy valami nincs rendben.

A titkosító gyakran közönséges képeknek, szöveges fájloknak álcázza magát, de a lényeg mindig ugyanaz - ez egy futtatható fájl .exe, .drv, .xvd kiterjesztéssel; néha - libraries.dll. A fájlnak leggyakrabban teljesen ártalmatlan neve van, például "dokumentum. doki" vagy " kép.jpg”, ahol a kiterjesztést manuálisan írják be, és a valódi fájltípus el van rejtve.

A titkosítás befejezése után a felhasználó az ismert fájlok helyett „véletlenszerű” karakterkészletet lát a névben és belül, a kiterjesztés pedig egy eddig ismeretlenre változik - .NO_MORE_RANSOM, .xdata és mások.

2017 Wanna Cry ransomware vírus – hogyan védekezhet. Azonnal szeretném megjegyezni, hogy a Wanna Cry inkább az összes ransomware és ransomware vírus gyűjtőfogalma, mivel mögötte Utóbbi időben leggyakrabban fertőzött számítógépek. Tehát a Ransom Ware ransomware elleni védelemről fogunk beszélni, amelyek közül nagyon sok van: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Hogyan védhetjük meg a Windows-t a zsarolóprogramoktól. Amint azt korábban közzétettük, a Wanna Cry típusú zsarolóvírus behatol a rendszerbe egy „foltozott” sebezhetőség – az EternalBlue – segítségével az SMB port protokollon keresztül.

Windows ransomware védelem 2017 – alapvető szabályok:

Windows frissítés, időszerű átállás licencelt operációs rendszerre (Megjegyzés: az XP verzió nem frissül)

víruskereső adatbázisok és tűzfalak igény szerinti frissítése

a lehető legnagyobb gondossággal töltse le a fájlokat (az aranyos "macskák" az összes adat elvesztését okozhatják)

fontos információk biztonsági mentése cserélhető adathordozóra.

Ransomware vírus 2017: fájlok gyógyítása és visszafejtése.

A víruskereső szoftverre támaszkodva egy időre elfelejtheti a visszafejtőt. A Kaspersky Labsnál dr. Web, Avast! és más vírusirtókkal, még nem találtak megoldást a fertőzött fájlok kezelésére. Jelenleg lehetőség van a vírus eltávolítására egy vírusirtó segítségével, de még nincsenek olyan algoritmusok, amelyek mindent „normálra” állítanának vissza.

Vannak, akik megpróbálnak dekódolókat használni, például a RectorDecryptor segédprogramot, de ez nem segít: az új vírusok visszafejtésére szolgáló algoritmust még nem állították össze. Az sem ismert, hogy a vírus hogyan fog viselkedni, ha nem távolítják el az ilyen programok használata után. Ez gyakran az összes fájl törlését eredményezheti – figyelmeztetésül azoknak, akik nem akarnak fizetni a támadóknak, a vírus szerzőinek.

Jelenleg a legtöbb hatékony mód visszaadni az elveszett adatokat fellebbezés azoknak. beszállítói támogatás víruskereső program amit használsz. Ehhez küldjön levelet, vagy használja a gyártó honlapján található visszajelzési űrlapot. Feltétlenül adja hozzá a titkosított fájlt a melléklethez, és ha van, akkor az eredeti másolatát. Ez segít a programozóknak az algoritmus összeállításában. Sajnos sokak számára teljes meglepetést okoz egy vírustámadás, és nem találnak másolatokat, ami időnként bonyolítja a helyzetet.

A Windows ransomware elleni kardiális kezelési módszerei. Sajnos néha a merevlemez teljes formázásához kell folyamodnia, ami az operációs rendszer teljes megváltoztatását vonja maga után. Sokan gondolkodnak a rendszer visszaállításán, de ez nem opció - még van egy „visszaállítás”, amely lehetővé teszi a vírus megszabadulását, akkor a fájlok továbbra is titkosítva maradnak.