Posodobitev sistema Windows proti izsiljevalski programski opremi. Izsiljevalska programska oprema Wana Decrypt0r je hkrati napadla na desetine podjetij in organizacij po vsem svetu

WannaCry decrypt0r šifrira uporabniške podatke. Poenostavljeno povedano – potem ko virus deluje, ne boste mogli odpreti svojih fotografij, dokumentov itd.

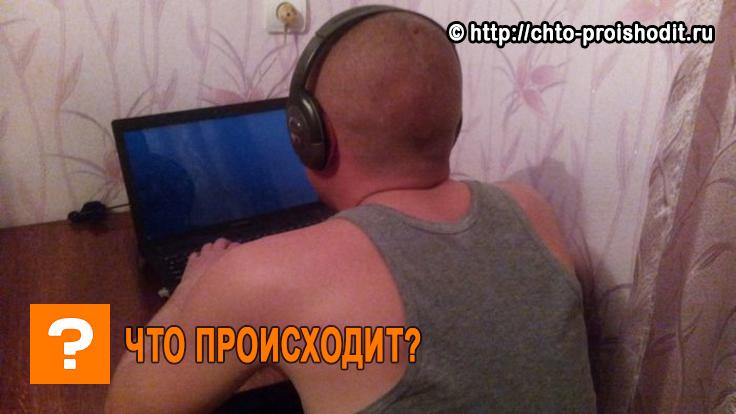

Če je bil vaš računalnik okužen s tem virusom, boste videli pasico, ki zahteva plačilo odkupnine. Virus zahteva denar v kriptovaluti, znesek je približno 600 ameriških dolarjev.

Pomembno je poudariti, da virus prizadene le računalnike z operacijskim sistemom Windows.

Kako zaščititi svoj računalnik pred napadom WannaCry decrypt0r

1. Z uradnega Microsoftovega spletnega mesta (samo z uradnega!) Prenesite poseben "popravek" za svojo različico OS. Namestite popravek (zaženite in sledite navodilom programa).

Ker veliko ljudi na svetu še vedno uporablja Windows XP, kljub temu, da ta ni več podprt, je razvijalec izdal popravek za to različico operacijskega sistema.

2. Ne pozabite, da morate biti zdaj še posebej previdni pri vseh povezavah in priponkah, ki prihajajo na vašo e-pošto. Tudi če vam je povezavo ali datoteko poslal nekdo, ki ga dobro poznate, na svoj računalnik ne prenašajte NIČ!

3. Vsaj začasno ne bi smeli obiskati dvomljivih spletnih mest in zato z njih prenašati kakršne koli vsebine.

4. Če virusa še niste ujeli, a se ga bojite, varnostno kopirajte pomembne podatke na neodvisen medij (flash disk, zunanji trdi disk, pogon CD ali DVD).

Ne pozabite, da običajna prisotnost protivirusnega programa na osebnem računalniku (tudi najbolj znanega in najdražjega) ne bo rešila vaših podatkov pred tem virusom izsiljevalske programske opreme, če sami niste previdni in pozorni! Kljub optimističnim poročanjem nekaterih medijev se ta virus po svetu še vedno aktivno širi.

V petek zvečer, 12. maja, je postalo znano za napad virusa WannaCry na številne velike vladne agencije in zasebna podjetja. Po zadnjih podatkih je bilo okuženih več kot 230 tisoč računalnikov v več kot 100 državah sveta. In tako, kar je znano ta trenutek o tem nevarnem virusu?

Kaj je virus?

Po naravi distribucije je WannaCry (aka Wana Decrypt0r 2.0) črv, to pomeni, da z uporabo varnostne ranljivosti prodre v računalnik, opravi svoje umazano delo in nato svoje kopije pošlje drugim osebnim računalnikom. Vstop v računalnik Virus WannaCryšifrira pomembne datoteke in prikaže obvestilo, da so datoteke šifrirane in da morate za njihovo dešifriranje plačati med 300 in 600 $ v Bitcoinu. Ta virus uporablja ranljivost v operacijskem sistemu Windows, znano kot ETERNALBLUE. Microsoft je to ranljivost zaprl že marca z izdajo popravka MS17-010, a kot je pokazal napad, ni vsem uspelo namestiti te posodobitve ali pa tega preprosto niso želeli storiti. O tej ranljivosti se je veliko govorilo, potem ko je hekerska skupina ShadowBrokers objavila izvorne kode nadzornih programov ameriške agencije za nacionalno varnost. Ti programi so uporabljali ETERNALBLUE za infiltriranje v računalnike državljanov Združenih držav in drugih držav, ki jih je spremljala NSA.

Kdo je ustvaril virus in s kakšnim namenom?

Na to vprašanje žal še nihče ne more dati natančnega odgovora. Obstajajo samo različice in domneve.

Različica 1. Nekaj ur po začetku napada so zahodni mediji hitro za vse krivili mitične "ruske hekerje", s čimer mislijo na hekerje, ki delajo za rusko vlado in ruske obveščevalne službe. Zdaj, ko je znano, da se večina okuženih računalnikov nahaja v Rusiji in je za virusom zbolelo predvsem Ministrstvo za notranje zadeve, Ruske železnice, telekomunikacijski operaterji in druga pomembna podjetja in ustanove, je vsem jasno, da je to različica je popolnoma nevzdržna. Poleg tega sam obstoj teh "ruskih hekerjev" še nikomur ni dokazan. Edina ruska sled v tem primeru je, da je sporočilo, ki ga prikaže virus, vključeno različnih jezikih najbolj kompetentno sestavljen v ruščini. Zato je verjetnost, da so rusko govoreči ljudje avtorji virusa, zelo velika.

Različica 2. Najbolj očitna različica je, da so avtorji virusa navadni kibernetski kriminalci, ki želijo zaslužiti lahek denar. Uporabili so vire vohunskih orodij NSA, ki jih je mogoče najti na internetu, in jih dodali svojemu virusu izsiljevalske programske opreme in izbrali velika podjetja in institucije samo zato, ker imajo ta podjetja zelo pomembne informacije, ki jih ne želijo izgubiti, in bodo prisiljena plačati napadalcem.

Različica 3. Po tej različici so avtorji virusa tudi samo kibernetski kriminalci, a jih sploh ni zanimal denar, ki ga lahko dobijo od žrtev, temveč baze podatkov, ki jih ukradejo iz okuženih računalnikov. Te informacije lahko nato zelo donosno prodajo. Zato so bile na udaru številne državne strukture in proračunske institucije.

Različica 4. Nekdo s pomočjo virusa preprosto sondira situacijo in želi vedeti, kako zaščiteni so različni pomembni računalniški sistemi, kako hitro se bodo odzvali sistemski skrbniki in varnostne službe podjetja, kako daleč lahko virus prodre in katere pomembne informacije lahko ukrade. Koga bi to lahko zanimalo? Morda teroristi ali posebne službe kakšne države ali celo velikih mednarodnih korporacij?

Po objavi tega članka je postalo znano, da so strokovnjaki protivirusnega podjetja Symantec, ki so preučili kodo WannaCry, odkrili podobnosti s hekerskimi orodji, ki so jih prej uporabljali hekerji iz skupine Lazarus. Ta hekerska skupina je postala znana po vdoru v Sony Pictures leta 2014. Mnogi strokovnjaki to skupino povezujejo z vodstvom Severna Koreja. Vendar pa še ni bilo mogoče dokazati, da so Lazarusi ustvarjalci WannaCryja.

Kaj naj storim, da se izognem okužbi z virusom?

Primeri okužbe z WannaCry se pojavljajo predvsem v omrežjih velikih organizacij in institucij, vendar so glede na naključnost širjenja virusa lahko prizadete tudi majhne pisarne in navadni domači uporabniki. Da se zaščitite, morate:

- Posodobite operacijski sistem:

- Če imate nameščen OS: Windows 7, Windows 8.1, Windows 10, samo posodobite sistem v običajnem načinu prek samodejno posodabljanje(če to iz kakršnega koli razloga ni mogoče, sledite povezavi in ročno prenesite popravek za svojo različico OS).

- Če uporabljate starejšo različico (na primer: Windows XP), sledite tej povezavi in prenesite popravek za svojo različico operacijskega sistema.

- Ne pozabite namestiti najnovejše različice protivirusnega programa (lahko je tudi brezplačen, na primer: Avast Free) ali, če je že nameščen, ga posodobite na Najnovejša različica in ne onemogočite samodejnih posodobitev, saj tudi prodajalci protivirusnih programov spremljajo stanje in se poskušajo pravočasno odzvati na nove grožnje.

- Upoštevajte te preproste varnostne ukrepe:

- Ne prenašajte datotek s sumljivih spletnih mest in spletnih mest, ki jih obiščete prvič.

- Ne odpirajte povezav in datotek v e-poštnih sporočilih, če ne poznate pošiljatelja ali če se vam sporočilo zdi sumljivo. Pogosto takšna pisma vsebujejo nekakšne zastrašujoče informacije, na primer, da ste nekaj naredili in boste zdaj za to kaznovani. Ne popuščajte in ne hitite klikniti kamor koli, to je standardni psihološki trik različnih prevarantov.

- V računalnik ne vstavljajte bliskovnih pogonov in diskov drugih ljudi, še bolj pa tistih, ki jih najdete nekje na ulici.

Kaj storiti, če je vaš računalnik okužen z WannaCry?

Na več načinov bo odvisno od tega, kaj boste storili takoj po okužbi in kako hitro boste to storili, ali lahko shranite svoje datoteke. Ne svetujemo vam, da plačate vsiljivcem, nihče ne bo zagotovil, da bodo vaše datoteke dejansko dešifrirane, in preprosto ne smete spodbujati kibernetskih kriminalcev. Če se odločite za plačilo in so datoteke res dešifrirane, vam vseeno svetujemo, da računalnik očistite pred virusi do popolne ponovne namestitve operacijskega sistema, saj ni znano, kakšna backdoors (»backdoors«) bo virus pustil za seboj. Verjetnost, da se okužba ponovi, je zelo velika.

Pozor! V času pisanja tega članka ni bilo načinov za dešifriranje datotek, ki jih šifrira WannaCry, zdaj pa obstaja način za pridobitev ključa za dešifriranje v 32-bitnih različicah operacijskega sistema Windows (podrobnosti na koncu članka). Značilnost te metode je, da ne morete izklopiti računalnika in zagnati nobenih programov, da ne bi prepisali tega ključa. Zato so spodnja navodila zastarela in bodo pomembna le, če morate nujno obnoviti normalno delovanje računalnika in šifrirani podatki niso potrebni.

In torej, kaj je treba storiti:

- Izklopite internet in čim prej izklopite računalnik. Virus ne more takoj šifrirati vseh datotek, prej ko se odzovete, več datotek lahko shranite.

- Zaženite računalnik z Live CD/DVD/USB (če ne veste, kaj je, se raje obrnite na znanega čarovnika ali servisni center) in skenirajte vse diske z različnimi protivirusnimi pripomočki (npr. .Web CureIT ali Kaspersky Virus Removal Tool)

- Če je virus zaznan in odstranjen, kopirajte nekam tiste datoteke, ki ostanejo nešifrirane.

- Računalnik lahko vklopite v običajnem načinu. Če sistem deluje normalno in se virus na noben način ne manifestira, namestite popravek za svojo različico sistema Windows, da zaprete ranljivost (ali popolnoma znova namestite operacijski sistem). Namestite nov protivirusni program. Ponovno preglejte računalnik za viruse.

- Če virusu ni uspelo izbrisati senčne kopije datotečnega sistema, lahko poskusite obnoviti datoteke s programom ShadowExplorer.

13. maja se je v tisku pojavilo poročilo, da britanski strokovnjak za računalniško varnost, ki je na spletu znan kot

Danes, 12. maja 2017, podjetja in organizacije iz najbolj različne države po vsem svetu (vključno z Rusijo) so začeli množično poročati o napadih ransomware Wana Decrypt0r, ki je znan tudi kot WCry, WannaCry, WannaCrypt0r in WannaCrypt.

WannaCry/WanaCrypt0r 2.0 dejansko sproži pravilo ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Zdaj je znano, da je Wana Decrypt0r v nekaj urah okužil več deset tisoč strojev. Tako po mnenju strokovnjakov Avast njihovo število že presega 57.000, glavne tarče operaterjev zlonamerne programske opreme pa so Rusija, Ukrajina in Tajvan.

Zemljevid okužb

Zemljevid okužb Med žrtvami napadov izsiljevalske programske opreme so veliko telekomunikacijsko podjetje Telefonica, plinsko podjetje Gas Natural, dobavitelj električne energije Iberdrola, banka Santander, svetovalna družba KPMG, pa tudi številne zdravstvene ustanove v Združenem kraljestvu, ki so celo izdale opozorilo Nacionalne zdravstvene službe oz. država.

Poleg tega novinarji Meduze poročajo, da je izsiljevalska programska oprema napadla Megafon v Rusiji. Objava citira Petra Lidova, direktorja za odnose z javnostmi v podjetju:

»Težava je, lokalizirana je. Vsi smo videti kot Anglija. Računalniki so bili šifrirani in zahtevali odkupnino. Postavitev je enaka.

Pri dostopu do podatkov so napake, vendar so pisarne že zaprte, tako da večjih težav ni. Naša povezava deluje normalno, nikakor ne vpliva na naročnike. To je vplivalo na delo v storitvi: če naročnik pokliče operaterja, bo lahko nekatere storitve povezal z glasovnimi ukazi, vendar se ne bo mogel prijaviti v vaš račun, ker je njegov računalnik iz varnostnih razlogov onemogočen.

Imamo računalnike, okužene z virusom. Kar nekaj jih je. Število je težko oceniti, imamo ogromno podjetje. Izklopili smo omrežja, da se vse to ne širi.

Ne morem natančno reči, kdaj se je napad na nas začel. Približno popoldan. Težko rečem, v katerih regijah.

Publikacija poroča tudi, da je Wana Decrypt0r napadel Ministrstvo za notranje zadeve in Preiskovalni odbor Ruske federacije, vendar uradni predstavniki ministrstev te informacije zanikajo in trdijo, da "na notranjem krogu poteka načrtovano delo."

Omeniti velja, da je Microsoft že marca 2017 obravnaval težavo ETERNALBLUE v biltenu MS17-010, vendar se, kot se vedno zgodi, mnoga podjetja in uporabniki ne mudijo z nameščanjem posodobitev. Pravzaprav zdaj vidimo posledice vsesplošnega zanemarjanja varnosti.

Trenutno je že ustvarjen zemljevid, na katerem lahko v realnem času opazujete širjenje Wana Decrypt0r.

UPD. 22:45

"Interfax" poroča, da so uradni predstavniki ministrstva za notranje zadeve potrdili dejstvo napada na njihove strežnike.

Oddelek za informacijske tehnologije, komunikacije in varstvo informacij (DITSiZI) Ministrstva za notranje zadeve Rusije je 12. maja zabeležil virusni napad na osebni računalniki oddelki, ki izvajajo operacijski sistem Windows. Trenutno je virus lokaliziran. Poteka tehnično delo za njegovo uničenje in posodobitev orodij za protivirusno zaščito, «pravi Irina Volk, uradna predstavnica Ministrstva za notranje zadeve.

Interfax še piše, da so strokovnjaki Kaspersky Laba zabeležili že okoli 45.000 napadov Wana Decrypt0r, ki so se zgodili v 74 državah po svetu, najbolj okužena pa je bila Rusija.

12. maja 2017 zvečer je 74 držav zajel nov šifrirni virus, ki je prizadel računalniška omrežja ne le in ne toliko zasebnih uporabnikov kot podjetij, od katerih informacijske dejavnosti so odvisni milijoni ljudi. Najbolj prizadeta stran od dejanj hekerjev je bila Rusija.

Koliko stane okužba baz podatkov Ministrstva za notranje zadeve, Ruskih železnic, MegaFona in drugih velikih organizacij. Preberite o novem virusu šifriranja 12.-13. maja 2017 v gradivu spletnega mesta

Nov virus ransomware maj 2017 – kaj je bistvo virusa?

Virus za šifriranje, ki vstopi v računalnik, šifrira datoteke, shranjene na njem (dokumente, fotografije, videoposnetke itd.). Po tem uporabnik, ki poskuša odpreti določeno datoteko, namesto dokumenta prejme okno, v katerem od njega zahteva, da na račun napadalcev nakaže urejeno vsoto v bitcoinih (od 300 do 600 dolarjev v bitcoinih). Kot odgovor bodo domnevni uporabniški podatki dešifrirani.

V nobenem primeru ne sledite prevarantom in jim ne plačajte zahtevanega zneska. Prvič, še zdaleč ni gotovo, da boste prejeli ključ za dešifriranje, in drugič, vodilni programerji so zdaj zaposleni s preučevanjem tega virusa. Takoj, ko bo rešitev najdena, bo objavljena na spletnih straneh vodilnih protivirusnih podjetij.

Nov virus ransomware maj 2017: kdo stoji za nastankom virusa?

Najprej so se na spletu pojavile informacije, da v Spet so krivi ruski hekerji. Vendar pa ta različica ni pridobila priljubljenosti niti med zahodnimi obveščevalnimi agencijami, saj so bili ruski računalniki tisti, ki so prejeli največji delež okužbe zaradi obsežnega kibernetskega napada.

Nekdanji ameriški obveščevalec Edward Snowden poimenoval korenine tega problema v razvoju vohunjenja agencije državna varnost(ANB)

"Odločitev NSA, da ustvari orodja za napad na Američane programsko opremo zdaj ogroža življenja bolnikov v bolnišnicah. Kljub opozorilom je NSA razvila takšna orodja. Danes vidimo, koliko je vredno."

Res je, treba je omeniti, da je programerjem iz Združenega kraljestva povsem po naključju uspelo ustaviti širjenje virusa. Programer MalvareTech in njegov kolega Darian Hass ugotovil, da nov virus izsiljevalske programske opreme dostopa do nerazumljivega naslova na spletu, sestavljenega iz niza neskladnih črk. Programerji so to kombinacijo registrirali kot ime domene. In takoj se je kibernetski napad ustavil.

Omeniti velja, da je ta ukrep lahko začasen, če hekerji spremenijo naslov v virusu. Toda za programerje se je takšen premor izkazal za zelo koristnega.

Kako se zaščititi pred virusom ransomware in kako ne postati njegova žrtev?

Da bi se zaščitili pred novim šifrirnim virusom (ali, kot so ga že poimenovali, virusom ransomware), je treba operacijski sistem pravočasno posodobiti in uporabiti varnostne kopije.

Zastarel Operacijski sistemi zelo pomembno posodobiti. Navsezadnje so že odstranjeni iz zaščite in so najbolj ranljivi sistemi, ki jih lahko napadejo virusi.

Ne odpirajte prilog v e-poštnih sporočilih neznancev. Virus lahko vstopi v vaš računalnik skupaj z odprto datoteko. Zato vedno filtrirajte sporočila in tudi če vam je padlo na pamet, da vstopite v pismo, vas v nobenem primeru ne zanima priloga neznanega pošiljatelja.

Odkriti potencial zlonamerne datoteke, bi morali omogočiti možnost »Pokaži razširitve datotek« v nastavitvah sistema Windows. Strokovnjaki pravijo, da se morate izogibati datotekam, kot so .exe, .scr. in .vbs.

Novi virus ransomware 2017 Wanna Cry nadaljuje svoj zatiralski pohod po spletu, okuži računalnike in šifrira pomembne podatke. Kako se zaščititi pred izsiljevalsko programsko opremo, zaščititi Windows pred izsiljevalsko programsko opremo – ali so izdani popravki za dešifriranje in zdravljenje datotek?

Nova ransomware 2017 Wanna Cry še naprej okužuje poslovne in zasebne osebne računalnike. Škoda zaradi napada virusa znaša 1 milijardo dolarjev. V 2 tednih je virus ransomware kljub opozorilom in varnostnim ukrepom okužil najmanj 300.000 računalnikov.

Encryptor virus 2017, kaj je to - praviloma lahko "poberete", se zdi, na najbolj neškodljivih spletnih mestih, na primer bančnih strežnikih z uporabniškim dostopom. Ko je na trdem disku žrtve, se izsiljevalska programska oprema "naseli" v sistemski mapi System32. Od tam program takoj onemogoči protivirusni program in vstopi v "Autorun". Po vsakem ponovnem zagonu se izsiljevalska programska oprema zažene v register in začne svoje umazano delo. Izsiljevalska programska oprema začne prenašati podobne kopije programov, kot sta Ransom in Trojan. Prav tako ni nenavadno, da se izsiljevalska programska oprema samoreplicira. Ta proces je lahko trenuten ali pa lahko traja tedne – dokler žrtev ne opazi, da je nekaj narobe.

Šifrirnik se pogosto preobleče v navadne slike, besedilne datoteke, a bistvo je vedno isto – gre za izvedljivo datoteko s pripono .exe, .drv, .xvd; včasih - libraries.dll. Najpogosteje ima datoteka popolnoma neškodljivo ime, na primer "dokument. doc" ali " slika.jpg«, kjer je razširitev napisana ročno, prava vrsta datoteke pa je skrita.

Po končanem šifriranju uporabnik namesto znanih datotek vidi nabor »naključnih« znakov v imenu in v notranjosti, razširitev pa se spremeni v doslej neznano - .NO_MORE_RANSOM, .xdata in druge.

2017 Wanna Cry virus ransomware – kako se zaščititi. Takoj bi rad omenil, da je Wanna Cry precej skupen izraz za vso ransomware in viruse izsiljevalske programske opreme, saj zadaj zadnji čas najpogosteje okuženih računalnikov. Torej bomo govorili o zaščiti pred izsiljevalsko programsko opremo Ransom Ware, ki jih je ogromno: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Kako zaščititi Windows pred izsiljevalsko programsko opremo. Kot je bilo že objavljeno, izsiljevalska programska oprema tipa Wanna Cry prodre v sistem s pomočjo "pokrpane" ranljivosti - EternalBlue prek protokola vrat SMB.

Windows ransomware zaščita 2017 - osnovna pravila:

Posodobitev sistema Windows, pravočasen prehod na licenčni OS (Opomba: različica XP ni posodobljena)

posodabljanje protivirusnih baz podatkov in požarnih zidov na zahtevo

izredno previdno pri prenosu datotek (ljubke "mačke" lahko povzročijo izgubo vseh podatkov)

varnostno kopiranje pomembnih informacij na izmenljive medije.

Ransomware virus 2017: kako zdraviti in dešifrirati datoteke.

Če se zanašate na protivirusno programsko opremo, lahko za nekaj časa pozabite na dešifriranje. V Kaspersky Labs je dr. Splet, Avast! in drugih protivirusnih programov, še ni bila najdena rešitev za zdravljenje okuženih datotek. Trenutno je virus mogoče odstraniti s protivirusnim programom, vendar še ni algoritmov, ki bi vse vrnili "v normalno stanje".

Nekateri poskušajo uporabiti dešifriranje, kot je pripomoček RectorDecryptor, vendar to ne bo pomagalo: algoritem za dešifriranje novih virusov še ni bil sestavljen. Prav tako je popolnoma neznano, kako se bo virus obnašal, če ga po uporabi takšnih programov ne odstranimo. Pogosto lahko to povzroči izbris vseh datotek - kot opozorilo tistim, ki ne želijo plačati napadalcem, avtorjem virusa.

Trenutno najbolj učinkovit način vrniti izgubljene podatke je poziv tistim. podpora dobavitelja protivirusni program ki ga uporabljate. Če želite to narediti, pošljite pismo ali uporabite obrazec za povratne informacije na spletnem mestu proizvajalca. Ne pozabite dodati šifrirane datoteke v prilogo in, če obstaja, kopijo izvirnika. To bo programerjem pomagalo pri pripravi algoritma. Žal je za mnoge napad virusa popolno presenečenje, kopije pa niso najdene, kar včasih zaplete situacijo.

Srčne metode zdravljenja Windows pred izsiljevalsko programsko opremo. Na žalost se včasih morate zateči k popolnemu formatiranju trdega diska, kar pomeni popolno spremembo operacijskega sistema. Mnogi bodo pomislili na obnovitev sistema, vendar to ni možnost - tudi če pride do "vrnitve", ki se bo znebila virusa, bodo datoteke še vedno ostale šifrirane.