Назначение антивирусных программ и их виды Назначение и основные функции антивирусных программ. Современные антивирусные программы

Сегодня, как никогда, антивирусное программное обеспечение является не только самым востребованным в системе безопасности любой «операционки», но и одним из ее главных компонентов. И если раньше у пользователя был весьма ограниченный, скромный выбор, то сейчас таких программ можно найти очень много. Но если посмотреть на список «Топ-10 антивирусов», можно заметить, что не все они равнозначны в плане функциональных возможностей. Рассмотрим наиболее популярные пакеты. При этом в анализ будут включены и платные, и условно-бесплатные (антивирус на 30 дней), и свободно распространяемые приложения. Но обо всем по порядку.

Топ-10 антивирусов для Windows: критерии тестирования

Прежде чем приступать к составлению некоего рейтинга, пожалуй, следует ознакомиться с основными критериями, которые в большинстве случаев применяются при тестировании такого программного обеспечения.

Естественно, рассмотреть все известные пакеты просто невозможно. Однако среди всех призванных обеспечить защиту компьютерной системы в самом широком смысле, можно выделить наиболее популярные. При этом учтем и официальные рейтинги независимых лабораторий, и отзывы пользователей, которые используют тот или иной программный продукт на практике. Кроме того, мобильные программы затрагиваться не будут, остановимся на стационарных системах.

Что же касается проведения основных тестов, как правило, они включают в себя несколько главных аспектов:

- наличие платных и бесплатных версий и ограничений, связанных с функциональностью;

- скорость штатного сканирования;

- быстрота определения потенциальных угроз и возможность их удаления или изоляции в карантине при помощи встроенных алгоритмов;

- частота обновления антивирусных баз;

- самозащита и надежность;

- наличие дополнительных возможностей.

Как видно из вышеприведенного списка, проверка работы антивирусного ПО позволяет определить сильные и слабые стороны того или иного продукта. Далее буду рассмотрены наиболее популярные программные пакеты, входящие в Топ-10 антивирусов, а также даны их основные характеристики, конечно же, с учетом мнения людей, которые их используют в повседневной работе.

Программные продукты «Лаборатории Касперского»

Для начала рассмотрим программные модули, разработанные «Лабораторией Касперского», которые на постсоветском пространстве являются чрезвычайно востребованными.

Тут нельзя выделить какую-то одну программу, ведь среди них можно найти и штатный сканер Kaspersky Antivirus, и модули вроде Internet Security, и портативные утилиты типа Virus Removal Tool, и даже загрузочные диски для поврежденных систем Rescue Disc.

Сразу же стоит отметить два главных минуса: во-первых, судя по отзывам, практически все программы, за редким исключением, являются платными или условно-бесплатными, а во-вторых, системные требования необоснованно завышены, что делает невозможным их применение в относительно слабых конфигурациях. Естественно, это и отпугивает многих рядовых пользователей, хотя активационные ключи Kaspersky Antivirus или Internet Security запросто можно найти во Всемирной паутине.

С другой стороны, ситуация с активацией может быть исправлена и другим способом. Например, ключи Kaspersky можно генерировать при помощи специальных приложений вроде Key Manager. Правда, такой подход является, мягко говоря, противоправным, тем не менее, как выход, он используется многими юзерами.

Скорость работы на современных машинах находится в средних пределах (почему-то для новых конфигураций создаются все более тяжеловесные версии), зато постоянно обновляемые базы данных, уникальность технологий определения и удаления известных вирусов и потенциально опасных программ здесь на высоте. Неудивительно, что «Лаборатория Каперского» сегодня является лидером среди разработчиков защитного ПО.

И еще два слова о восстановительном диске. Он по-своему уникален, поскольку загружает сканер с графическим интерфейсом еще до старта самой Windows, позволяя удалять угрозы даже из оперативной памяти.

То же самое касается и портативной утилиты Virus Removal Tool, способной отследить любую угрозу на зараженном терминале. С ним может сравниться разве что аналогичная утилита от Dr. Web.

Защита от Dr. Web

Пред нами еще один их сильнейших представителей в области обеспечения безопасности - известнейший «Доктор Уэб», стоявший у истоков создания всего антивирусного ПО с незапамятных времен.

Среди огромного количества программ тоже можно найти и штатные сканеры, и средства защиты для Интернет-серфинга, и портативные утилиты, и восстановительные диски. Всего не перечислишь.

Главным фактором в пользу ПО этого разработчика можно назвать высокую скорость работы, моментальное определение угроз с возможностью либо полного удаления, либо изоляции, а также умеренную нагрузку на систему в целом. В общем, с точки зрения большинства пользователей, это некий облегченный вариант «Касперского». Тем не менее кое-что интересное здесь все же есть. В частности, это Dr. Web Katana. Считается, что это программный продукт нового поколения. Он ориентирован на использование «песочных» технологий, т. е. помещение угрозы в «облако» или «песочницу» (как хотите, так это и назовите) на анализ, перед тем как она проникнет в систему. Однако, если разобраться, особых инноваций здесь нет, ведь такая методика применялась еще в бесплатном антивирусе Panda. К тому же, по словам многих пользователей, Dr. Web Katana является неким подобием Security Space с такими же технологиями. Впрочем, если говорить в общем, любое ПО этого разработчика является достаточно стабильным и мощным. Неудивительно, что многие юзеры отдают предпочтение именно таким пакетам.

Для обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы.

Такие программы называются антивирусными. Современные антивирусные программы представляют собой многофункциональные продукты, сочетающие в себе как превентивные, профилактические средства, так и средства лечения вирусов и восстановления данных.

Требования к антивирусным программам.

Количество и разнообразие вирусов велико, и чтобы их быстро и эффективно обнаружить, антивирусная программа должна отвечать некоторым параметрам.

Стабильность и надежность работы. Этот параметр, без сомнения, является определяющим -- даже самый лучший антивирус окажется совершенно бесполезным, если он не сможет нормально функционировать на вашем компьютере, если в результате какого-либо сбоя в работе программы процесс проверки компьютера не пройдет до конца. Тогда всегда есть вероятность того, что какие-то зараженные файлы остались незамеченными.

Размеры вирусной базы программы (количество вирусов, которые правильно определяются программой). С учетом постоянного появления новых вирусов база данных должна регулярно обновляться -- что толку от программы, не видящей половину новых вирусов и, как следствие, создающей ошибочное ощущение “чистоты” компьютера. Сюда же следует отнести и возможность программы определять разнообразные типы вирусов, и умение работать с файлами различных типов (архивы, документы). Немаловажным также является наличие резидентного монитора, осуществляющего проверку всех новых файлов “на лету” (то есть автоматически, по мере их записи на диск).

Скорость работы программы, наличие дополнительных возможностей типа алгоритмов определения даже неизвестных программе вирусов (эвристическое сканирование). Сюда же следует отнести возможность восстанавливать зараженные файлы, не стирая их с жесткого диска, а только удалив из них вирусы. Немаловажным является также процент ложных срабатываний программы (ошибочное определение вируса в “чистом” файле).

Многоплатформенность (наличие версий программы под различные операционные системы). Конечно, если антивирус используется только дома, на одном компьютере, то этот параметр не имеет большого значения. Но вот антивирус для крупной организации просто обязан поддерживать все распространенные операционные системы. Кроме того, при работе в сети немаловажным является наличие серверных функций, предназначенных для административной работы, а также возможность работы с различными видами серверов.

Характеристика антивирусных программ.

Антивирусные программы делятся на: программы-детекторы, программы-доктора, программы-ревизоры, программы-фильтры, программы-вакцины.

Программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях, и при обнаружении выдают соответствующее сообщение. Различают детекторы универсальные и специализированные.

Универсальные детекторы в своей работе используют проверку неизменности файлов путем подсчета и сравнения с эталоном контрольной суммы. Недостаток универсальных детекторов связан с невозможностью определения причин искажения файлов.

Специализированные детекторы выполняют поиск известных вирусов по их сигнатуре (повторяющемуся участку кода). Недостаток таких детекторов состоит в том, что они неспособны обнаруживать все известные вирусы.

Детектор, позволяющий обнаруживать несколько вирусов, называют полидетектором.

Недостатком таких антивирусных про грамм является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора (фаги), не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к "лечению" файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление их версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран видеомонитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры.

Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии проверяемой программы от изменений, внесенных вирусом.

Программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

Попытки коррекции файлов с расширениями СОМ и ЕХЕ;

Изменение атрибутов файлов;

Прямая запись на диск по абсолютному адресу;

Запись в загрузочные сектора диска.

При попытке какой-либо программы произвести указанные действия "сторож" посылает пользователю сообщение н предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако они не "лечат" файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их "назойливость" (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением.

Вакцины (иммунизаторы) - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, "лечащие" этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Существенным недостатком таких программ является их ограниченные возможности по предотвращению заражения от большого числа разнообразных вирусов.

Краткий обзор антивирусных программ.

При выборе антивирусной программы необходимо учитывать не только процент обнаружения вирусов, но и способность обнаруживать новые вирусы, количество вирусов в антивирусной базе, частоту ее обновления, наличие дополнительных функций.

В настоящее время серьезный антивирус должен уметь распознавать не менее 25000 вирусов. Это не значит, что все они находятся "на воле". На самом деле большинство из них или уже прекратили свое существование или находятся в лабораториях и не распространяются. Реально можно встретить 200-300 вирусов, а опасность представляют только несколько десятков из них.

Существует множество антивирусных программ. Рассмотрим наиболее известные из них.

Norton AntiVirus 4.0 и 5.0 (производитель: «Symantec»).

Один из наиболее известных и популярных антивирусов. Процент распознавания вирусов очень высокий (близок к 100%). В программе используется механизм, который позволяет распознавать новые неизвестные вирусы.

В интерфейсе программы Norton AntiVirus имеется функция LiveUpdate, позволяющая щелчком на одной-единственной кнопке обновлять через Web как программу, так и набор сигнатур вирусов. Мастер по борьбе с вирусами выдает подробную информацию об обнаруженном вирусе, а также предоставляет вам возможность выбора: удалять вирус либо в автоматическом режиме, либо более осмотрительно, посредством пошаговой процедуры, которая позволяет увидеть каждое из выполняемых в процессе удаления действий.

Антивирусные базы обновляются очень часто (иногда обновления появляются несколько раз в неделю). Имеется резидентный монитор.

Недостатком данной программы является сложность настройки (хотя базовые настройки изменять, практически не требуется).

Dr Solomons AntiVirus (производитель: «Dr Solomons Software»).

Считается одним из самых лучших антивирусов (Евгений Касперский как-то сказал, что это единственный конкурент его AVP). Обнаруживает практически 100% известных и новых вирусов. Большое количество функций, сканер, монитор, эвристика и все что необходимо чтобы успешно противостоять вирусам.

McAfee VirusScan (производитель : «McAfee Associates»).

Это один из наиболее известных антивирусных пакетов. Очень хорошо удаляет вирусы, но у VirusScan хуже, чем у других пакетов, обстоят дела с обнаружением новых разновидностей файловых вирусов. Он легко и быстро устанавливается с использованием настроек по умолчанию, но его можно настроить и по собственному усмотрению. Вы можете сканировать все файлы или только программные, распространять или не распространять процедуру сканирования на сжатые файлы. Имеет много функций для работы с сетью Интернет.

Dr.Web (производитель: «Диалог Наука»)

Популярный отечественный антивирус. Хорошо распознает вирусы, но в его базе их гораздо меньше чем у других антивирусных программ.

Antiviral Toolkit Pro (производитель: «Лаборатория Касперского»).

Это антивирус признан во всем мире как один из самых надежных. Несмотря на простоту в использовании он обладает всем необходимым арсеналом для борьбы с вирусами. Эвристический механизм, избыточное сканирование, сканирование архивов и упакованных файлов - это далеко не полный перечень его возможностей.

Лаборатория Касперского внимательно следит за появлением новых вирусов и своевременно выпускает обновления антивирусных баз. Имеется резидентный монитор для контроля за исполняемыми файлами.

Заключение.

Несмотря на широкую распространенность антивирусных программ, вирусы продолжают «плодиться». Чтобы справиться с ними, необходимо создавать более универсальные и качественно-новые антивирусные программы, которые будут включать в себя все положительные качества своих предшественников. К сожалению, на данный момент нет такой антивирусной программы, которая гарантировала бы защиту от всех разновидностей вирусов на 100%, но некоторые фирмы, например «Лаборатория Касперского», на сегодняшний день достигли неплохих результатов.

Защищенность от вирусов зависит и от грамотности пользователя. Применение вкупе всех видов защит позволит достигнуть высокой безопасности компьютера, и соответственно, информации.

Вид работы: Курсовая работа

Тема: Современные антивирусные программы

Дисциплина: Информатика

Скачивание: Бесплатно

Дата размещения: 20.01.14 в 12:10

Введение 3

1. Теоретическая часть 4

1.1. Компьютерные вирусы 4

1.1.1. Основные виды вирусов 6

1.2. Способы защиты от компьютерных вирусов. Антивирусные программы 10

1.2.1. Требования к антивирусным программам 10

1.2.2. Характеристика антивирусных программ 12

1.2.3. Методики антивирусных программ 15

1.3. Антивирусные программы 17

1.3.1. Обзор современных антивирусных программ 17

1.3.2. Структура современной антивирусной программы. Антивирус Касперского 2010 19

2. Практическая часть 22

2.1. Постановка задачи 22

2.2. Описание алгоритма решения задачи 23

2.3. Результаты вычислений в графическом виде 26

Заключение 27

Список литературы 28

Введение.

В настоящее время очень многие области деятельности человека связаны с применением компьютеров. Возможности современных компьютеров поражают самое богатое воображение. Компьютер может хранить и обрабатывать очень большое количество информации, которая в настоящее время является одним из самых дорогих ресурсов. По мере развития и модернизации компьютерных систем и программного обеспечения возрастает объем и повышается уязвимость хранящихся в них данных.

На сегодняшний день можно с уверенностью констатировать тот факт, что компьютерные вирусы остаются одной из наиболее распространенных причин искажения и уничтожения жизненно-важной информации, которое может привести к финансовым и временным потерям. Одним из подтверждений этого являются данные компании mi2g, согласно которым в 2004 году суммарный ущерб, нанесённый вирусами, составил 184 млрд. долл. Необходимо также отметить, что по данным исследований Института компьютерной безопасности и Федерального бюро расследований США в 2004-м году более 78% организаций были подвержены вирусным атакам.

Вследствие этого проблема борьбы с вирусами доставляет рядовому пользователю большую «головную боль». Поэтому важно понимать способы распространения и характер появления вирусов, и способы борьбы с ними.

Таким образом, актуальность поставленной проблемы определяется как ее теоретической значимостью, так и прикладным значением.

Теоретическая часть

1.1.Компьютерные вирусы

Компьютерный вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

Процесс внедрения вирусом своей копии в другую программу (системную область диска и т.д.) называется заражением, а программа или иной объект, содержащий вирус - зараженным.

Когда зараженная программа начинает работу, то сначала управление получает вирус. Вирус находит и "заражает" другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов (FAT) на диске, "засоряет" оперативную память и т.д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а скажем, при выполнении определенных условий. После того как вирус выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной.

Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается в памяти компьютера и время от времени заражает программы и выполняет нежелательные действия на компьютере.

Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметным. Однако по прошествии некоторого времени на компьютере начинает твориться что-то странное.

К этому моменту, как правило, уже достаточно много (или даже большинство) тех программ, с которыми работаете, являются зараженными вирусом, а некоторые файлы и диски - испорченными. Кроме того, зараженные программы с «зараженного» компьютера могли быть уже перенесены с помощью флэшки или локальной сети на компьютеры коллег и друзей.

Некоторые вирусы ведут себя очень коварно. Они вначале незаметно заражают большое число программ и дисков, а затем наносят очень серьезные повреждения, например, форматируют весь жесткий диск на компьютере. Бывают вирусы, которые ведут себя очень скрытно, и портят понемногу данные на жестком диске или сдвигают таблицу размещения файлов (FAT).

Поэтому очень важно своевременно обнаружить, что компьютер «заражен». Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

- прекращение работы или неправильная работа ранее успешно функционировавших программ;

- медленная работа компьютера;

- невозможность загрузки операционной системы;

- исчезновение файлов и каталогов или искажение их содержимого;

- изменение размеров файлов;

- неожиданное значительное увеличение количества файлов на диске;

- существенное уменьшение размера свободной оперативной памяти;

- вывод на экран непредусмотренных сообщений или изображений;

- частые зависания и сбои в работе компьютера.

Следует помнить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера.

1.1.1. Основные виды вирусов

В настоящее время известно большое количество программных вирусов, их можно классифицировать по следующим основным признакам:

- среда обитания;

- операционная система (ОС);

- особенности алгоритма работы;

- деструктивные возможности.

По среде обитания вирусы можно разделить на:

1. Файловые вирусы либо различными способами внедряются в выполняемые файлы (наиболее распространенный тип вирусов), либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы);

2. Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор.

3. Макровирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов;

4. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существует большое количество сочетаний - например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии. Другой пример такого сочетания - сетевой макровирус, который не только заражает редактируемые длокументы, но и рассылает свои копии по электронной почте.

Заражаемая операционная система (вернее, ОС, объекты которой подвержены заражению) является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS - DOS, Windows, Win95/NT, OS/2 и т.д. Макро-вирусы заражают файлы форматов Word, Excel, Office97. Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

Среди особенности алгоритмов работы вирусов выделяются следующие пункты:

- использование стелс-алгоритмов;

- самошифрование и полиморфичность;

- использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Резидентными можно считать макровирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора.

В многозадачных операционных системах время "жизни" резидентного DOS-вируса также может быть ограничено моментом закрытия зараженного DOS-окна, а активность загрузочных вирусов в некоторых операционных системах ограничивается моментом инсталляции дисковых драйверов OC.

Использование СТЕЛС-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат их, либо "подставляют" вместо себя незараженные участки информации. В случае макро-вирусов наиболее популярный способ - запрет вызовов меню просмотра макросов. Один из первых файловых стелс-вирусов - вирус "Frodo", первый загрузочный стелс-вирус - "Brain".

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик-вирусы (polymorphic) - это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

Различные нестандартные приемы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC (как это делает вирус "3APA3A"), защитить от обнаружения свою резидентную копию (вирусы "TPVO", "Trout2"), затруднить лечение от вируса (например, поместив свою копию в Flash-BIOS) и т.д.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные, в алгоритм работы, которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия. Ведь вирус, как и всякая программа, имеет ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков (например, вполне безобидный на первый взгляд вирус "DenZuk" довольно корректно работает с дискетами, но может уничтожить информацию на дискетах большего объема). До сих пор попадаются вирусы, определяющие "COM или EXE" не по внутреннему формату файла, а по его расширению. Естественно, что при несовпадении формата и расширения имени файл после заражения оказывается неработоспособным. Возможно также "заклинивание" резидентного вируса и системы при использовании новых версий DOS, при работе в Windows или с другими мощными программными системами.

1.2.Способы защиты от компьютерных вирусов. Антивирусные программы.

1.2.1.Требования к антивирусным программам

Для обнаружения, удаления и защиты от компьютерных вирусов разработаны специальные программы, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Современные антивирусные программы представляют собой многофункциональные продукты, сочетающие в себе как превентивные, профилактические средства, так и средства лечения вирусов и восстановления данных

Количество и разнообразие вирусов велико, и чтобы их быстро и эффективно обнаружить, антивирусная программа должна отвечать некоторым параметрам.

Стабильность и надежность работы. Этот параметр, без сомнения, является определяющим — даже самый лучший антивирус окажется совершенно бесполезным, если он не сможет нормально функционировать на вашем компьютере, если в результате какого-либо сбоя в работе программы процесс проверки компьютера не пройдет до конца. Тогда всегда есть вероятность того, что какие-то зараженные файлы остались незамеченными.

Размеры вирусной базы программы (количество вирусов, которые правильно определяются программой). С учетом постоянного появления новых вирусов база данных должна регулярно обновляться — что толку от программы, не видящей половину новых вирусов и, как следствие, создающей ошибочное ощущение “чистоты” компьютера. Сюда же следует отнести и возможность программы определять разнообразные типы вирусов, и умение работать с файлами различных типов (архивы, документы). Немаловажным также является наличие резидентного монитора, осуществляющего проверку всех новых файлов “на лету” (то есть автоматически, по мере их записи на диск).

Скорость работы программы, наличие дополнительных возможностей типа алгоритмов определения даже неизвестных программе вирусов (эвристическое сканирование). Сюда же следует отнести возможность восстанавливать зараженные файлы, не стирая их с жесткого диска, а только удалив из них вирусы. Немаловажным является также процент ложных срабатываний программы (ошибочное определение вируса в “чистом” файле).

Многоплатформенность (наличие версий программы под различные операционные системы). Конечно, если антивирус используется только дома, на одном компьютере, то этот параметр не имеет большого значения. Но вот антивирус для крупной организации просто обязан поддерживать все распространенные операционные системы. Кроме того, при работе в сети немаловажным является наличие серверных функций, предназначенных для административной работы, а также возможность работы с различными видами серверов.

1.2.2.Характеристика антивирусных программ

Антивирусные программы делятся на:

- программы-детекторы

- программы-доктора

- программы-ревизоры

- программы-фильтры

- программы-вакцины.

Программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях, и при обнаружении выдают соответствующее сообщение. Различают детекторы универсальные и специализированные.

Универсальные детекторы в своей работе используют проверку неизменности файлов путем подсчета и сравнения с эталоном контрольной суммы. Недостаток универсальных детекторов связан с невозможностью определения причин искажения файлов.

Специализированные детекторы выполняют поиск известных вирусов по их сигнатуре (повторяющемуся участку кода). Недостаток таких детекторов состоит в том, что они неспособны обнаруживать все известные вирусы.

Детектор, позволяющий обнаруживать несколько вирусов, называют полидетектором.

Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора (фаги), не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к "лечению" файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление их версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран видеомонитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры.

Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже отличить изменения версии проверяемой программы от изменений, внесенных вирусом.

Программы-фильтры (сторожа) представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

· попытки коррекции файлов с расширениями СОМ и ЕХЕ;

· изменение атрибутов файлов;

· прямая запись на диск по абсолютному адресу;

· запись в загрузочные сектора диска.

При попытке какой-либо программы произвести указанные действия "сторож" посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако они не "лечат" файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их "назойливость" (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением.

Вакцины (иммунизаторы) - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, "лечащие" этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Существенным недостатком таких программ является их ограниченные возможности по предотвращению заражения от большого числа разнообразных вирусов.

1.2.3.Методики антивирусных программ

Существует несколько основополагающих методов поиска вирусов, которые применяются антивирусными программами:

· Сканирование

· Эвристический анализ

· Обнаружение изменений

· Резидентные мониторы

Антивирусные программы могут реализовывать все перечисленные выше методики, либо только некоторые из них.

Сканирование является наиболее традиционным методом поиска вирусов. Оно заключается в поиске сигнатур, выделенных из ранее обнаруженных вирусов. Антивирусные программы-сканеры, способные удалить обнаруженные вирусы, обычно называются полифагами.

Недостатком простых сканеров является их неспособность обнаружить полиморфные вирусы, полностью меняющие свой код. Для этого необходимо использовать более сложные алгоритмы поиска, включающие эвристический анализ проверяемых программ.

Кроме того, сканеры могут обнаружить только уже известные и предварительно изученные вирусы, для которых была определена сигнатура. Поэтому программы-сканеры не защитят ваш компьютер от проникновения новых вирусов, которых, кстати, появляется по несколько штук в день. Как результат, сканеры устаревают уже в момент выхода новой версии.

Эвристический анализ зачастую используется совместно со сканированием для поиска шифрующихся и полиморфных вирусов. В большинстве случаев эвристический анализ позволяет также обнаруживать и ранее неизвестные вирусы. В этом случае, скорее всего их лечение будет невозможно.

Если эвристический анализатор сообщает, что файл или загрузочный сектор, возможно, заражен вирусом, вы должны отнестись к этому с большим вниманием. Необходимо дополнительно проверить такие файлы с помощью самых последних версий антивирусных программ сканеров или передать их для исследования авторам антивирусных программ.

Обнаружение изменений

Заражая компьютер, вирус делает изменения на жестком диске: дописывает свой код в заражаемый файл, изменяет системные области диска и т. д. На обнаружении таких изменений основываются работа антивирусных программ-ревизоров.

Антивирусные программы-ревизоры запоминают характеристики всех областей диска, которые могут подвергнутся нападению вируса, а затем периодически проверяют их. В случае обнаружения изменений, выдается сообщение о том, что возможно на компьютер напал вирус.

Следует учитывать, что не все изменения вызваны вторжением вирусов. Так, загрузочная запись может изменится при обновлении версии операционной системы, а некоторые программы записывают внутри своего выполнимого файла данные.

Резидентные мониторы

Антивирусные программы, постоянно находящиеся в оперативной памяти компьютера и отслеживающие все подозрительные действия, выполняемые другими программами, носят название резидентных мониторов или сторожей. К сожалению, резидентные мониторы имеют очень много недостатков, которые делают этот класс программ малопригодными для использования. Они раздражают пользователей большим количеством сообщений, по большей части не имеющим отношения к вирусному заражению, в результате чего их отключают.

1.3.Антивирусные программы.

1.3.1.Обзор современных антивирусных программ.

Касперский.Версия этого года имеет улучшенную систему алгоритмов сканирования и поиска вредоносных программ во время работы в информационной паутине. Антивирусная база постоянно обновляется, ведь появляются постоянно новые вирусные угрозы. Его достоинства: наличие модулей антифишинга, антиспама и удобный, простой интерфейс. Среди полезных дополнений можно выделить опцию проверки репутации Интернет ресурсов. Есть возможность создания восстановительного диска, для быстрого восстановления оперативной системы ПК после вирусной атаки это отличная опция. Основной слабой стороной данного продукта остается довольно высокий уровень потребления системных ресурсов компьютера.

Доктор Веб (Dr. Web 7) - одна из первых появившихся на нашем рынке программ антивирусного сегмента. В первую очередь здесь отличный сканер, оптимизированный под любые многоядерные процессоры и применение высокоэффективной технологии лечения уже зараженного компьютерными вирусами (активными) компьютера. Используется система автоматической блокировки в случае столкновения с подозрительными программами, будь они даже еще в архивах. К сожалению, начинающему пользователю не всегда легко разобраться в настройках программы. Сам интерфейс до сих пор уже многие годы особо не меняет свой классический внешний вид, который по нашим меркам можно охарактеризовать как скромный. Другим значимым минусом можно назвать отсутствие в стандартном пакете программы модуля антиспама, который приходится приобретать уже отдельно.

Антивирус ESET NOD 32 - это весьма известный среди отечественных Интернет пользователей программный продукт. Главная отличительная черта его - низкий уровень потребления системных ресурсов, что не влияет на его эффективность как антивируса. Уровень высокой защиты все равно сохраняется. В наличии здесь и опция расширенной эвристики, блокирующей неизвестные еще программе компьютерные угрозы, и система защиты такого соединения передачи данных, как Wi-Fi. Эта замечательная программа способна к глубокому анализу работы вашего компьютера и быстро выявляет разнообразные нежелательные процессы, которые могут в последствии привести к серьезным проблемам. В наличии модуль постоянного обновления баз данных, антиспама. Работает антивирус на высокой скорости. В общем, эта программа по всем основным параметрам эксплуатации каких-либо серьезных недостатков не имеет.

Антивирус Avira , то есть его бесплатная облегченная версия для домашнего, так сказать, применения имеет тоже своих почитателей. Здесь присутствуют модули сканирования файлов на наличие вредоносных программ, правда, брандмауэр отсутствует. Это вызывает необходимость использовать посторонние файерволы, если часто приходится бродить в просторах Интернет паутины. В пакете предусмотрена опция автоматического постоянного обновления данных баз антивируса.

Аvast седьмой тоже представлен бесплатной версией программы антивируса. Достоинство этой версии - наличие мощного антивирусного ядра. Это позволяет проводить сканирование с завидной эффективностью, защищая свой компьютер от связанных с влиянием вредоносных программ проблем. Ежесуточно база данных программы-антивируса обновляется. Среди слабых сторон данного программного обеспечения можно выделить такие классические для бесплатных версий, как отсутствие брандмауэра. Все равно, используя в комплексе, посторонние файерволы, эту программу можно использовать с высокой эффективностью, особенно когда речь идет о домашнем использовании. В таком случае она еще может даже соперничать с некоторыми платными версиями известных производителей программ антивирусов.

1.3.2.Структура современной антивирусной программы. Антивирус Касперского 2010.

Антивирус Касперского 2010 обеспечивает защиту вашего компьютера от известных и новых угроз. Каждый тип угроз обрабатывается отдельным компонентом программы. Такое построение системы защиты позволяет гибко настраивать программу под нужды конкретного пользователя или предприятия в целом.

Антивирус Касперского 2010 включает следующие инструменты защиты:

Компоненты защиты, которые обеспечивают защиту: файлов и персональных данных системы работы в сети.

Задачи проверки на вирусы, посредством которых выполняется поиск вирусов в отдельных файлах, папках, дисках или областях, либо полная проверка компьютера. Обновление, обеспечивающее актуальность внутренних модулей программы, а также баз, использующихся для поиска вредоносных программ.

Мастеры и инструменты, облегчающие выполнение задач, возникающих в процессе работы Антивируса Касперского.

Сервисные функции, обеспечивающие информационную поддержку в работе с программами и позволяющие расширить его функциональность.

Антивирус Касперского 2010 - это универсальное средство защиты информации. Комплексная защита обеспечивается на всех каналах поступления и передачи информации. Гибкая настройка любого компонента позволяет максимально адаптировать Антивирус Касперского под нужды конкретного пользователя. Рассмотрим детально нововведения Антивируса Касперского 2010.

IM-Антивирус обеспечивает безопасность работы со многими программами для быстрого обмена сообщениями. Компонент проверяет сообщения на наличие вредоносных объектов. В состав Антивируса Касперского 2010 включен модуль проверки ссылок, который находится под управлением Веб-Антивируса. Модуль проверяет все ссылки, расположенные на веб-странице, на принадлежность к подозрительным и фишинговым веб-адресам. Модуль встраивается в веб-браузеры Microsoft Internet Explorer и Mozilla Firefox в виде плагина. Контроль доступа на фишинговые веб-сайты и защита от фишинг-атак осуществляется путем проверки ссылок, содержащихся в сообщениях и на веб-страницах, а также при попытке доступа к веб-сайтам, по базе фишинговых веб-адресов. Проверка на принадлежность к базе фишинговых веб-адресов доступна для Веб-Антивируса и IM-Антивируса.

В список задач проверки добавлен новый инструмент - поиск уязвимостей, который облегчает поиск и устранение угроз безопасности и уязвимостей в программах, установленных на вашем компьютере и параметрах операционной системы.

Основные известные ошибки в работе программы:

В случае обнаружения угрозы в OLE-объекте программа не предлагает пользователю выполнить лечение. Возможные действия в такой ситуации - поместить файл на карантин или удалить. Веб-Антивирус не уведомляет пользователя о скачанных файлах. Возможны проблемы при отображении некоторых файлов в специализированной программе дефрагментации PageDefrag. В некоторых случаях клавиша "^" на виртуальной клавиатуре остается нажатой. Для решения этой проблемы необходимо нажать на нее правой клавишей мыши. В некоторых окнах отчетов некорректно работает сложная фильтрация. При использовании возможности записи событий файловой системы в отчет программы, возможны сильные замедления при установке Антивируса Касперского 2010 поверх предыдущей версии. При деинсталляции Антивируса Касперского 2010 не удаляются ключи реестра, связанные с shell extension.

Практическая часть.

2.1.Постановка задачи.

Фирма ООО «Строй-дизайн» осуществляет деятельность, связанную с выполнением работ по ремонту помещений. Прайс-лист на выполняемые работы приведен на рис. 18.1. Данные о заказанных работах указаны на рис. 18.2.

- Построить таблицы по приведенным ниже данным.

- Выполнить расчет стоимости работ по полученному заказу, данные расчета занести в таблицу (рис.18.2).

- Организовать межтабличные связи для автоматического формирования счета, выставляемого клиенту для оплаты выполняемых работ.

- Сформировать и заполнить документ «Счет на оплату выполненных работ» (рис. 18.3).

- Результаты расчета стоимости каждого вида работ по полученному заказу предоставить в графическом виде.

Цель решения задачи: автоматическое определение стоимости работ по ремонту помещений на основе исходных данных. Эта задача решается экономистами предприятий (фирм), занимающихся строительством и ремонтом помещений.

2.2.Описание алгоритма решения задачи смотрите в файле

Заключение.

Изучив теоретические аспекты данной курсовой работы, можно сделать следующие выводы, что вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять, их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

В настоящее время известно большое количество программных вирусов, число которых непрерывно растет. Основные виды вирусов: загрузочные, файловые, макро-вирусы, сетевые, резидентные вирусы, полиморфик-вирусы, стелс-вирусы и прочие «вредоносные программы».

Из истории компьютерной вирусологии ясно, что любая оригинальная компьютерная разработка заставляет создателей антивирусов приспосабливаться к новым технологиям, постоянно усовершенствовать антивирусные программы. К сожалению, на данный момент не существует такой антивирусной программы, которая гарантировала бы защиту от всех разновидностей вирусов на 100 %.

Основные пути проникновения вирусов - съемные диски и компьютерные сети.

Чтобы этого не случилось, необходимо соблюдать меры по защите. Защищенность от вирусов зависит не только от работы хорошо зарекомендовавшей себя антивирусной программы, но и от грамотности пользователя. Применение совместно всех видов защит позволит достигнуть более высокой безопасности компьютера, и соответственно, информации.

Список литературы.

- Информатика: Учебник. -3-е перераб. изд./ Под. ред. Н.В. Макаровой. - М.: Финансы и статистика, 2007. - 768 с.

- Информатика в экономике: учебное пособие / под ред. Б.Е. Одинцова, А.Н. Романова. - М.: Вузовский учебник, 2008.

- Информатика: Базовый курс: учебное пособие / под ред. С.В. Симоновича. - СПб.: Питер, 2009.

- Информатика: Учебник/ Под ред. проф. Н.В. Макаровой. - М.: Финансы и статистика, 1997. - 768 с.

- Евсюков В.В. Экономическая информатика: Учеб. пособие - Тула: Издательство «Гриф и К», 2003-371с.

- Информатика. Базовый курс/Силонович С.В. и др. - СПб: Издательство «Питер», 200 - 640с.

- Основы информатики: Курс лекций / Р.С. Гиляревский - М.: Издательство «Экзамен», 2003 - 320с.

- Практическая информатика. Учебное пособие для средней школы. - М.:АСТ - ПРЕСС КНИГА: Инфорком - Пресс, 2002 - 408с.

- Практикум по информатике / Н.Д. Угринович, Л.Л. Босова, - М.: Лаборатория базовых знаний, 2002-349с.

- Информационные сети и системы. Справочная книга - М.: Финансы и статистика, 1996 - 368с.

- Основы информатики: Учебник для студентов вузов./Беляев М.А. -Ростов н/д Феникс, 2006 - 352с.

Чтобы скачать бесплатно Курсовые работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Курсовые работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

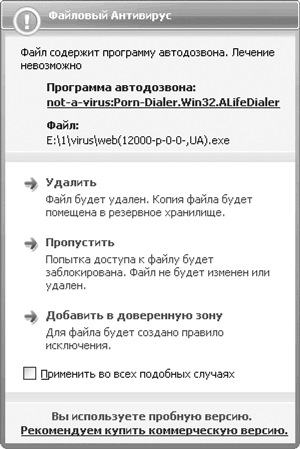

Нажатие кнопки Пропустить означает, что файл останется на месте, информация о событии занесется в журнал, а чтобы пользователь не мог случайно запустить зараженный файл, доступ к нему заблокируется антивирусом. Если вы не хотите нажимать кнопку при каждом обнаружении вируса, следует установить флажок Применить во всех подобных случаях , и антивирус будет самостоятельно выполнять указанное пользователем действие. В некоторых случаях программа, показавшаяся антивирусу подозрительной, таковой не является или действие, выполняемое ей, легально. Особенно часто такие сообщения будут поступать от проактивной системы защиты, задача которой состоит в поиске всего подозрительного. Чтобы подобные действия повторно не вызывали реакцию антивируса, такую программу следует добавить в список исключений. Для этого следует щелкнуть на ссылке Добавить в доверенную зону . Перед этим нужно внимательно ознакомиться с полученным сообщением – например, программы автодозвона не относятся к вирусам (рис. 2.12).

Рис. 2.12. Найден подозрительный файл

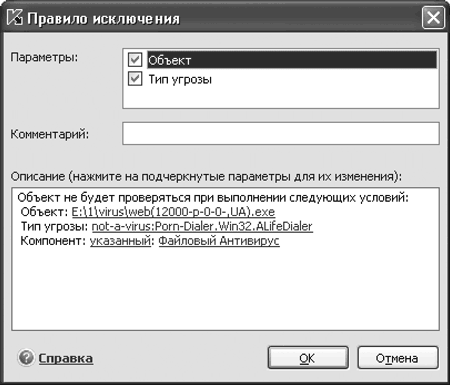

Если выбран пункт Добавить в доверенную зону , в появившемся окне нужно указать дополнительные параметры нового правила исключения (рис. 2.13).

Рис. 2.13. Настройка правила исключения

При формировании правила исключения можно изменить путь к объекту и указать вместо конкретного файла каталог либо список файлов по маске. Например, у меня есть набор вирусов, предназначенный для изучения и тестирования реакции различных систем защиты. Чтобы антивирус не реагировал каждый раз и не уничтожил эту коллекцию, я составил правило исключения, указав в нем весь каталог.

Можно также изменить Вердикт , то есть сообщение, добавив комментарий, или указать компонент, на который будет распространяться правило. В последнем случае щелчок на ссылке указанный приведет к переключению на любой , то есть на все компоненты будет одинаковая реакция. Если щелкнуть на названии компонента, появится список всех компонентов антивируса, и можно будет выбрать действия, которые в дальнейшем не будут вызывать реакцию системы защиты.

При обнаружении опасного объекта из колонок или наушников раздастся специфический звуковой сигнал.

Настройка уровня безопасности и реакции антивирусаПримечание

Вы всегда можете откорректировать объекты, находящиеся в доверенной зоне. Для этого нажмите кнопку Настройка, выберите категорию Угрозы и исключения, нажмите кнопку Доверенная зона и в появившемся окне удалите или добавьте Правила исключений и Доверенные приложения.

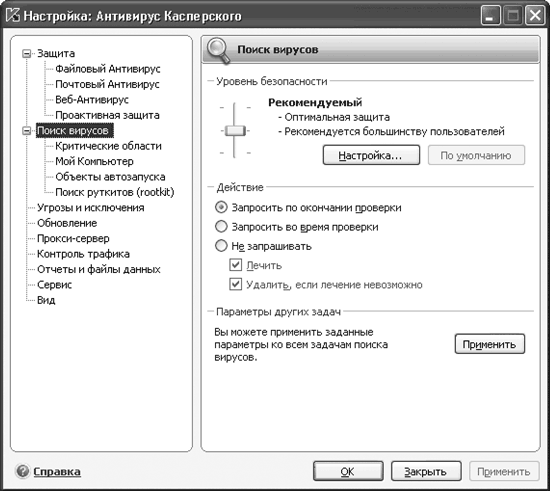

По умолчанию система защиты работает в оптимальном режиме – рекомендуемом . Возможно, что этот режим действительно оптимальный, однако некоторых пользователей он не устраивает. Изменить его можно следующим образом.

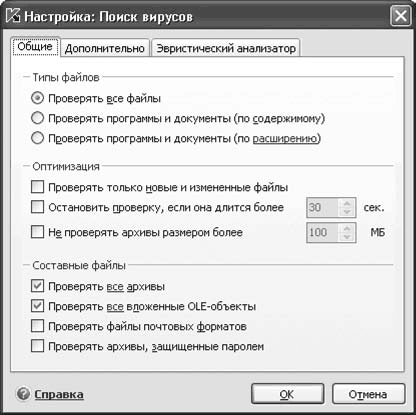

Нажмите кнопку Настройка и выберите категорию Поиск вирусов (рис. 2.14).

Рис. 2.14. Настройка уровня безопасности

В области Уровень безопасности можно выбрать один из предустановленных вариантов:

Максимальная скорость – обеспечивает минимальную защиту, но меньше нагружает систему во время проверки; рекомендуется при работе в безопасной среде (например, без Интернета) и на маломощных компьютерах;

Максимальная защита – обеспечивает наиболее полную защиту; рекомендуется при работе в опасной среде, но требует больше ресурсов.

Можно настроить собственный вариант проверок. Для этого нажмите кнопку Настройка . Откроется окно, изображенное на рис. 2.15.

Рис. 2.15. Настройка режима проверки вирусов

Данное окно содержит три вкладки: Общие , Дополнительно и Эвристический анализатор . На первой параметры размещены в трех областях (Типы файлов , Оптимизация и Составные файлы ), на второй – в двух (Запуск задачи от имени и Дополнительные параметры ). На вкладке Эвристический анализатор установкой соответствующих флажков активизируется обычный и расширенный режим проверки руткитов и включается эвристический анализатор. Ползунок Уровень проверки позволяет задать или изменить режим работы эвристического анализатора – от поверхностного до детального. В зависимости от рода работы и получаемых предупреждений следует подобрать оптимальный с точки зрения безопасности и удобства режим.

Вернемся на вкладку Общие . Если в области Типы файлов установить переключатель в положение Проверять все файлы , антивирус будет проверять все файлы без исключения. Такой режим не является оптимальным, так как некоторые файлы (например, текстовые с расширением TXT) заразить невозможно.

Установка переключателя в положение Проверять программы и документы (по содержимому) укажет файловому антивирусу на необходимость проверки файлов, основываясь на их внутреннем заголовке. Если окажется, что тип проверяемого файла заразить невозможно, дальнейшая проверка прекратится и файл станет доступным для пользователя. Такой режим ускоряет работу антивируса, но требует времени на анализ содержимого файла.

Режим Проверять программы и документы (по расширению) похож на предыдущий, только антивирус анализирует не заголовок файла, а его расширение. Такой вариант самый быстрый, однако злоумышленники часто изменяют расширение файла, и исполняемый вредоносный файл может иметь расширение TXT. Основываясь на расширении, антивирус при проверке пропустит такой файл, поэтому выбор данного режима рекомендуется в безопасной среде или на маломощных машинах.

Установка флажка Проверять только новые и измененные файлы в области Оптимизация позволяет сократить время на проверку системы. Здесь также можно указать действия с большими файлами. Установка флажков Остановить проверку, если она длится более … сек и Не проверять архивы размером более … Мб позволяет ограничить проверку одного файла по времени и (или) объему.

Совет

В некоторых случаях антивирусную защиту можно временно отключить. Для этого следует щелкнуть правой кнопкой мыши на значке программы в области уведомлений и в появившемся контекстном меню выбрать пункт Приостановка защиты. Можно также указать, через какое время или при каком действии антивирус должен автоматически включиться.

Параметры, расположенные в области Составные файлы , зависят от настроек в области Оптимизация . Так, флажок Проверять архивы может выглядеть как Проверять все/новые архивы . Если у вас есть архивы, защищенные паролем, пароль будет запрашиваться при попытке доступа к каждому из них. При большом количестве таких объектов проверка может затянуться и будет отвлекать пользователя. В таком случае лучше снять этот флажок, а архивы проверять по мере необходимости.

Перейдем на вкладку Дополнительно . Здесь при необходимости можно указать пользователя, от имени которого будет выполняться задача. Это может понадобиться, если в системе есть несколько учетных записей и пользователь, работающий в данный момент, не может получить доступ ко всем файлам и настройкам. На этой вкладке включаются технологии iChecker и iSwift, применение которых позволяет ускорить процесс проверки файлов за счет проверки только новых и изменившихся объектов. Технология iSwift актуальна только для объектов, расположенных в разделе, отформатированном в файловой системе NTFS.

Настроив параметры проверки, вернитесь в окно настройки поиска вирусов (см. рис. 2.14). Реакцию файлового антивируса на обнаружение вируса указывают в области Действие . Переключатель можно установить в одно из трех положений:

Запросить по окончании проверки – файловый антивирус выполнит задание, после чего при обнаружении вирусов на экране появится сообщение, а в конце проверки – окно статистики с предложением выбрать действие;

Запросить во время проверки – предложения выбрать действие будут поступать по мере обнаружения вирусов;

Не запрашивать – программа не будет уведомлять пользователя об обнаружении подозрительных объектов; при этом с помощью флажков можно задать необходимое действие:

Лечить – будет сделана попытка лечения объекта, а если она не удастся, объект будет помещен в карантин (если не выбрано следующее действие);

Удалить, если лечение невозможно – опасный объект будет автоматически удален.

Предустановленные задачи проверки компьютеров (Критические области , Мой Компьютер и др.) имеют аналогичные параметры, и для каждой задачи их можно настроить индивидуально. Нажатием кнопки Применить в области Параметры других задач можно установить единые для всех задач параметры проверки.

Настройка проактивной защитыВы настроили основные параметры проверки антивирусным сканером. Как вы помните, при обращении к файлу, проверке почты, работе в Интернете антивирус задействует еще один элемент – монитор. Для настройки режима проверки объектов на лету необходимо щелкнуть на ссылке Настройка и выбрать категорию Защита . Большинство параметров схожи с параметрами раздела Поиск вирусов . Это удобно, так как не нужно повторно изучать настройки, однако может запутать, так как по ошибке можно настроить не тот компонент. Есть и отличия: каждый компонент можно отключить или включить, сняв или установив соответствующий флажок. Например, на вкладке Файловый Антивирус – это Включить Файловый Антивирус . Все должно работать, но если компьютер не подключен к Интернету или какой-то компонент вызывает проблемы, его можно отключить здесь.

На вкладках Почтовый Антивирус и Веб-Антивирус присутствует поле Встраивание в систему , в котором установкой соответствующих флажков настраивается проверка специфического трафика и поддержка приложений, о которых говорилось выше. Если вы не используете их в работе, оставьте флажок на месте – если вы решите перейти, например, на The Bat!, вы будете автоматически защищены.

Отличается от других только проактивная защита (рис. 2.16).

Рис. 2.16. Настройка проактивной защиты

Проактивная защита выполняет важную задачу – обнаружение неизвестных вирусов, поэтому отключать ее не рекомендуется. Однако в максимальном режиме защиты система выдает большое количество информации, разобраться с которой может только подготовленный пользователь. Ее основные параметры следующие.

Анализ активности приложений . При установленном флажке Включить анализ активности на основе созданных правил отслеживается активность приложений и анализируются попытки запуска браузера со скрытыми параметрами, внедрения в чужой процесс, подозрительное значение в реестре или активность в системе.

Контроль целостности приложений . При установленном флажке Включить контроль целостности отслеживается контрольная сумма и состав модуля основных приложений и компонентов системы, которые представляют повышенный интерес для вирусов. Вы можете удалить или добавить компоненты и установить реакцию на их изменение.

Мониторинг системного реестра . Флажок Включить мониторинг системного реестра отвечает за отслеживание попыток изменения контролируемых веток реестра.

Настройка исключенийПримечание

В версии 6.0 присутствовал еще один пункт – Проверка VBA-макросов, активизация которого разрешала контроль над действиями, выполняемыми макросами.

Классификация вирусов и прочих вредоносных объектов – непростая задача, и к подозрительным могут быть причислены безобидные программы. Во избежание блокировки антивирусом нужной программы следует воспользоваться возможностями управления исключениями и выбора категорий вредоносного программного обеспечения. Все настройки производятся на вкладке Настройка > Угрозы и исключения .

Здесь расположены две области. В поле Категории вредоносного ПО выбираются типы опасных программ, которые будет обнаруживать «Антивирус Касперского». Флажок Вирусы, черви троянские и хакерские программы по умолчанию установлен, и снять его нельзя. Пользователь может остановить проверку только двух типов вредоносных программ, сняв соответствующий флажок, – Шпионское, рекламное ПО, программы скрытого дозвона и Потенциально опасное ПО (riskware) .

В поле Исключения можно указать программы, которые не будут проверяться «Антивирусом Касперского». Здесь нужно нажать кнопку Доверенная зона и, выбрав вкладку Правила исключений или Доверенные приложения , добавить нужные приложения.

После настройки всех описанных параметров «Антивирус Касперского» будет добросовестно защищать систему. В комплекте с программой поставляется файл документации, поясняющий настройки. Щелкнув на ссылке

вы можете получить исчерпывающую информацию о конкретном пара метре.

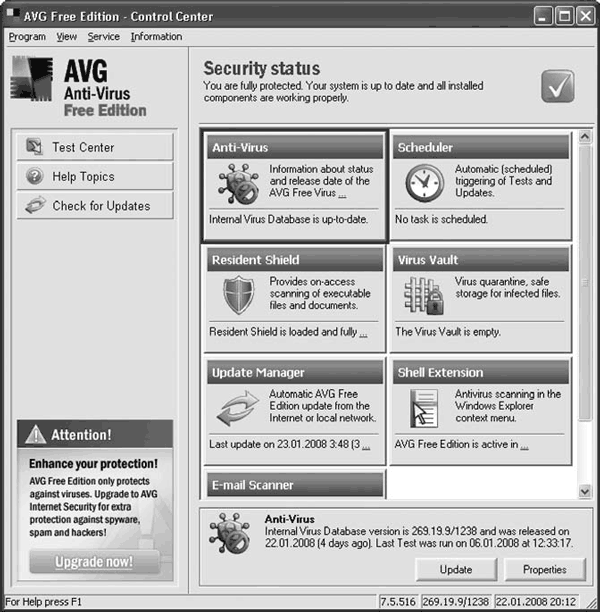

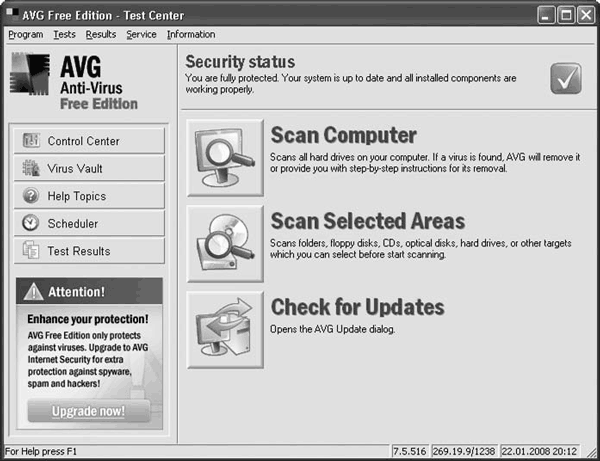

AVG Free Edition

Перейдем к одной из разработок чешской компании Grisoft – бесплатному антивирусу AVG Free Edition. Эта антивирусная программа обладает хорошей функциональностью, однако пользователь бесплатной версии может работать только с английским интерфейсом. AVG Free Edition лишена технической поддержки, хотя на форуме проекта можно задать любой вопрос.

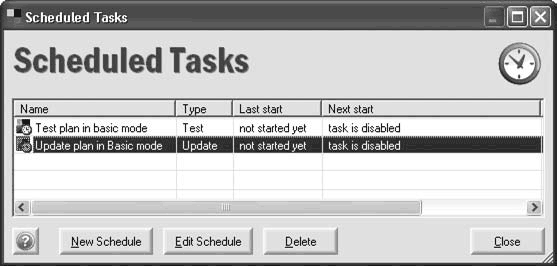

В планировщике бесплатной версии приложения можно использовать только два предустановленных задания: одно отвечает за автоматическое обновление, второе – за проверку жесткого диска компьютера. В них можно изменить только время запуска.

Ранее, чтобы скачать и начать работать с AVG Free Edition, была необходима регистрация, а номер, который приходил на указанный при регистрации электронный адрес, требовался во время установки. Теперь можно просто скачать файл с сайта http://free.grisoft.com/ , запустить его обычным образом и отвечать на вопросы установщика. В большинстве случаев достаточно нажимать кнопку Next , подтверждая установки по умолчанию. Согласитесь с лицензией, примите ограничения, установленные для версии Free, выберите тип установки – стандартная или выборочная (в большинстве случаев достаточно остановиться на предлагаемом по умолчанию – Standart Installation , и программа инсталлируется).

После установки на экране появится First Run – мастер, задача которого – упростить первичную настройку антивируса для достижения максимальной защищенности системы. Мастер предлагает четыре этапа.

1. AVG Free Update – обновление антивирусных баз.

2. Virus Scan – проверка жесткого диска компьютера на наличие вирусов. Если антивирусные базы не обновлялись, быть полностью уверенным в проверке нельзя.

3. Daily Scaning – установка приоритета задания при ежедневной проверке компьютера.

4. AVG Free Registration – регистрация, которая дает возможность просматривать сообщения на форуме проекта.

Любой из шагов можно пропустить нажатием Next и настроить соответствующие параметры позже. Вас поздравят с успешной установкой, а в области уведомлений появится значок. Если значок цветной, все модули программы работают нормально и антивирусные базы свежие. Если он черно-белый, это означает ошибку. Чтобы выяснить, в чем проблема, следует обратиться к Control Center (рис. 2.17). Для этого необходимо либо нажать соответствующую кнопку в окне Test Center (если оно открыто), либо выполнить команду Пуск > Все программы > AVG Free Edition > AVG Free Control Center .

Рис. 2.17. Control Center антивируса AVG

Компонент, работающий неправильно, будет выделен красным. В некоторых случаях о проблеме сообщается с помощью всплывающей подсказки.

Компоненты антивируса AVGAVG Free Edition содержит три компонента, позволяющих защитить систему.

Resident Shield – резидентный монитор, который постоянно контролирует события, происходящие на компьютере. При обращении к инфицированному объекту программа блокирует его. Достаточно зайти в каталог, в котором находится зараженный файл, – приложение без участия пользователя просканирует все объекты и в случае обнаружения вирусов или других подозрительных файлов выдаст предупреждение. Реализация этого элемента привела к тому, что я пользуюсь AVG несколько лет. Даже при маломощном компьютере класса Celeron 300A с оперативной памятью 256 Мбайт присутствие монитора незаметно, программы запускаются практически мгновенно, все вирусы обнаруживаются. Файлы небольшого размера (приблизительно до 1 Мбайт) проверяются быстро.

Задача E-mail Scanner – проверка всей исходящей и входящей почты на наличие вирусов. Сообщения могут автоматически информировать о произведенной проверке. Обнаруженный в письме вирус отправляется на карантин, о чем в письмо добавляется оповещение. Работа реализована в виде плагинов: имеются плагины для почтовых клиентов The Bat!, Eudora, Microsoft Outlook и еще один – Personal. Последний позволяет указать каталоги, в которых хранятся сообщения почтовых клиентов, для которых не разработаны плагины, и проверяет такие сообщения.

Test Center – сканер, запускаемый пользователем или с помощью планировщика. Предназначен для проверки жестких дисков компьютера на наличие вирусов. Resident Shield обеспечивает хорошую защиту от вирусов, однако наиболее полная проверка выполняется именно в Test Center . При каждом запуске проверяются также загрузочные секторы дисков и память.

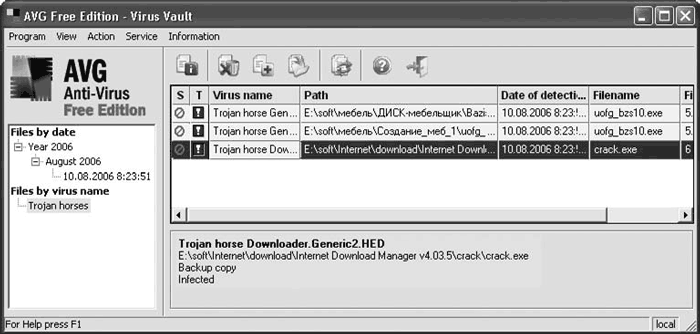

Другие компоненты являются вспомогательными. Update Manager позволяет обновить антивирусные базы, а их статус отображает компонент Anti Virus . За расписание проверок и обновлений отвечает Scheduler , а если включен модуль Shell Extension , то проверку можно выполнять с помощью контекстного меню Windows. Все найденные вирусы, которые невозможно вылечить, не удаляются, а по умолчанию переносятся в Virus Vault .

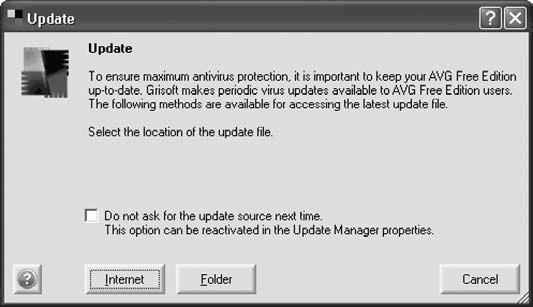

Обновление антивирусных базНесмотря на отсутствие локализации, работать с антивирусом просто.

Обновление можно запустить несколькими способами. Можно нажать кнопку Check for Updates , которая расположена в левой части окна Control Center . Появится окно, позволяющее выбрать источник обновлений (рис. 2.18). Если настроено соединение с Интернетом, нужно выбрать Internet . Если необходимые для обновления файлы скачаны вручную, выберите Folder и укажите каталог, в котором они находятся.

Рис. 2.18. Выбор источника обновлений

Совет

Все скачанные обновления по умолчанию помещаются в папку C:\Documents and Settings\All Users\ApplicationData\Grisoft\Avg7Data\upd7bin. Если планируется переустановка системы, сохраните все файлы в другой каталог, а затем укажите его при обновлении, чтобы не нужно было скачивать обновления повторно.

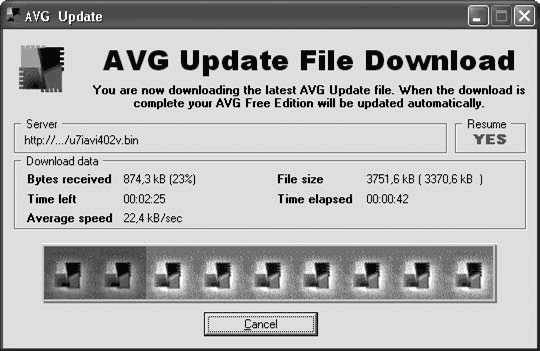

Если установить флажок Do not ask for update source next time , при следующем обращении не будет запрашиваться источник, а обновление будет производиться с выбранного ранее ресурса. После подтверждения начнется обновление, и на экране будет отображаться ход процесса (рис. 2.19).

Рис. 2.19. Процесс обновления баз

Для настройки автоматического обновления антивирусных баз выберите модуль Scheduler и нажмите кнопку Scheduled Task , расположенную в нижней части окна (можно также воспользоваться контекстным меню, которое вызывается щелчком правой кнопки мыши на области Scheduler ). В версии Free доступны две задачи (рис. 2.20). Позиция Name означает название задачи, Type – ее тип, Last start и Next start – время соответственно последнего и следующего запусков задачи, Status – статус выполнения задачи при последнем запуске и Scheduled for – пользователи, которым разрешено ее выполнение. Выберите задачу с типом Update и нажмите кнопку Edit Schedule .

Рис. 2.20. Расписание задач планировщика AVG

Для включения автоматического обновления нужно установить флажок Periodically check for Internet updates и в раскрывающемся списке Check daily выбрать время обновления. Установка флажка If Internet connection is not available, check when it goes on-line позволит запустить пропущенное обновление при первом соединении с Интернетом.

Проверка дисков компьютераПроверять диски компьютера так же просто, как обновлять антивирусные базы. Если включен Resident Shield , файлы проверяются при каждом обращении к ним.

Для проверки дисков вызывается Test Center (рис. 2.21).

Рис. 2.21. Test Center антивируса AVG

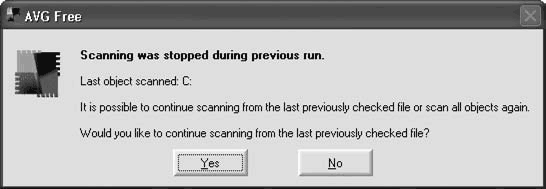

Доступно три варианта сканирования по запросу. В данном окне доступны только два из них.

Scan Computer – полное тестирование системы, проверка всех жестких дисков, имеющихся в компьютере. Параметры такого сканирования задаются заранее, и для начала проверки достаточно нажать кнопку Scan Computer .

Если проверка была прервана, то при следующем запуске будет выдан запрос на возобновление сканирования с последней позиции (рис. 2.22). Такое возобновление возможно благодаря тому, что в корне каждого раздела диска создается скрытый каталог $vault$.avg , в который заносятся результаты проверки.

Рис. 2.22. Возобновление сканирования с последней позиции

Scan Selected Areas – пользователь сам указывает, какие разделы необходимо проверить. Нужно отметить разделы и нажать соответствующую кнопку.

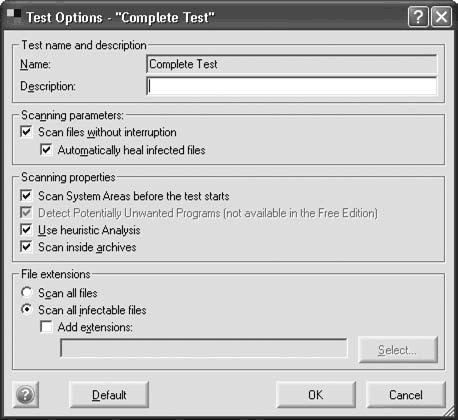

Таблица разделов, загрузочный сектор диска С: , системная область и реестр проверяются при выборе любого варианта теста. Их можно проверить и отдельно, выполнив команду меню Tests > Scan System Areas или нажав клавишу F3 . С помощью меню Tests можно настроить параметры любого теста. Например, выберите пункт Complete Test Setting . Появится окно, представленное на рис. 2.23.

Рис. 2.23. Наcтройка параметров сканирования

Это окно содержит четыре области.

Test name and description – позволяет задать описание теста.

Scanning parameters . Если установить флажок Scan files without interruption , то при обнаружении вируса проверка прерываться не будет, а если установить и флажок Automatically heal infected files , такие файлы будут сразу удаляться.

Scanning properties . Здесь настраиваются параметры сканирования. Установленный флажок Scan System Areas before the test starts указывает на необходимость проверки системной области, флажок Use heuristic Analysis включает эвристический анализатор, Scan inside archives задает проверку файлов внутри архивов.

File extensions – настройка проверки файлов на основании расширения. При установке переключателя в положение Scan all files будут проверяться все файлы без исключения, Scan all infectable files – файлы, которые можно заразить, а флажок и поле Add extensions позволяют самостоятельно задать список расширений файлов для проверки.

Нажатием кнопки ОК подтвердите изменения и выйдите из режима настроек. Если вы считаете, что при настройке допустили ошибку, параметры можно вернуть в исходное состояние нажатием кнопки Default .

Совет

Чтобы быстро проверить файл или папку, можно выбрать в контекстном меню пункт Scan with AVG Free.

Теперь, чтобы проверить диски компьютера, достаточно открыть окно Test Center и нажать кнопку Scan Computer . Если при сканировании программа обнаружит вирус, который нельзя вылечить, зараженный файл будет помещен в Virus Vault (рис. 2.24).

Рис. 2.24. Здесь AVG хранит обнаруженные вирусы

Назначение Virus Vault – безопасное хранение зараженных объектов. Чтобы избежать случайностей, имя файла изменяется, тело шифруется, но сохраняется возможность восстановления файла. В Virus Vault можно еще раз попытаться вылечить, удалить или восстановить объект.

Для автоматического удаления файлов выполните команду меню Service > Program Settings . Здесь можно задать максимально допустимые размер и количество хранимых файлов (при этом наиболее старые файлы будут автоматически удалены) или указать срок хранения подозрительных.

По окончании сканирования можно получить общий или полный отчет о выполненной проверке.

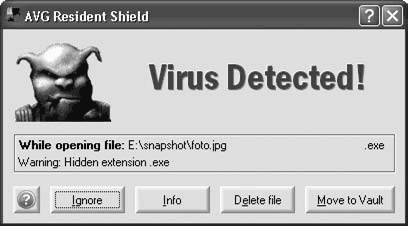

AVG предупреждает о скрытом, то есть двойном расширении файла (hidden extention) – любимом приеме создателей вирусов; при этом файл полностью блокируется, не позволяя пользователю открыть его (рис. 2.25).

Рис. 2.25. Предупреждение о скрытом расширении файла

Этот простой, но эффективный прием позволяет в большинстве случаев предотвратить негативные последствия, но, к сожалению, используется не во всех программах защиты.

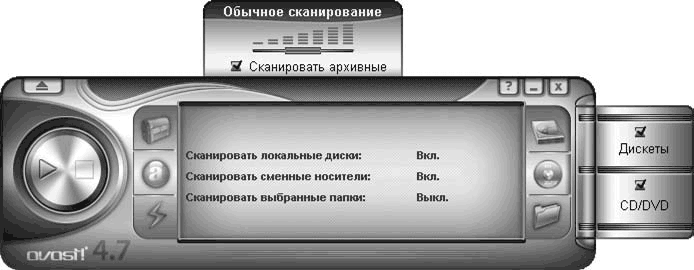

Антивирус Avast! Home Edition

Антивирус Avast! Home Edition прост в установке. Получить его можно на сайте проекта http://www.avast.com/eng/download-avast-home.html . Необходимо скачивать файл, помеченный как Russian version , – в этому случае интерфейс антивируса будет локализован. Следует также перейти на страницу http://www.avast.com/eng/home-registration.php , зарегистрироваться и получить ключ активизации, иначе установленный антивирус будет работать только в течение 60 дней в демонстрационном режиме. Выберите в раскрывающемся списке Registration language русский язык – меню русифицируется. Далее дважды введите правильный электронный адрес и в поле Control Letters – буквы, изображенные на картинке. Остальные параметры не обязательны. После нажатия кнопки Регистрация на указанный электронный адрес придет ключ и инструкции по его установке на русском языке.

Далее запустите исполняемый файл и следуйте указаниям мастера установки. На определенном этапе вам предложат выбрать конфигурацию антивируса: Нормальная , Минимальная и Выборочная . В варианте Нормальная содержатся все необходимые для работы компоненты. Если хотите что-то убрать, используйте вариант Выборочная . После установки антивируса в Панели задач появятся два новых значка.

После установки появится основное окно программы (рис. 2.26), внешний вид которого можно изменить с помощью тем.

Рис. 2.26. Интерфейс Avast! Home Edition

Большое количество тем можно найти на сайте проекта. Чтобы их подключить к Avast! Home Edition, следует скопировать полученный файл в каталог C:\Program Files\Alwil Software\Avast4\DATA\Skin и дважды щелкнуть на архиве – тема станет доступна в меню Выбрать обложку . Некоторые темы не локализованы.

В Avast! Home Edition обновления разделены на две части: обновление модулей программы и антивирусных баз. Для каждой можно указать свой режим обновления. Для этого достаточно перейти в Настройки программы , выбрать пункт Обновление (основной) и указать нужный режим обновления в каждой области:

Антивирусная база данных – для обновления антивирусных баз;

Программа – режим обновления модулей программ.

В обеих областях доступны три варианта обновления:

Выполнять обновления автоматически – при наличии последних обновлений компоненты обновляются автоматически (без запроса пользователя);

Уведомлять о возможности выполнения обновлений – проверяется наличие новых баз и модулей программы, если таковые обнаруживаются, пользователю выдается запрос;

Выполнять обновления вручную – пользователь сам решает, когда обновлять антивирус.

По умолчанию настройки соединения с Интернетом берутся в Internet Explorer. Параметры подключения к Интернету настраиваются в меню Обновление (Подключение) .

Выбор объектов проверки производится с помощью кнопок. Доступны три кнопки. Одна отвечает за выбор всех разделов диска, вторая поможет выбрать сменные носители, третья предназначена для отбора конкретных каталогов.

После того как задание сформулировано, нажмите кнопку Запустить .

Совет

Быстро проверить каталог или файл можно, выбрав в контекстном меню пункт Сканировать.

Некоторые настройки можно произвести из контекстного меню, вызываемого щелчком на значке. Отсюда можно настроить сканер доступа, приостановить работу резидентных провайдеров, обновить базу данных, настроить параметры резидентной защиты, установить или изменить пароль, защищающий доступ к антивирусу.

Примечание

Резидентными провайдерами в антивирусе Avast! Home Edition называются модули, отвечающие за защиту специфических подсистем компьютера: файловая подсистема, электронная почта, веб, сети мгновенного обмена сообщений, сетевой экран и др.

2.4. Программы для поиска руткитов

Обнаружить руткит в системе крайне сложно. Пользователь может не догадываться о его наличии, хотя сигнатуры самых известных руткитов занесены в антивирусные базы и каждый антивирус может найти эти приложения.

Ознакомиться со специализированными утилитами, предназначенными для поиска руткитов, и иметь их под рукой полезно, тем более что они просты в использовании.

Руткиты некоторых типов можно обнаружить вручную. Достаточно поместить систему защиты руткита в обстановку, где она не будет работать. Например, загрузившись в безопасном режиме с загрузочного WinPE или с другой системы, можно сравнить результат выполнения команд dir , s , b , ah с помощью утилиты WinDiff (http://keithdevens.com/files/windiff/windiff.zip ) или Compare It! (http://www.grigsoft.com/ ). Найденные расхождения могут свидетельствовать о проблеме.

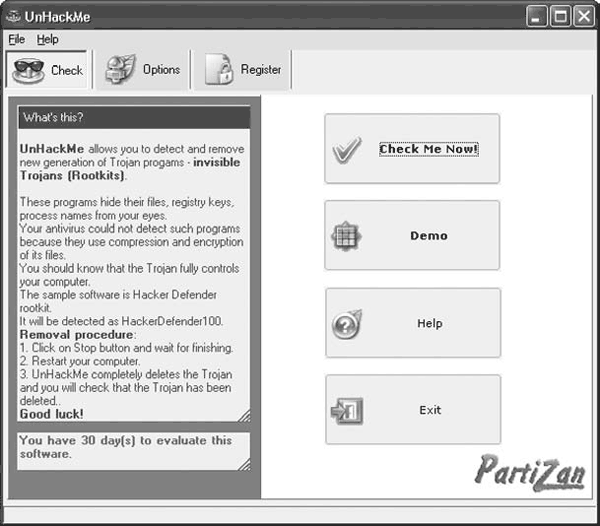

Такой подход приемлем не всегда, поэтому можно воспользоваться специальными утилитами, которые сравнивают ответы процессов на разных уровнях во время работы системы. Примером может служить самая простая в использовании коммерческая разработка компании Greatis Software – UnHackMe (http://www.unhackme.com/ ) (рис. 2.27), умеющая останавливать подозрительные процессы и полностью удалять их с диска.

Рис. 2.27. Окно утилиты для поиска руткитов UnHackMe

Для поиска запрятанных руткитов достаточно нажать кнопку Check Me Now! – начнется проверка всех запущенных процессов. Если в системе нет отклонений, на экран будет выведено соответствующее сообщение. Чтобы попрактиковаться в удалении руткитов, можно щелкнуть на кнопке Demo – вам предложат поучаствовать в удалении руткита HackerDefender. Программа не бесплатна и после установки будет работать в течение 30 дней, после чего нужно будет ее удалить или заплатить. В последних версиях добавился резидентный монитор, защищающий систему в реальном времени, и RegRun Reanimator , позволяющий контролировать объекты автозапуска.

Бесплатная утилита RootkitRevealer, разработанная компанией Sysinternals (сейчас – собственность Microsoft: http://www.microsoft.com/technet/sysinternals/default.mspx ), также проста в использовании и может работать в графической среде или запускаться из командной строки. Для проверки системы необходимо только распаковать архив, запустить исполняемый файл, убедиться, что в меню Options установлены флажки Hide NTFS Metadata Files и Scan Registry , после чего закрыть все приложения, нажать кнопку Scan и некоторое время не работать на компьютере.

Утилита RootKit Hook Analyzer (http://www.resplendence.com/ ) позволяет обнаружить руткиты, перехватывающие системные вызовы. Программа бесплатна: для проверки системы достаточно установить ее и нажать кнопку Analyse . По окончании на экране появятся результаты проверки. Процессы, вмешивающиеся в работу других сервисов, будут помечены красным цветом, а в столбце Hooked на вкладке Hooks будет отображаться YES (рис. 2.28).

Рис. 2.28. Поиск руткитов с помощью RootKit Hook Analyzer