يا له من فيروس أريده. ما يجب القيام به الآن لتجنب الإصابة. ماذا تفعل إذا أصيب جهاز الكمبيوتر الخاص بك

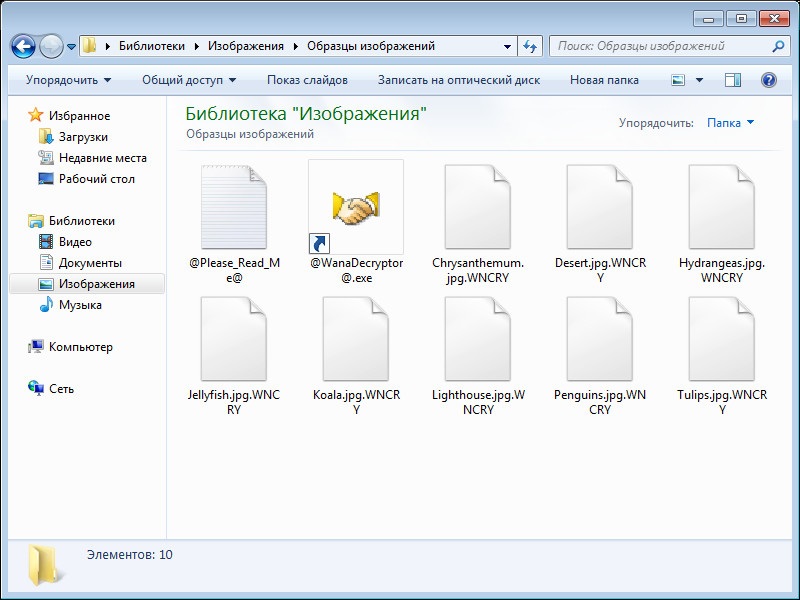

في 12 مايو ، قامت العديد من الشركات والإدارات في دول مختلفةفي جميع أنحاء العالم ، بما في ذلك روسيا ، كان أحد فيروسات الفدية. حدد متخصصو أمن المعلومات فيروس WanaCrypt0r 2.0 (المعروف أيضًا باسم WCry و WannaCry) الموجود فيه ، والذي يقوم بتشفير بعض أنواع الملفات وتغيير امتداداتها إلى .WNCRY.

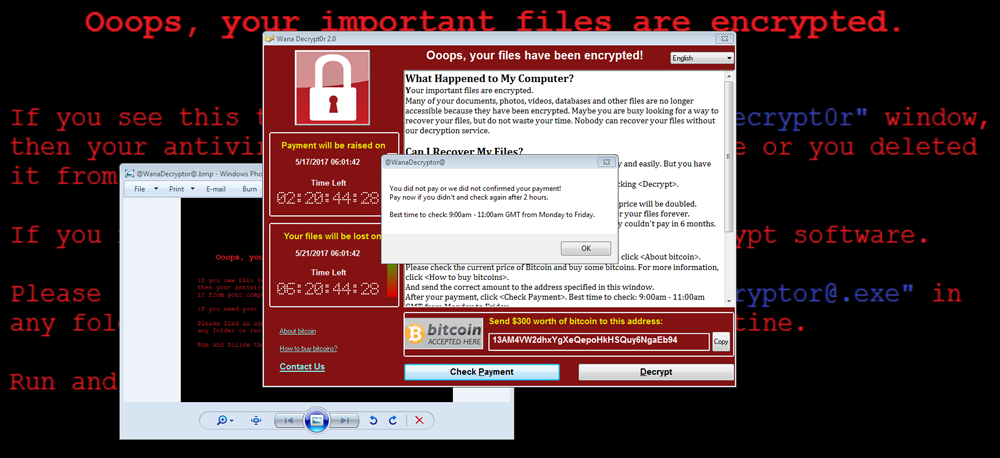

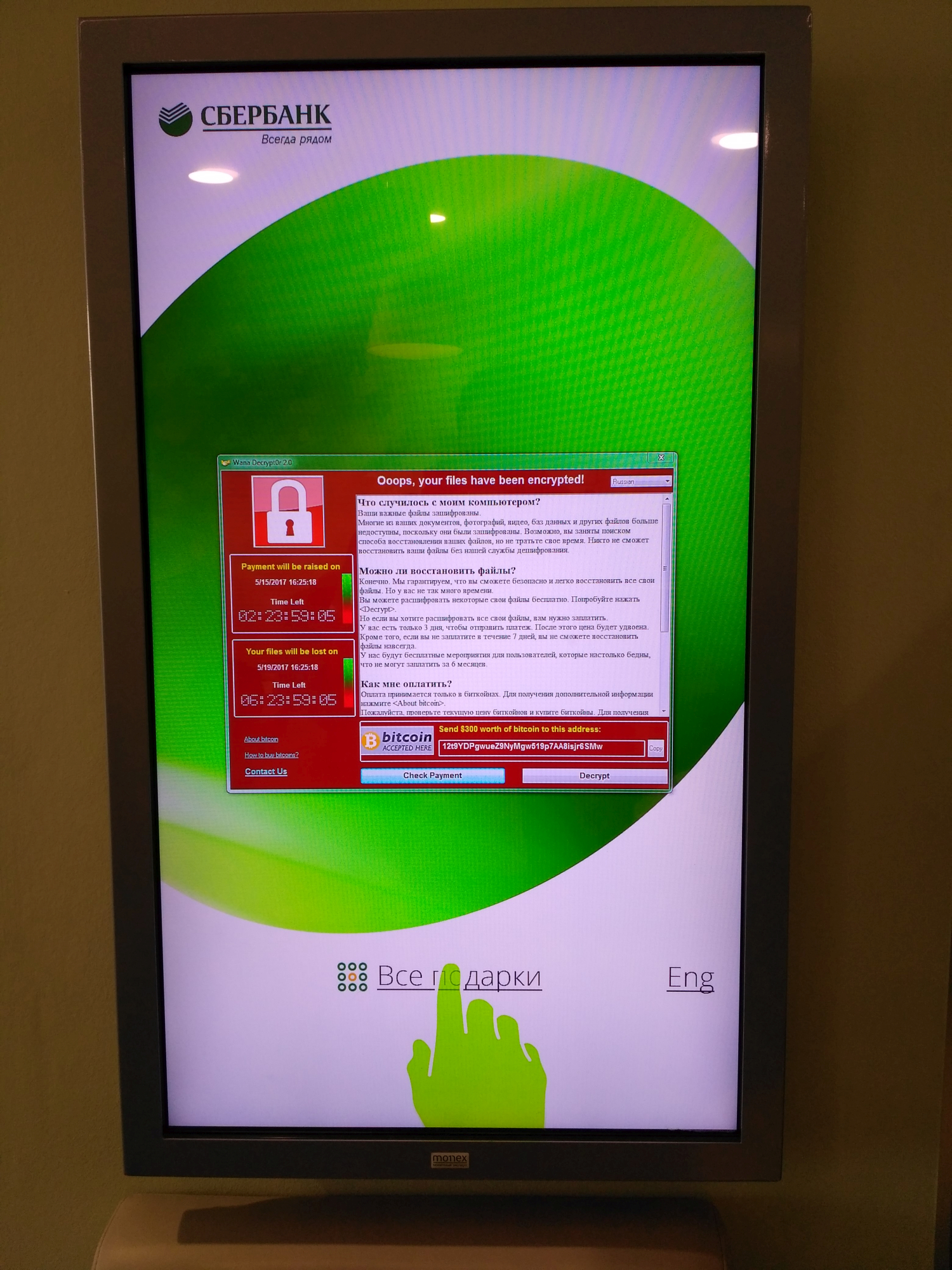

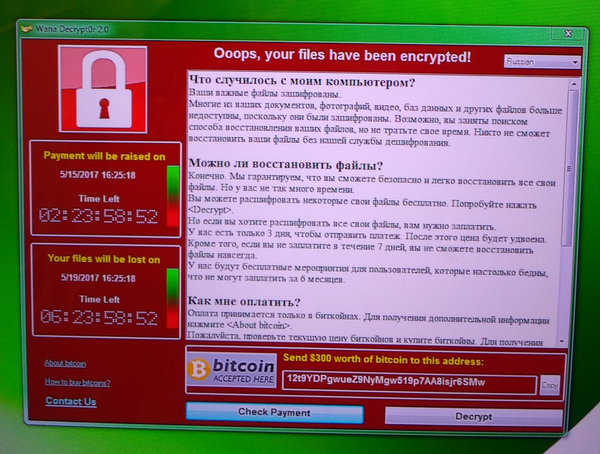

يتم حظر أجهزة الكمبيوتر المصابة بـ WannaCry بواسطة صندوق رسائل يقول إن لدى المستخدم 3 أيام لدفع الفدية (عادة ما يعادل 300 دولار من عملة البيتكوين) ، وبعد ذلك سيتم مضاعفة السعر. إذا لم تدفع المال في غضون 7 أيام ، فسيكون من المستحيل استرداد الملفات.

WannaCry يضرب فقط أجهزة الكمبيوتر التي تعمل بنظام Windows. يستغل ثغرة أمنية تم تصحيحها بواسطة Microsoft في مارس. تلك الأجهزة التي لم يتم تثبيتها بآخر تصحيح أمني تعرضت للهجوم. يتم تحديث أجهزة الكمبيوتر الخاصة بالمستخدمين العاديين ، كقاعدة عامة ، بسرعة ، وفي المؤسسات الكبيرة ، يكون المتخصصون الخاصون مسؤولين عن تحديث الأنظمة ، والذين غالبًا ما يشككون في التحديثات ويؤجلون التثبيت.

ينتمي WannaCry إلى فئة فيروسات الفدية ، وهو عبارة عن برنامج رانسوم وير يقوم ، في الخلفية ، دون أن يلاحظه أحد من قبل المستخدم ، بتشفير الملفات والبرامج المهمة وتغيير امتداداتها ، ثم يطالب بالمال لفك التشفير. تعرض نافذة القفل عدًا تنازليًا للوقت الذي سيتم فيه قفل الملفات أو حذفها نهائيًا. يمكن للفيروس أن يدخل الكمبيوتر باستخدام هجوم عن بعد من خلال ثغرة معروفة للمتسللين وليست مغلقة في نظام التشغيل. يتم تنشيط رمز الفيروس تلقائيًا على الجهاز المصاب ويتواصل مع خادم مركزي ، ويتلقى تعليمات حول المعلومات التي سيتم عرضها. في بعض الأحيان ، يكفي المتسللين إصابة جهاز كمبيوتر واحد فقط ، وينشر الفيروس عبر الشبكة المحلية إلى أجهزة أخرى.

وفقًا لـ The Intercept ، يعتمد WannaCry على أدوات مسربة تستخدمها الوكالة. الأمن القوميالولايات المتحدة الأمريكية. ربما ، لحقن الفيروس في أجهزة الكمبيوتر ، استخدم المتسللون ثغرة أمنية في Windows ، والتي كانت معروفة سابقًا لوكالات المخابرات الأمريكية فقط.

فيروس WannaCryخطير من حيث أنه يمكن استرداده حتى بعد تهيئة القرص الصلب ، أي أنه ربما يكتب كوده في منطقة مخفية عن المستخدم.

نسخة مبكرة من هذا الفيروس كانت تسمى WeCry ، ظهرت في فبراير 2017 وابتز 0.1 بيتكوين (177 دولارًا أمريكيًا بسعر الصرف الحالي). WanaCrypt0r هو نسخة محسّنة من هذا البرنامج الضار ، حيث يمكن للمهاجمين إدخال أي كمية وزيادتها بمرور الوقت. مطورو الفيروس غير معروفين وليس من المؤكد أنهم وراء الهجمات. قد يبيعون البرامج الضارة لأي شخص يريدها ، ويتلقون دفعة لمرة واحدة.

من المعروف أن منظمي هجوم 12 مايو تلقوا من عشرين ضحية ما لا يقل عن 3.5 بيتكوينز ، أي ما يزيد قليلاً عن ستة آلاف دولار. ما إذا كان المستخدمون قادرين على فتح أجهزة الكمبيوتر وإعادة الملفات المشفرة غير معروف. في أغلب الأحيان ، يتلقى ضحايا المتسللين الذين يدفعون الفدية بالفعل مفتاحًا أو أداة لفك تشفير الملفات ، لكن في بعض الأحيان لا يحصلون على أي شيء في المقابل.

في 12 مايو ، أصدرت Microsoft تصحيح أمان لاكتشاف فيروس Ransom: Win32 / Wannacrypt وتحييده. يمكن تثبيته من خلال المركز تحديثات الويندوز". لحماية جهاز الكمبيوتر الخاص بك من WannaCry ، تحتاج إلى تثبيت جميع تحديثات Windows والتأكد من أن برنامج مكافحة الفيروسات Windows Defender المدمج يعمل. بالإضافة إلى ذلك ، لن يكون من الضروري نسخ جميع البيانات القيمة إلى السحابة. حتى إذا تم تشفيرها على جهاز الكمبيوتر الخاص بك ، فلا يزال بإمكانك استعادتها من التخزين السحابي أو سلة المحذوفات حيث يتم نقل الملفات المحذوفة.

نعم ، صرخ هذا الفيروس للعالم كله في 12 مايو بصوت عالٍ جدًا. تبين أن Wanna Cry ليس فيروسًا ينتشر بهدوء وهدوء في جميع أنحاء العالم من كمبيوتر إلى كمبيوتر ، حيث تتعلم برامج مكافحة الفيروسات العمل تدريجياً والتي تصبح في النهاية أحد المدعى عليهم في جدول الفيروسات التي يمكن التعرف عليها.

لا ، كل شيء هنا أكثر تعقيدًا. انتشر الفيروس حول العالم في غضون ساعات قليلة. عانت روسيا والصين بشكل خاص ، وصمدت أستراليا لبعض الوقت ، لكنها سقطت أيضًا في هذه "الحفرة".

جاء ذلك في خطابات كبار السياسيين في العالم. كما أدلى ببيان صاخب من قبل أحد قادة شركة مايكروسوفت ، الذي اتهم بشكل مباشر أجهزة المخابرات الأمريكية بالسلوك غير المسؤول. الحقيقة هي ، كما اتضح ، أن مكتب التحقيقات الفيدرالي الأمريكي على مدى السنوات القليلة الماضية كان يبحث في نظام Windows لجميع أنواع العيوب والثغرات. لأغراضك الخاصة ، بالطبع. وتم العثور على ثغرات - ليست الآلهة تعمل في Microsoft أيضًا ، بل إنهم يميلون أيضًا إلى ارتكاب الأخطاء.

المشكلة الوحيدة هي أن أبحاث المحققين الأمريكيين أصبحت بشكل ما معروفة لعالم الكمبيوتر بأكمله ، أو بالأحرى لأولئك الذين وجدوا الفرصة للاستفادة منها.

في الواقع ، الطريقة التي ينتشر بها فيروس Wanna Cry هي طريقة تقليدية:

يمكن أيضًا إطلاق Wannacry من خلال ملفات exe أو js غير مألوفة ، وقد تحدث العدوى أيضًا من خلال ملف رسومي (وما قد يكون أكثر إغراءًا من صورة مثيرة).

هناك حالات حدثت فيها الإصابة لمجرد أن الكمبيوتر كان متصلاً بالإنترنت. إنه لا يتجاهل انتباهه وتقنياته السحابية - فقد تعرض دعاةها للعار تمامًا ، فهم ليسوا محميين ، كما يتم إخبارنا باستمرار عن هذا الأمر. بشكل عام ، للوهلة الأولى على الوضع الحالي ، هناك حافة لا يمكن الخروج منها ، وهناك جدار في المقدمة ، ولا مكان للعودة.

في البداية ، بدا أن محرك أقراص النظام "C:" هو الوحيد الذي أصبح موضع اهتمام الفيروس. ولكن مع تطور الموقف ، اتضح أن الفيروس ينتشر إلى محركات الأقراص القابلة للإزالة ، وهو أمر غير متوقع - على نظام التشغيل Windows 10. ليست هناك حاجة للحديث عن محركات أقراص فلاش ، فهي "تحترق مثل الشموع".

كيف يظهر

يتجلى فيروس wanna cry ransomware الذي أصاب جهاز الكمبيوتر على النحو التالي:

أولاً ، يتلقى الملف المهاجم امتدادًا جديدًا - ".wncry".

ثانيًا ، الأحرف الثمانية الأولى في اسم الملف مبطنة بالسلسلة "wanacry!".

ثالثًا ، وهو الأهم ، يقوم الفيروس بتشفير محتويات الملف ، وبطريقة لا يمكن معالجتها ، على الأقل خلال فترة زمنية معقولة. واتضح أنه كان كافياً لخلق مشاكل في عمل الأطباء في المملكة المتحدة ، والشرطة في روسيا ، ومديري المصانع الإلكترونية في الصين.

رابعًا ، وهذا أمر عادي بالفعل وقد تم تجاوزه أكثر من مائة مرة من قبل "الأولاد" من البرمجة - فهم يحتاجون من 300 إلى 500 دولار لاستعادة الملفات ، والتي يجب نقلها باستخدام BitCoin. يقولون أن 100 شخص فعلوا ذلك على أي حال ، قطرة في محيط نسبيًا الوزن الكليالذين يحتاجون إلى علاج ، ربما يعتمد مخططو الشر على أكثر من ذلك بكثير.

كل ما يجب القيام به ، يخبرك الفيروس في نافذة منفصلة تحت العنوان الرنان "عفوًا ، تم تشفير ملفاتك!". علاوة على ذلك ، اهتم هؤلاء المطورون المؤسفون بخدمة التعريب: النص للألمان - بالألمانية ، للنيوزيلنديين - باللغة الإنجليزية ، بينما يقرأه الروس باللغة الروسية. بالفعل من خلال بناء العبارات ، يمكن للخبراء اللغويين ذوي الخبرة تحديد من أين يأتي قطاع الطرق عبر الإنترنت.

لحل مشكلة كيفية استرداد المعلومات ، لن يعمل Kaspersky ، أو حتى أكثر من ذلك ، أي من المشفرات المعروفة. التخلص من الفيروس بمجرد حذف الملف لا يعمل أيضًا.

ماذا تفعل في اللحظات الأولى

بمجرد أن يكون هناك شك في أن wannacry ، عبر Brisbane و Calcutta ، قد جاء إليك في شارع Lizyukov ، حتى قبل العلاج الفعلي ، قم بما يلي:

ماذا تفعل دائما حتى تنقر

ومرة أخرى ، تذكر تلك العمليات التي يخبرك بها مهندس النظام باستمرار:

- ابق على اطلاع بآخر تحديثات البرامج التي تستخدمها ، والنظام أولاً ، وتثبيته على الكمبيوتر المحمول. بالمناسبة ، اقترحت Microsoft بسرعة طريقة للتعامل مع تريد البكاء - التنزيل والتثبيت احدث اصدارأنظمة Windows 10 مع التغييرات التي تم إجراؤها عبر الإنترنت. يترك وصف مفصلأريد أن يبكي الفيروس ، فهو أكثر احتمالًا لمطوري برامج مكافحة الفيروسات ، ليس بعد ، حتى لو لم يتضح بعد كيفية فك تشفير الملفات ، ولكن في Palo Alto قاموا بتطبيق التصحيحات بسرعة كبيرة في منتجات البرامج الخاصة بهم.

- احرص دائمًا على إجراء نسخ احتياطي لمعلوماتك الأكثر أهمية. يجب أن يصبح التعامل مع الفيروسات بهذه الطريقة قاعدة - كل ثلاثاء وجمعة ، في تمام الساعة 15:00 ، يتم إيقاف جميع الأعمال الجارية ويتم إنشاء نسخ احتياطية. إذا لم يتم تقديم مثل هذه القاعدة ، فغدًا سيكون عليك أن تبكي بشأن خسارة 100 مليون ربح وتفكر في كيفية إزالة الفيروس ، ليس بشأن الرغبة في البكاء ، ولكن بشأن تصفيق السوق أو أي شيء آخر.

- إذا كنت لا تعمل على الشبكة ، فافصلها ، لأننا ، بصراحة ، متصلون باستمرار بـ Skype ، بـ "جهات الاتصال" ، بدافع العادة ، وفجأة سيتصل أحدهم. لا تنس إلغاء التنشيط.

نعم ، أريد أن تبكي لم تفعل شيئًا جديدًا - نفس الرغبة في المال ، نفس الرغبة في أن تصبح مشهورًا (على الرغم من أن الشهرة لن تتجاوز "المطبخ") ، نفس لعبة الإهمال والخلاف في العالم ، من مكتب التحقيقات الفيدرالي والولايات المتحدة وزارة الخارجية لسوء تنظيم العمل مع النسخ الاحتياطي وحماية المعلومات.

في فيروس Wanna Cry - النوع الجديد هجوم القراصنة، ransomware ، جعلت مستخدمي أجهزة الكمبيوتر والإنترنت في جميع أنحاء العالم يرتجفون. كيف يعمل فيروس Wanna Cry ، وهل من الممكن الحماية منه ، وإذا كان الأمر كذلك ، فكيف؟

12 مايو ، أجهزة الكمبيوتر قيد التشغيل أنظمة التشغيلتعرضت النوافذ حول العالم لأكبر هجوم في التاريخ. في الآونة الأخيرة. نحن نتحدث عن فيروس Wanna Cry (WNCRY، Wana Decrypt0r 2.0) ، الذي ينتمي إلى فئة Ransomware ، أي برامج الفدية التي تقوم بتشفير ملفات المستخدم وتطلب فدية لاستعادة الوصول إليها. في هذه الحالة ، نتحدث عن مبالغ تتراوح من 300 دولار إلى 600 دولار ، والتي يجب على الضحية تحويلها إلى محفظة معينة من عملات البيتكوين. يعتمد مقدار الفدية على الوقت المنقضي منذ الإصابة - بعد فترة زمنية معينة يرتفع.

تسبب هجوم الفدية في إلحاق الضرر بالعديد من الشركات والمؤسسات في جميع أنحاء العالم ، بما في ذلك شركة الاتصالات الإسبانية Telefonica والمستشفيات في المملكة المتحدة وشركة FedEx الأمريكية للتوصيل. سقطت الضربة الرئيسية المستخدمون الروسوالشركات. على ال هذه اللحظةتمكنت WannaCry من إصابة حوالي 57000 جهاز كمبيوتر ، بما في ذلك شبكات الشركات التابعة لوزارة الشؤون الداخلية والسكك الحديدية الروسية و MegaFon. كما أبلغ سبيربنك ووزارة الصحة عن هجمات على أنظمتهما.

انتشار فيروس Wanna Cry

من أجل عدم الانضمام إلى صفوف أولئك الذين أصيب جهاز الكمبيوتر الخاص بهم ، من الضروري فهم كيفية اختراق البرامج الضارة للنظام. يُصاب الكمبيوتر باستخدام ثغرة أمنية في بروتوكول SMB يسمح بالتنفيذ عن بُعد لرمز البرنامج. يعتمد على استغلال EternalBlue ، الذي تم إنشاؤه داخل جدران وكالة الأمن القومي الأمريكية (NSA) ونشره المتسللون.

يقوم ملف mssecsvc.exe الأصلي بتشغيل ملف آخر يسمى devmgmt.exe. ثم يتم فحص مجال التبديل ، ثم يتم إنشاء خدمة mssecsvc2.0. تقوم هذه الخدمة بتنفيذ ملف mssecsvc.exe بنقطة إدخال مختلفة عما كانت عليه عندما تم تشغيله لأول مرة. يحصل التشغيل الثاني على عنوان IP الخاص بالجهاز المصاب ويحاول الاتصال بمنفذ TCP 445 لكل عنوان IP داخل الشبكة الفرعية. عندما يتصل البرنامج الضار بجهاز بعيد بنجاح ، يتم إنشاء اتصال ونقل البيانات. على ما يبدو ، في مكان ما من عملية هذا النقل ، يتم استغلال ثغرة أمنية معروفة ، والتي تم إغلاقها بواسطة تحديث MS 17-010. في الوقت الحالي ، لا يوجد فهم كامل لحركة مرور SMB ، وتحت أي ظروف يمكن أن تنتشر البرامج الضارة باستخدام ثغرة أمنية.

يفحص ملف devmgmt.exe جميع محركات الأقراص ، بالإضافة إلى المجلدات المشتركة على الشبكة والأجهزة المتصلة المرتبطة بأحرف مثل "C: /" و "D: /" وما إلى ذلك. تبحث البرامج الضارة بعد ذلك عن الملفات ذات الامتدادات المدرجة في البرنامج (وأدناه) وتقوم بتشفيرها باستخدام تشفير 2048 بت RSA. أثناء تشفير الملفات ، يتم إنشاء مجلد "Tor /" ، حيث يتم وضع ملف tor.exe وملفات 9 dll التي يستخدمها. بالإضافة إلى ذلك ، يتم إنشاء taskdl.exe و taskse.exe. الأول يحذف الملفات المؤقتة والثاني يحذف @ [بريد إلكتروني محمي]، والتي تظهر للمستخدم نافذة بها طلب للدفع. ملف @ [بريد إلكتروني محمي]مسؤول فقط عن عرض الرسالة. يتم تشفير الملفات في الخلفية باستخدام devmgmt.exe.

بدأ ملف tor.exe بـ @ [بريد إلكتروني محمي]تبدأ هذه العملية الجديدة في الاتصال بعقد Tor. بهذه الطريقة ، يظل WannaCry مجهولاً من خلال تمرير كل حركة المرور الخاصة به عبر شبكة Tor.

كما هو معتاد في برامج الفدية ، يقوم البرنامج أيضًا بإزالة أي نسخ ظل على كمبيوتر الضحية لجعل عملية الاسترداد أكثر صعوبة. يتم ذلك باستخدام WMIC.exe و vssadmin.exe و cmd.exe

يستخدم WannaCry طرق مختلفةلمساعدتك على القيام بذلك. لذلك يتم استخدامه من قبل attrib.exe لتغيير علامة + h (إخفاء) وأيضًا بواسطة icacls.exe لإعطاء الحقوق الكاملة لجميع المستخدمين: "icacls. / منح الجميع: F / T / C / Q ".

يشار إلى أن البرنامج له بنية معيارية. من المحتمل أن تكون جميع الملفات القابلة للتنفيذ مكتوبة فيه أناس مختلفون. من المحتمل أن يعني هذا أن بنية البرنامج قد تسمح بتشغيل العديد من البرامج النصية الضارة.

بعد اكتمال التشفير ، يعرض البرنامج الضار نافذة فدية للملفات. النقطة المثيرة للاهتمام هي أن النافذة هي ملف قابل للتنفيذ ، وليست صورة أو ملف HTA أو ملف نصي.

يجب أن يفهم الضحايا أنه لا أحد يضمن أنه بعد دفع الفدية ، لن يكون الجهاز مشلولًا بعد الآن.

ما يجب القيام به الآن لتجنب الإصابة.

1. أصدرت Microsoft إصلاحًا لمشكلة EternalBlue في رقم MS17-010 في 14 مارس 2017.

لذلك ، يجب أن يكون الإجراء الأول والأهم للحماية من WannaCry هو تثبيت هذا التحديث الأمني لنظام Windows.

إن حقيقة أن العديد من المستخدمين ومسؤولي النظام لم يفعلوا ذلك بالتحديد كان السبب وراء مثل هذا الهجوم الواسع النطاق ، والذي لم يتم بعد تقييم الضرر الناجم عنه. صحيح أن التحديث مصمم لتلك الإصدارات من Windows ، والتي لم يتوقف دعمها بعد. نظرًا لارتفاع مستوى التهديد ، أصدرت Microsoft أيضًا تحديثات لأنظمة التشغيل القديمة مثل Windows XP و Windows 8 و Windows Server 2003. قم بتنزيلها.

2. لتقليل التهديد ، يجب عليك تثبيت آخر تحديثات نظام التشغيل Windows بشكل عاجل: ابدأ - كافة البرامج - Windows Update - البحث عن التحديثات - التنزيل والتثبيت.

3. يجب على أي مؤسسة لديها SMB متاحة للجمهور (المنافذ 139 ، 445) حظر حركة المرور الواردة على الفور.

4. يجب ألا ننسى النسخ الاحتياطي المنتظم للبيانات المهمة. يرجى ملاحظة أن WannaCry يستهدف الفئات التالية من الملفات:

- المستندات المكتبية الأكثر شيوعًا (.ppt ، .doc ، .docx ، .xlsx ، .sxi).

- بعض أنواع المستندات الأقل شيوعًا (.sxw ، .odt ، .hwp).

- المحفوظات وملفات الوسائط (.zip ، .rar ، .tar ، .bz2 ، .mp4 ، .mkv)

- ملفات البريد الإلكتروني (.eml ، .msg ، .ost ، .pst ، .edb).

- قواعد البيانات (.sql ، .accdb ، .mdb ، .dbf ، .odb ، .myd).

- ملفات المشروع ورموز المصدر (.php ، .java ، .cpp ، .pas ، .asm).

- مفاتيح وشهادات التشفير (.key ، .pfx ، .pem ، .p12 ، .csr ، .gpg ، .aes).

- تنسيقات الرسوم (.vsd ، .odg ، .raw ، .nef ، .svg ، .psd).

- ملفات الآلة الافتراضية (.vmx ، .vmdk ، .vdi).

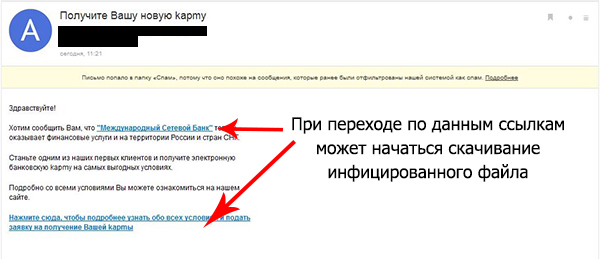

5. ضار البرمجياتقد يأتي عن طريق البريد الإلكتروني. يصاب الضحية بالعدوى من خلال النقر على المرفق الضار. في أغلب الأحيان ، نتحدث عن الملفات ذات الامتدادات js و exe ، وكذلك المستندات التي تحتوي على وحدات ماكرو ضارة (على سبيل المثال ، ملفات Microsoft Word). لذلك ، نوصيك بأن تكون متيقظًا فيما يتعلق بالرسائل البريدية التي تأتي عن طريق البريد الإلكتروني والقنوات الأخرى.

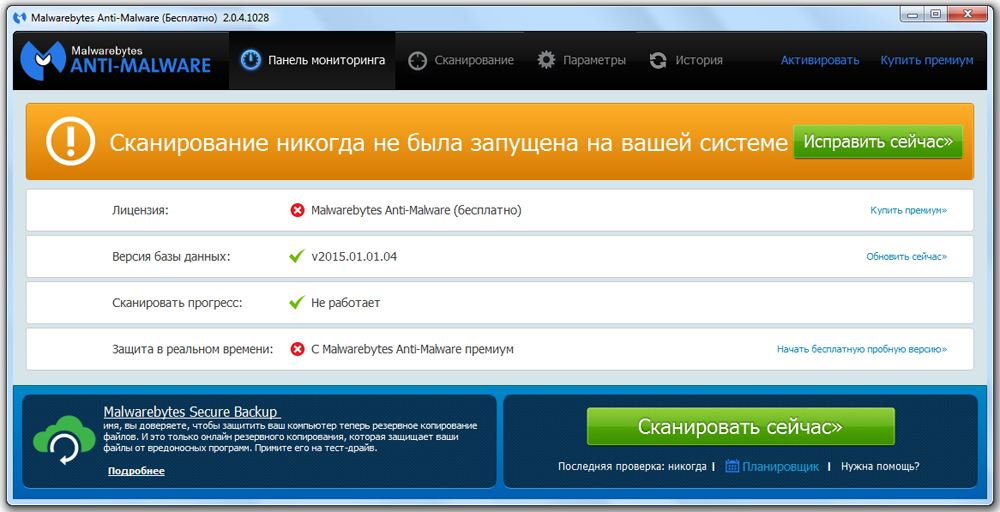

6. تأكد من استخدام برنامج مكافحة فيروسات محدث في وضع المراقبة ، إذا أمكن ، افحص النظام بحثًا عن التهديدات. مضاد الفيروسات الوحيد الذي يعثر على فيروس: ESET NOD32. إذا تم اكتشاف نشاط MEM: Trojan.Win64.EquationDrug.gen وإزالته ، فأعد تشغيل النظام ثم تأكد من تثبيت MS17-010. حاليًا ، هناك ثمانية أسماء معروفة للفيروس:

Trojan-Ransom.Win32.Gen.djd ؛

Trojan- Ransom.Win32.Scatter.tr ؛

Trojan-Ransom.Win32.Wanna.b ؛

Trojan-Ransom.Win32.Wanna.c ؛

تروجان رانسوم win32.Wanna.d ؛

Trojan-Ransom.Win32.Wanna.f ؛

Trojan-Ransom.Win32.Zapchast.i ؛

PDM: Trojan.Win32.Generic.

حتى إذا لم يتم تحديث النظام وحصل WannaCry على الكمبيوتر ، فإن حلول ESET NOD32 الخاصة بالشركات والمنزل على حد سواء تكتشف وتحظر جميع تعديلاتها بنجاح.

ملاحظة:إذا كان لا يزال من الممكن تجنب العدوى ، فلا يزال من المستحيل دفع المال للمهاجمين. أولاً ، حتى في حالة تحويل الأموال إلى محفظة Bitcoin المحددة ، لا أحد يضمن فك تشفير الملفات. ثانيًا ، لا يمكنك التأكد من أن الهجوم على نفس الكمبيوتر لن يتكرر ، وأن مجرمي الإنترنت لن يطلبوا فدية كبيرة. وأخيرًا ، ثالثًا ، سيكون الدفع مقابل "خدمة" فتح القفل بمثابة تشجيع لأولئك الذين يقومون بأنشطة إجرامية على الويب ويكونون بمثابة حافز لهم لتنفيذ هجمات جديدة.

فيروس رانسومواري أريدك، أو وانا ديكريبتور، وضرب عشرات الآلاف من أجهزة الكمبيوتر حول العالم. أثناء انتظار أولئك الذين يتعرضون للهجوم لإيجاد حل للمشكلة ، يجب على المستخدمين الذين لم يتأثروا بعد استخدام جميع خطوط الدفاع الممكنة. طريقة واحدة للتخلص من عدوى فيروسيةوللحماية من التوزيع من WannaCry ، يتم إغلاق المنفذين 135 و 445 ، حيث لا يتغلغل WannaCry فقط ، ولكن أيضًا معظم أحصنة طروادة والأبواب الخلفية والبرامج الضارة الأخرى في الكمبيوتر. هناك عدة وسائل لتغطية هذه الثغرات.

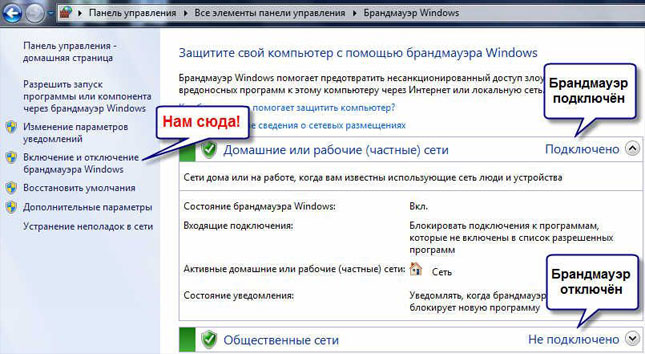

الطريقة الأولى: الحماية من WannaCry - باستخدام جدار الحماية

جدار الحماية ، المعروف أيضًا باسم جدار الحماية ، بالمعنى الكلاسيكي ، هو جدار يفصل بين أجزاء من المباني لحمايتها من الحريق. يعمل جدار حماية الكمبيوتر بطريقة مماثلة - فهو يحمي الكمبيوتر المتصل بالإنترنت من المعلومات غير الضرورية عن طريق تصفية الحزم الواردة. يمكن ضبط معظم برامج جدار الحماية ، بما في ذلك. وإغلاق منافذ معينة.

هناك أنواع عديدة من جدران الحماية. أبسط جدار حماية هو أداة Windows قياسية توفر الحماية الأساسية والتي بدونها لن يستمر الكمبيوتر حتى دقيقتين في حالة "نظيفة". جدران الحماية الخاصة بطرف ثالث - مثل تلك المضمنة في برامج مكافحة الفيروسات- العمل بكفاءة أكبر.

تتمثل ميزة جدران الحماية في أنها تحظر جميع الاتصالات التي لا تتطابق مع مجموعة القواعد المحددة ، أي العمل على مبدأ "كل ما هو غير مسموح ممنوع". لهذا السبب ، عند استخدام جدار حماية للحماية من فيروس WannaCry ، فمن المرجح أن تضطر إلى فتح المنافذ الضرورية بدلاً من إغلاق المنافذ غير الضرورية. يمكنك التأكد من أن جدار حماية Windows 10 يعمل عن طريق فتح إعدادات البرنامج من خلال البحث والانتقال إلى الخيارات المتقدمة. إذا كانت المنافذ مفتوحة بشكل افتراضي ، فيمكنك إغلاق 135 و 445 عن طريق إنشاء القواعد المناسبة من خلال إعدادات جدار الحماية في قسم الاتصالات الواردة.

ومع ذلك ، في بعض الحالات ، لا يمكن استخدام جدار الحماية. بدونها ، سيكون من الصعب توفير الحماية ضد البرمجيات الخبيثة WannaCry ، ولكن سيكون من الممكن إغلاق الثغرات الأكثر وضوحًا دون صعوبة كبيرة.

طريقة فعالة للحماية من Wana Descrypt0r موضحة في الفيديو!

الطريقة الثانية: منع انتشار الفيروس باستخدام منظف أبواب Windows Worms

منظف أبواب وديدان النوافذ- يزن هذا البرنامج البسيط 50 كيلوبايت فقط ويسمح لك بإغلاق المنافذ 135 و 445 وبعض المنافذ الأخرى بنقرة واحدة من فيروس WannaCry.

يمكنك تنزيل Windows Worms Doors Cleaner من الرابط: http://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

تحتوي نافذة البرنامج الرئيسية على قائمة بالمنافذ (135-139 ، 445 ، 5000) و معلومات مختصرةعنهم - بالنسبة للخدمات التي يتم استخدامها ، فهي مفتوحة أو مغلقة. بجانب كل منفذ يوجد رابط لسياسة أمان Microsoft الرسمية.

- لإغلاق المنافذ باستخدام Windows Worms Doors Cleaner بواسطة WannaCry ، تحتاج إلى النقر فوق الزر تعطيل.

- بعد ذلك ، سيتم استبدال الصليب الأحمر بعلامات اختيار خضراء ، وستظهر نقوش تشير إلى أن المنافذ قد تم حظرها بنجاح.

- بعد ذلك ، يجب إغلاق البرنامج وإعادة تشغيل الكمبيوتر.

الطريقة الثالثة. إغلاق المنافذ بتعطيل خدمات النظام

من المنطقي أن تكون المنافذ مطلوبة ليس فقط بواسطة فيروسات مثل WannaCry - في ظل الظروف العادية ، يتم استخدامها بواسطة خدمات النظام التي لا يحتاجها معظم المستخدمين ويمكن تعطيلها بسهولة. بعد ذلك ، لن تكون هناك حاجة لفتح المنافذ ، و البرمجيات الخبيثةلا أستطيع الدخول إلى الكمبيوتر.

إغلاق المنفذ 135

المنفذ 135 قيد الاستخدام من قبل الخدمة DCOM (COM الموزع)، وهو أمر ضروري لربط الكائنات على أجهزة مختلفة في الشبكة المحلية. نادراً ما تستخدم هذه التقنية في الأنظمة الحديثة ، لذلك يمكن تعطيل الخدمة بأمان. يمكن القيام بذلك بطريقتين - باستخدام أداة خاصة أو من خلال التسجيل.

باستخدام الأداة المساعدة ، يتم تعطيل الخدمة على النحو التالي:

في Windows Server 2003 والأنظمة الأقدم ، تحتاج إلى إجراء عدد من العمليات الإضافية ، ولكن نظرًا لأن فيروس WannaCry خطير فقط على الإصدارات الحديثة من نظام التشغيل ، فلا معنى للتطرق إلى هذه النقطة.

من خلال التسجيل يتم إغلاق المنفذ من برنامج الفيروسات WannaCry كما يلي:

- 1. يتم تشغيل محرر التسجيل (رجديت في نافذة التشغيل).

- 2. ابحث عن المفتاح HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Ole.

- 3. تتغير معلمة EnableDCOM من Y إلى N.

- 4. إعادة تشغيل الكمبيوتر.

يمكنك تحرير التسجيل فقط من حساب المسؤول.

منفذ الإغلاق 445

المنفذ 445 قيد الاستخدام بواسطة الخدمة نت بي تي- بروتوكول شبكة يسمح للبرامج القديمة التي تعتمد على NetBIOS API بالعمل على الشبكات الحديثة TCP / IP. إذا لم يكن هناك مثل هذا البرنامج القديم على الكمبيوتر ، فيمكن إغلاق المنفذ بأمان - سيؤدي ذلك إلى إغلاق المدخل الرئيسي لانتشار فيروس WannaCry. يمكنك القيام بذلك من خلال إعدادات اتصال الشبكة أو محرر التسجيل.

الطريقة الأولى:

- 1. فتح خصائص الاتصال قيد الاستخدام.

- 2. فتح خصائص TCP / IPv4.

- 3. الضغط على الزر "متقدم ..."

- 4. في علامة التبويب WINS ، حدد المربع بجوار "تعطيل NetBIOS عبر TCP / IP".

تحتاج إلى القيام بذلك لجميع اتصالات الشبكة. بالإضافة إلى ذلك ، يجدر تعطيل خدمة الوصول إلى الملفات والطابعة إذا لم يتم استخدامها - فهناك حالات عندما يصطدم WannaCry بجهاز كمبيوتر من خلاله.

الطريقة الثانية:

- 1. يفتح محرر التسجيل.

- 2. يتم البحث عن معلمات NetBT في قسم ControlSet001 لإدخالات النظام.

- 3. تتم إزالة المعلمة TransportBindName.

يجب أن يتم ذلك في الأقسام التالية:

- التحكم

- CurrentControlSet.

بعد اكتمال التحرير ، تتم إعادة تشغيل الكمبيوتر. لاحظ أن تعطيل NetBT سيؤدي إلى إيقاف خدمة DHCP.

استنتاج

وبالتالي ، للحماية من انتشار فيروس WannaCry ، تحتاج إلى التأكد من إغلاق المنفذين المعرضين للخطر 135 و 445 (يمكنك استخدام خدمات متنوعة لهذا الغرض) أو تشغيل جدار الحماية. بالإضافة إلى ذلك ، يجب تثبيت جميع تحديثات نظام Windows. لتجنب الهجمات في المستقبل ، يوصى دائمًا باستخدام أحدث إصدار من برنامج مكافحة الفيروسات.

لقد حدث أكبر هجوم إلكتروني في التاريخ. أصاب فيروس Wanna Cry ("أريد أن أبكي") عشرات الآلاف من أجهزة الكمبيوتر التي تعمل بنظام Windows من 70 دولة حول العالم. تم حظر الآلات المصابة بواسطة نافذة عليها نقش "انتباه. يتم تشفير الملفات المهمة. لاستعادة الوصول ، قم بتحويل 300 دولار. أصاب الفيروس المستشفيات والبنوك وشركات الاتصالات والهيئات الحكومية بشكل أكبر. اقرأ المزيد عن WannaCry وكيف يمكن للمستخدمين العاديين حماية أنفسهم منه في هذه المقالة.

كيف يعمل فيروس WannaCry

ينتشر فيروس WannaCry عبر المنفذ 445 ، والذي تستخدمه خدمة الوصول إلى الملفات. يتم تمكينه افتراضيًا على جميع أجهزة الكمبيوتر التي تعمل بنظام Windows. يستغل WannaCry ثغرة أمنية في بروتوكول SMBv1 القديم ، والذي يتم تمكينه أيضًا في الإعدادات القياسية. ينتقل WannaCry إلى جهاز الكمبيوتر من المواقع المصابة أو مع الفيروسات التي تعيد توجيه المنفذ 445 إلى هذا الكمبيوتر.

يفسر حجم هجوم القراصنة ، الذي وصفته وسائل الإعلام بنهاية العالم السيبراني ، بحقيقة أن قراصنة من مجموعة The Shadow Brokers تمكنوا من الوصول إلى تطورات وكالة الأمن القومي الأمريكية. وفقا لبوليتيكو ، استخدم المهاجمون برامج التجسسوكالة الأمن القومي.

ما الضرر الذي تسبب فيه الفيروس

أبلغت مئات الشركات حول العالم عن محاولات هجوم. في روسيا ، أعلنت MegaFon و Sberbank والعديد من شركات الاتصالات الأخرى عن الهجوم. كما عانت موارد وزارة الداخلية ، ومع ذلك ، تم صد الهجمات دون أي مشاكل وتم تجنب تسرب البيانات.

في بريطانيا ، أصيبت المستشفيات بالشلل بسبب الهجوم ؛ وفي ألمانيا ، عطل المتسللون أنظمة التحكم في أحد مراكز الإرسال الإقليمية السبعة ، مما تسبب في حدوث اضطرابات في حركة القطارات. في إسبانيا ، عانت شركة اتصالات كبرى.

في بريطانيا ، أصيبت المستشفيات بالشلل بسبب الهجوم ؛ وفي ألمانيا ، عطل المتسللون أنظمة التحكم في أحد مراكز الإرسال الإقليمية السبعة ، مما تسبب في حدوث اضطرابات في حركة القطارات. في إسبانيا ، عانت شركة اتصالات كبرى.

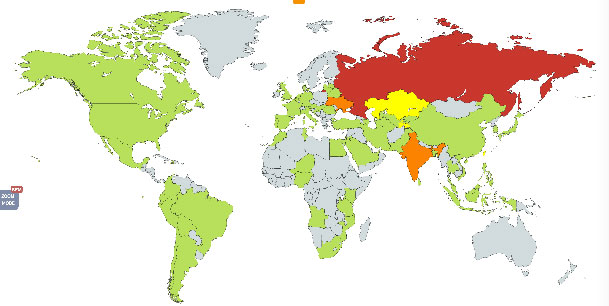

خريطة الهجمات المسجلة

ليس خطأ مايكروسوفت

أصدرت Microsoft إصلاحًا لمشكلة ETERNALBLUE مرة أخرى في مارس 2017 في النشرة MS17-010. ولكن كما يحدث غالبًا ، تجاهل العديد من الشركات والمستخدمين التحديث.

كيفية التحقق من وجود تهديد

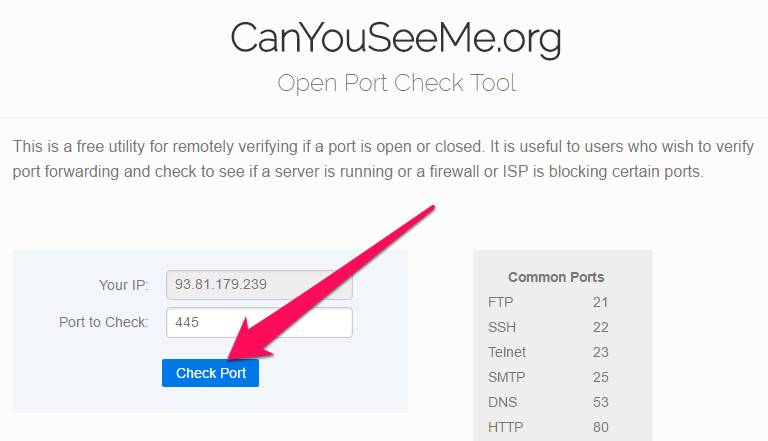

الخطوة 2. في العمود ميناء للتحققأدخل القيمة 445 و اضغط تحقق من الميناء.

الخطوة الثالثة. إذا استجابت الخدمة للطلب برسالة: » خطأ: لم أتمكن من رؤية الخدمة الخاصة بك على 93.81.179.239 على المنفذ (445) السبب: انقضاء مهلة الاتصال"- المنفذ 445 بجهاز الكمبيوتر الخاص بك مغلق. انت آمن.

الخطوة الثالثة. إذا استجابت الخدمة للطلب برسالة: » خطأ: لم أتمكن من رؤية الخدمة الخاصة بك على 93.81.179.239 على المنفذ (445) السبب: انقضاء مهلة الاتصال"- المنفذ 445 بجهاز الكمبيوتر الخاص بك مغلق. انت آمن.

إذا كان المنفذ 445 مفتوحًا ، فهناك خطر إصابة جهاز الكمبيوتر الخاص بك بفيروس WannaCry. في هذه الحالة ، استخدم التعليمات أدناه.

كيف تغلق المنفذ 445 وتحمي نفسك من الفيروسات

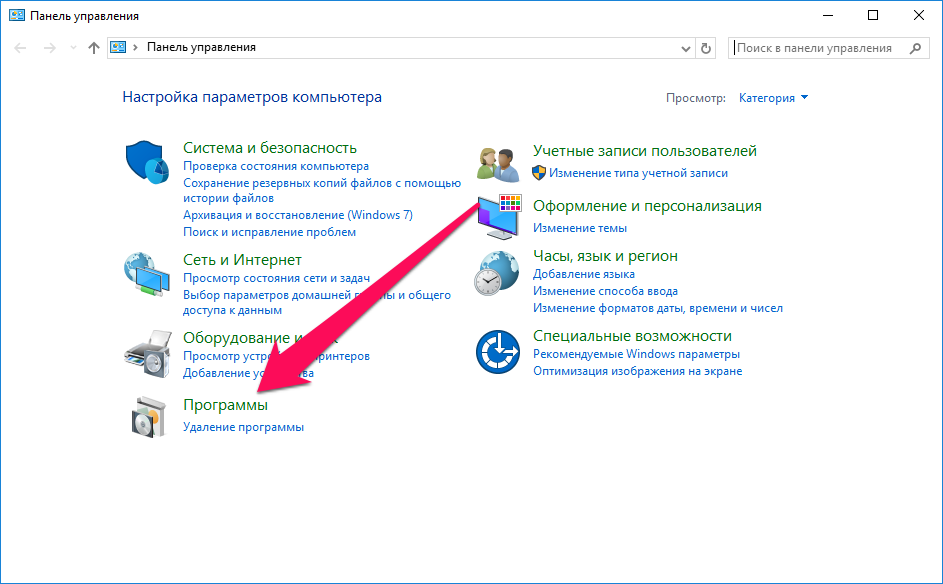

الخطوة الأولى. تشغيل " لوحة التحكم».

الخطوة 2. انتقل إلى " البرامج».

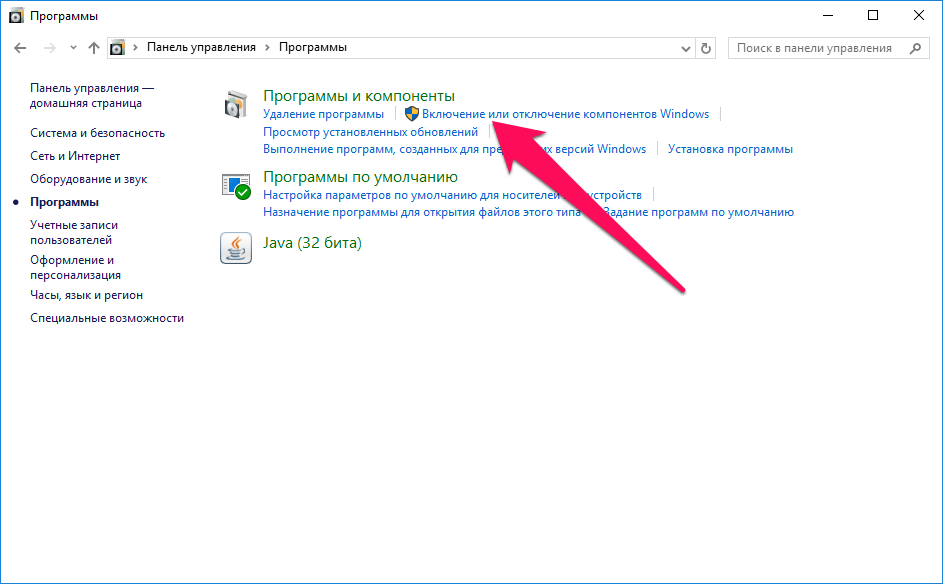

الخطوة 3. حدد " تشغل أو إيقاف ميزات ويندوز».

الخطوة 3. حدد " تشغل أو إيقاف ميزات ويندوز».

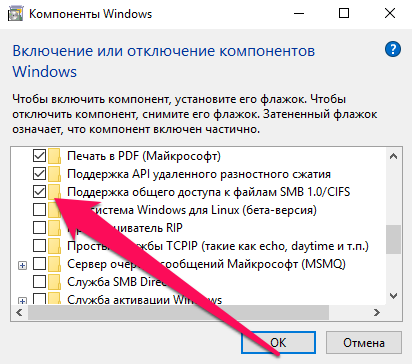

الخطوة 4. قم بإلغاء تحديد المربع " دعم لمشاركة ملفات SMB 1.0 / CIFS"، صحافة " نعم"وأعد تشغيل الكمبيوتر.

الخطوة 4. قم بإلغاء تحديد المربع " دعم لمشاركة ملفات SMB 1.0 / CIFS"، صحافة " نعم"وأعد تشغيل الكمبيوتر.

بعد تعطيل هذا المكون القياسي ، لن يكون هناك خطر الإصابة بفيروس WannaCry.

بعد تعطيل هذا المكون القياسي ، لن يكون هناك خطر الإصابة بفيروس WannaCry.