تحديث ويندوز ضد برامج الفدية. هاجمت Wana Decrypt0r ransomware العشرات من الشركات والمؤسسات في جميع أنحاء العالم في وقت واحد

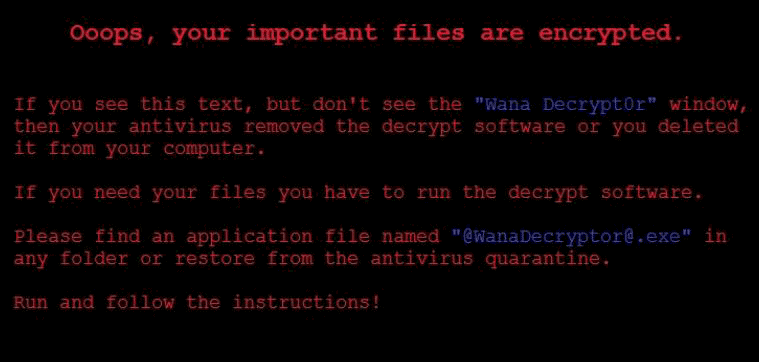

يقوم برنامج WannaCry decrypt0r بتشفير بيانات المستخدم. ببساطة - بعد عمل الفيروس ، لن تتمكن من فتح صورك ومستنداتك وما إلى ذلك.

إذا أصيب جهاز الكمبيوتر الخاص بك بهذا الفيروس ، فسترى لافتة تطالب بدفع فدية. يتطلب الفيروس أموالاً بالعملة المشفرة ، المبلغ حوالي 600 دولار أمريكي.

من المهم التأكيد على أن أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows فقط هي التي تتأثر بالفيروس.

كيفية تأمين جهاز الكمبيوتر الخاص بك من هجوم WannaCry decrypt0r

1. من الموقع الرسمي لشركة Microsoft (فقط من المسؤول!) قم بتنزيل "تصحيح" خاص لإصدار نظام التشغيل الخاص بك. قم بتثبيت التصحيح (تشغيل واتبع تعليمات البرنامج).

نظرًا لأن العديد من الأشخاص في العالم لا يزالون يستخدمون نظام التشغيل Windows XP ، على الرغم من حقيقة أنه لم يعد مدعومًا ، فقد أصدرت شركة المطورين تصحيحًا لهذا الإصدار من نظام التشغيل.

2. لا تنس أنه الآن يجب أن تكون حريصًا بشكل خاص على جميع الروابط والمرفقات التي تأتي إلى بريدك الإلكتروني. حتى إذا تم إرسال رابط أو ملف إليك من قبل شخص تعرفه جيدًا ، فلا تقم بتنزيل أي شيء على جهاز الكمبيوتر الخاص بك!

3. على الأقل مؤقتًا ، لا يجب عليك زيارة المواقع المشبوهة ، وبالتالي ، قم بتنزيل أي محتوى منها.

4. إذا لم تكن قد أصبت بالفيروس بعد ، ولكنك تخشى منه ، فقم بنسخ بياناتك المهمة احتياطيًا إلى وسيط مستقل (محرك أقراص محمول أو محرك أقراص ثابت خارجي أو محرك أقراص مضغوطة أو محرك أقراص DVD).

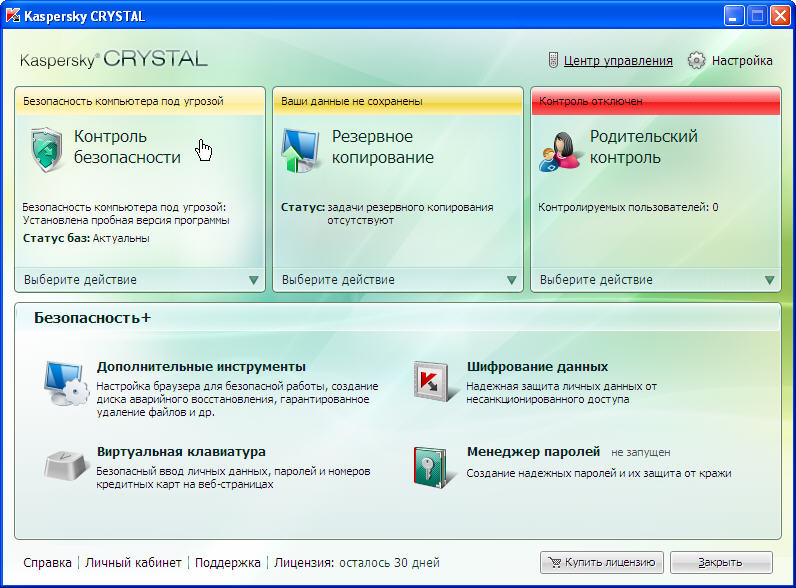

تذكر أن الوجود المعتاد لمضاد فيروسات على جهاز الكمبيوتر (حتى الأكثر شهرة وتكلفة) لن يحفظ بياناتك من فيروس رانسوم وير هذا إذا لم تكن أنت نفسك حريصًا ومتيقظًا! على الرغم من التقارير المتفائلة لبعض وسائل الإعلام ، لا يزال العالم ينشط في نشر هذا الفيروس.

في مساء الجمعة ، 12 مايو ، أصبح معروفًا بهجوم فيروس WannaCry على عدد من الوكالات الحكومية الكبيرة والشركات الخاصة. وبحسب أحدث البيانات ، أصيب أكثر من 230 ألف جهاز كمبيوتر في أكثر من 100 دولة بالعالم. وهكذا ما هو معروف هذه اللحظةعن هذا الفيروس الخطير؟

ما هو الفيروس؟

بحكم طبيعة التوزيع ، يعد WannaCry (المعروف أيضًا باسم Wana Decrypt0r 2.0) دودة ، أي باستخدام ثغرة أمنية ، يخترق الكمبيوتر ، ويقوم بعمله القذر ، ثم يرسل نسخه إلى أجهزة الكمبيوتر الأخرى. الحصول على الكمبيوتر فيروس WannaCryيقوم بتشفير الملفات المهمة ويعرض إشعارًا يفيد بأن الملفات مشفرة وأنك بحاجة إلى دفع ما بين 300 دولار و 600 دولار بعملة البيتكوين لفك تشفيرها. يستخدم هذا الفيروس ثغرة أمنية في نظام التشغيل Windows تُعرف باسم ETERNALBLUE. أغلقت Microsoft هذه الثغرة الأمنية مرة أخرى في مارس بإصدار التصحيح MS17-010 ، ولكن كما أظهر الهجوم ، لم يتمكن الجميع من تثبيت هذا التحديث أو ببساطة لم يرغبوا في القيام بذلك. تم الحديث عن هذه الثغرة الأمنية على نطاق واسع بعد أن نشرت مجموعة القراصنة ShadowBrokers كود المصدر لبرامج مراقبة وكالة الأمن القومي الأمريكية. استخدمت هذه البرامج ETERNALBLUE للتسلل إلى أجهزة الكمبيوتر لمواطني الولايات المتحدة والدول الأخرى التي كانت تراقبها وكالة الأمن القومي.

من الذي خلق الفيروس ولأي غرض؟

لسوء الحظ ، لا أحد يستطيع إعطاء إجابة دقيقة على هذا السؤال حتى الآن. لا يوجد سوى إصدارات وافتراضات.

النسخة 1.بعد ساعات قليلة من بدء الهجوم ، سارع الإعلام الغربي إلى إلقاء اللوم على "المتسللين الروس" الأسطوريين في كل شيء ، والذي يقصدون به المتسللين الذين يعملون لصالح الحكومة الروسية وأجهزة المخابرات الروسية. الآن ، عندما أصبح معروفًا أن معظم أجهزة الكمبيوتر المصابة موجودة في روسيا ووزارة الشؤون الداخلية والسكك الحديدية الروسية ومشغلي الاتصالات وغيرها من الشركات والمؤسسات المهمة على وجه الخصوص ، عانت من الفيروس ، فمن الواضح للجميع أن هذا الإصدار غير مقبول على الإطلاق. بالإضافة إلى ذلك ، فإن وجود هؤلاء "المتسللين الروس" لم يثبت بعد لأي شخص. التتبع الروسي الوحيد في هذه الحالة هو أن الرسالة التي عرضها الفيروس موجودة لغات مختلفةالأكثر كفاءة تم تجميعها باللغة الروسية. لذا فإن احتمالية أن يكون المتحدثون باللغة الروسية هم من تسببوا في الإصابة بالفيروس مرتفع للغاية.

الإصدار 2.النسخة الأكثر وضوحًا هي أن مؤلفي الفيروس هم مجرمو إنترنت عاديون يريدون كسب أموال سهلة. استخدموا مصادر أداة التجسس التابعة لوكالة الأمن القومي ، والتي يمكن العثور عليها على الشبكة ، وإضافتها إلى فيروس رانسوم وير ، واختاروا الشركات الكبيرةوالمؤسسات فقط لأن هذه الشركات لديها معلومات مهمة جدًا لا تريد أن تخسرها ، وستضطر لدفع المال للمهاجمين.

الإصدار 3.وفقًا لهذا الإصدار ، فإن مؤلفي الفيروس هم أيضًا مجرمو إنترنت فقط ، لكنهم لم يكونوا مهتمين على الإطلاق بالأموال التي يمكنهم الحصول عليها من الضحايا ، ولكن في قواعد البيانات التي يسرقونها من أجهزة الكمبيوتر المصابة. يمكنهم بعد ذلك بيع هذه المعلومات بشكل مربح للغاية. وهذا هو سبب تعرض العديد من هياكل الدولة ومؤسسات الميزانية للهجوم.

الإصدار 4.يقوم شخص ما بمساعدة فيروس بالتحقيق في الموقف ببساطة ويريد معرفة مدى حماية أنظمة الكمبيوتر المهمة المختلفة ، ومدى سرعة استجابة مسؤولي النظام وخدمات أمن الشركة ، ومدى اختراق الفيروس وما هي المعلومات المهمة التي يمكنه سرقتها. من قد يكون مهتمًا بهذا؟ ربما إرهابيين أو خدمات خاصة من بعض الدول أو حتى الشركات الدولية الكبرى؟

بعد نشر هذا المقال ، أصبح معروفًا أن خبراء شركة مكافحة الفيروسات Symantec ، بعد أن درسوا كود WannaCry ، وجدوا أوجه تشابه مع أدوات القرصنة التي كان يستخدمها قراصنة من مجموعة Lazarus. اكتسبت مجموعة القراصنة هذه سمعة سيئة بعد اختراق Sony Pictures في عام 2014. يربط العديد من الخبراء هذه المجموعة بالقيادة كوريا الشمالية. ومع ذلك ، لم يكن من الممكن بعد إثبات أن لعازر هم من صنع WannaCry.

ماذا علي أن أفعل لتجنب الإصابة بالفيروس؟

تحدث حالات الإصابة بفيروس WannaCry بشكل أساسي في شبكات المنظمات والمؤسسات الكبيرة ، ولكن نظرًا لعشوائية انتشار الفيروس ، يمكن أيضًا أن تتأثر المكاتب الصغيرة والمستخدمين المنزليين العاديين. من أجل حماية نفسك يجب عليك:

- تحديث نظام التشغيل:

- إذا قمت بتثبيت نظام التشغيل: Windows 7 و Windows 8.1 و Windows 10 ، فما عليك سوى تحديث النظام في الوضع العادي عبر تحديث أوتوماتيكي(إذا لم يكن ذلك ممكنًا لأي سبب من الأسباب ، فيرجى اتباع الرابط وتنزيل التصحيح لإصدار نظام التشغيل الخاص بك يدويًا).

- إذا كنت تستخدم إصدارًا أقدم (على سبيل المثال: Windows XP) ، فاتبع هذا الارتباط وقم بتنزيل التصحيح الخاص بإصدار نظام التشغيل الخاص بك.

- تأكد من تثبيت أحدث إصدار من برنامج مكافحة الفيروسات (يمكن أيضًا أن يكون مجانيًا ، على سبيل المثال: Avast Free) أو إذا كان مثبتًا بالفعل ، فقم بتحديثه إلى احدث اصدارولا تقم بإيقاف تشغيل التحديثات التلقائية ، حيث يقوم بائعو برامج مكافحة الفيروسات أيضًا بمراقبة الموقف ومحاولة الاستجابة للتهديدات الجديدة في الوقت المناسب.

- اتخذ هذه الاحتياطات البسيطة:

- لا تقم بتنزيل الملفات من المواقع والمواقع المشبوهة التي تزورها لأول مرة.

- لا تفتح الروابط والملفات في رسائل البريد الإلكتروني إذا كنت لا تعرف المرسل أو إذا كانت الرسالة تبدو لك مريبة. غالبًا ما تحتوي مثل هذه الرسائل على نوع من المعلومات المخيفة ، على سبيل المثال ، أنك فعلت شيئًا ما والآن ستُعاقب على ذلك. لا تستسلم ولا تتسرع في النقر فوق أي مكان ، فهذه خدعة نفسية قياسية للمحتالين المختلفين.

- لا تقم بإدخال محركات أقراص فلاش وأقراص الآخرين في الكمبيوتر ، بل وأكثر من ذلك ، تلك الموجودة في مكان ما في الشارع.

ماذا تفعل إذا أصيب جهاز الكمبيوتر الخاص بك بـ WannaCry؟

من نواحٍ عديدة ، سيحدد ما تفعله فور الإصابة بعد الإصابة ومدى سرعة القيام بذلك ما إذا كان بإمكانك حفظ ملفاتك أم لا. لا ننصحك بالدفع للمتطفلين ، ولن يضمن أحد أن ملفاتك سيتم فك تشفيرها بالفعل ، ولا يجب عليك ببساطة تشجيع مجرمي الإنترنت. إذا قررت الدفع وتم فك تشفير الملفات بالفعل ، فإننا لا نزال ننصحك بتنظيف جهاز الكمبيوتر الخاص بك من الفيروسات حتى إعادة تثبيت نظام التشغيل بالكامل ، لأنه من غير المعروف ما هي الأبواب الخلفية ("الأبواب الخلفية") التي سيترك الفيروس وراءها. احتمالية عودة العدوى عالية جدًا.

انتباه! في وقت كتابة هذا المقال ، لم تكن هناك طرق لفك تشفير الملفات المشفرة بواسطة WannaCry ، ولكن توجد الآن طريقة للحصول على مفتاح فك التشفير على إصدارات 32 بت من نظام التشغيل Windows (التفاصيل في نهاية المقالة). ميزة هذه الطريقة هي أنه لا يمكنك إيقاف تشغيل الكمبيوتر وتشغيل أي برامج حتى لا تقوم بالكتابة فوق هذا المفتاح. لذلك ، فإن التعليمات الواردة أدناه قديمة ولن تكون ذات صلة إلا إذا كنت بحاجة ماسة إلى استعادة التشغيل العادي لجهاز الكمبيوتر الخاص بك ، ولم تكن هناك حاجة إلى البيانات المشفرة.

إذن ما الذي يجب القيام به:

- قم بإيقاف تشغيل الإنترنت وإيقاف تشغيل الكمبيوتر في أسرع وقت ممكن. لا يمكن للفيروس تشفير جميع الملفات على الفور ، فكلما تفاعلت بشكل أسرع ، زاد عدد الملفات التي يمكنك حفظها.

- قم بتشغيل جهاز كمبيوتر من قرص مضغوط مباشر / قرص DVD / USB (إذا كنت لا تعرف ما هو عليه ، فمن الأفضل الاتصال بمعالج مألوف أو مركز خدمة) ومسح جميع الأقراص باستخدام أدوات مساعدة متنوعة لمكافحة الفيروسات (على سبيل المثال ، Dr. .Web CureIT أو أداة إزالة الفيروسات Kaspersky)

- إذا تم اكتشاف فيروس وإزالته ، انسخ في مكان ما تلك الملفات التي تظل غير مشفرة.

- يمكنك تشغيل جهاز الكمبيوتر الخاص بك في الوضع العادي. إذا كان النظام يعمل بشكل طبيعي ولم يظهر الفيروس نفسه بأي شكل من الأشكال ، فقم بتثبيت تصحيح لإصدار Windows الخاص بك لإغلاق الثغرة الأمنية (أو إعادة تثبيت نظام التشغيل بالكامل). قم بتثبيت برنامج مكافحة فيروسات جديد. قم بفحص جهاز الكمبيوتر الخاص بك بحثًا عن الفيروسات مرة أخرى.

- إذا لم يتمكن الفيروس من حذف النسخة الاحتياطية من نظام الملفات ، يمكنك محاولة استعادة الملفات باستخدام برنامج ShadowExplorer.

في 13 مايو ، ظهر تقرير في الصحافة أن أخصائي أمن كمبيوتر بريطاني معروف على الإنترنت باسم

اليوم ، 12 مايو 2017 ، الشركات والمؤسسات من أكثرها دول مختلفةبدأ في جميع أنحاء العالم (بما في ذلك روسيا) في الإبلاغ على نطاق واسع عن هجمات Wana Decrypt0r ransomware ، والتي تُعرف أيضًا باسم WCry و WannaCry و WannaCrypt0r و WannaCrypt.

يقوم WannaCry / WanaCrypt0r 2.0 بالفعل بتشغيل قاعدة ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

من المعروف الآن أن Wana Decrypt0r قد أصابت عشرات الآلاف من الأجهزة في غضون ساعات. لذلك ، وفقًا لمتخصصي Avast ، تجاوز عددهم بالفعل 57000 ، والأهداف الرئيسية لمشغلي البرامج الضارة هي روسيا وأوكرانيا وتايوان.

خريطة الإصابات

خريطة الإصابات من بين ضحايا هجمات برامج الفدية شركة الاتصالات السلكية واللاسلكية الكبيرة Telefonica ، وشركة الغاز Natural Gas ، ومورد الكهرباء Iberdrola ، وبنك Santander ، وشركة الاستشارات KPMG ، بالإضافة إلى العديد من المؤسسات الطبية في المملكة المتحدة ، التي أصدرت تحذيرًا من خدمة الصحة الوطنية. البلد.

بالإضافة إلى ذلك ، ذكر صحفيو Meduza أن برنامج فدية هاجم Megafon في روسيا. يقتبس المنشور بيتر ليدوف ، مدير العلاقات العامة للشركة:

هناك مشكلة ، إنها مترجمة. كلنا نبدو مثل إنجلترا. تم تشفير أجهزة الكمبيوتر وطلب فدية. التخطيط هو نفسه.

هناك إخفاقات في الوصول إلى البيانات ، لكن المكاتب مغلقة بالفعل ، لذا لا توجد مشاكل كبيرة. اتصالنا يعمل بشكل طبيعي ولا يؤثر على المشتركين بأي شكل من الأشكال. أثر ذلك على العمل في الخدمة: أي إذا اتصل المشترك بالمشغل ، فسيكون قادرًا على توصيل بعض الخدمات باستخدام الأوامر الصوتية ، لكنه لن يتمكن من تسجيل الدخول إلى حسابك ، لأن جهاز الكمبيوتر الخاص به معطل لأسباب أمنية.

لدينا أجهزة كمبيوتر مصابة بفيروس. هناك عدد غير قليل منهم. من الصعب تقدير العدد ، لدينا شركة ضخمة. أغلقنا الشبكات حتى لا ينتشر كل هذا.

لا أستطيع أن أقول بالضبط متى بدأ الهجوم علينا. تقريبا في فترة ما بعد الظهر. أجد صعوبة في تحديد المناطق التي.

يشير المنشور أيضًا إلى أن Wana Decrypt0r هاجم وزارة الشؤون الداخلية ولجنة التحقيق في الاتحاد الروسي ، ومع ذلك ، نفى الممثلون الرسميون للإدارات هذه المعلومةوادعاء أن "العمل المخطط جار على الدائرة الداخلية".

تجدر الإشارة إلى أنه في مارس 2017 ، عالجت Microsoft مشكلة ETERNALBLUE في النشرة MS17-010 ، ومع ذلك ، كما يحدث دائمًا ، فإن العديد من الشركات والمستخدمين ليسوا في عجلة من أمرهم لتثبيت التحديثات. في الواقع ، نشهد الآن عواقب الإهمال الواسع النطاق للأمن.

في الوقت الحالي ، تم بالفعل إنشاء خريطة يمكنك من خلالها مراقبة انتشار Wana Decrypt0r في الوقت الفعلي.

محدث. 22:45

وأفادت "إنترفاكس" بأن الممثلين الرسميين لوزارة الداخلية أكدوا حقيقة الهجوم على خوادمهم.

"قسم 12 مايو تقنيات المعلومات، حماية الاتصالات والمعلومات (DITSiZI) التابعة لوزارة الشؤون الداخلية لروسيا ، تم تسجيل هجوم فيروسي في حواسيب شخصيةالإدارات التي تعمل بنظام التشغيل Windows. في الوقت الحالي يتم ترجمة الفيروس. محتجز الأعمال الهندسيةتقول إيرينا فولك ، الممثلة الرسمية لوزارة الشؤون الداخلية ، "لتدميرها وتحديث الحماية من الفيروسات".

كتبت Interfax أيضًا أن متخصصي Kaspersky Lab قد سجلوا بالفعل حوالي 45000 هجوم Wana Decrypt0r ، والتي حدثت في 74 دولة حول العالم ، وكانت روسيا هي الأكثر إصابة.

في مساء يوم 12 مايو 2017 ، اجتاح 74 دولة فيروس تشفير جديد أصاب شبكات الكمبيوتر ليس فقط وليس الكثير من المستخدمين الخاصين كما أصاب الشركات التي يعتمد الملايين من الناس على نشاطها المعلوماتي. كانت روسيا الطرف الأكثر تضررًا من تصرفات المتسللين.

ما هي تكلفة إصابة قواعد بيانات وزارة الشؤون الداخلية والسكك الحديدية الروسية و MegaFon وغيرها من المنظمات الكبيرة. اقرأ عن فيروس التشفير الجديد بتاريخ 12-13 مايو 2017 في مواد الموقع

New ransomware virus مايو 2017 - ما هو جوهر الفيروس؟

يقوم فيروس التشفير ، بالدخول إلى الكمبيوتر ، بتشفير الملفات المخزنة عليه (المستندات ، الصور ، مقاطع الفيديو ، إلخ). بعد ذلك ، يحاول المستخدم فتح ملف معين ، بدلاً من مستند ، يتلقى نافذة يُطلب فيها تحويل مبلغ مرتب من عملات البيتكوين (من 300 إلى 600 دولار من عملات البيتكوين) إلى حساب المهاجمين. رداً على ذلك ، سيتم فك تشفير بيانات المستخدم المزعومة.

لا تتبع المحتالين بأي حال من الأحوال ولا تدفع لهم المبلغ المطلوب.أولاً ، ليس من المؤكد أنك ستتلقى مفتاح فك التشفير ، وثانيًا ، ينشغل كبار المبرمجين الآن بدراسة هذا الفيروس. بمجرد العثور على حل ، سيتم نشره على المواقع الإلكترونية لشركات مكافحة الفيروسات الرائدة.

New ransomware virus مايو 2017: من يقف وراء إنشاء الفيروس؟

أولاً ، ظهرت معلومات على الويب في يجب إلقاء اللوم على المتسللين الروس مرة أخرى. ومع ذلك ، لم يكتسب هذا الإصدار شعبية حتى بين وكالات الاستخبارات الغربية ، حيث تلقت أجهزة الكمبيوتر الروسية الحصة الأكبر من العدوى نتيجة هجوم إلكتروني واسع النطاق.

ضابط المخابرات الأمريكية السابق إدوارد سنودندعا جذور هذه المشكلة في تطوير الوكالة التجسس الأمن القومي(البنك العربي الوطني)

قرار وكالة الأمن القومي إنشاء أدوات لمهاجمة الأمريكيين البرمجياتالآن يهدد حياة المرضى في المستشفيات. على الرغم من التحذيرات ، طورت وكالة الأمن القومي مثل هذه الأدوات. اليوم نرى ما يستحق ".

صحيح ، تجدر الإشارة إلى أن المبرمجين من المملكة المتحدة تمكنوا عن طريق الصدفة من وقف انتشار الفيروس. مبرمج MalvareTech وزميله داريان هاساكتشف أن فيروس رانسوم وير جديد يصل إلى عنوان غير مفهوم على الويب ، يتكون من مجموعة من الأحرف غير المتماسكة. سجل المبرمجون هذه المجموعة كاسم مجال. وعلى الفور توقف الهجوم الإلكتروني.

ومن الجدير بالذكر أن هذا الإجراء قد يكون مؤقتًا إذا قام المتسللون بتغيير العنوان في الفيروس. لكن بالنسبة للمبرمجين ، اتضح أن هذا التوقف المؤقت مفيد جدًا.

كيف تحمي نفسك من فيروس رانسوم وير وكيف لا تصبح ضحية له؟

من أجل حماية نفسك من فيروس تشفير جديد (أو ، كما تم تسميته بالفعل ، فيروس رانسوم وير) ، من الضروري تحديث نظام التشغيل في الوقت المناسب واستخدام النسخ الاحتياطية.

عفا عليها الزمن أنظمة التشغيلمهم جدا للتحديث. بعد كل شيء ، لقد تم بالفعل إخراجهم من الحماية وهم أكثر الأنظمة عرضة للهجوم من قبل الفيروسات.

لا تفتح المرفقات في رسائل البريد الإلكتروني الواردة من الغرباء. يمكن للفيروس أن يدخل جهاز الكمبيوتر الخاص بك مع ملف مفتوح. لذلك ، قم دائمًا بتصفية الرسائل وحتى إذا حدث لك الدخول داخل الرسالة ، فلا تهتم بأي حال من الأحوال بمرفق من مرسل غير معروف.

لاكتشاف الإمكانات الملفات الخبيثة، يجب عليك تمكين خيار "إظهار امتدادات الملفات" في إعدادات Windows. يقول الخبراء أنك بحاجة إلى الابتعاد عن ملفات مثل exe. ، .scr. و. vbs.

يواصل فيروس Wanna Cry ransomware الجديد لعام 2017 مسيرته القمعية عبر الويب ، مما يؤدي إلى إصابة أجهزة الكمبيوتر وتشفير البيانات المهمة. كيف تحمي نفسك من برامج الفدية ، وحماية Windows من برامج الفدية الضارة - هل تم إصدار تصحيحات لفك تشفير الملفات ومعالجتها؟

يستمر برنامج Wanna Cry Ransomware الجديد لعام 2017 في إصابة أجهزة الكمبيوتر الخاصة بالشركات والخاصة. يبلغ إجمالي الضرر الناجم عن هجوم الفيروس مليار دولار. في غضون أسبوعين ، أصاب فيروس الفدية ما لا يقل عن 300000 جهاز كمبيوتر ، على الرغم من التحذيرات والتدابير الأمنية.

فيروس التشفير 2017 ، ما هو - كقاعدة عامة ، يمكنك "التقاط" ، على ما يبدو ، على أكثر المواقع غير الضارة ، على سبيل المثال ، خوادم البنوك التي يمكن للمستخدم الوصول إليها. بمجرد الوصول إلى القرص الصلب للضحية ، "يستقر" برنامج الفدية في مجلد نظام System32. من هناك ، يقوم البرنامج فورًا بتعطيل برنامج مكافحة الفيروسات ويدخل "التشغيل التلقائي". بعد كل إعادة تشغيل ، يتم تشغيل برنامج الفدية في السجل ، ويبدأ عمله القذر. يبدأ برنامج الفدية في تنزيل نسخ مشابهة من برامج مثل Ransom و Trojan. كما أنه ليس من غير المألوف أن تقوم برامج الفدية بإجراء النسخ المتماثل ذاتيًا. يمكن أن تكون هذه العملية مؤقتة ، أو قد تستغرق أسابيع - حتى تلاحظ الضحية وجود خطأ ما.

غالبًا ما يتنكر برنامج الفدية في صورة صور عادية أو ملفات نصية ، لكن الجوهر دائمًا هو نفسه - إنه ملف قابل للتنفيذ بامتداد. exe ، .drv ، .xvd ؛ في بعض الأحيان - libraries.dll. غالبًا ما يكون للملف اسم غير ضار تمامًا ، مثل "document. doc "أو" picture.jpg"، حيث تتم كتابة الامتداد يدويًا ، ويتم إخفاء نوع الملف الحقيقي.

بعد اكتمال التشفير ، يرى المستخدم مجموعة من الأحرف "العشوائية" في الاسم والداخل بدلاً من الملفات المألوفة ، ويتغير الامتداد إلى حرف غير معروف حتى الآن - .NO_MORE_RANSOM و .xdata وغيرها.

2017 Wanna Cry ransomware virus - كيف تحمي نفسك. أود أن أشير على الفور إلى أن Wanna Cry هو بالأحرى مصطلح جماعي لجميع فيروسات الفدية وفيروسات الفدية في الآونة الأخيرةأجهزة الكمبيوتر الأكثر إصابة. لذلك ، سوف نتحدث عن الحماية ضد Ransom Ware ransomware ، والتي يوجد منها عدد كبير: Breaking.dad ، NO_MORE_RANSOM ، Xdata ، XTBL ، Wanna Cry.

كيفية حماية Windows من برامج الفدية الضارة. كما نُشر سابقًا ، تخترق برامج التشفير مثل Wanna Cry النظام ، باستخدام ثغرة "مصححة" - EternalBlue من خلال بروتوكول منفذ SMB.

حماية Windows Ransomware 2017 - القواعد الأساسية:

تحديث Windows ، الانتقال في الوقت المناسب إلى نظام تشغيل مرخص (ملاحظة: لم يتم تحديث إصدار XP)

تحديث قواعد بيانات مكافحة الفيروسات وجدران الحماية عند الطلب

عناية فائقة عند تنزيل أي ملفات (يمكن أن تؤدي "القطط" اللطيفة إلى فقدان جميع البيانات)

النسخ الاحتياطي للمعلومات الهامة إلى الوسائط القابلة للإزالة.

فيروس الفدية 2017: كيفية علاج وفك تشفير الملفات.

بالاعتماد على برنامج مكافحة الفيروسات ، يمكنك نسيان برنامج فك التشفير لفترة من الوقت. في Kaspersky Labs ، د. الويب ، أفاست! ومضادات الفيروسات الأخرى ، لم يتم العثور حتى الآن على حل لمعالجة الملفات المصابة. في الوقت الحالي ، من الممكن إزالة الفيروس باستخدام مضاد فيروسات ، لكن لا توجد خوارزميات لإعادة كل شيء "إلى طبيعته" حتى الآن.

يحاول البعض استخدام برامج فك التشفير مثل الأداة المساعدة RectorDecryptor ، لكن هذا لن يساعد: لم يتم بعد تجميع خوارزمية فك تشفير الفيروسات الجديدة. كما أنه من غير المعروف تمامًا كيف سيتصرف الفيروس إذا لم تتم إزالته بعد استخدام مثل هذه البرامج. في كثير من الأحيان يمكن أن يؤدي هذا إلى محو جميع الملفات - كتحذير لأولئك الذين لا يريدون دفع المهاجمين ، واضعو الفيروس.

في اللحظة الأكثر على نحو فعاللإعادة البيانات المفقودة هو نداء لهؤلاء. دعم الموردين برنامج مضاد للفيروساتالذي تستخدمه. للقيام بذلك ، أرسل خطابًا أو استخدم نموذج الملاحظات على موقع الشركة المصنعة على الويب. تأكد من إضافة الملف المشفر إلى المرفق ونسخة من الأصل إن وجدت. سيساعد هذا المبرمجين في صياغة الخوارزمية. لسوء الحظ ، بالنسبة للكثيرين ، يأتي هجوم الفيروس بمثابة مفاجأة كاملة ، ولا يتم العثور على نسخ ، مما يعقد الموقف في بعض الأحيان.

الطرق القلبية لعلاج Windows من برامج الفدية الضارة. لسوء الحظ ، يتعين عليك أحيانًا اللجوء إلى التنسيق الكامل لمحرك الأقراص الثابتة ، والذي يستلزم تغييرًا كاملاً في نظام التشغيل. سوف يفكر الكثيرون في استعادة النظام ، لكن هذا ليس خيارًا - حتى إذا كان هناك "تراجع" للتخلص من الفيروس ، فستظل الملفات مشفرة.