فيروسات الكمبيوتر. فيروسات الكمبيوتر ، تصنيفها. برامج مكافحة الفيروسات.

فيروسات الكمبيوترومضادات الفيروسات

فيروسات الكمبيوتر- البرامج التي يصممها المبرمجون خصيصًا لإلحاق الضرر بمستخدمي الكمبيوتر الشخصي. إن إنشائها وتوزيعها جريمة.

يمكن للفيروسات أن تتكاثر وتضخ نسخًا من نفسها سراً في الملفات وقطاعات تمهيد القرص والمستندات. يمكن أن يتسبب تنشيط الفيروس في إتلاف البرامج والبيانات.الملف الذي يحتوي على الفيروس.

لفترة طويلة ، كانت هذه المجموعة من أحصنة طروادة المصدر الرئيسي "للفريسة" لشركات مكافحة الفيروسات حول العالم. حاليًا ، تتناقص هذه الأرقام بما يتناسب مع انخفاض تكلفة الوصول إلى الإنترنت. ألعاب الكمبيوتر ومفاتيح الترخيص البرمجياتهدف آخر للاحتيال الإلكتروني. أحصنة طروادة التي تسمح بالوصول المجاني إلى هذه الموارد مكتوبة أيضًا للأشخاص ذوي الموارد المالية المحدودة. تم إنشاء بعض أدوات القرصنة والقرصنة بواسطة من يُطلق عليهم "محاربو الحرية" الذين يدعون أن جميع المعلومات يجب أن تكون مجانية لمجتمع الكمبيوتر بأكمله.

السمات المميزةفيروسات الكمبيوتر هي:

1) حجم صغير

2) إطلاق مستقل ؛

3) النسخ المتكرر للرمز ؛

4) التداخل مع التشغيل الصحيح للكمبيوتر.

مقياس تأثيرات مؤذيةتنقسم فيروسات الكمبيوتر إلى:

* غير ضار- لا تؤثر على عمل جهاز الكمبيوتر ، فقط قلل من مساحة القرص الحرة ، كنتيجة لاستنساخها ؛

ومع ذلك ، سيظل الاحتيال دائمًا جريمة ، بغض النظر عن الشعار النبيل. الجريمة الإلكترونية المنظمة. أخطر صانعي الفيروسات هم الأفراد والجماعات الذين أصبحوا محترفين. تحدث معظم الأوبئة الحديثة بسبب كتّاب فيروسات محترفين ينظمون التثبيت الجماعي لأحصنة طروادة على أجهزة الكمبيوتر الضحية. قد يستخدمون الديدان أو روابط إلى مواقع مصابة أو أحصنة طروادة أخرى.

شبكة من حواسيب الزومبي. حاليًا ، يعمل كتّاب الفيروسات مع مرسلي بريد مزعج محددين أو يبيعون منتجاتهم لمن يقدمون الأفضل غالي السعر. هناك إجراء قياسي واحد لإنشاء شبكات الروبوت. في حالة الشبكات المستخدمة كمنصات بريد عشوائي ، يخترق وكيل طروادة أجهزة الكمبيوتر التي تمت مهاجمتها. تتضمن هذه الشبكات آلافًا إلى عشرات الآلاف من أجهزة الكمبيوتر المصابة. يبيعها مؤلفو الفيروسات لأشخاص يعملون في أجهزة الكمبيوتر تحت الأرض والذين يقدمون أعلى الأسعار.

* غير خطرة- التأثير ، الذي يقتصر على تقليل مساحة القرص والرسومات والصوت والمؤثرات الخارجية الأخرى ؛

* خطير- يؤدي إلى تعطل وتجميد عند العمل على جهاز كمبيوتر ؛

* خطير جدا- يؤدي إلى ضياع البرامج والبيانات (تغيير ، حذف) ، تهيئة القرص الصلب ، إلخ.

بواسطة موطنفيروسات الكمبيوتر هي:

تُستخدم هذه الشبكات كمنصات لإرسال البريد العشوائي. يتم استخدام أدوات القرصنة لضمان تشغيلها بكفاءة. البرمجيات الخبيثةإذا تم تثبيتها دون معرفة المستخدم وموافقته ، يمكن إخفاء برامج الإعلانات المتسللة بطريقة لا يمكن اكتشافها وإزالتها ، بالإضافة إلى برامج مكافحة الفيروسات.

تجمع أحصنة طروادة هذه معلومات حول الخدمات المصرفية والمدفوعات من أجهزة الكمبيوتر المحلية وحتى خوادم الشركات وإرسالها إلى مجرمي الإنترنت. الشكل الثالث الرئيسي للجرائم الإلكترونية الحديثة هو الابتزاز أو الاغتصاب عبر الإنترنت. من بين الأهداف الشائعة التسوق عبر الإنترنت ، والمواقع الإلكترونية المتعلقة بالخدمات المصرفية والمقامرة ، أي الشركات التي يرتبط دخلها مباشرة بوجودها على الإنترنت.

* فيروسات الملفات يمكن تضمينها في البرامج ويتم تنشيطها عند إطلاقها

من OP ، تصيب الفيروسات ملفات البرامج الأخرى (com ، exe ، sys) وتغير كودها حتى لحظة إيقاف تشغيل الكمبيوتر. نقلت بنسخ غير قانونية من البرامج الشعبية على وجه الخصوص ألعاب الكمبيوتر. لكن لا يمكنهم إصابة ملفات البيانات (الصور والصوت)

يوفر مراسلو الفيروسات والمتسللون أيضًا برامج إعلانية فعالة وبرامج الاتصال وأدوات إعادة توجيه المتصفح والعديد من الأنواع الأخرى من البرامج غير المرغوب فيها. نظرًا لأن مثل هذه البرامج يمكن أن تدر إيرادات للكمبيوتر تحت الأرض ، فمن مصلحة مطوري الفيروسات والمتسللين منع الكشف عن هذه البرامج وتحديثها بانتظام.

على الرغم من الاهتمام الرئيسي في وسائل الإعلام بكتاب الفيروسات الشباب الذين تمكنوا من التسبب في أوبئة عالمية ، فإن الخبراء يشكلون حوالي 90٪ من الشفرة الخبيثة. في حين أن المجموعات الأربع من كتاب الفيروسات يمثلون مشكلة لمحترفي أمن الكمبيوتر ، فإن أخطر تهديد هو مجتمع كتاب الفيروسات المحترفين الذين يبيعون خدماتهم.

* فيروسات التمهيد يتم نقلها من خلال قطاعات التمهيد المصابة أثناء تمهيد نظام التشغيل والتسلل إلى نظام التشغيل وإصابة الملفات الأخرى. قواعد الحماية: 1) لا يوصى بتشغيل ملفات ذات مصدر مشكوك فيه (على سبيل المثال ، قبل التحميل من القرص A - تحقق من برامج مكافحة الفيروسات) ؛ 2) تعيين حماية قطاع التمهيد من التغييرات في BIOS لجهاز الكمبيوتر (الإعداد)

حتى وقت قريب ، تم استخدام البرامج الضارة لإنشاء قدر ضئيل من تخريب الكمبيوتر ونشر سمعة وسمعة منشئها. اليوم نحن نتكلمفي المقام الأول حول المال ، سواء من حيث إنشاء واستخدام الفيروسات والبرامج الضارة. بالإضافة إلى المتسللين لمرة واحدة ، ظهر "مجرمو الإنترنت" المنظمون جيدًا. لاحظ المجرمون بسرعة الإمكانات الهائلة في مجال البرمجيات الخبيثة كمنتج أو أداة مكلفة لارتكاب الجرائم.

يواجه الأشخاص المشاركون في إنشاء أنظمة وأدوات أمن المعلومات اليوم تحديًا يتمثل في صد هجوم برمجيات خبيثة متقدم "مصمم خصيصًا" لشن نوع معين من الهجوم لمؤسسة معينة. تم الآن استبدال الفيروسات المتكررة التي كان من الممكن إيقافها بواسطة برامج مكافحة الفيروسات ببرامج ضارة شخصية يمكن أن تتكيف اعتمادًا على الهدف المصاب. تستهدف الهجمات اليوم أي جهاز ، بغض النظر عن بيئة النظام التي يستخدمها.

* الفيروسات الكبيرة - تصيب ملفات مستندات Word و Excel. هذه الفيروسات هي في الواقع وحدات ماكرو (وحدات ماكرو) ومضمنة في المستند ، مما يؤدي إلى إصابة قالب المستند القياسي. يتوقف تهديد العدوى عند إغلاق التطبيق. عند فتح مستند في Word و Excel ، يتم إعلامك بوجود وحدات ماكرو فيها ويُعرض عليك حظر تحميلها. سيؤدي اختيار تعطيل وحدات الماكرو إلى منع التنزيل من الأشخاص المصابين ، ولكنه سيعطل أيضًا القدرة على استخدام وحدات ماكرو مفيدة في المستند

هل يستطيع القانون مواكبة الواقع المتغير للجرائم الإلكترونية في البرامج الضارة المتقدمة. نظرًا للنشاط المتزايد لمجموعات المجرمين الإلكترونيين ، يعمل المشرعون على حلول قانونية تسمح بذلك تطبيق القانونتعامل معهم بشكل فعال. عند تحليل هذه البرامج الضارة ، من المهم الانتباه أولاً إلى قانونين تم اعتمادهما على المستوى الأوروبي.

يمكن أن تحدث إصابة نظام معين ببرامج ضارة بعدة طرق. بالطبع ، قد يكون هذا بسبب السلوك غير المبالي للمستخدمين على النظام ، ولكن غالبًا ما يتم ذلك عن طريق اختراق أمان نظامك والوصول إليه وتثبيت البرامج الضارة. تسمح البرامج الضارة أيضًا لمجرمي الإنترنت بالحصول على البيانات المحمية ، من بين أمور أخرى.

* فيروسات الشبكة - موزعة عبر شبكة كمبيوتر. عند فتح رسالة بريدية ، انتبه إلى المرفقات!

برنامج مضاد للفيروسات- برنامج مصمم لمكافحة فيروسات الكمبيوتر.

تستخدم هذه البرامج في عملها مبادئ مختلفة للعثور على الملفات المصابة وتطهيرها.

بالإضافة إلى سرقة البيانات ، يمكن استخدام البرامج الضارة للتدمير أو التعديل أو التشفير ، مثل جمع الفدية. ستظل فرضية القاعدة الثانية ، على سبيل المثال ، عندما تسمح لك البرامج الضارة بالتحكم في جهاز الكمبيوتر الخاص بك.

وتجدر الإشارة إلى أن الجرائم المذكورة أعلاه يتم ملاحقتها بناء على طلب الضحية. قد يكون هذا الحكم قابلاً للتطبيق ، على سبيل المثال ، في حالة وقوع هجوم إرهابي إلكتروني. ينطبق هذا أيضًا على كلمات مرور الكمبيوتر أو رموز الوصول أو البيانات الأخرى التي توفر الوصول إلى المعلومات المخزنة على نظام الكمبيوتر أو شبكة البيانات. مثل هذا الإجراء يعاقب عليه بالسجن لسنوات عديدة. فقط "الاستخدام الضار" هو المسؤول. من غير القانوني في أوروبا امتلاك رسام على معداتك ، مما قد يثير بعض الشكوك حول الأشخاص الذين تلوثت معداتهم دون علمهم.

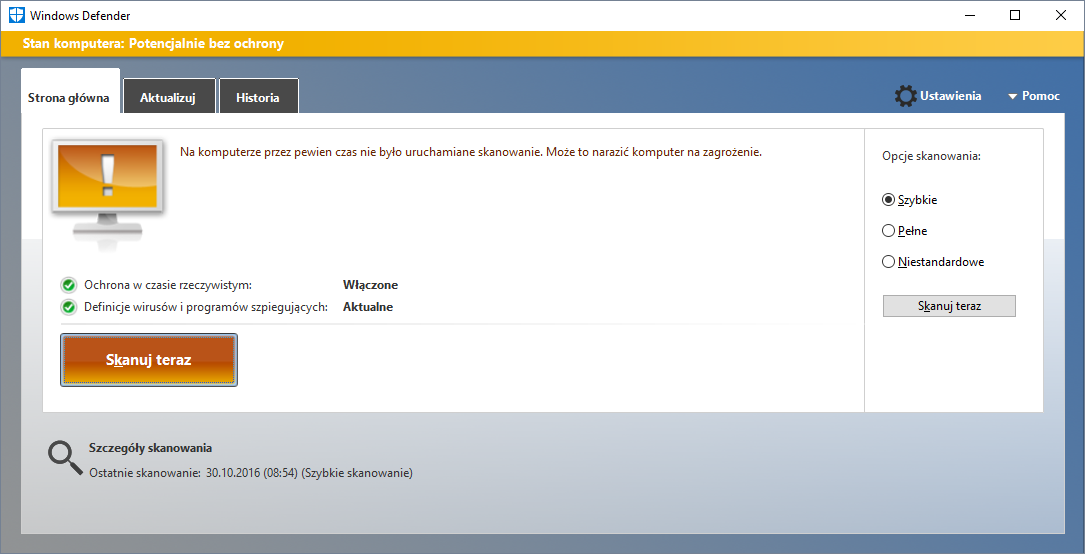

للتشغيل العادي على جهاز كمبيوتر ، يجب على كل مستخدم مراقبة تحديثات برامج مكافحة الفيروسات.

إذا اكتشف برنامج مكافحة الفيروسات وجود فيروس في ملف ، فإنه يزيل رمز الفيروس منه. إذا لم يكن التطهير ممكنًا ، فسيتم حذف الملف المصاب بالكامل.

متوفرة أنواع مختلفة برامج مكافحة الفيروسات- polyphages ، المراجعين ، الحاصرات ، الحراس ، اللقاحات ، إلخ.

كما هو الحال في جميع القضايا الجنائية المتعلقة بالفضاء الإلكتروني ، فإن جريمة واحدة هي قضية واحدة ، ولكن من الصعب تحديد الجاني ، وجمع الأدلة وتأمينها ، والقبض على مجرمي الإنترنت ، وأخيراً تقديمه إلى اسم المحكمة البولندية وإثبات ذنبه. . بالنظر إلى وجود العديد من العقبات ، الواقعية والقانونية على حد سواء ، فإن معاقبة الجاني في كثير من الحالات ستكون ببساطة مستحيلة.

بالطبع ، يجب أن تضع في اعتبارك أيضًا أن مجرمي الإنترنت الذين تعرضوا للأذى من قبل مجرمي الإنترنت يمكنهم رفع دعاوى مدنية والمطالبة بالتعويضات. ومع ذلك ، من وجهة نظر مدنية ، يبدو أكثر إثارة للاهتمام التشكيك في المسؤولية المحتملة ، على سبيل المثال ، المسؤول عن نظام معين الذي لم يقم بحماية نظام الشركة بشكل كاف من البرامج الضارة أو مشغل البريد الذي لم تكتشف مرشحاته البرامج الضارة. مرفق بالبريد أو مشغل موقع الويب ، والذي يُسمح له بإصابة الموقع وفضح نفس الزائرين لمستخدميه.

أنواع برامج مكافحة الفيروسات:

ماسحات مكافحة الفيروسات - بعد الإطلاق ، يقومون بفحص الملفات وذاكرة الوصول العشوائي والتأكد من تحييد الفيروس الموجود

مراقبو مكافحة الفيروسات (شاشات) - موجودون باستمرار في OP ويقدمون التحقق من الملفات قيد التحميل على OP

Polyphages - برامج مكافحة الفيروسات الأكثر تنوعًا وفعالية. يفحص الملفات وقطاعات تمهيد القرص وأنظمة التشغيل بحثًا عن فيروسات جديدة وغير معروفة. يشغل مساحة كبيرة ويعمل ببطء

في ظل ظروف معينة ، قد يتم فرض المسؤولية المدنية على هؤلاء الأشخاص. مفهوم فيروس الكمبيوتر والمعلومات الدقيقة التي تشرح المصطلح. تعريف فيروس الكمبيوتر ، مكتوب بطريقة يفهمونها. فيروس الكمبيوتر هو برنامج صغير عادة ما يكون ضارًا بنظام التشغيل ويمنع جهاز الكمبيوتر الخاص بالمستخدم أو يحجبه. تسبب فيروسات الكمبيوتر ارتباكًا في النظام ، ويمكن أن تسبب رسائل ضارة وتدمر البيانات في النهاية وتعيق الكمبيوتر تمامًا.

المدققين - تحقق من وجود تغيير في طول الملف. لا يمكنهم اكتشاف الفيروس في الملفات الجديدة (على الأقراص المرنة ، أثناء التفريغ). لا توجد معلومات حول هذه الملفات في قاعدة البيانات

الحاصرات - قادرون على اكتشاف الفيروس وإيقافه في المرحلة الأولى من تطوره (عند الكتابة إلى قطاعات تمهيد الأقراص). يمكن تضمين أدوات منع الفيروسات في إعداد BIOS.

فيروس الكمبيوتر لديه القدرة على تكرار نفسه. تحدد هذه الميزة تسمية برنامج فيروسات الكمبيوتر. مثل الفيروسات البيولوجية ، من أجل الانتشار ، يحتاجون إلى نواقل يمكن أن تصاب بملفات مصابة سابقًا. عادةً ما تكون الوسائط عبارة عن أقراص مرنة تحمل بيانات من كمبيوتر آخر أو روابط خطيرة لصفحات الويب.

يتراوح حجم فيروسات الكمبيوتر من عدة عشرات إلى عدة كيلوبايتات. يعتمد هذا الحجم عادةً على مهارة مبتكريها والآثار التي سيحدثونها بمجرد إصابة النظام. هناك أنواع مختلفة من فيروسات الكمبيوتر. يمكن أن تكون هذه فيروسات ، مثل الأقراص ، البرامج النصية للملفات ، الخلوية. يمكنك أيضًا عزلهم من الفيروسات الطفيلية والفيروسات ذات الصلة.

فيروسات الكمبيوتر

فيروس الكمبيوترهو برنامج صغير كتبه مبرمج ذو كفاءة عالية وقادر على التكرار الذاتي وأداء العديد من الإجراءات المدمرة. حتى الآن ، تم التعرف على أكثر من 50 ألف فيروسات كمبيوتر.

هناك العديد من الإصدارات المختلفة بخصوص تاريخ ميلاد أول فيروس كمبيوتر. ومع ذلك ، يتفق معظم الخبراء على أن فيروسات الكمبيوتر ، على هذا النحو ، ظهرت لأول مرة في عام 1986 ، على الرغم من أن ظهور الفيروسات تاريخيًا يرتبط ارتباطًا وثيقًا بفكرة إنشاء برامج ذاتية التكاثر. أحد "الرواد" بين فيروسات الكمبيوتر هو فيروس "الدماغ" الذي ابتكره مبرمج باكستاني اسمه ألفي. في الولايات المتحدة وحدها ، أصاب هذا الفيروس أكثر من 18000 جهاز كمبيوتر.

لمنع إصابة الكمبيوتر ، يتم إنشاء برامج خاصة لمكافحة الفيروسات. فيروسات الكمبيوتر نوع مثير للاهتمام وخطير برامج الحاسوب. إنهم يخترقون نظامنا وينفذون المهمة الموكلة إليهم من قبل المبرمج. هذه المهمة غير قانونية في معظم الحالات وتؤدي إلى أضرار جسيمة ، بما في ذلك فقدان البيانات.

قد تكون سرقة كلمات المرور الخاصة بنا ، أو مهاجمة جهاز كمبيوتر آخر ، أو حذف بياناتنا القيمة ، أو مجرد إزعاج المستخدم برسائل غريبة. لم تكن بيانات المستخدم كبيرة كما هي اليوم ، ومنعه مكانة شبكة الكمبيوتر من الذهاب. في الوقت الحالي ، أصبحت هذه "الرومانسية" بالفعل في طي النسيان ، وأصبح استخراج المتسللين والمفرقعات معلومات قيمة بشكل متزايد. تحصل فيروسات الكمبيوتر على أسمائها من قدرة غير عاديةالعثور على ناقلات و "تلوث" آلات جديدة. بمجرد إطلاقهم ، يصيبون نظامه ويجدون مكانًا آمنًا حيث لن يتم العثور عليه.

- نفذ المهمة المحددة من قبل مؤلف الفيروس.

- لذلك اقتصرت شراسة الفيروس على عرض صور مضحكة.

تعمل الفيروسات فقط عن طريق البرامج. إنهم يميلون إلى إرفاق أنفسهم بالملف أو التسلل إلى جسم الملف. في هذه الحالة ، يُقال أن الملف مصاب بفيروس. يدخل الفيروس إلى الكمبيوتر فقط مع الملف المصاب. لتنشيط الفيروس ، تحتاج إلى تنزيل ملف مصاب ، وبعد ذلك فقط يبدأ الفيروس في العمل من تلقاء نفسه.

أدى نقص برامج مكافحة الفيروسات إلى الانتشار السريع لميكروب الكمبيوتر في جميع أنحاء العالم. لم يضر ، لكنه كان تحذيرًا ضد موجة جديدة من البرامج الضارة. فقط قم بتثبيت أحد برامج مكافحة الفيروسات العديدة. يجب عليك أيضًا مراقبة مستوى أمان جهاز الكمبيوتر والشبكة المنزلية. قم بزيارة موقعنا على الإنترنت لإجراء التغييرات اللازمة على النظام.

لا تقلل من شأن التهديد! دليل ضد الحيل والاحتيال والمخططات غير النزيهة والسرقات. المصدر: لجنة المنافسة والمستهلك الأسترالية. إن إثبات زيف هذه الأساطير الشائعة سيقلل من فرص توبيخك.

تصبح بعض الفيروسات مقيمة أثناء تنفيذ ملف مصاب (يقيم بشكل دائم في ذاكرة الوصول العشوائيكمبيوتر) ويمكن أن تصيب الملفات والبرامج الأخرى التي تم تنزيلها.

يمكن أن يتسبب نوع آخر من الفيروسات فور التنشيط في حدوث أضرار جسيمة ، مثل تهيئة محرك الأقراص الثابتة. يمكن أن يتجلى عمل الفيروسات بطرق مختلفة: من التأثيرات المرئية المختلفة التي تتداخل مع العمل ، إلى الفقد الكامل للمعلومات.

المصادر الرئيسية للفيروسات:

قرص مرن يحتوي على ملفات مصابة بالفيروس ؛

شبكة الكمبيوتر ، بما في ذلك نظام البريد الإلكتروني والإنترنت ؛

القرص الصلب الذي أصيب بفيروس نتيجة العمل مع البرامج المصابة ؛

فيروس ترك في ذاكرة الوصول العشوائي من مستخدم سابق.

العلامات المبكرة الرئيسية لإصابة الكمبيوتر بفيروس:

تقليل كمية ذاكرة الوصول العشوائي المجانية ؛

إبطاء تحميل وتشغيل الكمبيوتر ؛

التغييرات غير المفهومة (بدون سبب) في الملفات ، وكذلك التغييرات في حجم وتاريخ آخر تعديل للملفات ؛

أخطاء عند تحميل نظام التشغيل ؛

عدم القدرة على حفظ الملفات في الدلائل المطلوبة ؛

رسائل نظام غير مفهومة ، مؤثرات موسيقية ومرئية ، إلخ.

علامات المرحلة النشطة للفيروس:

اختفاء الملفات

تهيئة القرص الصلب

عدم القدرة على تحميل الملفات أو نظام التشغيل.

هناك الكثير من الفيروسات المختلفة. تقليديا ، يمكن تصنيفها على النحو التالي:

1) فيروسات التمهيدأو فيروسات BOOT تصيب قطاعات تمهيد الأقراص. خطيرة جدًا ، يمكن أن تؤدي إلى فقد كامل لجميع المعلومات المخزنة على القرص ؛

2) فيروسات الملفاتالملفات المصابة. تنقسم إلى:

الفيروسات التي تصيب البرامج (الملفات ذات الامتداد .EXE و .COM) ؛

فيروسات الماكرو التي تصيب ملفات البيانات ، مثل مستندات Wordأو مصنفات Excel ؛

تستخدم فيروسات الأقمار الصناعية أسماء ملفات أخرى ؛

تقوم فيروسات عائلة DIR بتشويه معلومات النظام حول هياكل الملفات ؛

3) فيروسات ملف التمهيدقادرة على إصابة كل من كود قطاعات التمهيد ورمز الملفات ؛

4) فيروسات غير مرئيةأو تقوم فيروسات STEALTH بتزوير المعلومات المقروءة من القرص بحيث يتلقى البرنامج المخصص لهذه المعلومات بيانات غير صحيحة. يمكن استخدام هذه التقنية ، التي يشار إليها أحيانًا باسم تقنية التخفي ، في كل من فيروسات BOOT وفيروسات الملفات ؛

5) الفيروسات القهقريةتصيب برامج مكافحة الفيروسات ، وتحاول تدميرها أو جعلها عاجزة ؛

6) فيروسات الدودةإمداد رسائل صغيرةالبريد الإلكتروني ، ما يسمى بالعنوان ، وهو في جوهره عنوان الويب لموقع الفيروس نفسه. عند محاولة قراءة مثل هذه الرسالة ، يبدأ الفيروس في قراءة "جسده" عبر شبكة الإنترنت العالمية ، وبعد التنزيل ، يبدأ في إجراء مدمر. خطير جدا ، حيث أنه من الصعب جدا اكتشافها ، وذلك لأن الملف المصاب لا يحتوي في الواقع على كود الفيروس.

إذا لم تتخذ إجراءات للحماية من فيروسات الكمبيوتر ، فقد تكون عواقب الإصابة خطيرة للغاية. في عدد من البلدان ، ينص القانون الجنائي على المسؤولية عن جرائم الكمبيوتر ، بما في ذلك إدخال الفيروسات. تُستخدم الأدوات العامة والبرمجية لحماية المعلومات من الفيروسات.

تشمل العلاجات الشائعة للمساعدة في منع الإصابة بالفيروس وآثاره المدمرة ما يلي:

معلومات النسخ الاحتياطي (إنشاء نسخ من الملفات ومناطق نظام محركات الأقراص الثابتة) ؛

رفض استخدام البرامج العشوائية وغير المعروفة. في أغلب الأحيان ، يتم توزيع الفيروسات مع برامج الكمبيوتر ؛

تقييد الوصول إلى المعلومات ، ولا سيما الحماية المادية للقرص المرن أثناء نسخ الملفات منه.

تصنف برامج مكافحة الفيروسات المختلفة (مضادات الفيروسات) على أنها برامج حماية.

مضاد للفيروساتهو برنامج يكتشف ويبطل فيروسات الكمبيوتر. وتجدر الإشارة إلى أن الفيروسات في تطورها تتقدم على برامج مكافحة الفيروسات ، لذلك ، حتى في حالة الاستخدام المنتظم لمضادات الفيروسات ، لا يوجد ضمان أمان بنسبة 100٪. يمكن لبرامج مكافحة الفيروسات اكتشاف وتدمير الفيروسات المعروفة فقط ؛ فعند ظهور فيروس جديد على الكمبيوتر ، لا توجد حماية ضده حتى يتم تطوير برنامج مكافحة الفيروسات الخاص به. ومع ذلك ، تشتمل العديد من حزم مكافحة الفيروسات الحديثة على وحدة برامج خاصة تسمى محلل ارشادي، وهو قادر على فحص محتويات الملفات بحثًا عن وجود رمز مميز لفيروسات الكمبيوتر. هذا يجعل من الممكن الكشف والتحذير في الوقت المناسب من خطر الإصابة بفيروس جديد.

هناك الأنواع التالية من برامج مكافحة الفيروسات:

1)برامج الكاشف: مصمم للبحث عن الملفات المصابة بأحد الفيروسات المعروفة. يمكن لبعض برامج الكشف أيضًا معالجة الملفات بحثًا عن الفيروسات أو تدمير الملفات المصابة. هناك أجهزة كشف متخصصة ، أي أجهزة كشف مصممة للتعامل مع فيروس واحد و polyphages، والتي يمكن أن تحارب العديد من الفيروسات ؛

2) برامج الطبيب: مصمم لتطهير الأقراص والبرامج المصابة. يتمثل علاج البرنامج في إخراج الجسم من الفيروس من البرنامج المصاب. يمكن أن تكون أيضًا متعددة الأوجه ومتخصصة ؛

3) برامج المراجعين: مصمم لاكتشاف إصابة الملفات بالفيروسات ، وكذلك البحث عن الملفات التالفة. تخزن هذه البرامج بيانات حول حالة البرامج ومناطق النظام للأقراص في حالة طبيعية (قبل الإصابة) وتقارن هذه البيانات أثناء تشغيل الكمبيوتر. في حالة عدم تطابق البيانات ، يتم عرض رسالة حول إمكانية الإصابة ؛

4) الفاحصون الطبيون: مصمم لاكتشاف التغييرات في الملفات ومناطق نظام الأقراص ، وفي حالة حدوث تغييرات ، إعادتها إلى حالتها الأولية.

5) برامج التصفية: مصمم لاعتراض المكالمات إلى نظام التشغيلالتي تستخدمها الفيروسات للتكاثر وإبلاغ المستخدم عنها. يمكن للمستخدم تمكين أو تعطيل العملية المقابلة. هذه البرامج مقيمة ، أي أنها موجودة في ذاكرة الوصول العشوائي للكمبيوتر.

6) برامج اللقاحات: تستخدم لمعالجة الملفات وقطاعات التمهيد لمنع الإصابة بالفيروسات المعروفة (تم استخدام هذه الطريقة أكثر فأكثر مؤخرًا).

وتجدر الإشارة إلى أن اختيار أحد "أفضل" برامج مكافحة الفيروسات هو قرار خاطئ للغاية. يوصى باستخدام عدة حزم مختلفة لمكافحة الفيروسات في نفس الوقت. عند اختيار برنامج مكافحة فيروسات ، يجب الانتباه إلى معلمة مثل عدد التواقيع المتعرف عليها (سلسلة من الأحرف المضمونة للتعرف على الفيروس). المعلمة الثانية هي وجود محلل إرشادي لفيروسات غير معروفة ، ووجودها مفيد للغاية ، لكنه يبطئ البرنامج بشكل كبير.

أسئلة الاختبار

ما هو فيروس الكمبيوتر؟

كيف يصيب الفيروس الكمبيوتر؟

كيف تعمل فيروسات الكمبيوتر؟

ما هي مصادر عدوى فيروسات الكمبيوتر التي تعرفها؟

ما هي العلامات التي يمكن استخدامها للكشف عن حقيقة الإصابة بفيروس الكمبيوتر؟

ما هي أنواع الفيروسات التي تعرفها؟ ما هي الأعمال المدمرة التي يقومون بها؟

ما هي الخطوات التي يتم اتخاذها لمنع الإصابة بفيروس الكمبيوتر؟

ما هو مضاد الفيروسات؟ ما أنواع مضادات الفيروسات التي تعرفها؟

ما هو محلل الكشف عن مجريات الأمور؟ ما هي الوظائف التي تؤديها؟