وباء WannaCry ransomware: ماذا حدث وكيف تحمي نفسك. كيفية تحديث Windows للحماية من WannaCry.

كما تعلم ، يوجد الآن هجوم هائل على أجهزة الكمبيوتر في جميع أنحاء العالم. إذا كنت تعمل على Windows - فأنت في مجموعة مخاطر محتملة. لكن لا داعي للذعر ولا تحاول إعادة تشغيل جهاز الكمبيوتر الخاص بك! من الأفضل حفظ البيانات المهمة على محرك أقراص خارجي أو على السحابة أثناء عمل كل شيء. واذهب للراحة. إذا تبين لاحقًا أن جهاز الكمبيوتر الخاص بك لا يزال مصابًا ، فأنت ببساطة تعيد تثبيت النظام واستعادة البيانات من النسخة الاحتياطية.

في هذا المنشور ، سأجمع نصائح من خبراء حول كيفية حماية نفسك منها فيروس وانافك التشفير. سيتم تحديث المنشور.

توصيات العلاج:تأكد من تمكين حلول الأمان.

- قم بتثبيت التصحيح الرسمي (MS17-010) من Microsoft الذي يغلق ثغرة خادم SMB المستخدمة في هذا الهجوم.

- تأكد من تمكين مراقب النظام في منتجات Kaspersky Lab.

- تحقق من النظام بأكمله. بعد اكتشاف هجوم ضار مثل MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام. تحقق مرة أخرى من تثبيت التصحيحات MS17-010.

وقع الهجوم من خلال ثغرة شبكة Microsoft Security Bulletin MS17-010 المعروفة ، وبعد ذلك تم تثبيت مجموعة من البرامج النصية على النظام المصاب ، حيث أطلق المهاجمون برنامج التشفير."تكتشف جميع حلول Kaspersky Lab هذا rootkit كـ MEM: Trojan.Win64.EquationDrug.gen. تكتشف حلول Kaspersky Lab أيضًا برامج الفدية المستخدمة في هذا الهجوم بالأحكام التالية: Trojan-Ransom.Win32.Scatter.uf؛ Trojan-Ransom.Win32.Fury.fr ؛ PDM: Trojan.Win32.Generic (يجب تمكين مكون مراقب النظام لاكتشاف هذه البرامج الضارة) ، "لاحظ ممثل الشركة.

وفقًا له ، لتقليل مخاطر الإصابة ، تُنصح الشركات بتثبيت تصحيح خاص من Microsoft ، والتأكد من تمكين حلول الأمان على جميع عقد الشبكة ، وكذلك إجراء مسح للمناطق الحرجة في حل أمني.

"بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، تحتاج إلى إعادة تشغيل النظام ؛ في المستقبل ، لمنع مثل هذه الحوادث ، استخدم خدمات الإبلاغ عن التهديدات من أجل تلقي البيانات في الوقت المناسب حول الهجمات المستهدفة الأكثر خطورة والإصابات المحتملة "، شدد ممثل كاسبرسكي لاب.

اليوم ، أضاف المتخصصون لدينا ميزة الكشف والحماية من جديد البرمجيات الخبيثة، المعروف باسم Ransom: Win32.WannaCrypt. في مارس ، قدمنا أيضًا حماية إضافية ضد البرامج الضارة من هذا النوع ، إلى جانب تحديث أمني يمنع البرامج الضارة من الانتشار عبر الشبكة. مستخدمي موقعنا مضاد فيروسات مجانيوالإصدارات المحدثة من Windows محمية. نحن نعمل مع المستخدمين لتقديم مساعدة إضافية.

هذا هو فيروس انتزاع الفدية. تحظى مثل هذه الفيروسات بشعبية كبيرة ، وهذه ليست المرة الأولى التي يلجأ إليها المتسللون. باستخدام تشفير التشفير ، يقوم الفيروس بتشفير الملفات الموجودة على الكمبيوتر المصاب. على كل جهاز ، يستخدم مفتاحًا سريًا فريدًا يقوم بإنشائه بنفسه. بمعنى آخر ، حتى إذا قمت بفك تشفيره على أحد أجهزة الكمبيوتر ، فسوف تقوم بفك تشفيره مرة أخرى على جهاز آخر.كيفية التعامل معها؟

1. عمل نسخ احتياطية. إذا كان لديك نسخة احتياطية ، فلا داعي للخوف من هذا الفيروس ، حتى لو وصل إليك.

2. ابق على اطلاع دائم بأخبار أمن المعلومات. من الضروري متابعة المدونات الإعلامية مثل Security Lab و Dark Reading وغيرها.

3. يستخدم هذا الفيروس ثغرات أمنية محددة موصوفة الآن على الإنترنت ، تحتاج إلى التحقق من شبكاتك بحثًا عن هذه الثغرات الأمنية. لا تفتح الملف من أشخاص لا تعرفهم. في الأساس ، يتم إرسال رسائل من خبراء التشفير تحت ستار خطابات من أقسام المحاسبة ، أو غرامات غير مدفوعة من شرطة المرور.

فيروس Wanna Cry - النوع الجديدلقد تسببت فيروسات الفدية المخترقة في ارتعاش مستخدمي أجهزة الكمبيوتر والإنترنت في جميع أنحاء العالم. كيف يعمل تريد الفيروسالبكاء ، هل من الممكن الدفاع ضده ، وإذا كان الأمر كذلك ، فكيف؟

Wanna Cry وصف الفيروس- نوع البرامج الضارة التي تنتمي إلى الفئة برامج الفدية، انتزاع الفدية. عندما تصطدم بالقرص الصلب للضحية ، تعمل Wanna Cry وفقًا لسيناريو "زملائها" ، مثل TrojanRansom.Win32.zip، لتشفير جميع البيانات الشخصية لجميع الامتدادات المعروفة. عند محاولة عرض الملف ، يرى المستخدم على الشاشة طلبًا بدفع المبلغ رقم n من المال ، ومن المفترض بعد ذلك أن يرسل المهاجم تعليمات لإلغاء القفل.

غالبًا ما يتم ابتزاز الأموال باستخدام تجديد الرسائل القصيرة لحساب تم إنشاؤه خصيصًا ، ولكن في في الآونة الأخيرةلهذا ، يتم استخدام خدمة دفع مجهولة. بيتكوين.

Wanna Cry virus - كيف يعمل. Wanna Cry هو برنامج يسمى WanaCrypt0r 2.0.0 تحديث، الذي يهاجم حصريًا أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows OC. يستخدم البرنامج "ثقب" في النظام لاختراق - نشرة أمان Microsoft رقم MS17-010الذي كان وجوده غير معروف من قبل. على ال هذه اللحظةليس معروفًا على وجه اليقين كيف اكتشف المتسللون الثغرة MS17-010. هناك نسخة عن تخريب الشركات المصنعة لبرامج مكافحة الفيروسات للحفاظ على الطلب ، ولكن ، بالطبع ، لا أحد يشطب ذكاء المتسللين أنفسهم.

للأسف ، يتم انتشار فيروس Wanna Cry بأبسط طريقة - من خلال البريد الإلكتروني. عندما تفتح بريدًا إلكترونيًا غير مرغوب فيه ، يتم تشغيل برنامج التشفير ويكاد يكون من المستحيل استرداد الملفات المشفرة بعد ذلك.

Wanna Cry virus - كيف تحمي نفسك ، العلاج. WanaCrypt0r 2.0 يستغل نقاط الضعف في الشبكة خدمات الويندوز. من المعروف أن Microsoft قد أصدرت بالفعل "تصحيحًا" - فقط قم بتشغيل التحديث تحديث ويندوزقبل احدث اصدار. تجدر الإشارة إلى أن المستخدمين الذين اشتروا إصدارًا مرخصًا من Windows هم فقط من يمكنهم حماية أجهزة الكمبيوتر والبيانات الخاصة بهم - عند محاولة تحديث النظام "المقرصن" ، لن يجتاز النظام الاختبار ببساطة. تحتاج أيضًا إلى تذكر أن Windows XP لم يعد محدثًا ، مثل الإصدارات السابقة بالطبع.

يمكنك حماية نفسك من Wanna Cry باتباع بعض القواعد البسيطة:

- تحديث النظام في الوقت المحدد - لم يتم تحديث جميع أجهزة الكمبيوتر المصابة

- استخدام نظام تشغيل مرخص

- لا تفتح رسائل البريد الإلكتروني المشبوهة

- لا تنقر على الروابط المشبوهة التي تركها المستخدمون غير الموثوق بهم

وفقًا لتقارير وسائل الإعلام ، ستصدر الشركات المصنعة لبرامج مكافحة الفيروسات تحديثات لمكافحة Wanna Cry ، لذلك لا ينبغي تأجيل تحديث مكافحة الفيروسات أيضًا.

شكرا على اتصالك Ideco.

نأمل أن تكون قد قدمت معلومات اتصال كافية حتى يتمكن موظفونا من الاتصال بك في أقرب وقت ممكن.

الموافقة على معالجة البيانات الشخصية

بالتسجيل في الموقع ، يعطي المستخدم موافقته على Aideko LLC ، الواقعة في 620144 ، ايكاترينبرج ، سانت. كوليبينا 2 ، مكتب 500 ، لمعالجة بياناتهم الشخصية بالشروط التالية:

- يتم منح الموافقة على معالجة بياناتهم الشخصية باستخدام أدوات التشغيل الآلي.

- يتم الموافقة على معالجة البيانات الشخصية التالية:

- أرقام هواتف الاتصال ؛

- عنوان البريد الالكترونى؛

- مكان العمل و / أو المنصب الذي تشغله ؛

- مدينة الإقامة أو التسجيل.

- الغرض من معالجة البيانات الشخصية هو: توفير الوصول إلى مواد الموقع أو الوصول إلى خدمة الندوة عبر الإنترنت أو إعداد المستندات للاتفاق على خيارات لتطوير العلاقات التعاقدية ، بما في ذلك العروض التجارية والمواصفات ومسودة العقود أو مستندات الدفع.

- أثناء معالجة البيانات الشخصية ، سيتم تنفيذ الإجراءات التالية: التجميع ، والتنظيم ، والتراكم ، والتخزين ، والتوضيح ، والاستخدام ، والحظر ، والتدمير.

- أساس معالجة البيانات الشخصية هو الفن. 24 دساتير الاتحاد الروسي؛ المادة 6 من القانون الاتحادي رقم 152-FZ بشأن "البيانات الشخصية" ؛ ميثاق شركة Aideko LLC ، وغيرها القوانين الفدراليةوالأعمال القانونية.

- لا يمكن نقل البيانات الشخصية إلى أطراف ثالثة إلا بالطريقة المنصوص عليها في تشريعات الاتحاد الروسي أو عند تلقي موافقة إضافية من المستخدم.

- هذه الموافقةساري المفعول حتى لحظة إعادة تنظيم أو تصفية شركة Aideko LLC. أيضًا ، يمكن للمستخدم سحب الموافقة عن طريق إرسال طلب مكتوب إلى عنوان المراسلةإيديكو ذ.

- يتم تخزين البيانات الشخصية وفقًا لأمر وزارة الثقافة في الاتحاد الروسي المؤرخ 25 أغسطس 2010 رقم 558 بشأن الموافقة على "قائمة مستندات الإدارة القياسية التي تم إنشاؤها في سياق الأنشطة وكالات الحكومة، والحكومات والمنظمات المحلية ، مع الإشارة إلى فترات التخزين "وغيرها من الإجراءات القانونية التنظيمية في مجال الأرشفة وتخزين الأرشفة.

اتفاقية الترخيص

بشأن منح حقوق اختبار استخدام مجمع البرمجيات "Internet Gateway Ideco ICS 6"

ترخيص Ideco LLC للحق في استخدام برنامج الكمبيوتر "Software complex" Internet gateway Ideco ICS 6 "(يشار إليه فيما بعد باسم" البرنامج "):

- يُمنح هذا الترخيص لحق استخدام البرنامج (المشار إليه فيما يلي باسم "الترخيص") إلى الشخص - المستخدم النهائي (المشار إليه فيما يلي باسم "المرخص له") من قبل المرخص - Ideco LLC ويحتوي على معلومات حول التقييد حقوق اختبار استخدام البرنامج ، بما في ذلك أي من مكوناته.

- إذا كنت لا توافق على شروط الترخيص ، فلا يجوز لك تثبيت أو نسخ أو استخدام البرنامج أو أي من مكوناته ويجب إزالتها.

- يمنح المرخِّص المرخص له حقًا غير حصري ، والذي يتضمن استخدام البرنامج ومكوناته بالطرق التالية: الحق في إعادة الإنتاج ، مقيدًا بالحق في تثبيت المشغل ، إلى حد الاستخدام المنصوص عليه في هذه الترخيص . يُمنح الحق في استخدام البرنامج ومكوناته فقط لغرض التعريف والاختبار لمدة شهر واحد (واحد) من التاريخ المحدد في هذا الترخيص.

- يتم تسليم البرنامج كما هو ، وقد تخلص المرخص من جميع الأخطاء التي يعرفها ، ويبقى من الممكن اكتشاف الأخطاء أثناء التشغيل الإضافي.

- يكون المرخص له على دراية بالسمات الوظيفية الأساسية للبرنامج الذي من أجله يتم منح حقوق الاستخدام ، ويتحمل المرخص له مخاطر تلبية البرنامج لتوقعاته واحتياجاته ، فضلاً عن مخاطر استيفاء شروط ونطاق الحقوق تمنح لتوقعاتها واحتياجاتها.

- لن يكون المُرخص مسؤولاً عن أي خسائر أو أضرار ، بغض النظر عن أسباب حدوثها ، (بما في ذلك ، على سبيل المثال لا الحصر ، الأضرار الخاصة أو العرضية أو التبعية ، والخسائر المرتبطة بفقدان الأرباح ، وانقطاع الأنشطة التجارية أو الإنتاجية ، وخسارة معلومات العمل أو الإهمال أو أي أضرار أخرى) تنشأ عن استخدام أو عدم القدرة على استخدام البرنامج وأي من مكوناته.

- يجوز للمرخص له تثبيت نسخة واحدة من البرنامج واستخدامها على جهاز كمبيوتر أو خادم واحد.

- يتضمن البرنامج تقنيات حماية النسخ لمنع النسخ غير المصرح به. يحظر نسخ البرنامج وأي من مكوناته بشكل غير قانوني أو إزالة حماية النسخ أو تغييرها.

- لا يجوز للمرخص له تعديل أو فك البرنامج وأي من مكوناته ، أو تغيير هيكل أكواد البرنامج ، ووظائف البرنامج ، من أجل إنشاء منتجات ذات صلة ، أو توزيع أو تسهيل توزيع نسخ غير مرخصة من البرنامج وأي من مكوناته.

- لا يجوز تأجير ونقل البرنامج وأي من مكوناته إلى جهات خارجية ، وكذلك توزيع البرنامج وأي من مكوناته على الإنترنت.

- عند انتهاء فترة الاختبار لاستخدام البرنامج ، يلتزم المرخص له بإلغاء تثبيت البرنامج وجميع مكوناته (حذف من ذاكرة الكمبيوتر) ، وحذف جميع نسخ البرنامج ومكوناته ، وإخطار المرخص بذلك ، أو الحصول على حق استخدام البرنامج.

عالمي هجوم القراصنةأثرت حاليًا على العديد من أجهزة الكمبيوتر في روسيا والخارج ، بما في ذلك شبكات شركات الاتصالات الكبيرة ووكالات إنفاذ القانون والمؤسسات الطبية.

سجل شركاؤنا التكنولوجيون من Kaspersky Lab 45000 محاولة قرصنة في 74 دولة يوم أمس ، 12 مايو.

حول الفيروس

كان برنامج التشفير الموزع على الشبكة يسمى WannaCry (المعروف أيضًا باسم Wana Decryptor و WanaCrypt0r و Wana Decrypt0r). بخلاف البرامج الأخرى من هذا النوع ، تجمع برامج الفدية هذه بين وظائف الفيروسات وأحصنة طروادة وفيروسات الشبكة. كآليات اختراق ، فإنه يستخدم كلاً من البريد الإلكتروني (تسمح هذه الآلية له بالتغلب على جدران الحماية الواقية) وثغرة الشبكة لبروتوكول SMB الذي تم نشره في 14 مارس من هذا العام: نشرة أمان Microsoft MS17-010. تسمح مشكلة عدم الحصانة هذه للفيروس بالانتشار داخل الشبكة المصابة وإصابة أكبر عدد ممكن من الأجهزة المعرضة للخطر.

لا توزع Microsoft تلقائيًا تحديثات الأمان لنظامي التشغيل Windows XP و Windows 2003 ، لذلك فإن المستخدمين الذين يستخدمون برامج قديمة هم الأكثر عرضة للخطر.

من خلال إصابة الجهاز ، يقوم الفيروس بتشفير جميع بيانات المستخدم الموجودة على القرص الصلب ويطلب فدية لفك التشفير.

يعتمد Ideco ICS على Linux kernel ، ويتم إغلاق جميع المنافذ الموجودة على الواجهات الخارجية افتراضيًا ، لذا فهي محمية من الهجمات التي تستخدم نقاط ضعف الشبكة مثل تلك التي يستخدمها هذا الفيروس. تعمل تقنية NAT أيضًا على حماية جميع أجهزة الشبكة من الاتصالات الخارجية بشكل موثوق. من بين خيارات انتشار الفيروس: البريد الإلكتروني ، وربما المواقع المصابة ومحركات الأقراص المحمولة ، والفيروس يمكن أن يجلبه الموظفون أيضًا إلى جانب أجهزة الكمبيوتر المحمولة المستخدمة في الشبكات الأخرى. لم تتم دراسة جميع آليات انتشار الفيروس بعد ويمكن استكمالها بواسطة المهاجمين لتعزيز الهجوم في المستقبل القريب.

إعداد Ideco ICS

حماية نقطة النهاية

- قم بتثبيت التصحيح لإغلاق الثغرة الأمنية التي يستغلها الفيروس: MS17-010.

- امنع استخدام بروتوكول SMBv1 عن طريق تشغيل الأمر التالي على أجهزة الكمبيوتر وخوادم Windows:

إلغاء / عبر الإنترنت / norestart / تعطيل الميزة / السمات: SMB1Protocol - تأكد من تثبيت برنامج مكافحة الفيروسات على جميع أجهزة الكمبيوتر وتشغيله واستخدامه لقواعد بيانات التوقيع المحدثة.

- على أجهزة الكمبيوتر التي تعمل بأنظمة تشغيل Windows XP و Windows 2003 قديمة ، يجب تثبيت تصحيحات الأمان يدويًا عن طريق تنزيلها من الروابط المباشرة:

kb4012598 لـ Windows XP SP3

KB4012598 لنظام التشغيل Windows Server 2003 x86

kb4012598 لنظام التشغيل Windows Server 2003 x64

إذا كنت تستخدم Windows كبوابة إنترنت

لا نوصي بتشغيل أي إصدار من Windows على خوادم متصلة مباشرة بالإنترنت. في الآونة الأخيرة ، تم نشر المعلومات على بأعداد كبيرةنقاط الضعف ، التي لا تغطيها جميعًا تحديثات أمان بيانات نظام التشغيل الحالية. يمكن أن تؤدي إصابة فيروس يشبه WannaCry مباشرة إلى بوابة الإنترنت إلى إصابة جميع مضيفي الشبكة ، وفقدان المعلومات التجارية ، ومشاركة الشبكة ، كجزء من الروبوتات ، في الهجمات على الموارد الأخرى ، بما في ذلك الموارد الحكومية.

البرامج التي تستخدم Windows كمنصة لا يمكنها أيضًا توفير المستوى المطلوب من الأمان ، لأن سيظل جوهر النظام عرضة للخطر. إذا كنت تستخدم برنامجًا مثل Kerio Winroute ، فإننا نوصي بالانتقال إلى حلول أكثر أمانًا وحداثة في أسرع وقت ممكن.

تعتبر بوابة الأمان Ideco ICS ملائمة حيث يمكن استخدامها ليس فقط كنظام للأجهزة والبرامج ، ولكن أيضًا مثبتة مباشرة على خادم موجود أو يمكن نشرها كجهاز افتراضي على برنامج Hypervisor.

في جميع أنحاء العالم من 12 مايو. هذا رانسومواري يخترق أنظمة التشغيلأجهزة الكمبيوتر عند تنزيل ملف من الإنترنت. عندما يتلقى جهاز كمبيوتر مثل هذا الفيروس ، يقوم WannaCry بتشفير العديد من الملفات - الصور والموسيقى والأفلام والمستندات النصية والعروض التقديمية والمحفوظات وما إلى ذلك. المهاجمون يبتزون 300 دولار لفك التشفير. كيف تتعامل مع فيروس رانسومواري هذا؟

تقول شركة كاسبرسكي لاب إن الأكثر عرضة للهجوم هي أجهزة الكمبيوتر التي لم يتم تثبيت تحديثات البرامج عليها ، وكانت هناك برامج مقرصنة.

1 كيف يعمل فيروس Wanna Cry؟

WannaCry هو برنامج يسمى WanaCrypt0r 2.0 يهاجم فقط أجهزة الكمبيوتر التي تعمل بنظام Windows. يستخدم البرنامج "ثقب" في النظام - نشرة أمان Microsoft MS17-010 ، لم يكن وجودها معروفًا من قبل.

2 كيف ينتشر فيروس WannaCry?

ينتشر فيروس WannaCry عبر البريد الإلكتروني. بعد فتح مرفق في رسالة بريد إلكتروني عشوائي ، يتم تشغيل برنامج التشفير ويكاد يكون من المستحيل استرداد الملفات المشفرة بعد ذلك.

3 ما الذي يجب علي الانتباه إليه حتى لا أصاب جهاز الكمبيوتر الخاص بي بفيروس WannaCry؟

انتبه جيدًا لما يتم إرساله إليك عبر البريد الإلكتروني. لا تفتح الملفات ذات الامتدادات التالية: .إملف تنفيذى, .vbsو .scr. يمكن للمحتالين استخدام عدة امتدادات لإخفاء ملف ضار كفيديو أو صورة أو مستند (على سبيل المثال ، avi.exeأو doc.scr) ، يكتب ru24.top.

ينصح إيليا ساشكوف ، الرئيس التنفيذي لشركة Group-IB ، وهي شركة للوقاية من الجرائم الإلكترونية والتحقيق فيها: "في حالة WannaCry ، يمكن أن يكون حظر المنفذ 445 على جدار الحماية (جدار الحماية) الذي تحدث العدوى من خلاله حلاً للمشكلة." للكشف عن الإمكانات الملفات الخبيثةتحتاج إلى تمكين الخيار "إظهار امتدادات الملفات" في إعدادات Windows.

4 ما الذي قامت به Microsoft لحماية OC Windows من فيروس WannaCry؟

أصدرت Microsoft بالفعل "تصحيحًا" - فقط قم بتشغيله تحديث ويندوزالتحديث إلى أحدث إصدار. تجدر الإشارة إلى أن المستخدمين الذين اشتروا إصدارًا مرخصًا من Windows هم فقط من يمكنهم حماية أجهزة الكمبيوتر والبيانات الخاصة بهم - عند محاولة تحديث النظام "المقرصن" ، لن يجتاز النظام الاختبار ببساطة. تحتاج أيضًا إلى تذكر أن نظام التشغيل Windows XP لم يعد محدثًا ، كما هو الحال بالطبع ، والإصدارات السابقة ، وفقًا لـ Rorki.ru.

5 أبسط طرق الحماية من فيروس WannaCry

من أجل عدم "التقاط" فيروس WannaCry على جهاز الكمبيوتر الخاص بك ، عليك اتباع القليل قواعد بسيطةالأمان:

- تحديث النظام في الوقت المحدد - لم يتم تحديث جميع أجهزة الكمبيوتر المصابة ،

- استخدام نظام تشغيل مرخص ،

- لا تفتح رسائل البريد الإلكتروني المشبوهة ،

- لا تتبع الروابط المشبوهة التي تركها المستخدمون غير الموثوق بهم.

كما أظهر التحليل ،

- حصان طروادة- Ransom.Win32.Fury.fr

- تروجان رانسوم Win32.Gen.djd

- تروجان رانسوم Win32.Wanna.b

- تروجان رانسوم Win32.Wanna.c

- تروجان رانسوم. Win32.Wanna.d

- تروجان رانسوم Win32.Wanna.f

- Trojan.Win64.EquationDrug.gen

- مراقبة النظاميجب تمكين)

- الحماية ضد هجمات الشبكةيجب تمكين).

تقرير كاسبرسكي لاب.

كيفية علاج شبكة مصابة إذا تم تثبيت حل Kaspersky Lab

- تأكد من المكون مراقبة النظاموجميع وحداتها مدرجة:

- مراقبة النظام، راجع التعليمات الواردة في المقالة.

- الحماية ضد هجمات الشبكة.

- تأكد من تمكين الميزة ملف مكافحة الفيروسات.

- قم بتشغيل مهمة فحص المناطق الحرجة

- قم بتوصيل المضيف بالشبكة.

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة حماية الملفات في الوقت الحقيقي.

- مقالات

- قم بتشغيل مهمة فحص المناطق الحرجةللكشف عن التلوث المحتمل في أقرب وقت ممكن.

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- قم بإجراء فحص كامل للفيروسات لإزالة البرامج الضارة.

- قم بتوصيل المضيف بالشبكة.

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة حماية الملفات في الوقت الحقيقي.

- قم بتشغيل مهمة فحص المناطق الحرجةللكشف عن التلوث المحتمل في أقرب وقت ممكن.

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- قم بإجراء فحص كامل للفيروسات لإزالة البرامج الضارة.

- قم بتوصيل المضيف بالشبكة.

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة ملف مكافحة الفيروسات.

- تأكد من تمكين الميزة مكافحة القرصنة.

- قم بتشغيل مهمة فحص كاملللكشف عن التلوث المحتمل في أقرب وقت ممكن.

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- قم بإجراء فحص كامل للفيروسات لإزالة البرامج الضارة.

- قم بتوصيل المضيف بالشبكة.

كيفية علاج شبكة مصابة إذا تم تثبيت حل أمان تابع لجهة خارجية

استغل الفرصة برامج مجانية"كاسبرسكي لاب" لفحص وتعقيم أجهزة الكمبيوتر المصابة.

التنفيذ المحلي:

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- قم بتشغيل مهمة فحص في Kaspersky Virus Removal Tool. إذا كنت لا تعرف كيفية إجراء الفحص ، فراجع الإرشادات الواردة في المقالة.

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- قم بإجراء فحص كامل للفيروسات لإزالة البرامج الضارة.

- قم بتوصيل المضيف بالشبكة.

التنفيذ عن بعد:

- قم بتثبيت التصحيح الرسمي من Microsoft:

- ضع ملف الأداة المساعدة القابل للتنفيذ الخاص بأداة Kaspersky Virus Removal Tool في مجلد عام.

- قم بتشغيل الأداة المساعدة على مضيف بعيد (عبر جهاز تحكم عن بعد سطر الأوامرأو سياسة المجموعة أو Kaspersky Security Center باستخدام ملف BAT) بالأمر:

\\ share \ kvrt.exe -ccepteula -silent -dontcryptsupportinfo -d \\ share \ logs \٪ COMPUTERNAME٪

- share هو اسم المجلد العمومي.

- بعد تنفيذ هذا الأمر على مضيف بعيد ، سيتم إجراء فحص بدون معالجة وسيتم إنشاء سجل في الدليل \\ share \ logs \

- لإجراء التطهير ، أضف المعلمات -adinsilent -processlevel 1 إلى الأمر

\\ share \ kvrt.exe -ccepteula -Silent -adinsilent -processlevel 1 -dontcryptsupportinfo -d \\ share \ logs \٪ COMPUTERNAME٪

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- قم بتشغيل المضيف من قرص التمهيد الخاص بقرص Kaspersky Rescue Disk. إذا كنت لا تعرف كيفية إنشاء قرص تمهيد لـ Kaspersky Rescue Disk ، فراجع الإرشادات الواردة في المقالة.

- ابدأ مهمة الفحص. إذا كنت لا تعرف كيفية إجراء الفحص ، فراجع الإرشادات الواردة في المقالة.

- بعد اكتشاف MEM: Trojan.Win64.EquationDrug.gen ، أعد تشغيل النظام.

- قم بإجراء فحص كامل للفيروسات لإزالة البرامج الضارة.

- قم بتوصيل المضيف بالشبكة.

كيفية تجنب إصابة الشبكة

برنامج Kaspersky Endpoint Security 8/10:

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من المكون مراقبة النظاموجميع وحداتها مدرجة:

- إذا كنت لا تعرف كيفية التمكين مراقبة النظام، راجع التعليمات الواردة في المقالة.

- تأكد من تمكين الميزة الحماية ضد هجمات الشبكة.

- تأكد من تمكين الميزة ملف مكافحة الفيروسات.

- مقالة - سلعة.

Kaspersky Security 10 لنظام التشغيل Windows Server:

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة حماية الملفات في الوقت الحقيقي.

- قم بتكوين المنتج وفقًا للتوصيات الواردة في المقالة - ستساعد هذه التوصيات في حماية الخادم من التشفير عن بُعد من المضيفين الذين لديهم حق الوصول إلى موارد شبكة الخادم.

- تحديث قواعد بيانات مكافحة الفيروسات.

مضاد الفيروسات 8.0 لخوادم Windows EE:

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة حماية الملفات في الوقت الحقيقي.

- تحديث قواعد بيانات مكافحة الفيروسات. إذا كنت لا تعرف كيفية تحديث قواعد البيانات ، فراجع الإرشادات الواردة في المقالة.

كاسبيرسكي المضاد للفيروسات 6.0 R2 لمحطات عمل Windows:

- افصل المضيف المصاب عن شبكة الشركة.

- قم بتثبيت التصحيح الرسمي من Microsoft:

- تأكد من تمكين الميزة ملف مكافحة الفيروسات.

- تأكد من تمكين الميزة مكافحة القرصنة.

- تحديث قواعد بيانات مكافحة الفيروسات.

كيفية توزيع التحديثات من Microsoft باستخدام Kaspersky Security Center

لتوزيع التحديثات من Microsoft باستخدام Kaspersky Security Center ، استخدم إحدى الطرق التالية:

الطريقة الرئيسية

- قم بتنزيل التحديثات المطلوبة من موارد Microsoft:

- أنشئ دليلًا مؤقتًا على محرك الأقراص المحلي وضع الملفات التي تم تنزيلها (.msu) هناك.

- قم بإنشاء ملف BAT في الدليل المؤقت واكتب فيه أمرًا مثل:

wusa.exe "٪ cd٪ \ updatename.msu" / quiet / warnrestart

updatename - اسم ملف التحديث.

مثال على الأمر:

wusa.exe "٪ cd٪ \ kb4012212-x64.msu" / quiet / warnrestart

- يوجه هذا الأمر إلى تثبيت التحديث دون إظهار العملية للمستخدم ، ولكن بعد ذلك يطالب بإعادة التشغيل ويمنحك حوالي دقيقة لحفظ الملفات المفتوحة (لا يمكنك رفض إعادة التشغيل).

إذا كتبت forcerestart بدلاً من warnrestart ، فسيتم إعادة تشغيل الكمبيوتر على الفور ، وسيتم إغلاق التطبيقات المفتوحة مع فقدان البيانات.

نتيجة لذلك ، يجب أن يحتوي الدليل المؤقت على ملف BAT وملفات MSU الضرورية.

إذا تم تشغيل الأمر على جهاز كمبيوتر مثبت عليه التحديث بالفعل أو لم يكن مناسبًا ، فلن تكون هناك عواقب.

- في Kaspersky Security Center ، انتقل إلى القسم التثبيت عن بعد \ حزم التثبيتوحدد الخيار قم بإنشاء حزمة تثبيت لبرنامج محدد من قبل المستخدم.

- قم بإنشاء حزمة تثبيت تستدعي ملف BAT الذي تم إنشاؤه ، تأكد من تحديد المربع انسخ المجلد بأكمله إلى حزمة التثبيت- بحيث يتم تضمين ملفات MSU في الحزمة.

في ملف BAT ، يمكنك تحديد تثبيت العديد من التحديثات ووضعها جميعًا في دليل مؤقت ، لكن حجم حزمة التثبيت سيزداد.

- قم بتثبيت الحزمة التي تم إنشاؤها على جهاز الكمبيوتر الخاص بك. يمكن القيام بذلك من خلال مجموعة مختارة من أجهزة الكمبيوتر حسب نوع نظام التشغيل (في قائمة السياق لأي مجموعة أجهزة كمبيوتر ، حدد تثبيت البرنامج) ، يمكنك إنشاء مهمة لمجموعة من أجهزة الكمبيوتر (بتنسيق أجهزة الكمبيوتر المدارةحدد جذر القائمة أو مجموعة معينة ، انتقل إلى علامة التبويب مهاموإنشاء مهمة تثبيت) ، أو بطريقة أخرى اعتدت عليها.

يمكن أيضًا تثبيت الحزمة محليًا.

طريقة بديلة

ظروف العمل:

- وجود ترخيص موسع للمنتج.

- استخدام مهمة ابحث عن الثغرات الأمنية والتحديثات لبرامج Microsoft. لمزيد من التفاصيل حول المهمة ، راجع المقالة.

أداء:

- انتقل إلى القسم بالإضافة إلى ذلك → إدارة البرنامج → تحديث.

- في شريط البحث ، ابحث عن تحديث Microsoft المطلوب.

- من قائمة سياق التحديث ، حدد تثبيت التحديث.

- التثبيت على الأجهزة المضيفة المطلوبة.

كيفية تمكين المضيفين بشكل آمن إذا لم يتم تثبيت التحديثات من Microsoft

لتشغيل أجهزة الكمبيوتر بأمان:

- افصل الكمبيوتر عن شبكة المؤسسة (افصل كابل الشبكة).

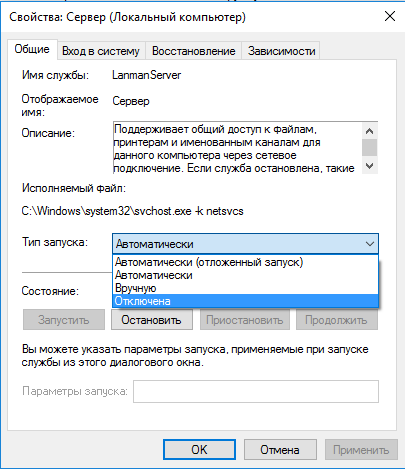

- قم بتعطيل الخدمة في إعدادات الخدمة الخادم: في القائمة المنسدلة نوع الإطلاقتحديد عاجز.

- قم بتوصيل سلك الطاقة وتحديث نظام التشغيل بجميع عمليات إعادة التشغيل.

تأكد من أن النظام لم يعد يطالبك بتثبيت التحديثات.

- قم بتشغيل الخدمة الخادم.

- تأكد من تمكين المكونات التالية في Kaspersky Endpoint Security:

- ملف مكافحة الفيروسات.

- مراقبة النظام.

- الحماية ضد هجمات الشبكة.

هل كانت المعلومات مفيدة؟

مقالات عامة: مقالات عامة

قمنا بتحليل المعلومات حول الإصابات ببرنامج الفدية "WannaCry" الذي واجهته الشركات حول العالم في 12 مايو 2017.

كما أظهر التحليل ، وقع الهجوم من خلال ثغرة أمنية معروفة في الشبكةنشرة أمان Microsoft رقم MS17-010. ثم تم تثبيت rootkit على النظام المصاب ، والذي بمساعدة المهاجمين أطلقوا برنامج التشفير.

تكتشف جميع حلول Kaspersky Lab هذا الجذور الخفية على أنه MEM: Trojan.Win64.EquationDrug.gen والمشفرات المستخدمة في هذا الهجوم على النحو التالي:

- Trojan-Ransom.Win32.Scatter.uf

- تروجان- فدية. Win32.Scatter.tr

- حصان طروادة- Ransom.Win32.Fury.fr

- تروجان رانسوم Win32.Gen.djd

- تروجان رانسوم Win32.Wanna.b

- تروجان رانسوم Win32.Wanna.c

- تروجان رانسوم. Win32.Wanna.d

- تروجان رانسوم Win32.Wanna.f

- تروجان رانسوم Win32.Zapchast.i

- Trojan.Win64.EquationDrug.gen

- PDM: Trojan.Win32.Generic (لاكتشاف المكونات مراقبة النظاميجب تمكين)

- Intrusion.Win.DoublePulsar.a (للكشف عن المكونات الحماية ضد هجمات الشبكةيجب تمكين).

- قم بتثبيت التصحيح الرسمي من Microsoft الذي يغلق الثغرة الأمنية المستخدمة في الهجوم:

- تأكد من تمكين حلول الأمان على جميع عقد الشبكة.

- قم بتحديث قواعد البيانات لجميع منتجات Kaspersky Lab المستخدمة.

يقوم خبراؤنا بتحليل عينات البرامج الضارة لتحديد ما إذا كان يمكن فك تشفير البيانات.

لمزيد من المعلومات حول هجمات WannaCry ، راجع