Trois façons de se protéger du virus Petya. A trouvé une protection contre le virus Petya

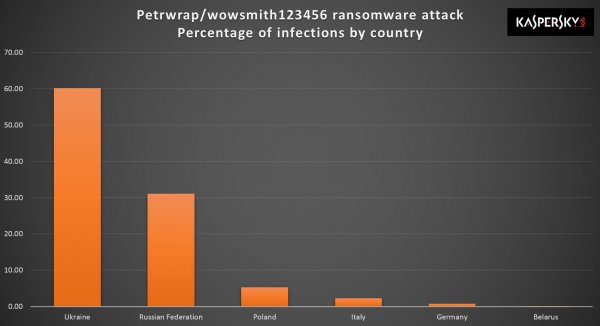

À peine avions-nous survécu à la récente attaque WannaCry que le 27 juin, les réseaux informatiques du monde entier étaient à nouveau confrontés à un autre virus ransomware, appelé Petya.A. Les premières informations sur l'attaque virale sont apparues sur les ressources Internet ukrainiennes, où il a été signalé que les systèmes informatiques de certaines sociétés d'État ukrainiennes étaient infectés. Le principe du virus était similaire - le logiciel malveillant bloquait le fonctionnement des ordinateurs et exigeait 300 $ en bitcoins pour décrypter les données. Plus tard, il s'est avéré que le rançongiciel avait touché une centaine d'entreprises publiques et privées en Ukraine, en Russie et dans le monde.

Quel genre d'animal est-ce?

La plupart des experts pensent que le virus Petya.A, découvert en avril 2016, est impliqué dans l'attaque. Malgré le schéma d'action similaire aux infections de mai, cela n'a rien à voir avec WannaCry.Le responsable du centre mondial de recherche et d'analyse des menaces de Kaspersky Lab, Costin Raiu, a noté que le virus utilise une signature numérique Microsoft et se déguise en application Windows native. Il est entendu que une nouvelle version Le malware Petya.A a été compilé le 18 juin de cette année.

À son tour, Kaspersky Lab a exprimé des doutes quant au fait que l'attaque ait été causée par le virus Petya.A ou Petya.C.

« Les produits Kaspersky Lab détectent ce malware sous le nom UDS:DangeroundObject.Multi.Generic. Selon les données dont nous disposons à l'heure actuelle, ce rançongiciel n'appartient pas aux familles de logiciels malveillants connus auparavant », a déclaré Vyacheslav Zakorzhevsky, responsable de la recherche antivirus chez Kaspersky Lab.Les experts étrangers ont surnommé le virus modifié NotPetya. Comme WannaCry, il exploite la vulnérabilité EternalBlue (CVE-2017-0144), via la gestion des outils système WMI et PsExec. Il n'a pas de coupe-circuit à distance comme son prédécesseur de mai, il est beaucoup plus sophistiqué, avec de nombreuses méthodes de distribution automatisées.

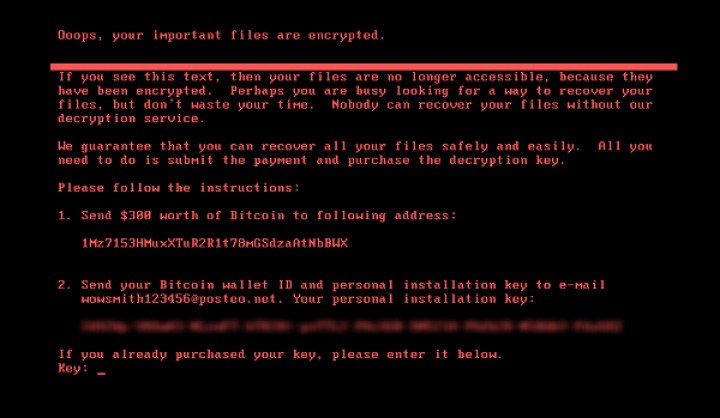

Dès qu'un ordinateur du réseau est infecté, le virus attend un certain temps avant de lancer une attaque, très probablement sur un plus grand nombre de PC connectés. Il crypte ensuite la table de fichiers maîtres (MFT) des lecteurs NTFS connectés localement, modifie l'enregistrement de démarrage principal (MBR) du poste de travail ou du serveur, redémarre l'ordinateur, puis affiche un écran avec une fausse routine de vérification de disque CHKDSK. Pendant ce temps, le chiffreur entre en fonction, qui commence à chiffrer le contenu de l'ensemble du disque dur. En conséquence, l'utilisateur voit un écran de verrouillage avec une demande de rançon.

Échelle d'infection

Les sociétés énergétiques ukrainiennes, tant dans la capitale que dans les régions, ont été les premières à faire face à un problème de fonctionnement des systèmes informatiques. Le virus a réussi à bloquer les ordinateurs de certaines banques, dont Oschadbank et PrivatBank, après quoi la Banque nationale d'Ukraine a émis un avertissement officiel concernant d'éventuelles perturbations du système bancaire ukrainien.« En raison des cyberattaques, les banques ont des difficultés à servir leurs clients et à mener des opérations bancaires. Les mesures de sécurité et les contre-mesures ont maintenant été renforcées dans le secteur financier attaques de pirates tous les acteurs des marchés financiers. La NBU surveille la situation et rendra compte de l'état actuel de la cyberprotection du système bancaire », a déclaré la NBU dans un communiqué.

Plus tard, il a été signalé que le virus affectait les opérateurs de téléphonie mobile Kyivstar, lifecell et Ukrtelecom, le service de livraison express Nova Poshta, l'usine Antonov, l'aéroport de Boryspil, Ukrzaliznytsia, les ministères, les chaînes de télévision et même atteint le métro de Kiev , où il a infecté les terminaux pour réapprovisionnement des cartes de voyage. Dans le même temps, les sites Web de nombreuses sociétés et entreprises publiques étaient inaccessibles. L'attaque a également touché la centrale nucléaire de Tchernobyl, dont le site Web a également été désactivé.

![]()

On suppose que l'une des raisons de l'infection massive est le logiciel ukrainien M.E.Doc pour les rapports financiers, qui est installé dans chaque organisation étatique. Le virus aurait utilisé les vulnérabilités du programme lors de la mise à jour de sa base de données pour se propager. Cela peut expliquer pourquoi l'Ukraine a souffert plus que tous les autres pays.

En Russie, l'ampleur de l'attaque par le virus Petya.A / Petya.C s'est avérée moins importante. Rosneft et Bashneft ont été ses premières victimes, mais les représentants ultérieurs de Rosneft ont nié cette information. La Banque centrale de Russie a déclaré qu'il n'y avait pas de perturbations dans le système bancaire, il n'y a que des cas isolés d'institutions financières infectées par le virus. Les médias ont écrit sur l'attaque contre la Home Credit Bank et la défaite du réseau informatique entreprise métallurgiqueÉvraz. Il a également été noté que Mars, Nivea, le fabricant de chocolat Alpen Gold - Mondelez International et d'autres sociétés ont été victimes de l'attaque virale.

Après l'Ukraine et la Russie, les médias étrangers ont commencé à rendre compte de l'attaque virale, notamment de Pologne, d'Italie, d'Allemagne, d'Espagne, de France, du Danemark, des Pays-Bas, d'Inde et d'autres pays. Selon les experts, le virus a touché une centaine d'entreprises ukrainiennes et russes. L'étendue du virus dans le reste du monde reste à préciser.

Comment se protéger du virus Petya.A / Petya.C / NotPetya

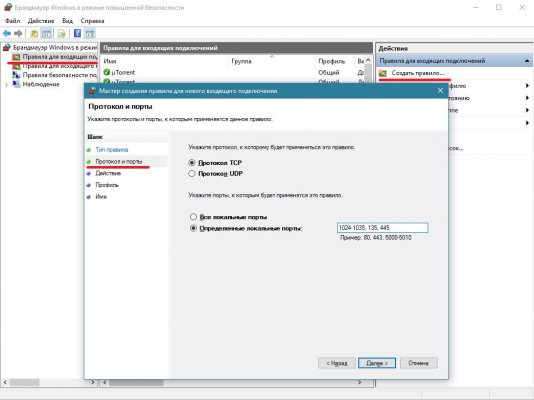

Les experts pensent que le virus ransomware est distribué principalement par e-mail sous forme de lettre avec pièce jointe. Lorsqu'il est ouvert, le virus, utilisant une vulnérabilité du système, télécharge les fichiers nécessaires, modifie l'enregistrement de démarrage principal, redémarre le système d'exploitation et crypte les données sur le disque dur.Pour éviter la propagation du virus, vous devez désactiver le protocole SMB v1/v2/v3 sur les postes de travail et les serveurs conformément aux instructions, fermer les ports TCP 1024–1035, 135 et 445 en créant les règles appropriées pour les connexions entrantes et sortantes dans le pare-feu du système d'exploitation ou du routeur. Assurez-vous également que votre ordinateur dispose de la dernière version critique mises à jour de fenêtres et Microsoft Office - il est tout à fait possible que des informations plus détaillées sur les vulnérabilités apparaissent dans un avenir proche et que de nouveaux correctifs soient publiés pour toutes les versions du système d'exploitation de Microsoft.

Sur les systèmes déjà infectés, le virus peut créer les fichiers suivants :

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Pour les utilisateurs qui ont installé Kaspersky Anti-Virus, la société recommande de se connecter au système cloud KSN et d'activer la surveillance du système (System Watcher). De plus, vous pouvez utiliser la fonction AppLocker pour interdire l'exécution d'un fichier portant le nom perfc.dat , ainsi que bloquer le lancement de l'utilitaire PSExec à partir du package Sysinternals.

Beaucoup d'amateurs d'Internet croient encore naïvement que si vous n'allez pas sur des pages douteuses et ne suivez pas de liens inconnus, il n'y a aucune chance "d'attraper" un virus. "Malheureusement, ce n'est pas le cas", déclare DriverPack (il est engagé dans l'automatisation du travail avec les pilotes sur la plate-forme Microsoft Windows. - Env. Ed.). "La nouvelle génération de virus agit d'une manière complètement différente - ils s'activent en exploitant une vulnérabilité dans l'un des protocoles." Parmi eux se trouve Petya. Selon Symantec (société américaine qui développe des logiciels anti-virus. - ndlr), Petya existe depuis 2016. Mais ce n'est que maintenant activé. Certes, ce n'est peut-être pas tout à fait Petya. Kaspersky Lab a nommé le cheval de Troie ExPetr et affirme qu'il ressemble au précédent Petya, mais seulement légèrement. Et chez Cisco (société américaine spécialisée dans les hautes technologies, dont la cybersécurité. - éd. approx.) nouveau virus rançongiciel et même appelé Nyetya.

Qu'est-ce qui est dangereux ?

Peu importe comment vous appelez Petya, le problème demeure. « Le virus se propage via des emails de phishing », prévient Group-IB (société russe spécialisée dans la lutte contre la cybercriminalité. - NDLR). - Après l'ouverture d'une pièce jointe malveillante, l'ordinateur cible est infecté par le cryptage des fichiers. Toutes les pièces jointes - .doc, .docx, .xls, .xlsx, .rtf et autres fichiers au format Microsoft Office peuvent contenir du contenu malveillant." Cisco a ajouté que le virus chiffre l'enregistrement de démarrage principal de l'ordinateur (on pourrait dire, le "contenu" du disque dur).

Si un nous parlons Comme pour un réseau d'entreprise, il suffit d'un ordinateur « infecté » pour tout infecter. « Après le lancement fichier malveillant une tâche est créée pour redémarrer l'ordinateur, reportée de 1 à 2 heures, moment auquel vous pouvez avoir le temps de restaurer le système d'exploitation de l'OS, - ils semblent donner de l'espoir à Positive Technologies (une société russe spécialisée dans la cybersécurité. - Environ éd.). - Cependant, les fichiers ne peuvent pas être déchiffrés. La restauration du contenu après l'achèvement nécessite la connaissance de la clé privée, donc sans connaissance de la clé, les données ne peuvent pas être récupérées."

Hélas, les experts ont également découvert que la boîte à outils permet à Petya de rester opérationnel même dans les infrastructures où la leçon WannaCry a été prise en compte et les mises à jour de sécurité appropriées ont été installées, c'est pourquoi le ransomware est si efficace.

Comment s'assurer que Petya ne passe pas ?

Afin d'éviter d'être victime d'une telle attaque, vous devez d'abord mettre à jour le logiciel que vous utilisez vers les dernières versions, en particulier, installer toutes les dernières mises à jour MS Windows. "Abonnez-vous aux notifications de sécurité technique de Microsoft", conseille Group-IB. En fait, c'est une garantie que lorsque Microsoft analysera les moyens de neutraliser cette menace, l'entreprise installera les mises à jour appropriées. Soit dit en passant, la division russe de Microsoft a déjà signalé qu'un logiciel antivirus détecte ce virus rançongiciel et le protège.

De plus, DriverPack note que les conséquences de l'attaque se sont avérées si graves que "Microsoft a franchi une étape sans précédent - il a publié une mise à jour même pour Windows XP qui a été supprimée du support. Cela signifie que tous les ordinateurs dotés du protocole SMB ouvert (un protocole réseau apparu en 1983. - NDLR) et sans les dernières mises à jour sont à risque d'attaque. "Certains utilisateurs gardent leurs ordinateurs non mis à jour pendant de très nombreuses années", déclare Vyacheslav Zakorzhevsky, chef du département de recherche antivirus de Kaspersky Lab. Cependant, si des mises à jour sont effectuées, alors parallèlement à ce processus, Cisco conseille d'introduire une disposition de base dans la stratégie de sécurité concernant la sauvegarde des données clés.

Pour une protection supplémentaire contre Petya, les développeurs conseillent de créer un faux fichier sur l'ordinateur. En particulier, comme l'a tweeté Symantec, pour vous protéger contre un virus, vous devez créer un fichier appelé perfc et le placer dans le dossier Windows sur le lecteur C. Pénétrant dans l'ordinateur, le virus vérifie si le système est infecté, et un tel fichier l'imite. Vous pouvez créer un fichier à l'aide du Bloc-notes. Vous devrez supprimer l'extension .txt du nom du document.

Si Petya venait encore

Tout d'abord, les experts en technologie de l'information ne recommandent pas de verser de l'argent aux extorqueurs si le virus bloque toujours l'ordinateur. De plus, cela ne s'explique pas du tout par des raisons high-tech. " Adresse postale les contrevenants ont déjà été bloqués, et même si la rançon est payée, la clé pour décrypter les fichiers ne sera certainement pas reçue », déclare Positive Technologies. Et en général, notent-ils chez Kaspersky Lab, si vous donnez de l'argent aux hameçonneurs, les virus ne feront que se multiplier. "Pour empêcher le ransomware de se propager sur le Web, il est recommandé d'éteindre les autres ordinateurs qui n'ont pas été infectés, de déconnecter les nœuds infectés du Web et de prendre des images des systèmes compromis", Positive Technologies donne des recommandations spécifiques.

De plus, si les données sur l'ordinateur sont déjà cryptées, il vaut mieux ne pas trembler. "S'il devient possible de décrypter et de restaurer au moins certains des fichiers, des étapes supplémentaires ne peuvent qu'entraver le décryptage futur", a déclaré Vyacheslav Zakorzhevsky de Kaspersky Lab. "Si les chercheurs trouvent un moyen de décrypter les fichiers, les données verrouillées pourront être récupérées à l'avenir", est également confiante Positive Technologies. M. Zakorzhevsky conseille en même temps d'essayer de restaurer les sauvegardes, le cas échéant.

Combien de "chantent" dans le monde ?

Kaspersky Lab estime que le nombre de logiciels malveillants qui attaquent à eux seuls les appareils IoT dépasse les 7 000, dont plus de la moitié ont été introduits au cours des six premiers mois de 2017. Il existe plus de 6 milliards d'appareils connectés à Internet dans le monde. Selon Zakorzhevsky, l'intensité des cybermenaces dans le monde change quotidiennement, mais toujours pas beaucoup. Au contraire, la géographie des attaques est en train de changer. Et influencent toujours les "cyberstatistiques" de l'heure de la journée et des jours fériés.

Les principaux acteurs du marché opérant sur le marché de la sécurité de l'information disposent de cartes en ligne indiquant le nombre d'attaques en temps réel dans le monde. Ces données sont basées sur les données des utilisateurs qui ont installé l'un ou l'autre programme antivirus. Vyacheslav Zakorzhevsky, chef du département de recherche antivirus de Kaspersky Lab, a expliqué comment les professionnels lisent ces cartes et où se trouvent la plupart des sites d'hébergement, qui sont un "foyer" de phishing et d'autres "malwares".

DriverPack estime que plus de 35 % des utilisateurs en Russie sont totalement sans défense contre les virus informatiques. "Les utilisateurs de systèmes d'exploitation sous Windows 10 qui n'ont pas installé la dernière mise à jour de Microsoft et qui laissent les ports SMB ouverts sont les plus exposés", déclarent les experts. Selon les données analytiques de l'entreprise, plus de 18 % des utilisateurs travaillent sur un système d'exploitation Windows sans licence, ce qui les expose automatiquement à des risques, 23 % ont le service Windows Update désactivé et 6 % des ordinateurs ont des systèmes d'exploitation obsolètes installés pour lesquels des mises à jour ne sont pas libérés en principe.

Groupe-IB 28.06.2017 17:18

2648

Le 27 juin, une cyberattaque à grande échelle a été enregistrée en Ukraine, en Russie et dans plusieurs autres pays du monde à l'aide de nouvelle modification casier de cryptage Petya.

Le virus se propage par le biais d'envois de phishing aux adresses e-mail des employés de l'entreprise. Une fois qu'une pièce jointe malveillante est ouverte, l'ordinateur cible est infecté par le cryptage des fichiers.

Toutes les pièces jointes - .doc, .docx, .xls, .xlsx, .rtf et autres fichiers au format Microsoft Office peuvent contenir du contenu malveillant. Lorsque vous ouvrez une pièce jointe avec le virus Petya, un programme malveillant sera installé. Logiciel en exploitant la vulnérabilité connue CVE-2017-0199.

Le virus attend 30 à 40 minutes après l'infection (pour se propager) et après cela, Petya crypte les fichiers locaux.

Pour le décryptage, le ransomware demande une rançon de 300 $ en bitcoins à un portefeuille en ligne.

Victimes

Au cours des 2 premières heures, des sociétés d'énergie, de télécommunications et financières ont été attaquées - en conséquence, plus de 100 entreprises à travers le monde ont été infectées :- en Russie : Rosneft, Bashneft, Home Credit Bank, Evraz et autres ;

- en Ukraine : Zaporozhyeoblenergo, Dneproenergo, Dnipro Electric Power System, Mondelez International, Oschadbank, Mars, Nouveau courrier”, Nivea, TESA, Kyiv Metro, ordinateurs du gouvernement ukrainien, magasins Auchan, opérateurs ukrainiens (“Kyivstar”, LifeCell, “UkrTeleCom”), Privatbank, aéroport de Boryspil et autres ;

- dans le monde : le géant biopharmaceutique américain Merck, Maersk, des entreprises indiennes, australiennes, estoniennes et autres.

Que faut-il faire pour se protéger ?

1. Prendre des mesures pour contrer les techniques de mimikatz et d'escalade de privilèges sur les réseaux Windows.2. Installez le correctif KB2871997.

3. Clé de registre : HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential défini sur 0.

4. Assurez-vous que les mots de passe des administrateurs locaux sur tous les postes de travail et serveurs sont différents.

5. Changez de toute urgence tous les mots de passe des utilisateurs privilégiés (administrateurs système) dans les domaines.

6. Installez les correctifs de CVE-2017-0199 et EternalBlue (MS17-010).

7. Supprimez de toute urgence les droits d'administrateur de tous ceux qui n'en ont pas besoin.

8. N'autorisez pas les utilisateurs à connecter des ordinateurs portables au réseau local tant que les correctifs n'ont pas été installés sur tous les ordinateurs du réseau.

9. Effectuez une sauvegarde régulière de tous les systèmes critiques. Idéalement, utilisez les deux options - sauvegarde dans le cloud et sur support amovible.

10. Mettez en place une politique de confiance zéro et offrez une formation à la sécurité à vos employés.

11. Désactivez SMBv1 sur le réseau.

12. Abonnez-vous aux notifications de sécurité technique Microsoft. 1. Vous parrainez des criminels.

2. Nous n'avons aucune preuve que les données de ceux qui ont payé la rançon ont été récupérées.

À Ces derniers temps Le cauchemar de tout le monde ressemble à ceci : vous allumez votre ordinateur et voyez un message crypté indiquant que vos fichiers sont cryptés. Vous vous rendrez vite compte que vos données sont très probablement perdues à jamais - même si vous payez une rançon aux pirates.

Le nouveau virus Petya (également appelé NotPetya) a frappé l'Europe en quelques heures, mais l'Ukraine a le plus souffert - le système énergétique du pays, les banques, les agences gouvernementales et les aéroports ont été endommagés. Les premiers symptômes de l'attaque sont apparus le 27 juin, lorsque la Banque nationale d'Ukraine et l'aéroport international de Kiev ont été victimes du virus. Même les systèmes de surveillance des rayonnements de Tchernobyl auraient été touchés. Mais Petya, qui se concentre sur le système d'exploitation Windows, n'en est pas resté là. Microsoft a confirmé que des ordinateurs dans 64 pays ont été infectés. L'infection n'a pas contourné les utilisateurs ordinaires. Il est arrivé au point que les institutions ont fermé leurs sites et que les utilisateurs n'ont pas allumé l'ordinateur pour ne pas déclencher le virus.

Mais cette fois, un vaccin contre le virus a été trouvé qui protège le PC du virus, du moins pour le moment. Le malware, qui demande une rançon en échange du décryptage des fichiers, est particulièrement sophistiqué, selon Symantec, car au lieu de simplement crypter les fichiers système, il modifie en fait le master boot record de l'ordinateur pour crypter le disque dur. Une fois le système infecté, un message s'affiche demandant 300 $ de bitcoins. Cependant, parce que adresse spécifiée L'email pour confirmer que la rançon a été payée a été désactivé par le fournisseur de messagerie, il y a peu de chance que la clé de déchiffrement soit fournie même si la victime paie. En effet, ceux qui sont tombés dans les griffes de Petya peuvent dire adieu à leurs dossiers.

Mais la situation n'est pas désespérée. Pour ceux qui ne veulent pas ou ne peuvent tout simplement pas se permettre d'éteindre leur ordinateur et d'attendre qu'il passe, il existe des armes dans la bataille contre cette attaque. Heureusement, c'est un remède maison assez simple.

Un chercheur en sécurité nommé Amit Serper semble avoir trouvé un moyen d'empêcher les logiciels malveillants de s'exécuter sur des ordinateurs vulnérables en quelques étapes simples. Son observation, qui a été confirmée par d'autres chercheurs, est que Petya recherche un fichier spécifique sur l'ordinateur avant d'en chiffrer le contenu. Si ce fichier est trouvé, le virus n'infecte pas le PC.

Amit Serper déclare que tous les utilisateurs intéressés doivent créer un fichier appelé "perfc" dans le dossier C:\Windows. Il est important de noter que le fichier doit être en lecture seule et ne doit pas avoir d'extension (comme .txt, .jpg, .doc, etc.).

De plus, cela n'interfère pas avec l'installation des mises à jour de sécurité Windows. L'exploit EternalBlue utilisé par le virus Petya est basé sur une vulnérabilité SMB (Server Message Block) qui a été corrigée en mars.

Comme l'explique Serper, maintenir Windows à jour avec les correctifs de sécurité et créer le fichier ci-dessus devrait suffire à contrer Petya. Bien que cela n'aidera plus la Banque nationale d'Ukraine, cela peut vous sauver.

Symantec, un développeur d'antivirus américain, a publié des recommandations pour lutter contre le virus Petya, qui a frappé les ordinateurs de nombreuses entreprises et institutions le 27 juin. L'instruction est très simple : l'utilisateur doit créer un fichier appelé perfc dans le Bloc-notes, le mettre dans le dossier Windows sur le lecteur C. Voici comment simuler une infection informatique : lorsqu'un virus ransomware pénètre dans le système, il recherche ce fichier , et quand il le trouve, il arrête de travailler.

Experts en informatique : l'imitation de l'infection aidera à échapper au virus Petya

Le fabricant de logiciels antivirus Symantec (États-Unis) a fourni des recommandations pour lutter contre Virus rançongiciel Petya qui a frappé des milliers d'ordinateurs à travers le monde. Les employés de la société ont recommandé aux utilisateurs de simuler l'infection en créant un fichier perfc dans le Bloc-notes et en le plaçant dans le dossier Windows sur le lecteur C. Lorsque le virus pénètre dans le système, il recherche ce fichier et lorsqu'il le trouve, il cesse de fonctionner, écrit Kommersant.

Symantec a parlé du mécanisme de protection contre le virus rançongiciel Petya

Symantec, le premier fournisseur mondial de solutions de cybersécurité et de prévention des pertes de données, a parlé du mécanisme de protection contre le virus rançongiciel Petya, qui a attaqué des entreprises du monde entier le 27 juin. Le virus a le plus touché la Russie et l'Ukraine.

Le rançongiciel ExPetr attaque les ordinateurs du monde entier

Symantec, un développeur américain de logiciels antivirus, a publié des recommandations sur la façon d'éviter l'infection par le virus rançongiciel Petya, qui a attaqué des entreprises et des agences gouvernementales russes et ukrainiennes mardi dernier, puis s'est propagé à d'autres pays. Logiciels malveillants fonctionne sur le principe du sensationnel Logiciel de rançon WannaCry, dont l'épidémie à grande échelle s'est produite en mai, et exige également une rançon de 300 dollars en équivalent bitcoin.

Des instructions pour protéger votre ordinateur contre le virus Petya.A sont apparues

Il est à noter que vous pouvez créer un fichier dans le Bloc-notes habituel, mais il est conseillé de le rendre en lecture seule afin que le virus ne puisse pas y apporter de modifications.

Symantec fournit un moyen simple de se protéger contre le rançongiciel Petya

La société américaine Symantec, spécialisée dans les logiciels antivirus, a publié des recommandations simples pour lutter contre le virus rançongiciel Petya qui a attaqué les systèmes d'entreprises dans plusieurs pays du monde le 27 juin. Comme l'entreprise l'a tweeté, pour vous protéger du virus, vous devez créer un fichier appelé perfc et le placer dans le dossier Windows sur le lecteur C. Pénétrant dans l'ordinateur, le virus vérifie l'infection du système, et un tel fichier l'imite .

Trouvé un moyen de protéger votre ordinateur contre un nouveau virus dangereux

La porte-parole de Microsoft en Russie, Kristina Davydova, a déclaré à RIA Novosti que le ransomware utilise plusieurs méthodes de distribution, dont celle utilisée par le virus WannaCry qui a fait sensation en mai.

Symantec propose la solution Petya.A Ransomware

La société américaine Symantec, spécialisée dans la sécurité de l'information, a proposé une solution pour lutter contre le virus rançongiciel Petya.A, qui a touché hier plusieurs entreprises ukrainiennes et russes.

"Petya recherche une infection précédente en recherchant le nom de son fichier, généralement C:\windows\perfc", a déclaré le service de presse dans un communiqué.

Des experts ont expliqué comment vous pouvez vous protéger du virus Petya

Symantec, une société spécialisée dans le développement de logiciels de cybersécurité, a expliqué comment vous pouvez vous protéger contre virus informatique Petya. Afin de protéger votre ordinateur contre un virus qui a infecté des milliers d'ordinateurs en Russie, en Ukraine et dans d'autres pays, vous devez créer l'apparence que le PC est déjà infecté, disent les experts.

Symantec, un fabricant américain de logiciels antivirus, a publié des recommandations pour lutter contre le virus rançongiciel Petya qui a frappé les systèmes de nombreuses entreprises et agences gouvernementales du monde entier la veille. Selon les instructions, les utilisateurs doivent simuler une infection informatique en créant un fichier perfc dans le Bloc-notes et en le plaçant dans le dossier Windows sur le lecteur C. Lorsqu'un virus pénètre dans le système, il recherche ce fichier et cesse de fonctionner lorsqu'il le trouve.

Symantec a publié une méthode pour détruire le virus Petya

La société américaine Symantec, spécialisée dans la publication de logiciels anti-virus, a publié des recommandations pour contrer le virus Petya.Selon les instructions, à l'aide du Bloc-notes, vous devez créer un fichier perfc et le placer dans le dossier Windows sur le disque avec système opérateur. Lorsqu'un virus pénètre dans le système, il trouve automatiquement le fichier spécifié et cesse de fonctionner.