Épidémie de rançongiciel WannaCry : que s'est-il passé et comment se protéger. Comment mettre à jour Windows pour se protéger contre WannaCry.

Comme vous le savez, il y a maintenant une attaque massive contre les ordinateurs dans le monde entier. Si vous travaillez sous Windows, vous faites partie d'un groupe à risque potentiel. Mais pas de panique et n'essayez pas de redémarrer votre ordinateur ! Mieux vaut enregistrer les données importantes sur un disque externe ou sur le cloud pendant que tout fonctionne. Et va te reposer. Si plus tard, il s'avère que votre ordinateur est toujours infecté, il vous suffit de réinstaller le système et de restaurer les données à partir de la sauvegarde.

Dans cet article, je vais recueillir des conseils d'experts sur la façon de vous protéger contre virus wana Décrypter0r. Le poste sera mis à jour.

Recommandations de traitement :Assurez-vous d'activer les solutions de sécurité.

- Installez le correctif officiel (MS17-010) de Microsoft qui ferme la vulnérabilité du serveur SMB utilisée dans cette attaque.

- Assurez-vous que le Moniteur système est activé dans les produits Kaspersky Lab.

- Vérifiez l'ensemble du système. Après avoir détecté une attaque malveillante en tant que MEM : Trojan.Win64.EquationDrug.gen, redémarrez le système. Vérifiez à nouveau que les correctifs MS17-010 sont installés.

L'attaque a eu lieu via la vulnérabilité réseau bien connue du Microsoft Security Bulletin MS17-010, après quoi un ensemble de scripts a été installé sur le système infecté, à l'aide duquel les attaquants ont lancé le programme de chiffrement.« Toutes les solutions de Kaspersky Lab détectent ce rootkit comme MEM:Trojan.Win64.EquationDrug.gen. Les solutions de Kaspersky Lab détectent également les ransomwares utilisés dans cette attaque avec les verdicts suivants : Trojan-Ransom.Win32.Scatter.uf ; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (le composant System Monitor doit être activé pour détecter ce malware)", a noté le représentant de la société.

Selon lui, pour réduire le risque d'infection, il est conseillé aux entreprises d'installer un correctif spécial de Microsoft, de s'assurer que les solutions de sécurité sont activées sur tous les nœuds du réseau et également d'exécuter une analyse des zones critiques dans une solution de sécurité.

« Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, vous devez redémarrer le système ; à l'avenir, pour prévenir de tels incidents, utilisez les services de signalement des menaces afin de recevoir des données en temps opportun sur les attaques ciblées les plus dangereuses et les infections possibles », a souligné le représentant de Kaspersky Lab.

Aujourd'hui, nos spécialistes ont ajouté la détection et la protection contre un nouveau malware, connu sous le nom de Ransom:Win32.WannaCrypt. En mars, nous avons également introduit une protection supplémentaire contre les logiciels malveillants de cette nature, ainsi qu'une mise à jour de sécurité qui empêche les logiciels malveillants de se propager sur le réseau. Les utilisateurs de notre antivirus gratuit et les versions mises à jour de Windows sont protégées. Nous travaillons avec les utilisateurs pour fournir une assistance supplémentaire.

Il s'agit d'un virus rançongiciel. Ces virus sont très populaires et ce n'est pas la première fois que des pirates y ont recours. En utilisant la cryptographie de cryptage, le virus crypte les fichiers sur l'ordinateur infecté. Sur chaque appareil, il utilise une clé secrète unique qu'il génère lui-même. En d'autres termes, même si vous le décryptez sur un ordinateur, vous le décrypterez à nouveau sur un autre.Comment y faire face?

1. Faites des copies de sauvegarde. Si vous avez une copie de sauvegarde, vous n'avez pas peur de ce virus, même s'il vous atteint.

2. Restez toujours au courant des actualités sur la sécurité de l'information. Il est nécessaire de suivre les blogs informatifs tels que Security Lab, Dark Reading et autres.

3. Ce virus utilise des vulnérabilités spécifiques qui sont maintenant décrites sur Internet, vous devez vérifier vos réseaux pour ces vulnérabilités. N'ouvrez pas le fichier de personnes que vous ne connaissez pas. Fondamentalement, les lettres des cryptographes sont envoyées sous le couvert de lettres des services comptables ou d'amendes impayées de la police de la circulation.

Virus Wanna Cry - le nouveau genre piraté, le rançongiciel a fait frissonner les utilisateurs de PC et d'Internet du monde entier. Comment ça marche Je veux virus Cry, est-il possible de s'en défendre, et si oui, comment ?

Description du virus Wanna Cry– type de malware appartenant à la catégorie rançongiciel, rançongiciel. Lorsqu'il touche le disque dur de la victime, Wanna Cry agit selon le scénario de ses "collègues", comme TrojanRansom.Win32.zip, cryptant toutes les données personnelles de toutes les extensions connues. En essayant de visualiser le fichier, l'utilisateur voit à l'écran une demande de paiement de la n-ième somme d'argent, après quoi l'attaquant enverra des instructions pour le déverrouillage.

Souvent, l'extorsion d'argent est effectuée à l'aide du réapprovisionnement par SMS d'un compte spécialement créé, mais dans Ces derniers temps Pour cela, un service de paiement anonyme est utilisé. bitcoins.

Virus Wanna Cry - comment ça marche. Wanna Cry est un programme appelé WanaCrypt0r 2.0, qui attaque exclusivement les PC sous OC Windows. Le programme utilise un "trou" dans le système pour pénétrer - Bulletin de sécurité Microsoft MS17-010 dont l'existence était auparavant inconnue. Sur le ce moment on ne sait pas avec certitude comment les pirates ont découvert la vulnérabilité MS17-010. Il existe une version sur le sabotage des fabricants de logiciels antivirus pour maintenir la demande, mais, bien sûr, personne ne radie l'intelligence des pirates eux-mêmes.

Malheureusement, la propagation du virus Wanna Cry se fait de la manière la plus simple - par e-mail. Lorsque vous ouvrez un courrier indésirable, l'encodeur est lancé et les fichiers cryptés après cela sont presque impossibles à récupérer.

Virus Wanna Cry - comment se protéger, traitement. WanaCrypt0r 2.0 exploite les vulnérabilités du réseau Services Windows. On sait que Microsoft a déjà publié un "correctif" - il suffit d'exécuter la mise à jour Windows Update avant de dernière version. Il convient de noter que seuls les utilisateurs qui ont acheté une version sous licence de Windows pourront protéger leur ordinateur et leurs données - lors de la tentative de mise à jour du système «piraté», le système ne réussira tout simplement pas le test. Vous devez également vous rappeler que Windows XP n'est plus mis à jour, comme, bien sûr, et les versions antérieures.

Vous pouvez vous protéger de Wanna Cry en suivant quelques règles simples :

- mettre à jour le système à temps - tous les PC infectés n'ont pas été mis à jour

- utiliser un système d'exploitation sous licence

- ne pas ouvrir les e-mails suspects

- ne cliquez pas sur les liens suspects laissés par des utilisateurs non fiables

Selon les médias, les fabricants de logiciels antivirus publieront des mises à jour pour lutter contre Wanna Cry, de sorte que la mise à jour antivirus ne devrait pas non plus être reportée.

Merci d'avoir contacté Ideco.

Nous espérons que vous avez fourni suffisamment de coordonnées pour que notre personnel puisse vous contacter dans les plus brefs délais.

Consentement au traitement des données personnelles

En s'inscrivant sur le site, l'utilisateur donne son consentement à Aideko LLC, située au 620144, Ekaterinbourg, st. Kulibina 2, bureau 500, pour le traitement de leurs données personnelles aux conditions suivantes :

- Le consentement est donné au traitement de leurs données personnelles à l'aide d'outils d'automatisation.

- Le consentement est donné au traitement des données personnelles suivantes :

- numéros de téléphone de contact ;

- Adresse e-mail;

- Lieu de travail et/ou poste occupé ;

- Ville de résidence ou d'inscription.

- Le but du traitement des données personnelles est de : donner accès au matériel du site, accéder au service de webinaire en ligne ou préparer des documents pour convenir d'options pour le développement de relations contractuelles, y compris des offres commerciales, des spécifications, des projets de contrats ou des documents de paiement.

- Lors du traitement des données personnelles, les actions suivantes seront effectuées : collecte, systématisation, accumulation, stockage, clarification, utilisation, blocage, destruction.

- La base pour le traitement des données personnelles est l'art. 24 Constitutions Fédération Russe; article 6 de la loi fédérale n° 152-FZ « sur les données personnelles » ; Charte d'Aideko LLC, autres Lois fédérales et actes juridiques.

- Le transfert de données personnelles ne peut être effectué à des tiers que de la manière prescrite par la législation de la Fédération de Russie ou après réception d'un consentement supplémentaire de l'utilisateur.

- Ce consentement est valable jusqu'au moment de la réorganisation ou de la liquidation d'Aideko LLC. De plus, le consentement peut être retiré par l'utilisateur en envoyant une demande écrite à Adresse postale Ideko LLC.

- Le stockage des données personnelles est effectué conformément à l'arrêté du ministère de la Culture de la Fédération de Russie du 25 août 2010 n ° 558 sur l'approbation de la "Liste des documents de gestion standard générés au cours des activités organismes gouvernementaux, les gouvernements locaux et les organisations, indiquant les périodes de stockage "et d'autres actes juridiques réglementaires dans le domaine de l'archivage et du stockage des archives.

Accord de licence

sur l'octroi de droits pour tester l'utilisation du complexe logiciel "Internet Gateway Ideco ICS 6"

Licence d'Ideco LLC pour le droit d'utiliser le programme informatique "Complexe logiciel "Passerelle Internet Ideco ICS 6" (ci-après dénommé le "Programme") :

- Cette licence pour le droit d'utiliser le Programme (ci-après dénommée la "Licence") est accordée à la personne - l'utilisateur final (ci-après dénommé le "Titulaire") par le Concédant - Ideco LLC et contient des informations sur la restriction des droits de tester l'utilisation du Programme, y compris l'un de ses composants.

- Si vous n'acceptez pas les termes de la licence, vous ne pouvez pas installer, copier ou utiliser le programme ou l'un de ses composants et devez les supprimer.

- Le Concédant accorde au Licencié un droit non exclusif, qui comprend l'utilisation du Programme et de ses composants selon les modalités suivantes : le droit de reproduire, limité par le droit d'installer le lanceur, dans la mesure de l'utilisation prévue dans la présente Licence . Le droit d'utiliser le Programme et ses composants est accordé uniquement à des fins de familiarisation et de test pour une période de 1 (un) mois à compter de la date spécifiée dans la présente licence.

- Le programme est livré tel quel, le Concédant a éliminé toutes les erreurs connues de lui, il reste possible de détecter des erreurs lors d'une opération ultérieure.

- Le Licencié a connaissance des caractéristiques fonctionnelles essentielles du Programme pour lequel les droits d'utilisation sont concédés, et le Licencié supporte le risque que le Programme réponde à ses attentes et à ses besoins, ainsi que le risque de respecter les conditions et l'étendue des droits accordé à ses attentes et à ses besoins.

- Le Concédant ne sera pas responsable des pertes, dommages, quelles que soient les raisons de leur survenance (y compris, mais sans s'y limiter, les dommages spéciaux, accessoires ou consécutifs, les pertes associées à la perte de bénéfices, l'interruption des activités commerciales ou de production, la perte de informations commerciales, négligence ou tout autre dommage) résultant de l'utilisation ou de l'impossibilité d'utiliser le Programme et l'un de ses composants.

- Le Licencié peut installer et utiliser une copie du Programme sur un ordinateur ou un serveur.

- Le programme comprend des technologies de protection contre la copie pour empêcher la copie non autorisée. Il est interdit de copier illégalement le Programme et l'un de ses composants, de supprimer ou de modifier la protection contre la copie.

- Le Licencié ne peut pas modifier et décompiler le Programme et l'un de ses composants, changer la structure des codes de programme, les fonctions du programme, afin de créer des produits connexes, distribuer ou faciliter la distribution de copies sans licence du Programme et de l'un de ses composants.

- Il est interdit de louer et de transférer le Programme et l'un de ses composants à des tiers, ainsi que de distribuer le Programme et l'un de ses composants sur Internet.

- À l'expiration de la période de test d'utilisation du Programme, le Licencié est tenu de désinstaller le Programme et tous ses composants (suppression de la mémoire de l'ordinateur), de supprimer toutes les copies du Programme et de ses composants et d'en informer le Concédant, ou acquérir le droit d'utiliser le Programme.

Mondial attaque de pirate a actuellement affecté de nombreux ordinateurs en Russie et à l'étranger, y compris les réseaux de grandes entreprises de télécommunications, les forces de l'ordre et les institutions médicales.

Hier 12 mai, nos partenaires technologiques de Kaspersky Lab ont enregistré 45 000 tentatives de piratage dans 74 pays.

À propos du virus

Le programme de chiffrement distribué sur le réseau s'appelait WannaCry (alias Wana Decryptor, WanaCrypt0r et Wana Decrypt0r). Contrairement à d'autres programmes de ce type, ce rançongiciel combine les fonctions des virus, des chevaux de Troie et des vers de réseau. Comme mécanismes de pénétration, il utilise à la fois le courrier électronique (ce mécanisme lui permet de contourner les pare-feu de protection) et la vulnérabilité réseau du protocole SMB publiée le 14 mars dernier : Microsoft Security Bulletin MS17-010. Cette vulnérabilité permet au virus de se propager au sein du réseau infecté et d'infecter le nombre maximum d'appareils vulnérables.

Microsoft ne distribue pas automatiquement les mises à jour de sécurité pour Windows XP et Windows 2003, les utilisateurs utilisant des logiciels obsolètes sont donc les plus vulnérables.

En infectant un appareil, le virus crypte toutes les données de l'utilisateur sur le disque dur et demande une rançon pour leur décryptage.

Ideco ICS est basé sur le noyau Linux, tous les ports des interfaces externes sont fermés par défaut, il est donc protégé contre les attaques qui utilisent les vulnérabilités du réseau comme celles utilisées par ce virus. La technologie NAT protège également de manière fiable tous les périphériques réseau des connexions extérieures. Parmi les options de propagation du virus : e-mail, sites et lecteurs flash éventuellement infectés, et le virus peut également être apporté par les employés avec les ordinateurs portables utilisés dans d'autres réseaux. Tous les mécanismes de propagation du virus n'ont pas encore été étudiés et peuvent être complétés par des attaquants pour renforcer l'attaque dans un proche avenir.

Mise en place d'Ideco ICS

Protection des terminaux

- Installez le correctif pour fermer la vulnérabilité exploitée par le virus : MS17-010 .

- Bloquez l'utilisation du protocole SMBv1 en exécutant la commande suivante sur les ordinateurs et les serveurs Windows :

dism /online /norestart /disable-feature /featurename:SMB1Protocol - Assurez-vous que le logiciel antivirus de tous les ordinateurs est installé, en cours d'exécution et utilise des bases de données de signatures à jour.

- Sur les ordinateurs dotés de systèmes d'exploitation Windows XP et Windows 2003 obsolètes, vous devez installer manuellement les correctifs de sécurité en les téléchargeant à partir de liens directs :

kb4012598 pour Windows XP SP3

kb4012598 pour Windows Server 2003 x86

kb4012598 pour Windows Server 2003 x64

Si vous utilisez Windows comme passerelle Internet

Nous vous déconseillons d'exécuter une version de Windows sur des serveurs connectés directement à Internet. Récemment, des informations ont été publiées sur en grand nombre vulnérabilités, qui ne sont pas toutes couvertes par les mises à jour de sécurité des données du système d'exploitation existantes. L'infection d'un virus de type WannaCry directement sur une passerelle Internet peut entraîner l'infection de tous les hôtes du réseau, la perte d'informations commerciales et la participation du réseau, dans le cadre d'un botnet, à des attaques contre d'autres ressources, y compris celles du gouvernement.

Les logiciels qui utilisent Windows comme plate-forme ne peuvent pas non plus fournir le niveau de sécurité requis, car le cœur du système sera toujours vulnérable. Si vous utilisez un logiciel tel que Kerio Winroute, nous vous recommandons de migrer vers des solutions plus sécurisées et modernes dès que possible.

La passerelle de sécurité Ideco ICS est pratique car elle peut être utilisée non seulement comme système matériel et logiciel, mais également installée directement sur un serveur existant ou peut être déployée en tant que machine virtuelle sur un hyperviseur.

Partout dans le monde à partir du 12 mai. Ce rançongiciel pénètre Systèmes d'exploitation ordinateurs lors du téléchargement d'un fichier depuis Internet. Lorsqu'un ordinateur reçoit un tel virus, WannaCry crypte divers fichiers - photos, musique, films, documents texte, présentations, archives, etc. Les attaquants extorquent 300 $ pour le décryptage. Comment faire face à ce virus rançongiciel ?

Kaspersky Lab affirme que les plus vulnérables à l'attaque étaient les ordinateurs sur lesquels les mises à jour logicielles n'étaient pas installées et il y avait des logiciels piratés.

1 Comment fonctionne le virus Wanna Cry ?

WannaCry est un programme appelé WanaCrypt0r 2.0 qui n'attaque que les PC Windows. Le programme utilise un "trou" dans le système - Microsoft Security Bulletin MS17-010, dont l'existence était auparavant inconnue.

2 Comment ça se propage Virus WannaCry?

Le virus WannaCry se propage par e-mail. Après avoir ouvert une pièce jointe dans un courrier indésirable, l'encodeur est lancé et les fichiers cryptés après cela sont presque impossibles à récupérer.

3 À quoi dois-je faire attention pour ne pas infecter mon ordinateur avec le virus WannaCry ?

Portez une attention particulière à ce qui vous est envoyé par e-mail. N'ouvrez pas les fichiers avec ces extensions : .EXE, .vbs et .scr. Les fraudeurs peuvent utiliser plusieurs extensions pour déguiser un fichier malveillant en vidéo, photo ou document (par exemple, avi.exe ou doc.scr), écrit ru24.top.

Ilya Sachkov, PDG de Group-IB, une société de prévention et d'enquête sur la cybercriminalité, conseille : « Dans le cas de WannaCry, le blocage du port 445 sur le pare-feu (pare-feu) à travers lequel l'infection se produit peut être une solution au problème. Pour détecter le potentiel fichiers malveillants vous devez activer l'option "Afficher les extensions de fichiers" dans les paramètres de Windows.

4 Qu'a fait Microsoft pour protéger OC Windows du virus WannaCry ?

Microsoft a déjà publié un "correctif" - il suffit de lancer Windows Update Mise à jour vers la dernière version. Il convient de noter que seuls les utilisateurs qui ont acheté une version sous licence de Windows pourront protéger leur ordinateur et leurs données - lors de la tentative de mise à jour du système "piraté", le système ne réussira tout simplement pas le test. Vous devez également vous rappeler que Windows XP n'est plus mis à jour, comme, bien sûr, et les versions antérieures, selon Rorki.ru.

5 Les moyens les plus simples de se protéger contre le virus WannaCry

Afin de ne pas "attraper" le virus WannaCry sur votre ordinateur, vous devez suivre quelques règles simples Sécurité:

- mettre à jour le système à temps - tous les PC infectés n'ont pas été mis à jour,

- utiliser un système d'exploitation sous licence,

- ne pas ouvrir les e-mails suspects,

- ne suivez pas les liens suspects laissés par des utilisateurs non fiables.

Comme l'a montré l'analyse,

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan.Win64.EquationDrug.gen

- Surveillance du système doit être activé)

- Protection contre les attaques réseau doit être activé).

rapport de Kaspersky Lab.

Comment guérir un réseau infecté si une solution de Kaspersky Lab est installée

- Assurez-vous que le composant Surveillance du système et tous ses modules sont inclus :

- Surveillance du système, voir les instructions dans l'article.

- Protection contre les attaques réseau.

- Assurez-vous que la fonctionnalité est activée Antivirus de fichiers.

- Exécuter une tâche Vérification des zones critiques

- Connectez l'hôte au réseau.

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Protection des fichiers en temps réel.

- des articles

- Exécuter une tâche Vérification des zones critiques pour détecter au plus tôt une éventuelle contamination.

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Effectuez une analyse antivirus complète pour supprimer les logiciels malveillants.

- Connectez l'hôte au réseau.

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Protection des fichiers en temps réel.

- Exécuter une tâche Vérification des zones critiques pour détecter au plus tôt une éventuelle contamination.

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Effectuez une analyse antivirus complète pour supprimer les logiciels malveillants.

- Connectez l'hôte au réseau.

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Antivirus de fichiers.

- Assurez-vous que la fonctionnalité est activée Anti-piratage.

- Exécuter une tâche Vérification complète pour détecter au plus tôt une éventuelle contamination.

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Effectuez une analyse antivirus complète pour supprimer les logiciels malveillants.

- Connectez l'hôte au réseau.

Comment guérir un réseau infecté si une solution de sécurité tierce est installée

Tirer profit programmes gratuits"Kaspersky Lab" pour vérifier et désinfecter les ordinateurs infectés.

Exécution locale :

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Exécutez une tâche d'analyse dans Kaspersky Virus Removal Tool. Si vous ne savez pas comment exécuter une analyse, consultez les instructions de l'article.

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Effectuez une analyse antivirus complète pour supprimer les logiciels malveillants.

- Connectez l'hôte au réseau.

Exécution à distance :

- Installez le patch officiel de Microsoft :

- Placez le fichier utilitaire exécutable de Kaspersky Virus Removal Tool dans un dossier public.

- Exécutez l'utilitaire sur un hôte distant (via un ligne de commande, stratégie de groupe ou Kaspersky Security Center à l'aide d'un fichier BAT) avec la commande :

\\share\kvrt.exe -accepteula -silent -dontcryptsupportinfo -d \\share\logs\%NOMORDINATEUR%

- share est le nom du dossier public.

- Après avoir exécuté cette commande sur un hôte distant, une vérification sera effectuée SANS traitement et un journal sera créé dans le répertoire \\share\logs\

- Pour effectuer la désinfection, ajoutez les paramètres -adinsilent -processlevel 1 à la commande

\\share\kvrt.exe -accepteula -silent -adinsilent -processlevel 1 -dontcryptsupportinfo -d \\share\logs\%NOMORDINATEUR%

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Démarrez l'hôte à partir du disque de démarrage de Kaspersky Rescue Disk. Si vous ne savez pas comment créer une disquette de démarrage pour Kaspersky Rescue Disk, consultez les instructions de l'article.

- Démarrez une tâche d'analyse. Si vous ne savez pas comment exécuter une analyse, consultez les instructions de l'article.

- Après avoir détecté MEM:Trojan.Win64.EquationDrug.gen, redémarrez le système.

- Effectuez une analyse antivirus complète pour supprimer les logiciels malveillants.

- Connectez l'hôte au réseau.

Comment éviter l'infection du réseau

Kaspersky Endpoint Security 8/10 :

- Installez le patch officiel de Microsoft :

- Assurez-vous que le composant Surveillance du système et tous ses modules sont inclus :

- Si vous ne savez pas comment activer Surveillance du système, voir les instructions dans l'article.

- Assurez-vous que la fonctionnalité est activée Protection contre les attaques réseau.

- Assurez-vous que la fonctionnalité est activée Antivirus de fichiers.

- article.

Kaspersky Security 10 pour Windows Server :

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Protection des fichiers en temps réel.

- Configurez le produit conformément aux recommandations de l'article. Ces recommandations aideront à protéger le serveur du chiffrement à distance des hôtes ayant accès aux ressources réseau du serveur.

- Mettre à jour les bases de données antivirus.

Antivirus 8.0 pour Windows Servers EE :

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Protection des fichiers en temps réel.

- Mettre à jour les bases de données antivirus. Si vous ne savez pas comment mettre à jour les bases de données, consultez les instructions de l'article.

Kaspersky Anti-Virus 6.0 R2 pour postes de travail Windows :

- Déconnectez l'hôte infecté du réseau d'entreprise.

- Installez le patch officiel de Microsoft :

- Assurez-vous que la fonctionnalité est activée Antivirus de fichiers.

- Assurez-vous que la fonctionnalité est activée Anti-piratage.

- Mettre à jour les bases de données antivirus.

Comment distribuer les mises à jour de Microsoft à l'aide de Kaspersky Security Center

Pour distribuer les mises à jour de Microsoft à l'aide de Kaspersky Security Center, utilisez l'une des méthodes suivantes :

Méthode principale

- Téléchargez les mises à jour requises à partir des ressources Microsoft :

- Créez un répertoire temporaire sur votre disque local et placez-y les fichiers téléchargés (.msu).

- Créez un fichier BAT dans le répertoire temporaire et écrivez-y une commande du type :

wusa.exe "%cd%\updatename.msu" /quiet /warnrestart

updatename - nom du fichier de mise à jour.

Exemple de commande :

wusa.exe "%cd%\kb4012212-x64.msu" /quiet /warnrestart

- Cette commande demande d'installer la mise à jour sans montrer le processus à l'utilisateur, mais demande ensuite un redémarrage et donne environ une minute pour enregistrer les fichiers ouverts (vous ne pouvez pas refuser de redémarrer).

Si vous écrivez forcerestart au lieu de warnrestart, le PC redémarrera immédiatement et les applications ouvertes seront fermées avec perte de données.

Par conséquent, le répertoire temporaire doit contenir un fichier BAT et les fichiers MSU nécessaires.

Si la commande est exécutée sur un PC où la mise à jour est déjà installée ou qu'elle ne convient pas, il n'y aura aucune conséquence.

- Dans Kaspersky Security Center, accédez à la section Installation à distance\Packages d'installation et sélectionnez l'option Créer un package d'installation pour un programme spécifié par l'utilisateur.

- Créez un package d'installation qui appellera le fichier BAT créé, assurez-vous de cocher la case copier l'intégralité du dossier dans le package d'installation- afin que les fichiers MSU soient inclus dans le package.

Dans le fichier BAT, vous pouvez spécifier l'installation de plusieurs mises à jour et les placer toutes dans un répertoire temporaire, mais la taille du package d'installation augmentera.

- Installez le package créé sur votre PC. Cela peut être fait à partir d'une sélection de PC par type de système d'exploitation (dans le menu contextuel de n'importe quel groupe de PC, sélectionnez Installez le programme), vous pouvez créer une tâche pour un groupe de PC (en PC gérés sélectionnez la racine de la liste ou un groupe spécifique, allez dans l'onglet Tâches et créer une tâche d'installation), ou d'une autre manière à laquelle vous êtes habitué.

Le package peut également être installé localement.

Méthode alternative

Les conditions de travail:

- La présence d'une licence étendue pour le produit.

- Utiliser une tâche Rechercher des vulnérabilités et des mises à jour pour les logiciels Microsoft. Pour plus de détails sur la tâche, consultez l'article.

Performance:

- Aller à la rubrique En outre → Gestion de programme → Mise à jour.

- Dans la barre de recherche, recherchez la mise à jour Microsoft requise.

- Dans le menu contextuel de mise à jour, sélectionnez Installer la mise à jour.

- Installez sur les hôtes requis.

Comment activer en toute sécurité les hôtes si les mises à jour de Microsoft ne sont pas installées

Pour allumer les ordinateurs en toute sécurité :

- Déconnectez l'ordinateur du réseau de l'organisation (déconnectez le câble réseau).

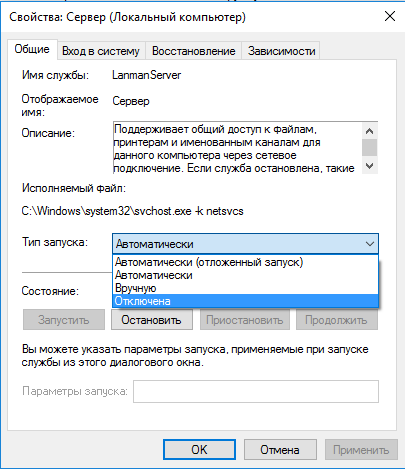

- Désactiver le service dans les paramètres du service Serveur: dans la liste déroulante Type de lancement sélectionner Handicapé.

- Connectez le cordon d'alimentation et mettez à jour le système d'exploitation avec tous les redémarrages.

Assurez-vous que le système ne vous invite plus à installer les mises à jour.

- Activer le service Serveur.

- Assurez-vous que les composants suivants sont activés dans Kaspersky Endpoint Security :

- Antivirus de fichiers.

- Surveillance du système.

- Protection contre les attaques réseau.

Les informations ont-elles été utiles ?

Articles généraux: Articles généraux

Nous avons analysé les informations sur les infections par un rançongiciel appelé « WannaCry » auxquelles les entreprises du monde entier ont été confrontées le 12 mai 2017.

Comme l'a montré l'analyse, l'attaque a eu lieu via une vulnérabilité connue du réseau Bulletin de sécurité Microsoft MS17-010. Ensuite, un rootkit a été installé sur le système infecté, à l'aide duquel les attaquants ont lancé le programme de cryptage.

Toutes les solutions de Kaspersky Lab détectent ce rootkit comme MEM:Trojan.Win64.EquationDrug.gen, et les chiffreurs utilisés dans cette attaque comme :

- Trojan-Ransom.Win32.Scatter.uf

- Trojan-Ransom.Win32.Scatter.tr

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan-Ransom.Win32.Zapchast.i

- Trojan.Win64.EquationDrug.gen

- PDM:Trojan.Win32.Generic (pour détecter les composants Surveillance du système doit être activé)

- Intrusion.Win.DoublePulsar.a (pour détecter les composants Protection contre les attaques réseau doit être activé).

- Installez le correctif officiel de Microsoft qui ferme la vulnérabilité utilisée dans l'attaque :

- Assurez-vous que les solutions de sécurité sont activées sur tous les nœuds du réseau.

- Mettre à jour les bases de données de tous les produits Kaspersky Lab utilisés.

Nos experts analysent des échantillons de logiciels malveillants pour déterminer si les données peuvent être déchiffrées.

Pour plus d'informations sur les attaques WannaCry, voir