Quel virus envie. Que faire maintenant pour éviter l'infection. Que faire si votre PC est infecté

Le 12 mai, plusieurs entreprises et départements de différents pays dans le monde, y compris en Russie, étaient un virus ransomware. Les spécialistes de la sécurité de l'information y ont identifié le virus WanaCrypt0r 2.0 (alias WCry et WannaCry), qui crypte certains types de fichiers et modifie leurs extensions en .WNCRY.

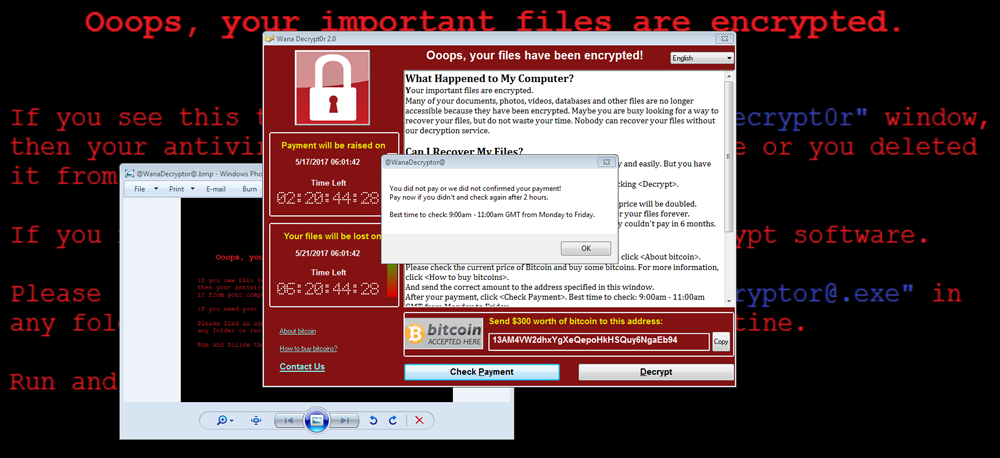

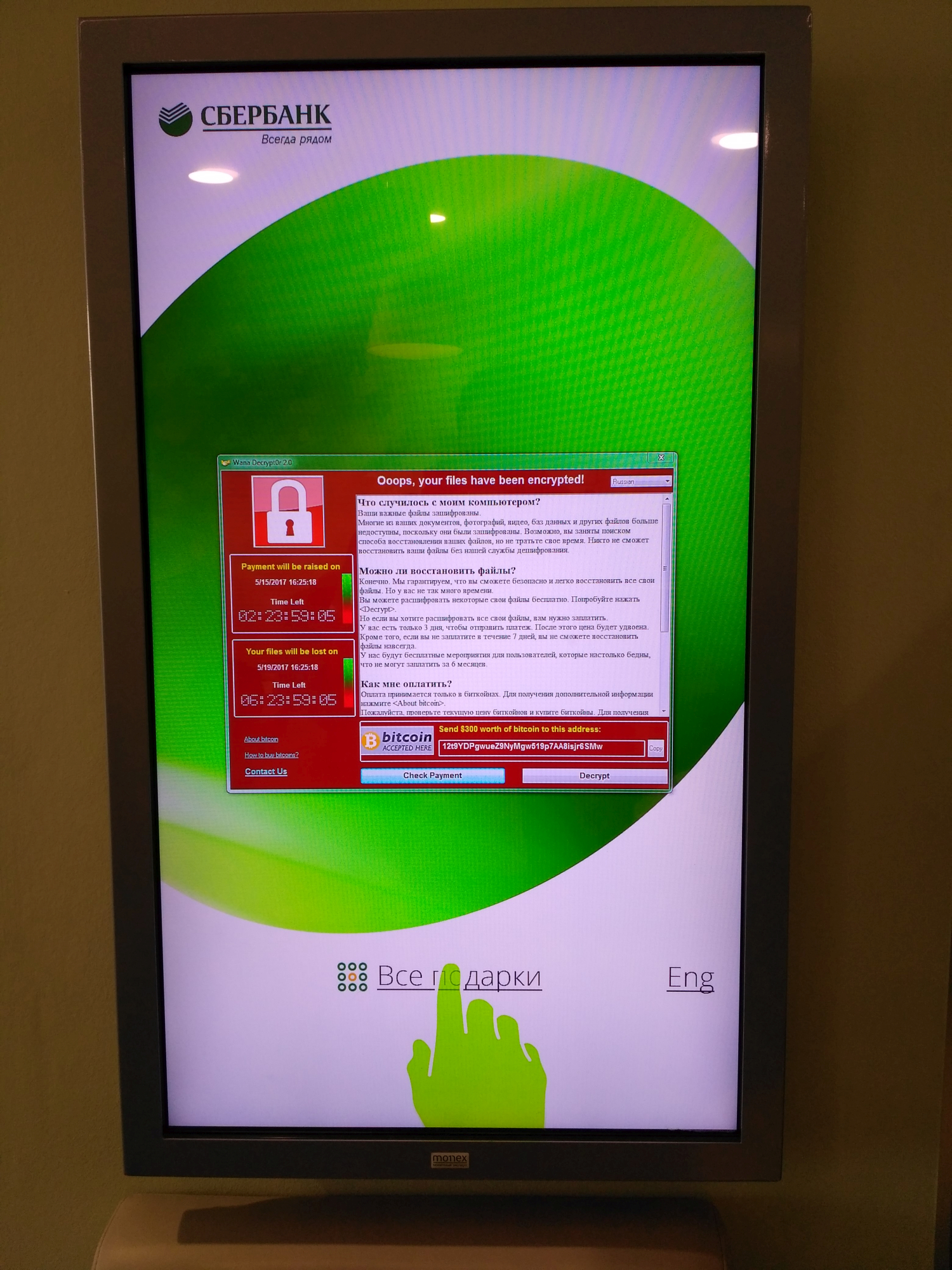

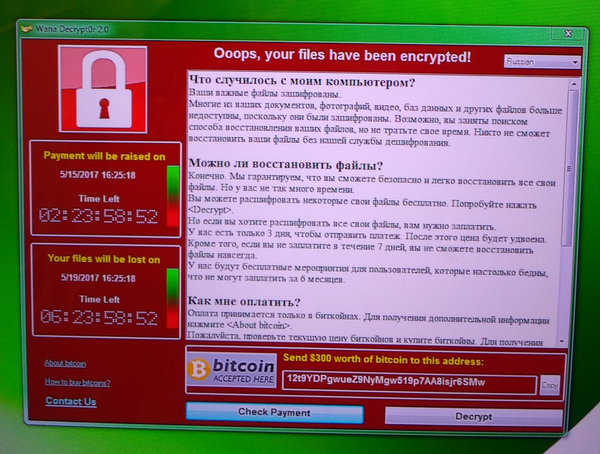

Les ordinateurs infectés par WannaCry sont bloqués avec une boîte de message indiquant que l'utilisateur a 3 jours pour payer la rançon (généralement l'équivalent de 300 $ en bitcoin), après quoi le prix sera doublé. Si vous ne payez pas d'argent dans les 7 jours, les fichiers seraient impossibles à récupérer.

WannaCry n'atteint que les ordinateurs Windows. Il exploite une vulnérabilité qui a été corrigée par Microsoft en mars. Les appareils qui n'ont pas été installés avec le dernier correctif de sécurité ont été attaqués. En règle générale, les ordinateurs des utilisateurs ordinaires sont mis à jour rapidement et, dans les grandes organisations, des spécialistes spéciaux sont chargés de mettre à jour les systèmes, qui se méfient souvent des mises à jour et retardent leur installation.

WannaCry appartient à la catégorie des virus ransomware, c'est un ransomware qui, en arrière-plan, inaperçu par l'utilisateur, crypte les fichiers et programmes importants et modifie leurs extensions, puis demande de l'argent pour le décryptage. La fenêtre de verrouillage affiche un compte à rebours du moment où les fichiers seront définitivement verrouillés ou supprimés. Un virus peut pénétrer dans un ordinateur à l'aide d'une attaque à distance via une vulnérabilité connue des pirates et non fermée dans le système d'exploitation. Le code du virus est automatiquement activé sur la machine infectée et communique avec un serveur central, recevant des instructions sur les informations à afficher. Parfois, il suffit aux pirates d'infecter un seul ordinateur et de propager le virus sur le réseau local à d'autres machines.

Selon The Intercept, WannaCry est basé sur des outils divulgués utilisés par l'Agence. la sécurité nationale ETATS-UNIS. Probablement, pour injecter le virus dans les ordinateurs, les pirates ont utilisé une vulnérabilité dans Windows, qui n'était auparavant connue que des agences de renseignement américaines.

Virus WannaCry dangereux en ce qu'il peut récupérer même après le formatage du disque dur, c'est-à-dire qu'il écrit probablement son code dans une zone cachée à l'utilisateur.

Une première version de ce virus s'appelait WeCry, elle est apparue en février 2017 et a extorqué 0,1 bitcoin (177 dollars américains au taux de change actuel). WanaCrypt0r est une version améliorée de ce malware, dans laquelle les attaquants peuvent entrer n'importe quel montant et l'augmenter au fil du temps. Les développeurs du virus sont inconnus et il n'est pas certain qu'ils soient à l'origine des attaques. Ils peuvent très bien vendre des logiciels malveillants à quiconque le souhaite, en recevant un paiement unique.

On sait que les organisateurs de l'attaque du 12 mai ont reçu de deux douzaines de victimes un total d'au moins 3,5 bitcoins, soit un peu plus de 6 mille dollars. On ne sait pas si les utilisateurs ont pu déverrouiller les ordinateurs et renvoyer les fichiers cryptés. Le plus souvent, les victimes de pirates qui paient la rançon reçoivent en fait une clé ou un outil pour décrypter les fichiers, mais parfois elles n'obtiennent rien en retour.

Le 12 mai, Microsoft a publié un correctif de sécurité pour détecter et neutraliser le virus Ransom:Win32/Wannacrypt. Il peut être installé via le Centre mises à jour de fenêtres". Pour protéger votre ordinateur de WannaCry, vous devez installer toutes les mises à jour Windows et vous assurer que l'antivirus Windows Defender intégré fonctionne. De plus, il ne sera pas superflu de copier toutes les données précieuses dans le cloud. Même s'ils sont cryptés sur votre ordinateur, vous pouvez toujours les restaurer à partir du stockage en nuage ou de sa corbeille où vont les fichiers supprimés.

Oui, ce virus a crié au monde entier le 12 mai très fort. Wanna Cry s'est avéré ne pas être un virus qui se propage tranquillement et calmement dans le monde d'ordinateur à ordinateur, avec lequel les antivirus apprennent progressivement à fonctionner et qui finit par devenir l'un des accusés du tableau des virus reconnaissables.

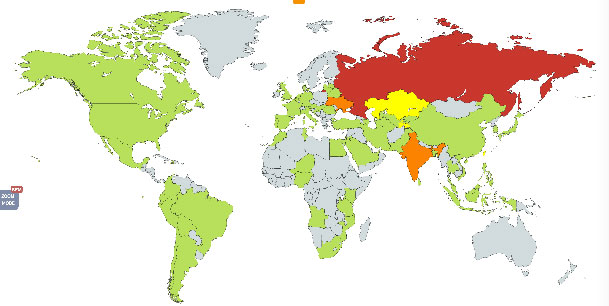

Non, tout est beaucoup plus compliqué ici. Le virus s'est propagé dans le monde entier en quelques heures seulement. La Russie et la Chine ont surtout souffert, l'Australie a tenu un certain temps, mais elle est aussi tombée dans ce « gouffre ».

Il est venu aux discours des principaux politiciens du monde. Une déclaration retentissante a également été faite par l'un des dirigeants de Microsoft, qui a directement accusé les services de renseignement américains de comportement irresponsable. Le fait est qu'il s'avère que le FBI américain au cours des dernières années a fait des recherches sur le système Windows pour toutes sortes de défauts et de failles. Pour vos propres besoins, bien sûr. Et des failles ont été trouvées - les dieux ne travaillent pas non plus chez Microsoft, ils ont aussi tendance à faire des erreurs.

Le seul problème est que, d'une manière ou d'une autre, les recherches des détectives américains sont soudainement devenues connues de tout le monde informatique, ou plutôt de ceux qui ont trouvé l'occasion d'en tirer profit.

En fait, la façon dont le virus Wanna Cry se propage est traditionnelle :

Wannacry peut également être lancé via des fichiers exe ou js inconnus, l'infection peut également se produire via un fichier graphique (et quoi de plus tentant qu'une image sexy).

Il y a des cas où l'infection s'est produite simplement parce que l'ordinateur était en ligne. Il ne contourne pas son attention et les technologies cloud - ses prédicateurs ont été complètement déshonorés, ils ne sont pas si protégés, car on nous en parle constamment. En général, au premier regard sur la situation actuelle, il y a un bord dont il n'y a pas d'issue, il y a un mur devant et il n'y a nulle part où revenir.

Au début, il semblait que seul le lecteur système "C:" devenait l'objet de l'attention du virus. Mais au fur et à mesure que la situation évoluait, il s'est avéré que le virus s'est propagé aux lecteurs amovibles, ce qui est inattendu - sous Windows 10. Il n'est pas nécessaire de parler de lecteurs flash, ils "brûlent comme des bougies".

Comment se manifeste-t-il

Le virus wanna cry ransomware qui a infecté un PC se manifeste comme suit :

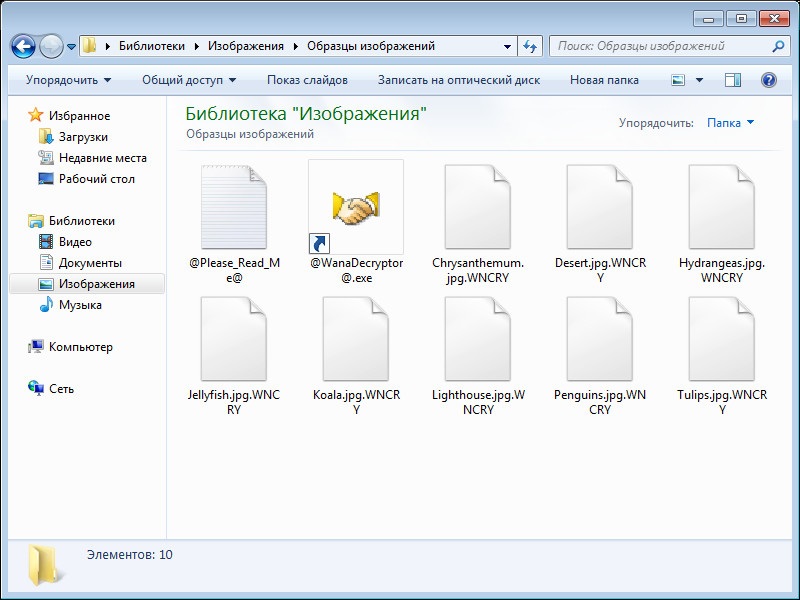

Tout d'abord, le fichier attaqué reçoit une nouvelle extension - ".wncry".

Deuxièmement, les huit premiers caractères du nom de fichier sont complétés par la chaîne "wanacry!".

Troisièmement, et surtout, le virus crypte le contenu du fichier, et de telle manière qu'il n'est pas possible de le guérir, du moins pendant une période de temps raisonnable. Et cela s'est avéré suffisant pour créer des problèmes dans le travail des médecins au Royaume-Uni, de la police en Russie, des directeurs d'usines électroniques en Chine.

Quatrièmement, et c'est déjà tout simplement banal et a été dépassé plus d'une centaine de fois par des "garçons" de la programmation - ils ont besoin de 300 à 500 dollars pour restaurer des fichiers, qui doivent être transférés à l'aide de BitCoin. Ils disent que 100 personnes l'ont fait de toute façon, une goutte dans l'océan relativement poids total nécessitant un traitement, probablement, les planificateurs du mal comptaient sur beaucoup plus.

Tout ce qui doit être fait, le virus vous l'indique dans une fenêtre séparée sous le titre sonore "Oups, vos fichiers ont été cryptés !". De plus, ces malheureux développeurs se sont occupés du service de localisation : le texte pour les Allemands - en allemand, pour les Néo-Zélandais - en anglais, tandis que les Russes le lisaient en russe. Déjà par la construction de phrases, des linguistes expérimentés peuvent déterminer d'où viennent ces cyber-bandits.

Pour résoudre le problème de la récupération des informations, Kaspersky, ou plus encore, l'un des crypteurs bien connus, ne fonctionnera pas. Se débarrasser du virus en supprimant simplement le fichier ne fonctionne pas non plus.

Que faire dans les premiers instants

Dès que vous soupçonnez que wannacry, via Brisbane et Calcutta, vous est parvenu rue Lizyukov, avant même le traitement proprement dit, procédez comme suit :

Que faire toujours jusqu'à ce que vous picoriez

Et encore une fois, rappelez-vous ces opérations dont l'ingénieur système vous parle constamment :

- Tenez-vous au courant des dernières mises à jour des logiciels que vous utilisez, système d'abord, et installez-les sur votre ordinateur portable. Soit dit en passant, Microsoft a très rapidement suggéré une méthode de traitement de wanna cry - téléchargez et installez dernière version Systèmes Windows 10 avec modifications effectuées en ligne. Laisser être Description détaillée wanna cry virus, c'est plutôt pour les développeurs d'antivirus, pas encore, même s'il n'est toujours pas clair comment décrypter les fichiers, mais à Palo Alto ils ont très rapidement implémenté des correctifs dans leurs produits logiciels.

- Sauvegardez toujours vos informations les plus importantes. Cela devrait devenir une règle de traiter les virus de cette manière - tous les mardis et vendredis, à 15h00 précises, tous les travaux en cours sont arrêtés et des sauvegardes sont créées. Si une telle règle n'est pas introduite, alors demain vous devrez pleurer sur les 100 millions de profits perdus et réfléchir à la façon d'éliminer le virus, pas à vouloir pleurer, mais aux applaudissements du marché ou à autre chose.

- Si vous ne travaillez pas sur le réseau, déconnectez-vous de celui-ci, car, pour être honnête, nous sommes constamment connectés à Skype, aux «contacts», juste par habitude, et tout à coup quelqu'un appellera. N'oubliez pas d'annuler l'activation.

Oui, wanna cry n'a rien de nouveau - le même désir d'argent, le même désir de devenir célèbre (même si la célébrité n'ira pas au-delà de la «cuisine»), le même jeu d'insouciance et de discorde dans le monde, du FBI et des États-Unis Département d'État au travail mal organisé avec sauvegarde et protection des informations.

Dans le virus Wanna Cry - le nouveau genre attaque de pirate, un rançongiciel, a fait frémir les utilisateurs de PC et d'Internet du monde entier. Comment fonctionne le virus Wanna Cry, est-il possible de s'en protéger, et si oui, comment ?

12 mai, ordinateurs en marche systèmes d'exploitation Windows du monde entier a été touché par l'attaque la plus massive de l'histoire. Ces derniers temps. Nous parlons du virus Wanna Cry (WNCRY, Wana Decrypt0r 2.0), qui appartient à la classe Ransomware, c'est-à-dire un ransomware qui crypte les fichiers des utilisateurs et demande une rançon pour en restaurer l'accès. Dans ce cas, on parle de sommes de 300$ à 600$, que la victime doit transférer dans un portefeuille spécifique en bitcoins. Le montant de la rançon dépend du temps qui s'est écoulé depuis l'infection - après un certain intervalle, il augmente.

L'attaque par rançongiciel a endommagé de nombreuses entreprises et organisations à travers le monde, notamment la société de télécommunications espagnole Telefonica, des hôpitaux au Royaume-Uni et la société de livraison américaine FedEx. Le coup principal est tombé sur Utilisateurs russes et les entreprises. Sur le ce moment WannaCry a réussi à toucher environ 57 000 ordinateurs, y compris les réseaux d'entreprise du ministère de l'Intérieur, des chemins de fer russes et de MegaFon. La Sberbank et le ministère de la Santé ont également signalé des attaques contre leurs systèmes.

La propagation du virus Wanna Cry

Afin de ne pas rejoindre les rangs de ceux dont l'ordinateur a été infecté, il est nécessaire de comprendre comment les logiciels malveillants pénètrent dans le système. Un ordinateur est infecté à l'aide d'une vulnérabilité du protocole SMB qui permet l'exécution à distance du code d'un programme. Il est basé sur l'exploit EternalBlue, créé dans l'enceinte de la National Security Agency (NSA) des États-Unis et rendu public par des pirates.

Le fichier mssecsvc.exe d'origine lance un autre fichier appelé tasksche.exe. Le domaine du commutateur est ensuite vérifié, puis le service mssecsvc2.0 est créé. Ce service exécute le fichier mssecsvc.exe avec un point d'entrée différent de celui lors de son premier démarrage. La deuxième exécution obtient l'adresse IP de la machine infectée et tente de se connecter au port TCP 445 de chaque adresse IP du sous-réseau. Lorsque le malware se connecte avec succès à une machine distante, une connexion est établie et les données sont transférées. Apparemment, quelque part dans le processus de ce transfert, une vulnérabilité connue est exploitée, qui a été fermée par la mise à jour MS 17-010. À l'heure actuelle, il n'y a pas de compréhension complète du trafic SMB et dans quelles conditions les logiciels malveillants peuvent se propager en utilisant une faille de sécurité.

Le fichier tasksche.exe vérifie tous les lecteurs, ainsi que les dossiers partagés sur le réseau et les appareils connectés associés à des lettres telles que "C:/", "D:/", etc. Le logiciel malveillant recherche ensuite les fichiers avec les extensions répertoriées dans le programme (et ci-dessous) et les crypte à l'aide du cryptage RSA 2048 bits. Pendant le cryptage des fichiers, un dossier "Tor/" est créé, où le fichier tor.exe et les 9 fichiers dll qu'il utilise sont placés. De plus, taskdl.exe et taskse.exe sont créés. Le premier supprime les fichiers temporaires et le second exécute @ [courriel protégé], qui montre à l'utilisateur une fenêtre avec une demande de paiement. Dossier @ [courriel protégé] responsable uniquement de l'affichage du message. Le cryptage des fichiers s'effectue en arrière-plan à l'aide de tasksche.exe.

Le fichier tor.exe est démarré avec @ [courriel protégé] Ce nouveau processus commence à se connecter aux nœuds Tor. De cette façon, WannaCry reste anonyme en faisant passer tout son trafic via le réseau Tor.

Comme c'est généralement le cas avec les ransomwares, le programme supprime également tous les clichés instantanés sur l'ordinateur de la victime pour rendre la récupération encore plus difficile. Ceci est fait en utilisant WMIC.exe, vssadmin.exe et cmd.exe

WannaCry utilise différentes manières pour vous aider à le faire. Il est donc utilisé par attrib.exe pour changer le drapeau +h (masquer), et aussi par icacls.exe pour donner tous les droits à tous les utilisateurs : "icacls. /accorder à tout le monde :F /T /C /Q".

Il est à noter que le programme a une architecture modulaire. Il est probable que tous les fichiers exécutables y soient écrits personnes différentes. Potentiellement, cela peut signifier que la structure du programme peut permettre à divers scripts malveillants de s'exécuter.

Une fois le cryptage terminé, le logiciel malveillant affiche une fenêtre de rançon pour les fichiers. Le point intéressant est que la fenêtre est un fichier exécutable, pas une image, un fichier HTA ou un fichier texte.

Les victimes doivent comprendre que personne ne garantit qu'après avoir payé la rançon, l'appareil ne sera plus paralysé.

Que faire maintenant pour éviter l'infection.

1. Microsoft a publié un correctif pour le problème EternalBlue dans MS17-010, le 14 mars 2017.

Par conséquent, la première et principale mesure de protection contre WannaCry devrait être d'installer cette mise à jour de sécurité pour Windows.

C'est précisément le fait que de nombreux utilisateurs et administrateurs système ne l'ont pas encore fait qui était la raison d'une telle attaque à grande échelle, dont les dommages n'ont pas encore été évalués. Certes, la mise à jour est conçue pour les versions de Windows, dont le support n'a pas encore cessé. En raison du niveau de menace élevé, Microsoft a également publié des mises à jour pour les systèmes d'exploitation hérités tels que Windows XP, Windows 8 et Windows Server 2003. Téléchargez-les.

2. Pour minimiser la menace, vous devez d'urgence installer toutes les dernières mises à jour de Windows : Démarrer - Tous les programmes - Windows Update - Rechercher les mises à jour - Télécharger et installer.

3. Toute organisation dont SMB est accessible au public (ports 139, 445) doit immédiatement bloquer le trafic entrant.

4. Il ne faut pas oublier la sauvegarde régulière des données importantes. Veuillez noter que WannaCry cible les catégories de fichiers suivantes :

- les documents bureautiques les plus courants (.ppt, .doc, .docx, .xlsx, .sxi).

- certains types de documents moins populaires (.sxw, .odt, .hwp).

- archives et fichiers multimédias (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- fichiers de messagerie (.eml, .msg, .ost, .pst, .edb).

- bases de données (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- fichiers de projet et codes sources (.php, .java, .cpp, .pas, .asm).

- clés de chiffrement et certificats (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- formats graphiques (.vsd, .odg, .raw, .nef, .svg, .psd).

- fichiers de machine virtuelle (.vmx, .vmdk, .vdi).

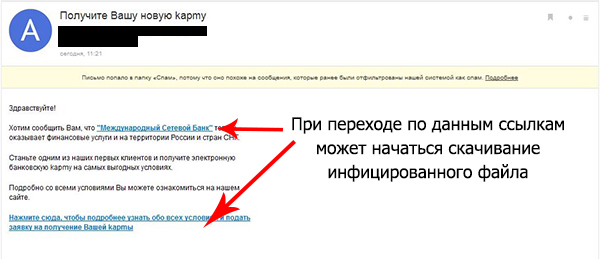

5. Mal intentionné Logiciel peut venir par e-mail. La victime obtient l'infection en cliquant sur la pièce jointe malveillante. Le plus souvent, nous parlons de fichiers avec les extensions js et exe, ainsi que de documents avec des macros malveillantes (par exemple, des fichiers Microsoft Word). Par conséquent, nous vous recommandons d'être vigilant concernant les envois qui arrivent par e-mail et autres canaux.

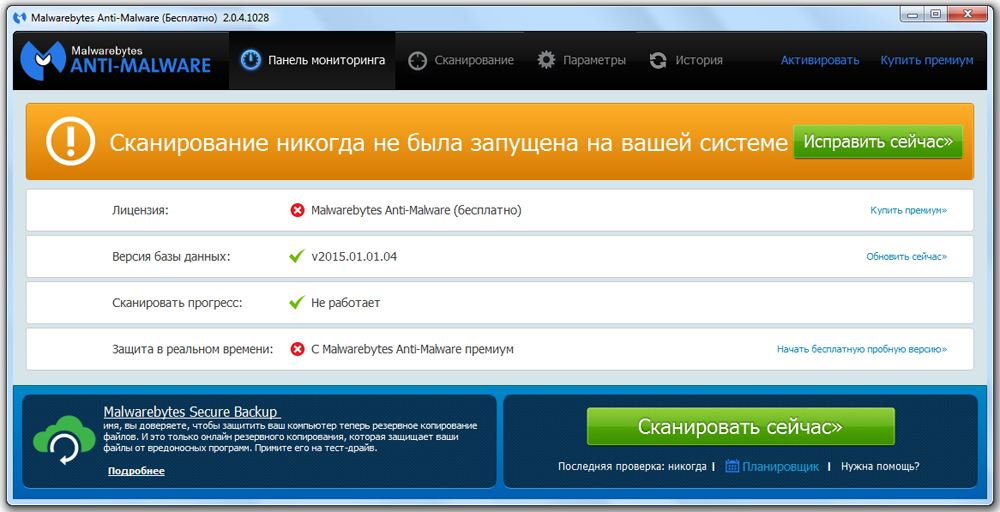

6. Assurez-vous d'utiliser un antivirus mis à jour en mode surveillance, si possible, vérifiez le système pour détecter les menaces. Le seul antivirus qui trouve un virus : ESET NOD32. Si l'activité MEM:Trojan.Win64.EquationDrug.gen est détectée et éliminée, redémarrez le système, puis assurez-vous que MS17-010 est installé. Actuellement, huit noms de virus sont connus :

Trojan-Ransom.Win32.Gen.djd;

Trojan-Ransom.Win32.Scatter.tr;

Trojan-Ransom.Win32.Wanna.b;

Trojan-Ransom.Win32.Wanna.c;

Trojan-Ransom.Win32.Wanna.d;

Trojan-Ransom.Win32.Wanna.f;

Trojan-Ransom.Win32.Zapchast.i;

PDM :Trojan.Win32.Generic.

Même si le système n'a pas été mis à jour et que WannaCry est installé sur l'ordinateur, les solutions ESET NOD32 d'entreprise et domestiques détectent et bloquent avec succès toutes ses modifications.

PS : si l'infection n'a toujours pas pu être évitée, il est toujours impossible de payer les attaquants. Premièrement, même en cas de transfert d'argent vers le portefeuille Bitcoin spécifié, personne ne garantit le décryptage des fichiers. Deuxièmement, vous ne pouvez pas être sûr que l'attaque sur le même ordinateur ne se reproduira pas et que les cybercriminels n'exigeront pas une forte rançon. Et, enfin, troisièmement, le paiement du « service » de déverrouillage sera un encouragement pour ceux qui mènent des activités criminelles sur le Web et les incitera à commettre de nouvelles attaques.

virus ransomware Vouloir pleurer, ou alors Décrypteur Wana, a frappé des dizaines de milliers d'ordinateurs à travers le monde. Pendant que les personnes attaquées attendent une solution au problème, les utilisateurs qui n'ont pas encore été touchés doivent utiliser toutes les lignes de défense possibles. Une façon de se débarrasser infection virale et se protéger contre la distribution de WannaCry consiste à fermer les ports 135 et 445, par lesquels non seulement WannaCry, mais aussi la plupart des chevaux de Troie, des portes dérobées et d'autres programmes malveillants pénètrent dans l'ordinateur. Il existe plusieurs moyens de combler ces lacunes.

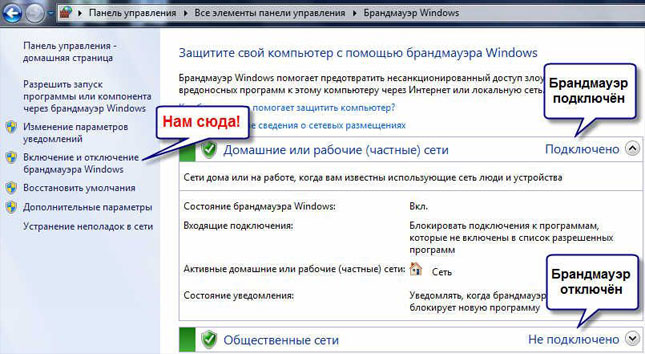

Méthode 1. Protection contre WannaCry - en utilisant un pare-feu

Le pare-feu, également appelé pare-feu, au sens classique, est un mur qui sépare des sections de bâtiments pour les protéger du feu. Un pare-feu informatique fonctionne de la même manière - il protège un ordinateur connecté à Internet des informations inutiles en filtrant les paquets entrants. La plupart des programmes de pare-feu peuvent être affinés, incl. et fermer certains ports.

Il existe de nombreux types de pare-feu. Le pare-feu le plus simple est un outil Windows standard qui fournit une protection de base et sans lequel le PC ne tiendrait même pas 2 minutes dans un état "propre". Les pare-feux tiers - tels que ceux intégrés à programmes antivirus- travailler beaucoup plus efficacement.

L'avantage des pare-feu est qu'ils bloquent toutes les connexions qui ne correspondent pas à l'ensemble de règles spécifié, c'est-à-dire travailler sur le principe de "tout ce qui n'est pas permis est interdit". Pour cette raison, lorsque vous utilisez un pare-feu pour vous protéger contre le virus WannaCry, il est plus probable que vous deviez ouvrir les ports nécessaires que fermer ceux qui ne sont pas nécessaires. Vous pouvez vous assurer que le pare-feu Windows 10 fonctionne en ouvrant les paramètres du programme via la recherche et en accédant aux options avancées. Si les ports sont ouverts par défaut, vous pouvez fermer 135 et 445 en créant les règles appropriées via les paramètres du pare-feu dans la section des connexions entrantes.

Cependant, dans certains cas, le pare-feu ne peut pas être utilisé. Sans cela, il sera plus difficile d'assurer une protection contre le malware WannaCry, mais il sera possible de combler les trous les plus évidents sans trop de difficulté.

Un moyen efficace de se protéger contre Wana Descrypt0r est illustré dans la vidéo !

Méthode 2. Bloquer la propagation d'un virus avec Windows Worms Doors Cleaner

Nettoyant pour portes Windows Worms- ce programme simple ne pèse que 50 Ko et permet de fermer les ports 135, 445 et quelques autres en un clic du virus WannaCry.

Vous pouvez télécharger Windows Worms Doors Cleaner à partir du lien : http://downloads.hotdownloads.ru/windows_worms_doors_cleaner/wwdc.exe

La fenêtre principale du programme contient une liste de ports (135–139, 445, 5000) et information brèveà leur sujet - pour quels services ils sont utilisés, ils sont ouverts ou fermés. À côté de chaque port se trouve un lien vers la politique de sécurité officielle de Microsoft.

- Pour fermer les ports avec Windows Worms Doors Cleaner de WannaCry, vous devez cliquer sur le bouton Désactiver.

- Après cela, les croix rouges seront remplacées par des coches vertes et des inscriptions apparaîtront indiquant que les ports ont été bloqués avec succès.

- Après cela, le programme doit être fermé et l'ordinateur doit être redémarré.

Méthode 3. Fermeture des ports en désactivant les services système

Il est logique que les ports ne soient pas seulement nécessaires aux virus tels que WannaCry - dans des conditions normales, ils sont utilisés par des services système dont la plupart des utilisateurs n'ont pas besoin et peuvent être facilement désactivés. Après cela, il n'y aura plus besoin d'ouvrir les ports, et malware ne peut pas entrer dans l'ordinateur.

Port de fermeture 135

Le port 135 est utilisé par le service DCOM (COM distribué), qui est nécessaire pour lier des objets sur différentes machines du réseau local. La technologie est à peine utilisée dans les systèmes modernes, de sorte que le service peut être désactivé en toute sécurité. Cela peut être fait de deux manières - en utilisant un utilitaire spécial ou via le registre.

À l'aide de l'utilitaire, le service est désactivé comme suit :

Sur Windows Server 2003 et les systèmes plus anciens, vous devez effectuer un certain nombre d'opérations supplémentaires, mais comme le virus WannaCry n'est dangereux que pour les versions modernes du système d'exploitation, cela n'a aucun sens d'aborder ce point.

Via le registre, le port du programme antivirus WannaCry est fermé comme suit :

- 1. L'éditeur de registre est lancé (regedit dans la fenêtre Exécuter).

- 2. Recherchez la clé HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole.

- 3. Le paramètre EnableDCOM passe de Y à N.

- 4. L'ordinateur redémarre.

Vous ne pouvez modifier le registre qu'à partir d'un compte administrateur.

Port de fermeture 445

Le port 445 est utilisé par le service NetBT- un protocole réseau qui permet aux anciens programmes qui s'appuient sur l'API NetBIOS de fonctionner sur les réseaux modernes TCP/IP. S'il n'y a pas de logiciel aussi ancien sur l'ordinateur, le port peut être bloqué en toute sécurité - cela fermera l'entrée principale pour la propagation du virus WannaCry. Vous pouvez le faire via les paramètres de connexion réseau ou l'éditeur de registre.

Première manière :

- 1. Les propriétés de la connexion utilisée s'ouvrent.

- 2. Les propriétés TCP/IPv4 s'ouvrent.

- 3. Le bouton "Avancé ..." est enfoncé

- 4. Dans l'onglet WINS, cochez la case à côté de "Désactiver NetBIOS sur TCP/IP".

Vous devez le faire pour toutes les connexions réseau. De plus, il vaut la peine de désactiver le service d'accès aux fichiers et aux imprimantes s'il n'est pas utilisé - il y a des cas où WannaCry frappe un ordinateur à travers lui.

Deuxième manière :

- 1. L'éditeur de registre s'ouvre.

- 2. Les paramètres NetBT sont recherchés dans la section ControlSet001 des entrées système.

- 3. Le paramètre TransportBindName est supprimé.

La même chose doit être faite dans les sections suivantes :

- ControlSet002 ;

- CurrentControlSet.

Une fois l'édition terminée, l'ordinateur redémarre. Notez que la désactivation de NetBT arrêtera le service DHCP.

Conclusion

Ainsi, pour vous protéger contre la propagation du virus WannaCry, vous devez vous assurer que les ports vulnérables 135 et 445 sont fermés (vous pouvez utiliser divers services pour cela) ou activer le pare-feu. De plus, toutes les mises à jour du système Windows doivent être installées. Pour éviter les attaques à l'avenir, il est recommandé de toujours utiliser la dernière version du logiciel antivirus.

La plus grande cyberattaque de l'histoire a eu lieu. Le virus Wanna Cry ("Je veux pleurer") a infecté des dizaines de milliers d'ordinateurs Windows dans 70 pays à travers le monde. Les machines infectées étaient bloquées par une fenêtre portant l'inscription « Attention. Les fichiers importants sont cryptés. Pour retrouver l'accès, transférez 300 $. Le virus a frappé le plus durement les hôpitaux, les banques, les entreprises de télécommunications et les agences gouvernementales. En savoir plus sur WannaCry et comment les utilisateurs ordinaires peuvent s'en protéger dans cet article.

Comment fonctionne le virus WannaCry

Le virus WannaCry se propage via le port 445, qui est utilisé par le service d'accès aux fichiers. Il est activé par défaut sur tous les ordinateurs Windows. WannaCry exploite une vulnérabilité dans le protocole SMBv1 obsolète, qui est également activé sur les paramètres standard. WannaCry pénètre dans un ordinateur à partir de sites infectés ou avec des virus qui transmettent le port 445 à cet ordinateur.

L'ampleur de l'attaque de pirates, que les médias ont qualifiée de cyber-apocalypse, s'explique par le fait que des pirates du groupe The Shadow Brokers ont eu accès aux développements de la National Security Agency des États-Unis. Selon Politiko, les assaillants ont utilisé Spyware NSA.

Quel mal le virus a-t-il causé

Des centaines d'entreprises à travers le monde ont signalé des tentatives d'attaques. En Russie, MegaFon, Sberbank et de nombreuses autres sociétés de télécommunications ont annoncé l'attaque. Les ressources du ministère de l'Intérieur ont également souffert, cependant, les attaques ont été repoussées sans aucun problème et les fuites de données ont été évitées.

En Grande-Bretagne, les hôpitaux ont été paralysés à cause de l'attaque ; en Allemagne, des pirates ont désactivé les systèmes de contrôle dans l'un des sept centres de répartition régionaux, ce qui a provoqué des perturbations dans la circulation des trains. En Espagne, une grande entreprise de télécommunications a souffert.

En Grande-Bretagne, les hôpitaux ont été paralysés à cause de l'attaque ; en Allemagne, des pirates ont désactivé les systèmes de contrôle dans l'un des sept centres de répartition régionaux, ce qui a provoqué des perturbations dans la circulation des trains. En Espagne, une grande entreprise de télécommunications a souffert.

Carte des attaques enregistrées

Pas la faute de Microsoft

Microsoft a publié un correctif pour le problème ETERNALBLUE en mars 2017 dans le bulletin MS17-010. Mais comme cela arrive souvent, de nombreuses entreprises et utilisateurs ont ignoré la mise à jour.

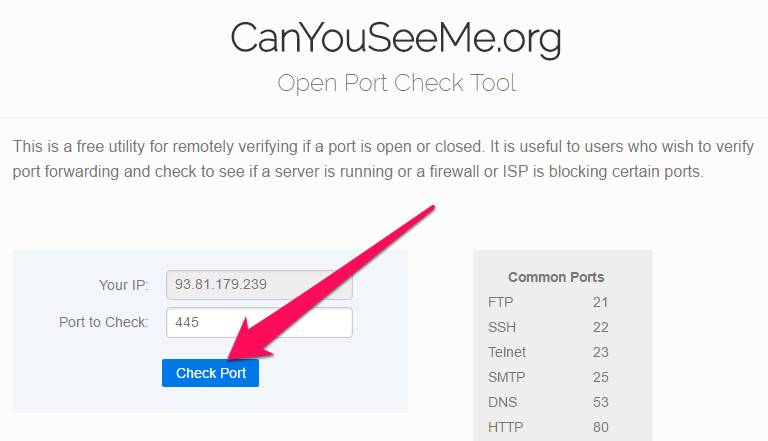

Comment rechercher une menace

Étape 2. Dans la colonne Port à vérifier entrer la valeur 445 et appuyez sur Vérifier le port.

Étape 3. Si le service répond à la demande par un message :» Erreur : Je n'ai pas pu voir votre service sur 93.81.179.239 sur le port (445) Raison : La connexion a expiré"- le port 445 de votre ordinateur est fermé. Tu es en sécurité.

Étape 3. Si le service répond à la demande par un message :» Erreur : Je n'ai pas pu voir votre service sur 93.81.179.239 sur le port (445) Raison : La connexion a expiré"- le port 445 de votre ordinateur est fermé. Tu es en sécurité.

Si le port 445 est ouvert, il existe une menace d'infection de votre ordinateur par le virus WannaCry. Dans ce cas, suivez les instructions ci-dessous.

Comment fermer le port 445 et se protéger d'un virus

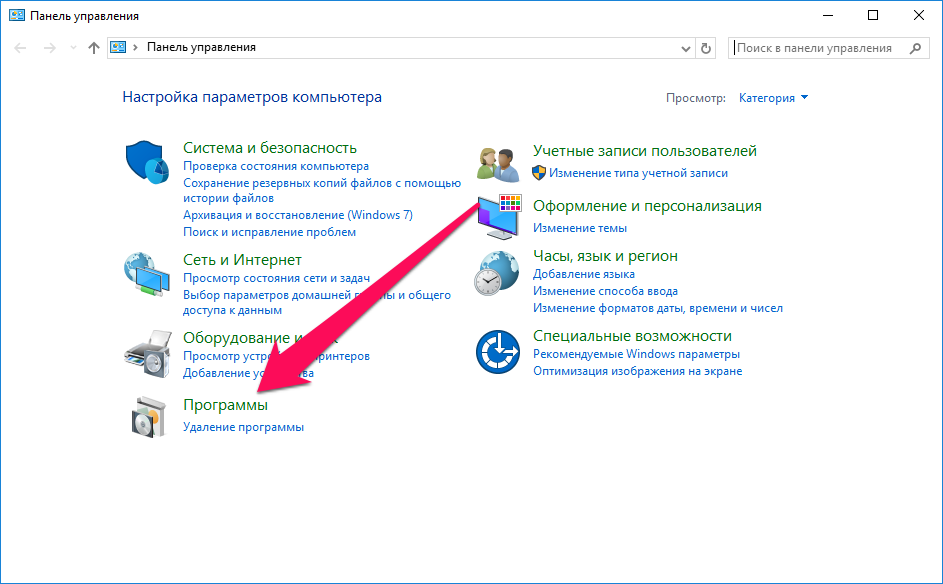

Étape 1. Exécutez " Panneau de commande».

Étape 2. Accédez au " Programmes».

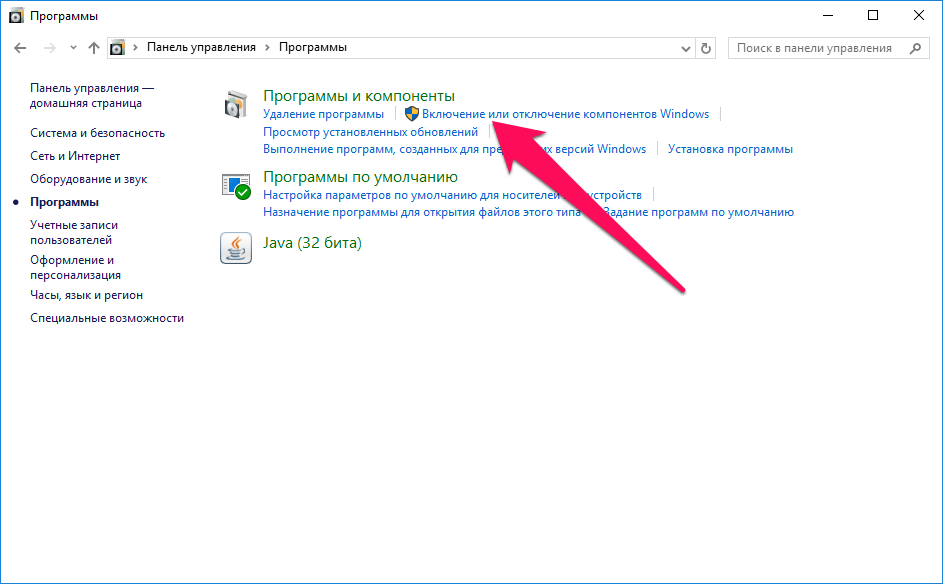

Étape 3. Sélectionnez " Activer ou désactiver des fonctionnalités Windows».

Étape 3. Sélectionnez " Activer ou désactiver des fonctionnalités Windows».

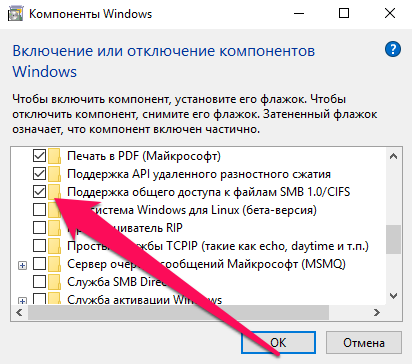

Étape 4. Décochez la case " Prise en charge du partage de fichiers SMB 1.0/CIFS", presse " D'ACCORD" et redémarrez votre ordinateur.

Étape 4. Décochez la case " Prise en charge du partage de fichiers SMB 1.0/CIFS", presse " D'ACCORD" et redémarrez votre ordinateur.

Après avoir désactivé ce composant standard, il n'y aura aucune menace d'infection par le virus WannaCry.

Après avoir désactivé ce composant standard, il n'y aura aucune menace d'infection par le virus WannaCry.